Implementowanie zapory aplikacji internetowej w usłudze Azure Front Door

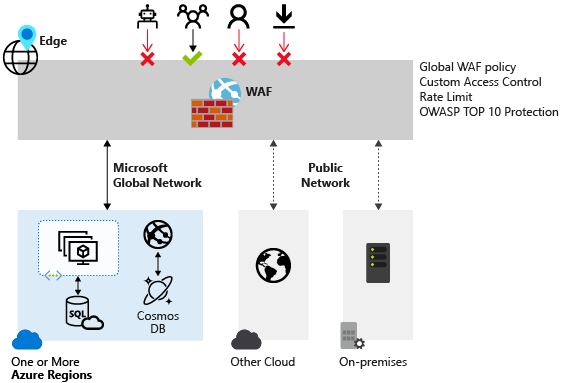

Zapora aplikacji internetowej zapewnia centralną ochronę aplikacji internetowych przez typowymi atakami wykorzystującymi luki i lukami w zabezpieczeniach. Wstrzyknięcie kodu SQL i wykonywanie skryptów między witrynami są jednymi z najczęstszych ataków.

Zapobieganie atakom w kodzie aplikacji jest trudne. Zapobieganie może wymagać rygorystycznej konserwacji, stosowania poprawek i monitorowania w wielu warstwach aplikacji. Scentralizowana zapora aplikacji internetowej ułatwia zarządzanie zabezpieczeniami. Zapora aplikacji internetowej zapewnia również administratorom aplikacji lepszą ochronę przed zagrożeniami i włamaniami.

Rozwiązanie zapory aplikacji internetowej może reagować na zagrożenie bezpieczeństwa szybciej, centralnie stosując poprawki do znanej luki w zabezpieczeniach, zamiast zabezpieczać każdą pojedynczą aplikację internetową.

Tryby zasad zapory aplikacji internetowej

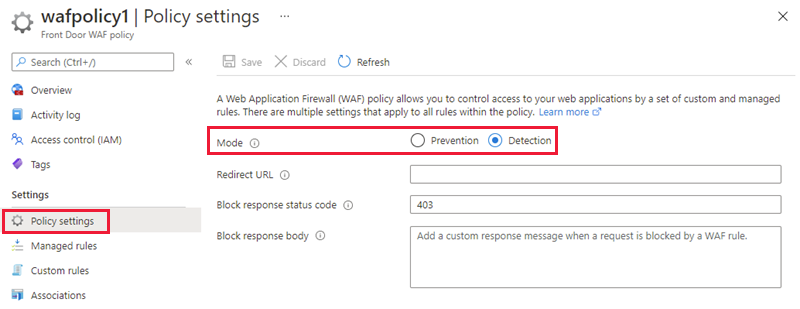

Istnieją dwa tryby zasad zapory aplikacji internetowej: Wykrywanie i zapobieganie. Domyślnie zasady zapory aplikacji internetowej są w trybie wykrywania. W trybie wykrywania zapora aplikacji internetowej nie blokuje żadnych żądań. Zamiast tego żądania pasujące do reguł zapory aplikacji internetowej są rejestrowane. W trybie zapobiegania żądania zgodne z regułami są blokowane i rejestrowane.

Domyślna reguła zestawu reguł i grup reguł zapory aplikacji internetowej

Zapora aplikacji internetowej usługi Azure Front Door chroni aplikacje internetowe przed typowymi lukami w zabezpieczeniach i programami wykorzystującymi luki w zabezpieczeniach. Zestawy reguł zarządzanych przez platformę Azure umożliwiają łatwe wdrażanie ochrony przed typowym zestawem zagrożeń bezpieczeństwa. Zestaw reguł platformy Azure jest aktualizowany zgodnie z potrzebami w celu ochrony przed nowymi podpisami ataków.

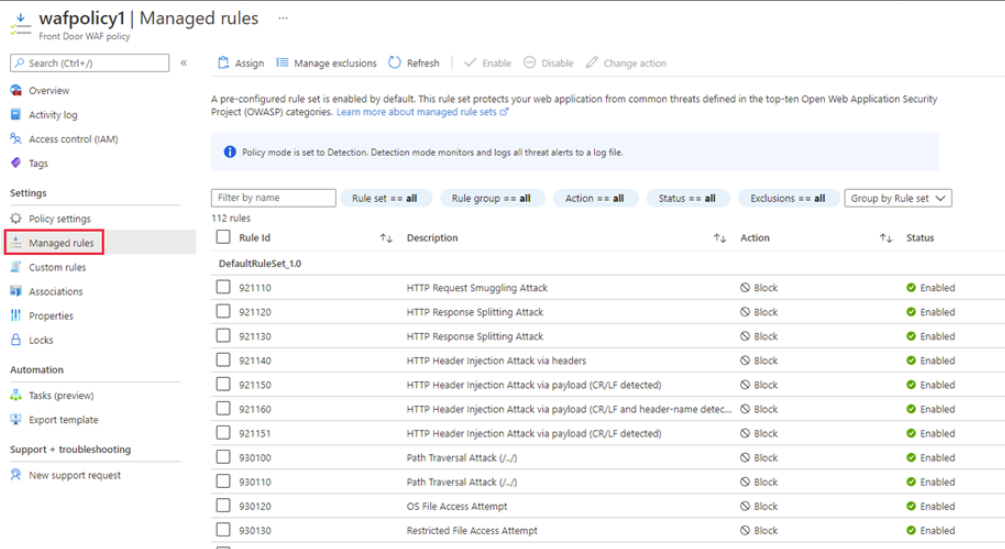

Reguły zarządzane

Domyślny zestaw reguł zarządzanych przez platformę Azure obejmuje reguły dotyczące następujących kategorii zagrożeń:

- Skrypty między witrynami

- Ataki w języku Java

- Włączenie plików lokalnych

- Ataki iniekcyjne w języku PHP

- Zdalne wykonywanie poleceń

- Włączenie plików zdalnych

- Fiksacja sesji

- Ochrona przed atakami polegającymi na iniekcji SQL

- Atakujący protokoły

Domyślny zestaw reguł zarządzanych przez platformę Azure jest domyślnie włączony. Bieżąca wersja domyślna to DefaultRuleSet_2.1. Inne zestawy reguł są dostępne w polu listy rozwijanej.

Aby wyłączyć pojedynczą regułę, zaznacz pole wyboru przed numerem reguły, a następnie wybierz pozycję Wyłącz w górnej części strony. Aby zmienić typy akcji dla poszczególnych reguł w zestawie reguł, zaznacz pole wyboru przed numerem reguły, a następnie wybierz pozycję Zmień akcję w górnej części strony.

Reguły niestandardowe

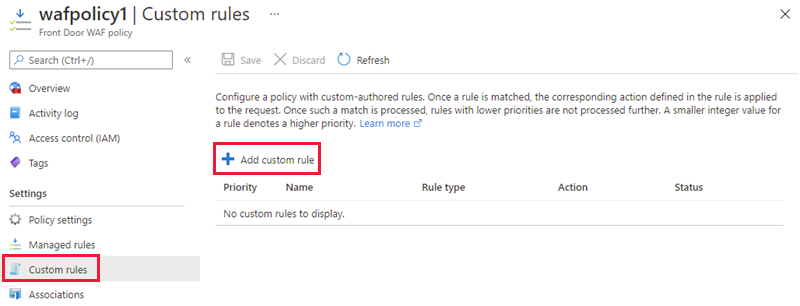

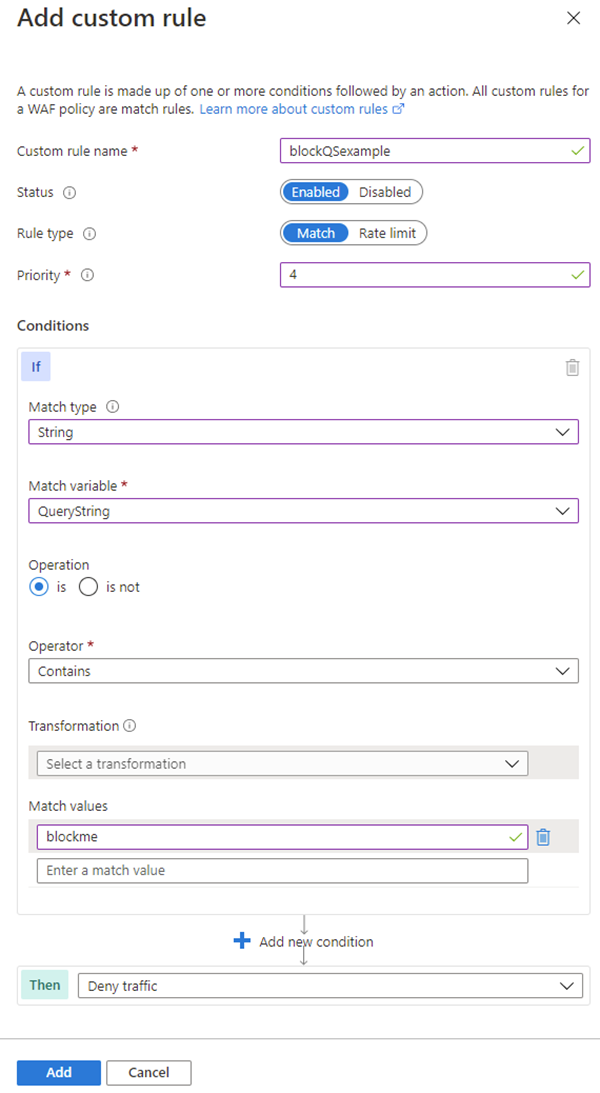

Zapora aplikacji internetowej platformy Azure z usługą Front Door umożliwia kontrolowanie dostępu do aplikacji internetowych na podstawie zdefiniowanych warunków. Niestandardowa reguła zapory aplikacji internetowej składa się z numeru priorytetu, typu reguły, warunków dopasowania i akcji.

Istnieją dwa typy reguł niestandardowych: reguły dopasowania i reguły limitu szybkości. Reguła dopasowania określa dostęp na podstawie zestawu pasujących warunków. Reguła limitu szybkości określa dostęp na podstawie pasujących warunków i szybkości żądań przychodzących.

Podczas tworzenia zasad zapory aplikacji internetowej można utworzyć regułę niestandardową, wybierając pozycję Dodaj regułę niestandardową w sekcji Reguły niestandardowe. Spowoduje to uruchomienie strony konfiguracji reguły niestandardowej.

Ten przykładowy obraz przedstawia konfigurację reguły niestandardowej w celu zablokowania żądania, jeśli ciąg zapytania zawiera blok.

Tworzenie zasad zapory aplikacji internetowej w usłudze Azure Front Door

W tej sekcji opisano sposób tworzenia podstawowych zasad zapory aplikacji internetowej platformy Azure i stosowania ich do profilu w usłudze Azure Front Door.

Najważniejsze kroki tworzenia zasad zapory aplikacji internetowej w usłudze Azure Front Door przy użyciu witryny Azure Portal to:

Utwórz zasady zapory aplikacji internetowej. Utwórz podstawowe zasady zapory aplikacji internetowej z zarządzanym domyślnym zestawem reguł (DRS).

Skojarz zasady zapory aplikacji internetowej z profilem usługi Front Door. Skojarz zasady zapory aplikacji internetowej z profilem usługi Front Door. To skojarzenie można wykonać podczas tworzenia zasad zapory aplikacji internetowej lub można to zrobić na wcześniej utworzonych zasadach zapory aplikacji internetowej. W skojarzeniu określ profil usługi Front Door i domenę, aby zastosować zasady.

Skonfiguruj ustawienia i reguły zasad zapory aplikacji internetowej. Opcjonalny krok, w którym można skonfigurować ustawienia zasad, takie jak tryb (zapobieganie lub wykrywanie) i skonfigurować reguły zarządzane i reguły niestandardowe.

Aby wyświetlić szczegółowe kroki wszystkich tych zadań, zobacz Samouczek: tworzenie zasad zapory aplikacji internetowej w usłudze Azure Front Door przy użyciu witryny Azure Portal.