Opis integracji rozwiązania Copilot z usługą Microsoft Defender XDR

Usługa Microsoft Defender XDR integruje się z rozwiązaniem Microsoft Security Copilot. Integracja z rozwiązaniem Security Copilot można napotkać za pośrednictwem autonomicznych i osadzonych środowisk.

Autonomiczne środowisko

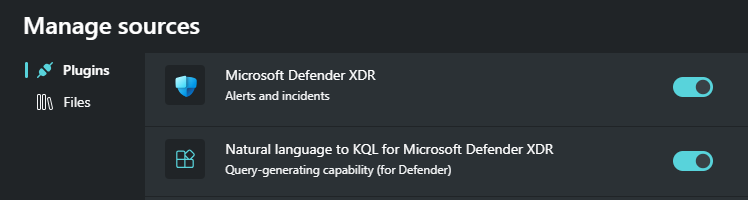

W przypadku firm dołączonych do rozwiązania Microsoft Security Copilot integracja jest włączona za pośrednictwem wtyczek dostępnych za pośrednictwem portalu Copilot (autonomicznego środowiska). Istnieją dwie oddzielne wtyczki, które obsługują integrację z usługą Microsoft Defender XDR:

- Microsoft Defender XDR

- Język naturalny do języka KQL dla usługi Microsoft Defender XDR

Wtyczka XDR w usłudze Microsoft Defender

Wtyczka XDR w usłudze Microsoft Defender obejmuje funkcje, które umożliwiają użytkownikom:

- Analizowanie plików

- Generowanie raportu o zdarzeniu

- Generowanie odpowiedzi z przewodnikiem

- Wyświetlanie listy zdarzeń i powiązanych alertów

- Podsumowanie stanu zabezpieczeń urządzenia

- więcej...

Funkcje XDR w usłudze Microsoft Defender w copilot są wbudowanymi monitami, których można użyć, ale możesz również wprowadzić własne monity na podstawie obsługiwanych możliwości.

Copilot zawiera również wbudowany podręcznik monitu dla badania zdarzeń XDR w usłudze Microsoft Defender, którego można użyć do uzyskania raportu o konkretnym zdarzeniu, z powiązanymi alertami, ocenami reputacji, użytkownikami i urządzeniami.

Język naturalny do Wtyczki KQL dla usługi Microsoft Defender

Wtyczka Języka naturalnego do języka naturalnego do języka KQL dla usługi Microsoft Defender umożliwia korzystanie z funkcji asystenta zapytań, która konwertuje dowolne pytanie języka naturalnego w kontekście wyszukiwania zagrożeń na gotowe do uruchomienia zapytanie język zapytań Kusto (KQL). Asystent zapytań oszczędza czas zespołów ds. zabezpieczeń, generując zapytanie KQL, które można następnie automatycznie uruchomić lub dodatkowo dostosować zgodnie z potrzebami analityka.

Środowisko osadzone

Po włączeniu wtyczki można również korzystać z integracji rozwiązania Copilot z usługą Defender XDR za pomocą osadzonego środowiska, które jest określane jako Copilot w usłudze Microsoft Defender XDR.

Copilot w usłudze Microsoft Defender XDR umożliwia zespołom ds. zabezpieczeń szybkie i wydajne badanie zdarzeń i reagowanie na nie za pośrednictwem portalu XDR w usłudze Microsoft Defender. Rozwiązanie Copilot w usłudze Microsoft Defender XDR obsługuje następujące funkcje.

- Podsumowanie zdarzeń

- Odpowiedzi z przewodnikiem

- Analiza skryptów

- Język naturalny do zapytań języka KQL

- Raporty o zdarzeniach

- Analizowanie plików

- Podsumowania dotyczące urządzeń i tożsamości

Użytkownicy mogą również bezproblemowo przestawiać się z osadzonego środowiska do autonomicznego środowiska.

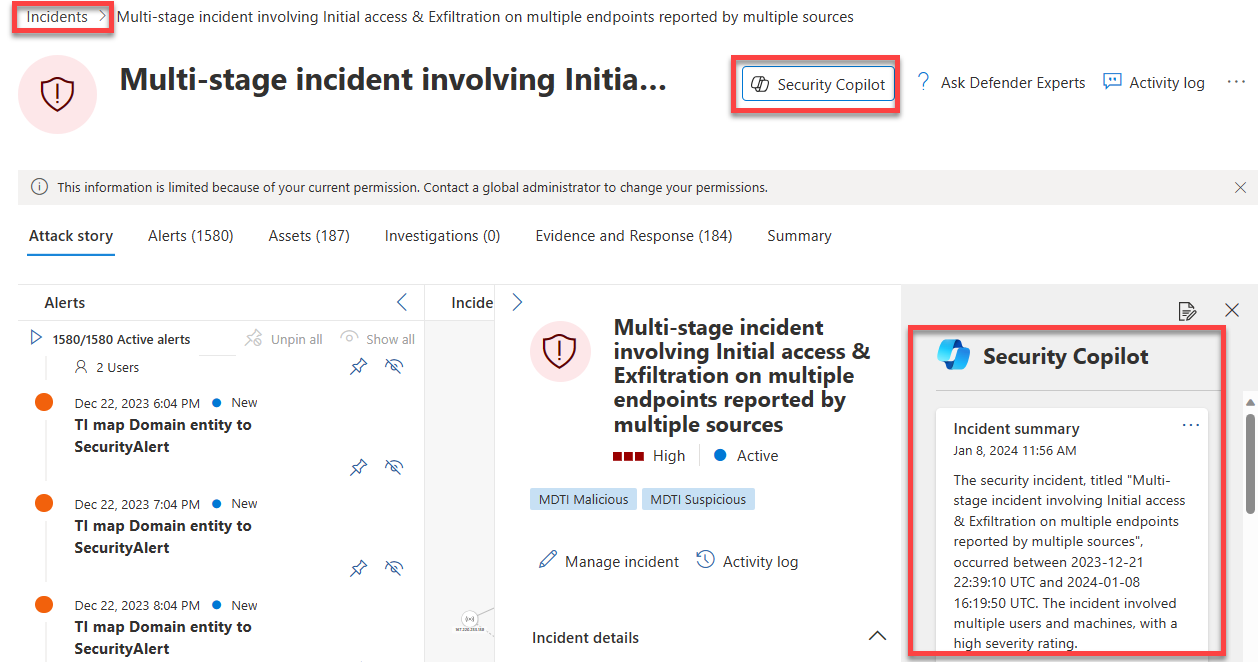

Podsumowanie zdarzeń

Aby natychmiast zrozumieć zdarzenie, możesz użyć narzędzia Copilot w usłudze Microsoft Defender XDR, aby podsumować zdarzenie. Copilot tworzy omówienie ataku zawierającego podstawowe informacje, aby zrozumieć, co się stało w ataku, jakie zasoby są zaangażowane, oś czasu ataku i nie tylko. Copilot automatycznie tworzy podsumowanie po przejściu do strony zdarzenia. Zdarzenia zawierające do 100 alertów można podsumować w jednym podsumowaniu zdarzenia.

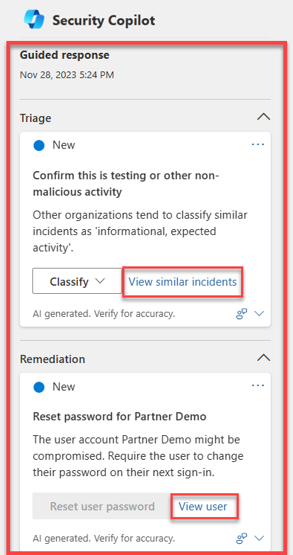

Odpowiedzi z przewodnikiem

Copilot w usłudze Microsoft Defender XDR używa funkcji sztucznej inteligencji i uczenia maszynowego, aby kontekstować zdarzenie i uczyć się od poprzednich badań w celu wygenerowania odpowiednich akcji odpowiedzi, które są wyświetlane jako odpowiedzi z przewodnikiem. Możliwość reagowania z przewodnikiem copilot umożliwia zespołom reagowania na zdarzenia na wszystkich poziomach możliwość łatwego i łatwego stosowania akcji reagowania na zdarzenia.

Reakcje nadzorowane zalecają akcje w następujących kategoriach:

- Klasyfikacja — zawiera zalecenie dotyczące klasyfikowania zdarzeń jako informacyjnych, prawdziwie dodatnich lub fałszywie dodatnich

- Powstrzymywanie zagrożeń — zawiera akcje zalecane w celu powstrzymania zdarzenia

- Badanie — obejmuje zalecane działania do dalszego badania

- Korygowanie — obejmuje zalecane akcje reagowania, które należy zastosować do określonych jednostek biorących udział w zdarzeniu

Każda karta zawiera informacje o zalecanej akcji, w tym o tym, dlaczego akcja jest zalecana, podobne zdarzenia i nie tylko. Na przykład akcja Wyświetl podobne zdarzenia staje się dostępna w przypadku wystąpienia innych zdarzeń w organizacji, które są podobne do bieżącego zdarzenia. Zespoły reagowania na zdarzenia mogą również wyświetlać informacje o użytkownikach na potrzeby akcji korygujących, takich jak resetowanie haseł.

Nie wszystkie zdarzenia/alerty zapewniają odpowiedzi z przewodnikiem. Odpowiedzi z przewodnikiem są dostępne dla typów zdarzeń, takich jak wyłudzanie informacji, naruszenie zabezpieczeń poczty e-mail firmy i oprogramowanie wymuszające okup.

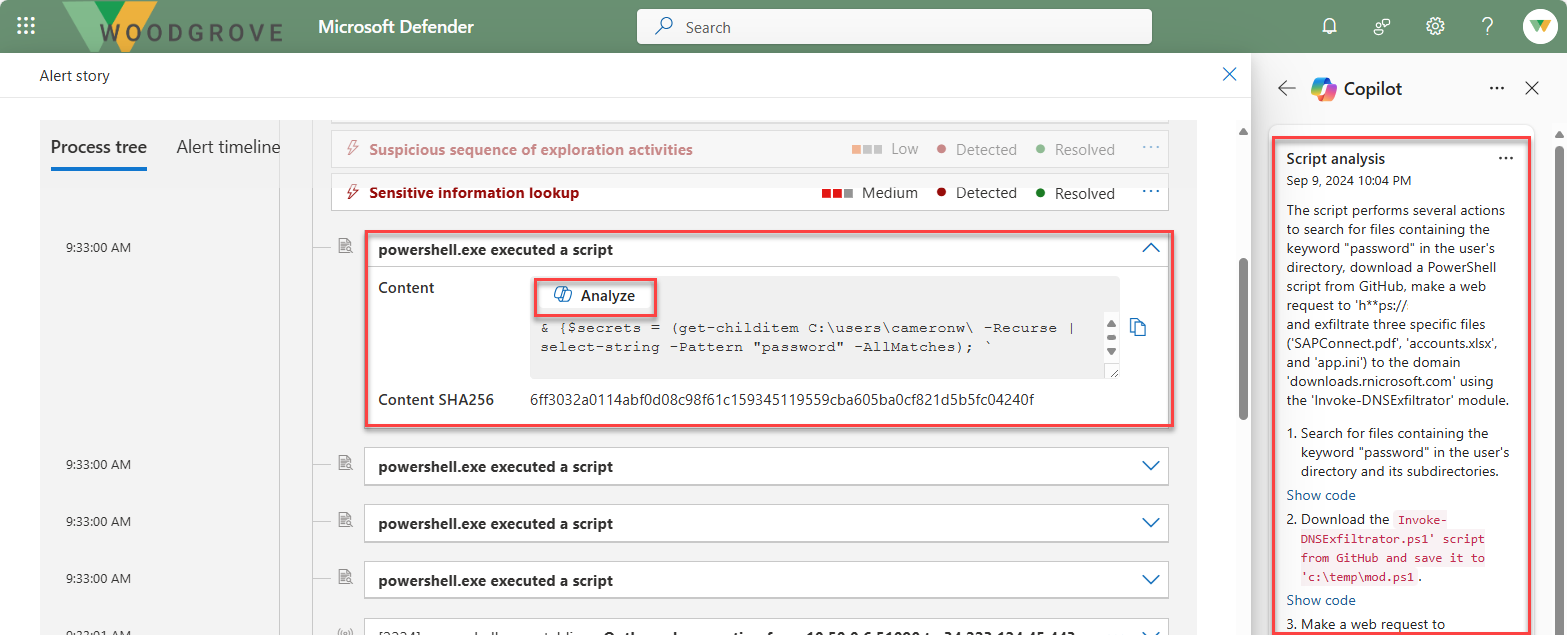

Analizowanie skryptów i kodów

Funkcja analizy skryptów copilot w usłudze Microsoft Defender XDR zapewnia zespołom ds. zabezpieczeń dodatkowe możliwości inspekcji skryptów i kodu bez używania narzędzi zewnętrznych. Ta funkcja zmniejsza również złożoność analizy, minimalizuje wyzwania i umożliwia zespołom ds. zabezpieczeń szybkie ocenianie i identyfikowanie skryptu jako złośliwego lub nieszkodliwego.

Istnieje kilka sposobów uzyskiwania dostępu do możliwości analizy skryptów. Poniższy obraz przedstawia drzewo procesów dla alertu zawierającego wykonywanie skryptu programu PowerShell. Wybranie przycisku analizuj powoduje wygenerowanie analizy skryptu Copilot.

Generowanie zapytań w języku KQL

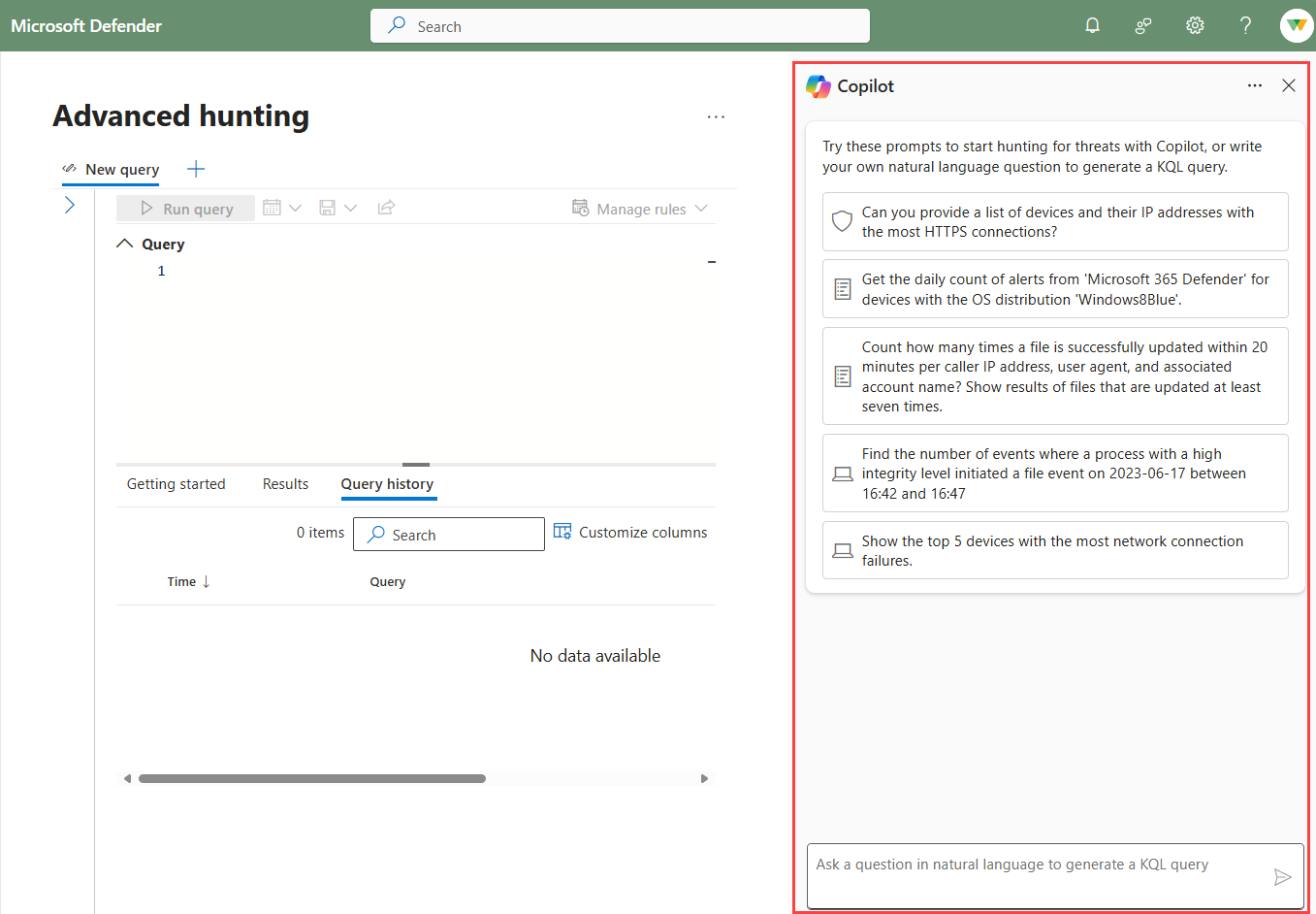

Rozwiązanie Copilot w usłudze Microsoft Defender XDR oferuje funkcję asystenta zapytań w zaawansowanym wyszukiwaniu zagrożeń.

Aby uzyskać dostęp do języka naturalnego do asystenta zapytań języka KQL, użytkownicy z dostępem do Copilot wybierają zaawansowane wyszukiwanie zagrożeń w lewym okienku nawigacji w portalu XDR usługi Defender.

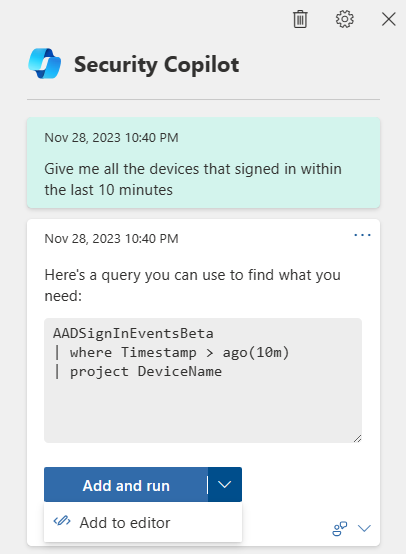

Copilot udostępnia monity umożliwiające rozpoczęcie wyszukiwania zagrożeń za pomocą narzędzia Copilot lub napisanie własnego pytania w języku naturalnym na pasku monitu w celu wygenerowania zapytania KQL. Na przykład"Nadaj mi wszystkie urządzenia, które zalogowały się w ciągu ostatnich 10 minut". Następnie copilot generuje zapytanie KQL, które odpowiada żądaniu przy użyciu zaawansowanego schematu danych wyszukiwania zagrożeń.

Użytkownik może następnie uruchomić zapytanie, wybierając pozycję Dodaj i uruchom. Wygenerowane zapytanie jest następnie wyświetlane jako ostatnie zapytanie w edytorze zapytań. Aby wprowadzić dalsze poprawki, wybierz pozycję Dodaj do edytora.

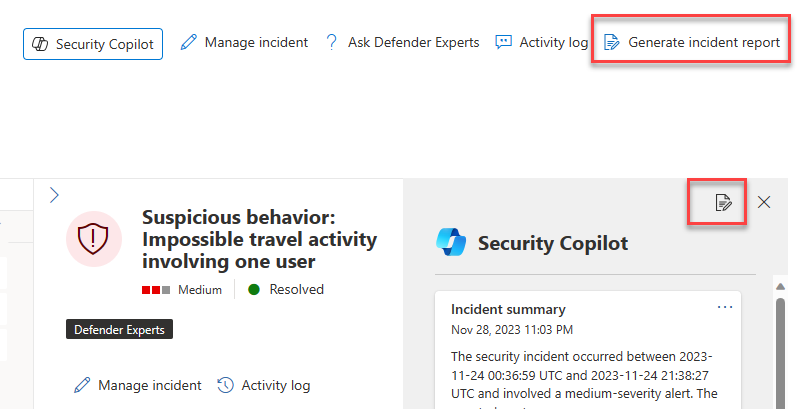

Tworzenie raportów o zdarzeniach

Kompleksowy i przejrzysty raport zdarzeń to podstawowe informacje dla zespołów ds. zabezpieczeń i zarządzania operacjami zabezpieczeń. Jednak napisanie kompleksowego raportu z ważnymi szczegółami może być czasochłonnym zadaniem zespołów ds. operacji zabezpieczeń, ponieważ obejmuje zbieranie, organizowanie i podsumowywanie informacji o zdarzeniu z wielu źródeł. Zespoły ds. zabezpieczeń mogą teraz natychmiast utworzyć obszerny raport zdarzeń w portalu.

Chociaż podsumowanie zdarzenia zawiera omówienie zdarzenia i sposobu jego wystąpienia, raport zdarzenia konsoliduje informacje o zdarzeniach z różnych źródeł danych dostępnych w usługach Microsoft Sentinel i Microsoft Defender XDR. Raport o zdarzeniu zawiera również wszystkie kroki oparte na analitykach i zautomatyzowane akcje, analityków zaangażowanych w odpowiedź, komentarze analityków i inne.

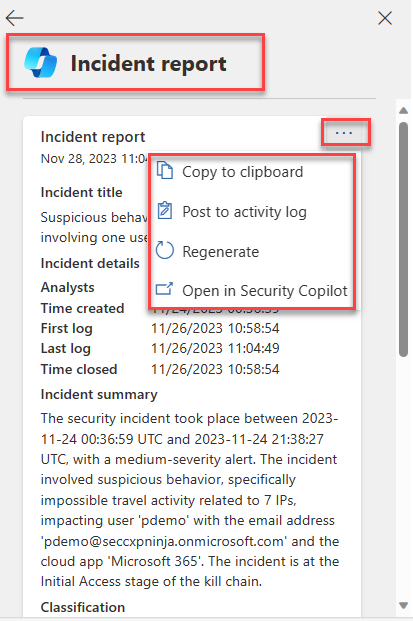

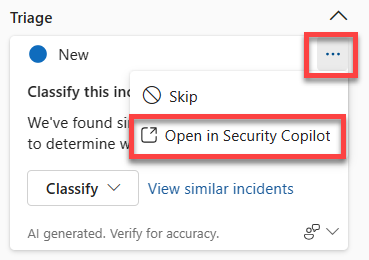

Aby utworzyć raport o zdarzeniu, użytkownik wybiera pozycję Generuj raport zdarzeń w prawym górnym rogu strony zdarzenia lub ikonę w okienku Copilot. Po wygenerowaniu raportu o zdarzeniu wybranie wielokropka w raporcie zdarzeń spowoduje wyświetlenie użytkownikowi opcji skopiowania raportu do schowka, opublikowania w dzienniku aktywności, ponownego wygenerowania raportu lub wybrania opcji otwarcia w autonomicznym środowisku Copilot.

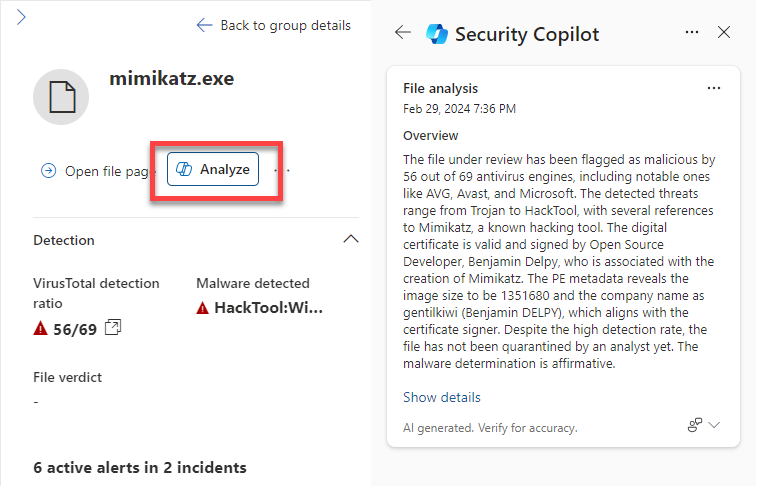

Analizowanie plików

Zaawansowane ataki często używają plików, które naśladują wiarygodne lub systemowe pliki, aby uniknąć wykrywania. Copilot w usłudze Microsoft Defender XDR umożliwia zespołom ds. zabezpieczeń szybkie identyfikowanie złośliwych i podejrzanych plików za pomocą funkcji analizy plików opartych na sztucznej inteligencji.

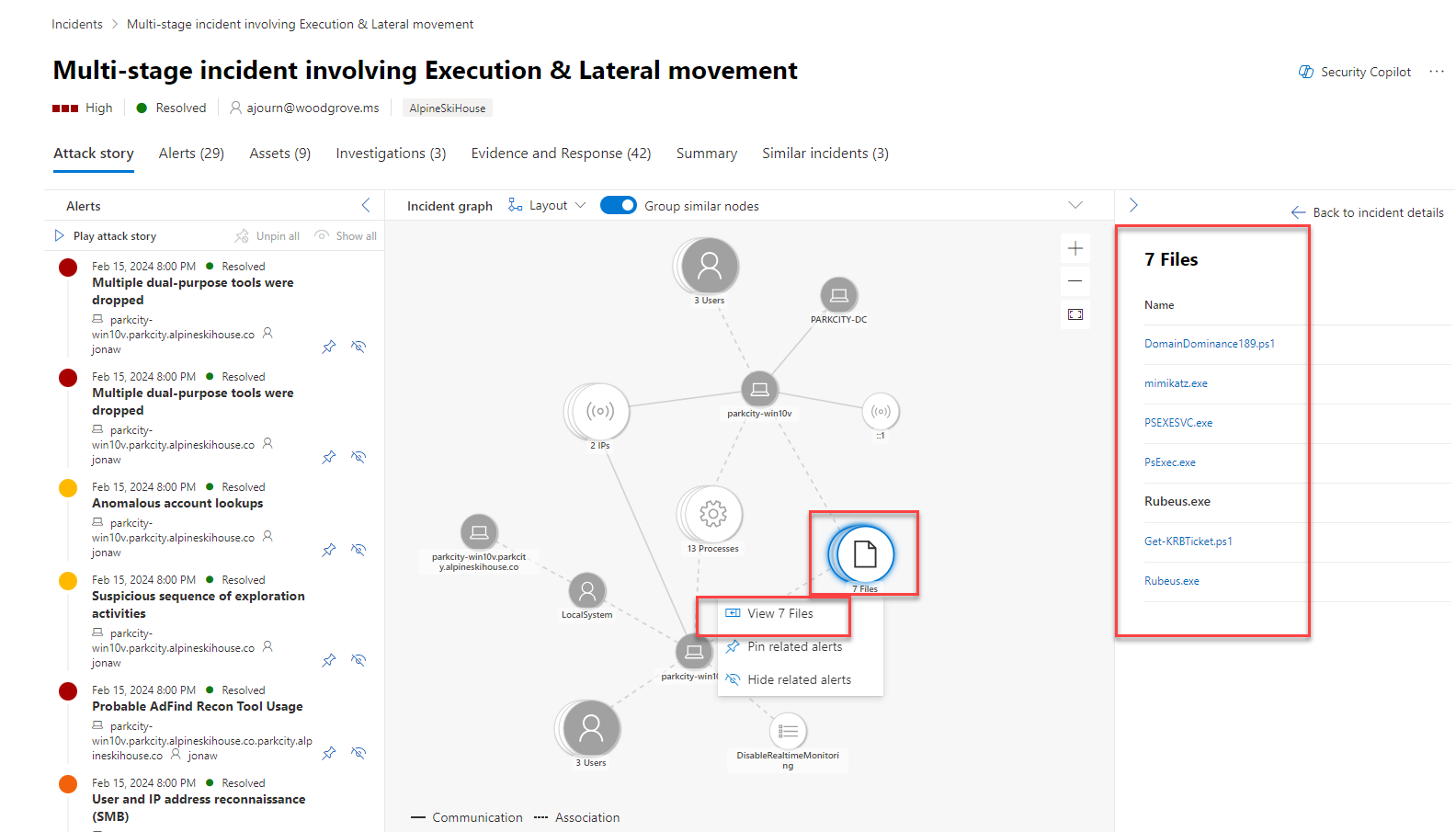

Istnieje wiele sposobów uzyskiwania dostępu do szczegółowej strony profilu określonego pliku. W tym przykładzie przechodzisz do plików za pośrednictwem wykresu zdarzeń zdarzenia z plikami, których dotyczy ten błąd. Wykres incydentu przedstawia pełny zakres ataku, sposób rozprzestrzeniania się ataku przez sieć w czasie, jego rozpoczęcia i sposobu, w jaki atakujący poszedł.

Na wykresie zdarzeń wybranie plików powoduje wyświetlenie opcji wyświetlania plików. Wybranie pozycji Wyświetl pliki powoduje otwarcie panelu po prawej stronie listy plików, których dotyczy ten ekran. Wybranie dowolnego pliku powoduje wyświetlenie przeglądu szczegółów pliku i opcji analizowania pliku. Wybranie pozycji Analizuj powoduje otwarcie analizy plików Copilot.

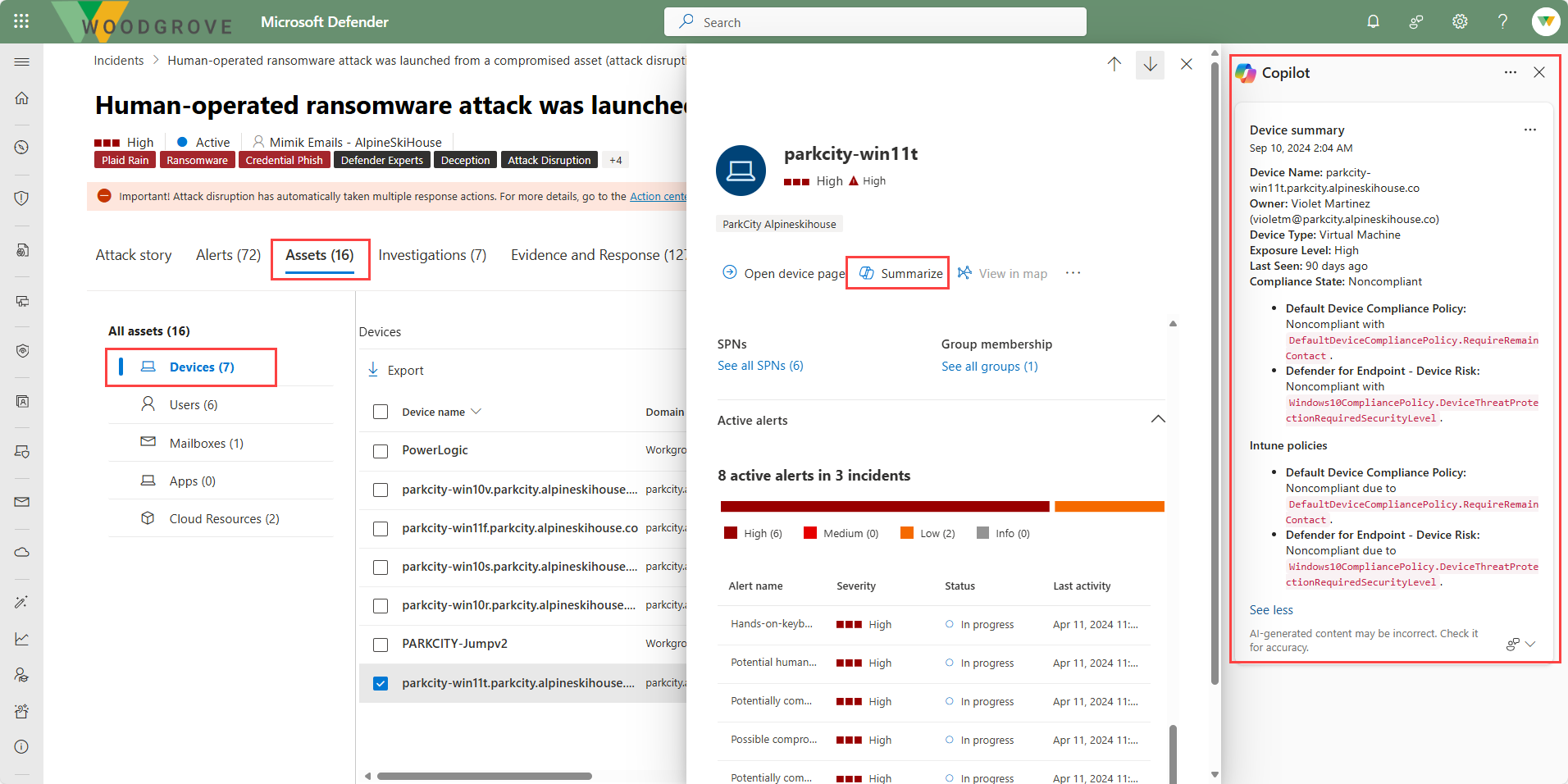

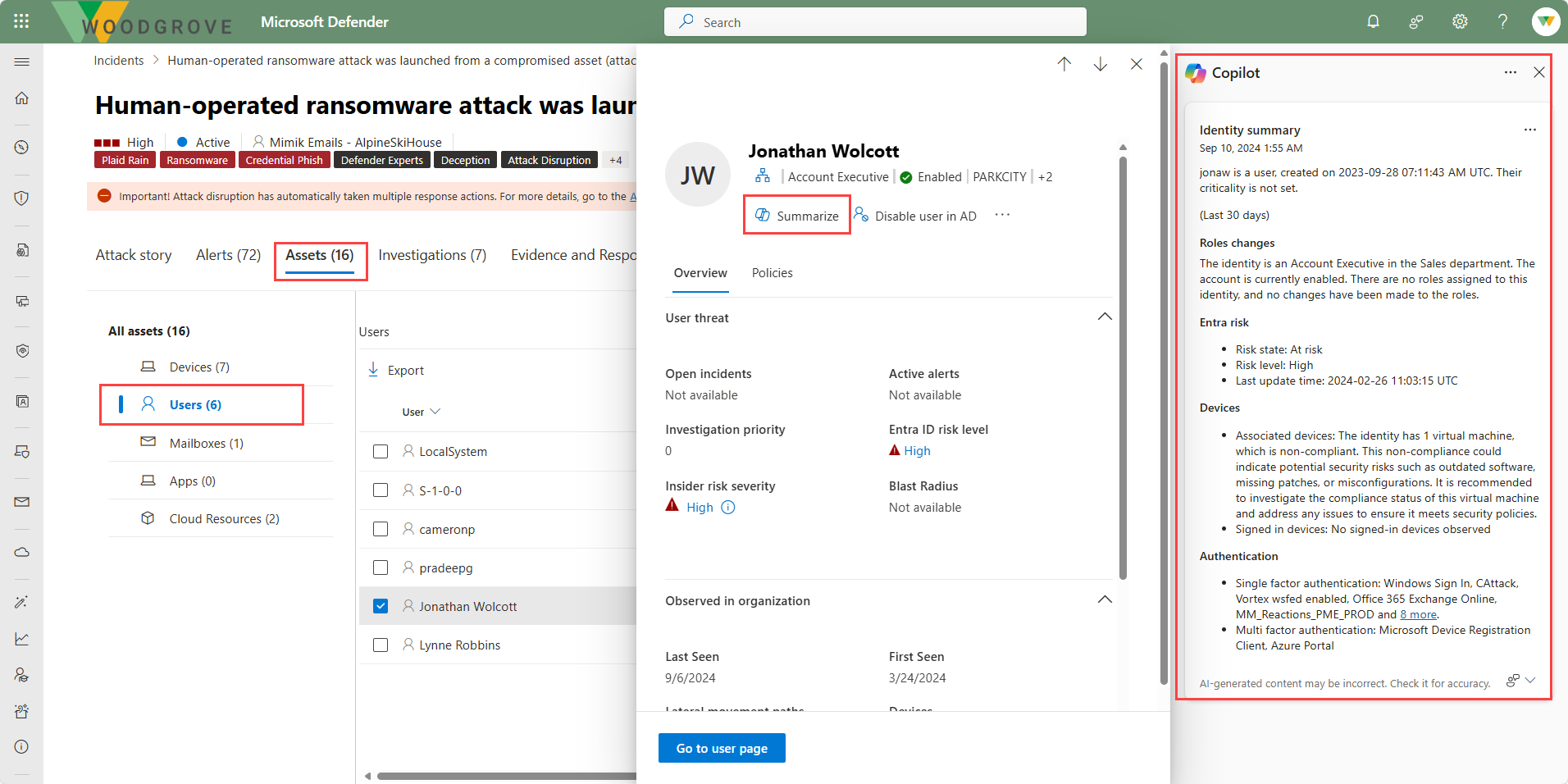

Podsumowywanie urządzeń i tożsamości

Funkcja podsumowania urządzenia Copilot w usłudze Defender umożliwia zespołom ds. zabezpieczeń uzyskanie stanu zabezpieczeń urządzenia, informacji o oprogramowaniu narażonym na zagrożenia i wszelkich nietypowych zachowań. Analitycy zabezpieczeń mogą użyć podsumowania urządzenia, aby przyspieszyć badanie zdarzeń i alertów.

Istnieje wiele sposobów uzyskiwania dostępu do podsumowania urządzenia. W tym przykładzie przejdziesz do podsumowania urządzenia za pośrednictwem strony zasobów zdarzeń. Wybranie karty Zasoby dla zdarzenia powoduje wyświetlenie wszystkich zasobów. W panelu nawigacyjnym po lewej stronie wybierz pozycję Urządzenia, a następnie wybierz określoną nazwę urządzenia. Na stronie przeglądu, która zostanie otwarta po prawej stronie, jest opcja wyboru Copilot.

Podobnie copilot w usłudze Microsoft Defender XDR może podsumowywać tożsamości.

Przechodzenie do środowiska autonomicznego

Analityk korzystający z usługi Microsoft Defender XDR może poświęcić dużo czasu w usłudze Defender XDR, więc osadzone środowisko jest doskonałym miejscem do rozpoczęcia badania zabezpieczeń. W zależności od tego, co się nauczysz, możesz określić, że potrzebne jest dokładniejsze badanie. W tym scenariuszu można łatwo przejść do autonomicznego środowiska w celu przeprowadzenia bardziej szczegółowego, krzyżowego badania produktu, które niesie ze sobą wszystkie funkcje copilot włączone dla Twojej roli.

W przypadku zawartości generowanej za pomocą osadzonego środowiska można łatwo przejść do środowiska autonomicznego. Aby przejść do autonomicznego środowiska, wybierz wielokropek w oknie wygenerowanej zawartości, a następnie wybierz pozycję Otwórz w rozwiązaniu Security Copilot.