Opis Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

Usługa Defender Vulnerability Management zapewnia widoczność zasobów, inteligentne oceny i wbudowane narzędzia korygowania dla urządzeń z systemem Windows, macOS, Linux, Android, iOS i sieci.

Korzystanie z analizy zagrożeń firmy Microsoft, przewidywań prawdopodobieństwa naruszenia, kontekstów biznesowych i ocen urządzeń, rozwiązania Defender Vulnerability Management szybko i stale ustala priorytety największych luk w zabezpieczeniach na najbardziej krytycznych zasobach i udostępnia zalecenia dotyczące zabezpieczeń w celu ograniczenia ryzyka.

Ciągłe odnajdywanie i monitorowanie zasobów

Wbudowane skanery zarządzania lukami w zabezpieczeniach w usłudze Defender i bez agentów stale monitorują i wykrywają ryzyko w organizacji nawet wtedy, gdy urządzenia nie są połączone z siecią firmową.

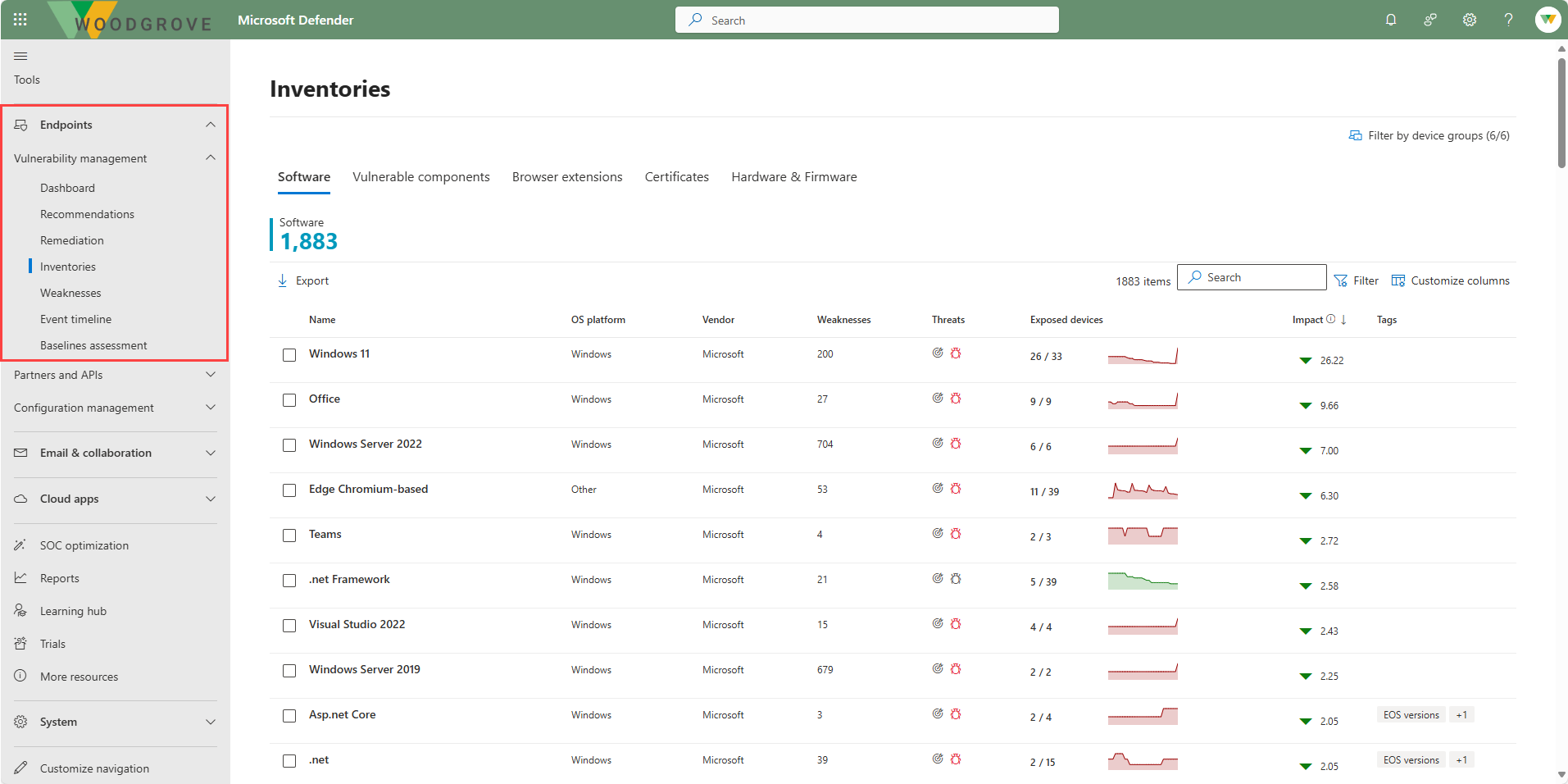

Skonsolidowane spisy zapewniają widok w czasie rzeczywistym aplikacji oprogramowania organizacji, certyfikatów cyfrowych, sprzętu i oprogramowania układowego oraz rozszerzeń przeglądarki, które ułatwiają monitorowanie i ocenę wszystkich zasobów organizacji. Oto kilka przykładów:

- Wgląd w oprogramowanie i luki w zabezpieczeniach — uzyskaj widok spisu oprogramowania w organizacji oraz zmiany oprogramowania, takie jak instalacje, odinstalowywania i poprawki.

- Ocena udziału sieciowego — ocena konfiguracji wewnętrznych udziałów sieciowych podatnych na zagrożenia przy użyciu praktycznych zaleceń dotyczących zabezpieczeń.

- Ocena rozszerzeń przeglądarki — wyświetlanie listy rozszerzeń przeglądarki zainstalowanych w różnych przeglądarkach w organizacji. Wyświetlanie informacji o uprawnieniach rozszerzenia i powiązanych poziomach ryzyka.

- Ocena certyfikatów cyfrowych — wyświetl listę certyfikatów zainstalowanych w całej organizacji na jednej centralnej stronie spisu certyfikatów. Zidentyfikuj certyfikaty przed ich wygaśnięciem i wykryj potencjalne luki w zabezpieczeniach ze względu na słabe algorytmy podpisów.

- I nie tylko...

Inteligentna priorytetyzacja oparta na ryzyku

Usługa Defender Vulnerability Management wykorzystuje analizę zagrożeń firmy Microsoft, przewidywania prawdopodobieństwa naruszenia zabezpieczeń, konteksty biznesowe i oceny urządzeń, aby szybko określić priorytety największych luk w zabezpieczeniach w organizacji.

Inteligentna priorytetyzacja oparta na ryzyku koncentruje się na pojawiających się zagrożeniach w celu dostosowania priorytetów zaleceń dotyczących zabezpieczeń z lukami w zabezpieczeniach obecnie wykorzystywanymi w środowisku dzikim i pojawiającym się zagrożeniom, które stanowią najwyższe ryzyko. Inteligentna priorytetyzacja oparta na ryzyku określa również aktywne naruszenia i chroni zasoby o wysokiej wartości.

Pojedynczy widok priorytetowych zaleceń z wielu źródeł zabezpieczeń wraz ze szczegółowymi informacjami krytycznymi, w tym powiązanymi typowymi lukami w zabezpieczeniach i ekspozycjami (CVE) i ujawnionymi urządzeniami, pomaga szybko skorygować największe luki w zabezpieczeniach na najbardziej krytycznych zasobach.

Korygowanie i śledzenie

Korygowanie i śledzenie umożliwia administratorom zabezpieczeń i administratorom IT bezproblemowe rozwiązywanie problemów z wbudowanymi przepływami pracy.

- Żądania korygowania wysyłane do IT — utwórz zadanie korygowania w usłudze Microsoft Intune na podstawie określonego zalecenia dotyczącego zabezpieczeń.

- Blokuj aplikacje podatne na zagrożenia — zmniejszanie ryzyka dzięki możliwości blokowania aplikacji narażonych na zagrożenia dla określonych grup urządzeń.

- Alternatywne środki zaradcze — uzyskaj szczegółowe informacje na temat innych środków zaradczych, takich jak zmiany konfiguracji, które mogą zmniejszyć ryzyko związane z lukami w zabezpieczeniach oprogramowania.

- Stan korygowania w czasie rzeczywistym — monitorowanie stanu i postępu działań korygujących w czasie rzeczywistym w całej organizacji.

Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender w portalu usługi Microsoft Defender

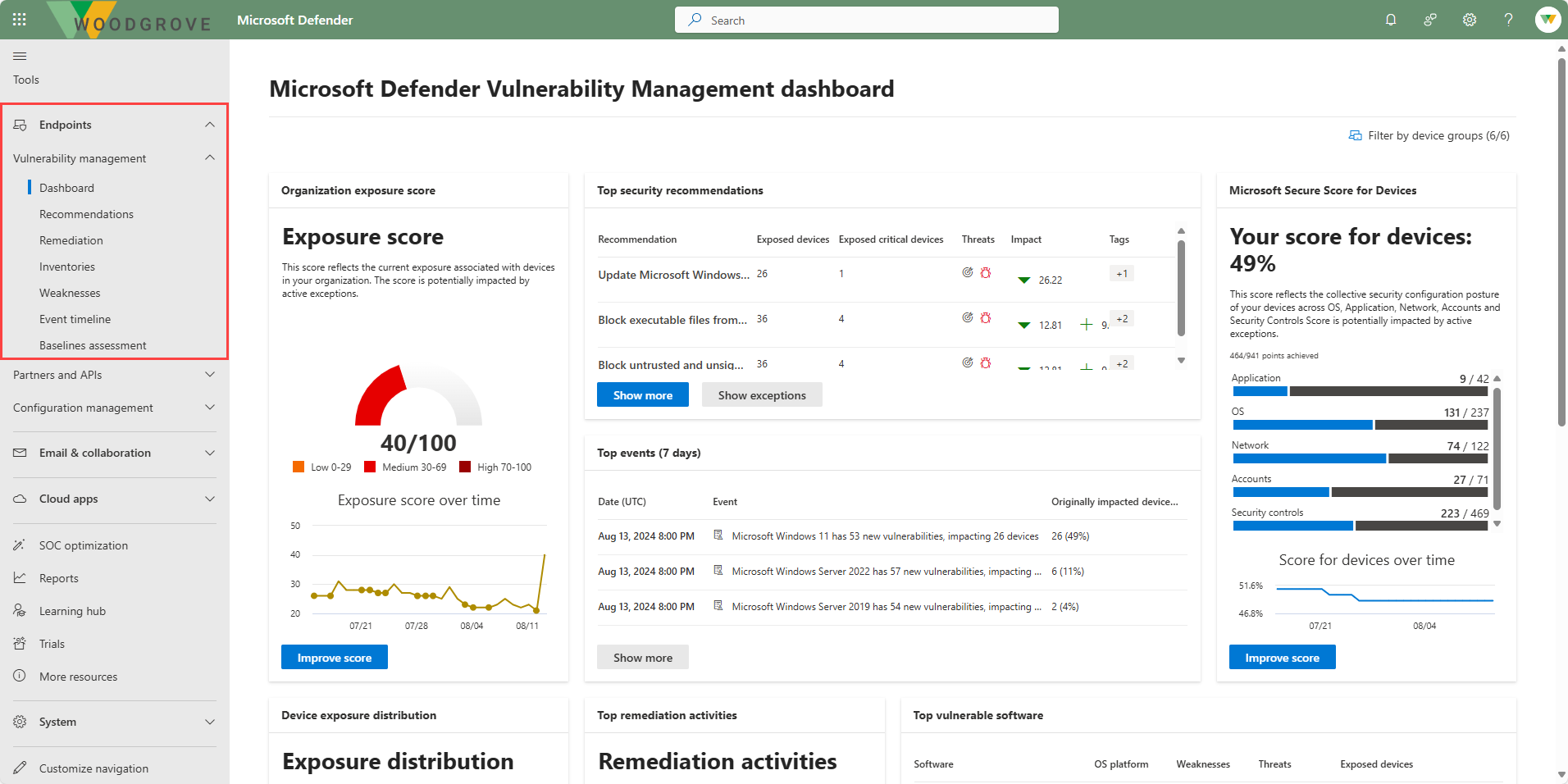

Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender jest doświadczony za pośrednictwem portalu usługi Microsoft Defender. Portal usługi Defender to strona główna do monitorowania zabezpieczeń i zarządzania zabezpieczeniami w tożsamościach, danych, urządzeniach, aplikacjach i infrastrukturze firmy Microsoft, co umożliwia administratorom zabezpieczeń wykonywanie zadań związanych z zabezpieczeniami w jednej lokalizacji.

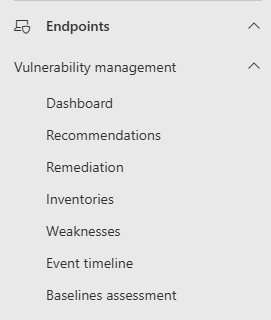

Węzeł Zarządzanie lukami w zabezpieczeniach znajduje się na liście Punktów końcowych w panelu nawigacyjnym po lewej stronie portalu usługi Microsoft Defender. W tej sekcji możesz uzyskać dostęp do funkcji luki w zabezpieczeniach usługi Microsoft Defender.

- Pulpit nawigacyjny — pulpit nawigacyjny zarządzania lukami w zabezpieczeniach usługi Defender można użyć w portalu usługi Microsoft Defender, aby wyświetlić wskaźnik narażenia i wskaźnik bezpieczeństwa firmy Microsoft dla urządzeń wraz z najwyższymi zaleceniami dotyczącymi zabezpieczeń, lukami w zabezpieczeniach oprogramowania, działaniami korygacyjnymi, uwidocznionych urządzeń i nie tylko.

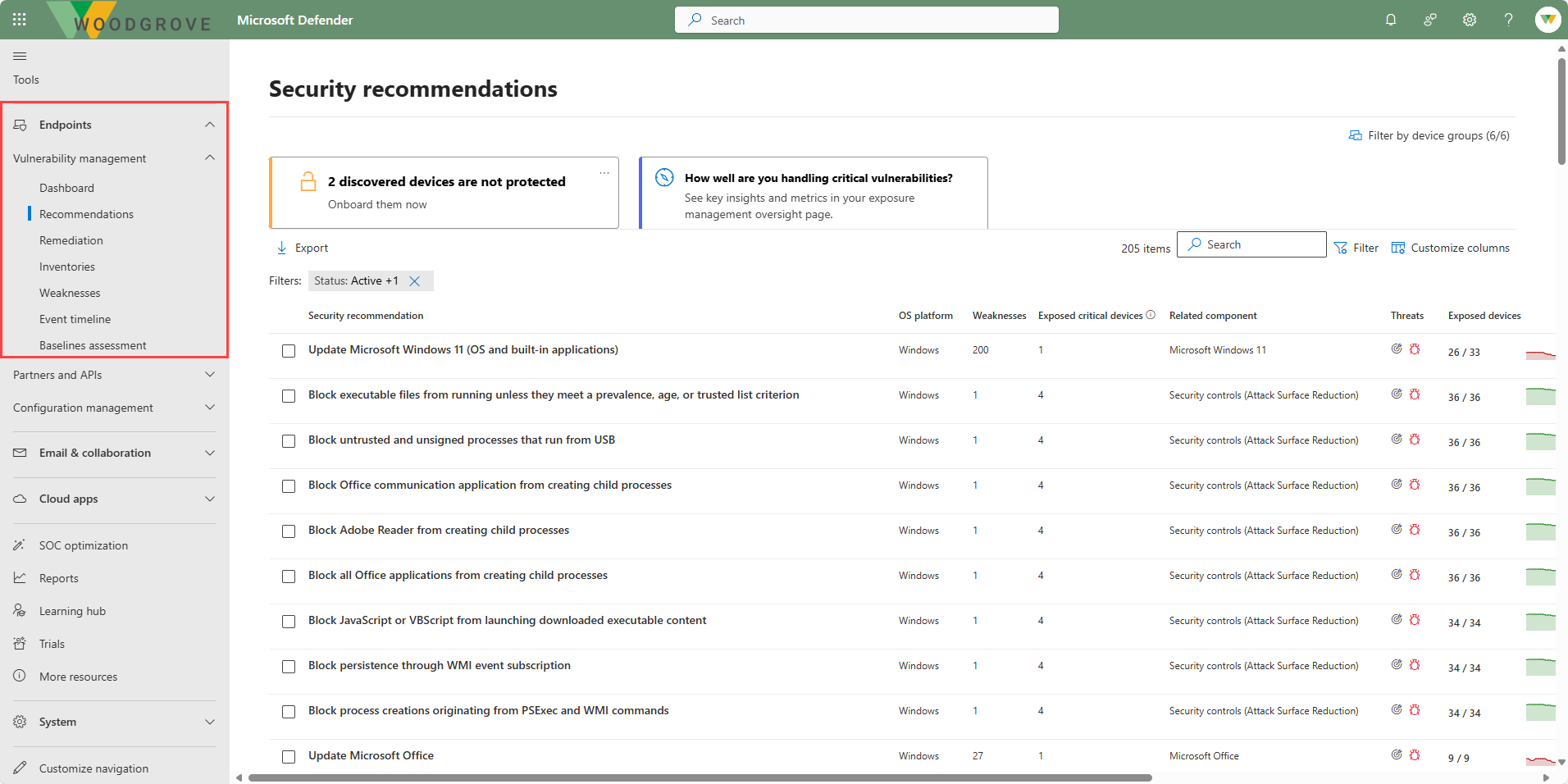

- Zalecenia — na stronie zaleceń można wyświetlić zalecenia, liczbę znalezionych słabych stron, powiązane składniki, szczegółowe informacje o zagrożeniach, liczbę uwidocznionych urządzeń i wiele innych.

- Korygowanie — po przesłaniu żądania korygowania ze strony Rekomendacje dotyczące zabezpieczeń rozpoczyna działanie korygowania. Zostanie utworzone zadanie zabezpieczeń, które można śledzić na stronie korygowania. Na stronie Korygowanie możesz wykonać kroki korygowania, śledzić postęp, wyświetlać powiązane zalecenie, eksportować do pliku CSV lub oznaczać je jako ukończone.

- Spisy — zostanie otwarta strona Spis oprogramowania zawierająca listę oprogramowania zainstalowanego w sieci, w tym nazwę dostawcy, znalezione słabe strony, zagrożenia związane z nimi, ujawnione urządzenia, wpływ na ocenę ekspozycji i tagi. Oprogramowanie, które nie jest obecnie obsługiwane przez zarządzanie lukami w zabezpieczeniach, może być obecne na stronie spisu oprogramowania, ale ponieważ nie jest obsługiwane, dostępne będą tylko ograniczone dane.

- Słabe strony — zostanie otwarta strona Słabe strony z listą adresów CVE, do których są narażone twoje urządzenia. Możesz wyświetlić ważność, klasyfikację common vulnerability scoring system (CVSS), odpowiednie informacje o naruszeniach i zagrożeniach oraz inne.

- Oś czasu zdarzenia — oś czasu zdarzenia ułatwia interpretację sposobu wprowadzania ryzyka do organizacji za pomocą nowych luk w zabezpieczeniach lub luk w zabezpieczeniach. Możesz wyświetlać zdarzenia, które mogą mieć wpływ na ryzyko organizacji. Możesz wyświetlić wszystkie niezbędne informacje związane ze zdarzeniem.

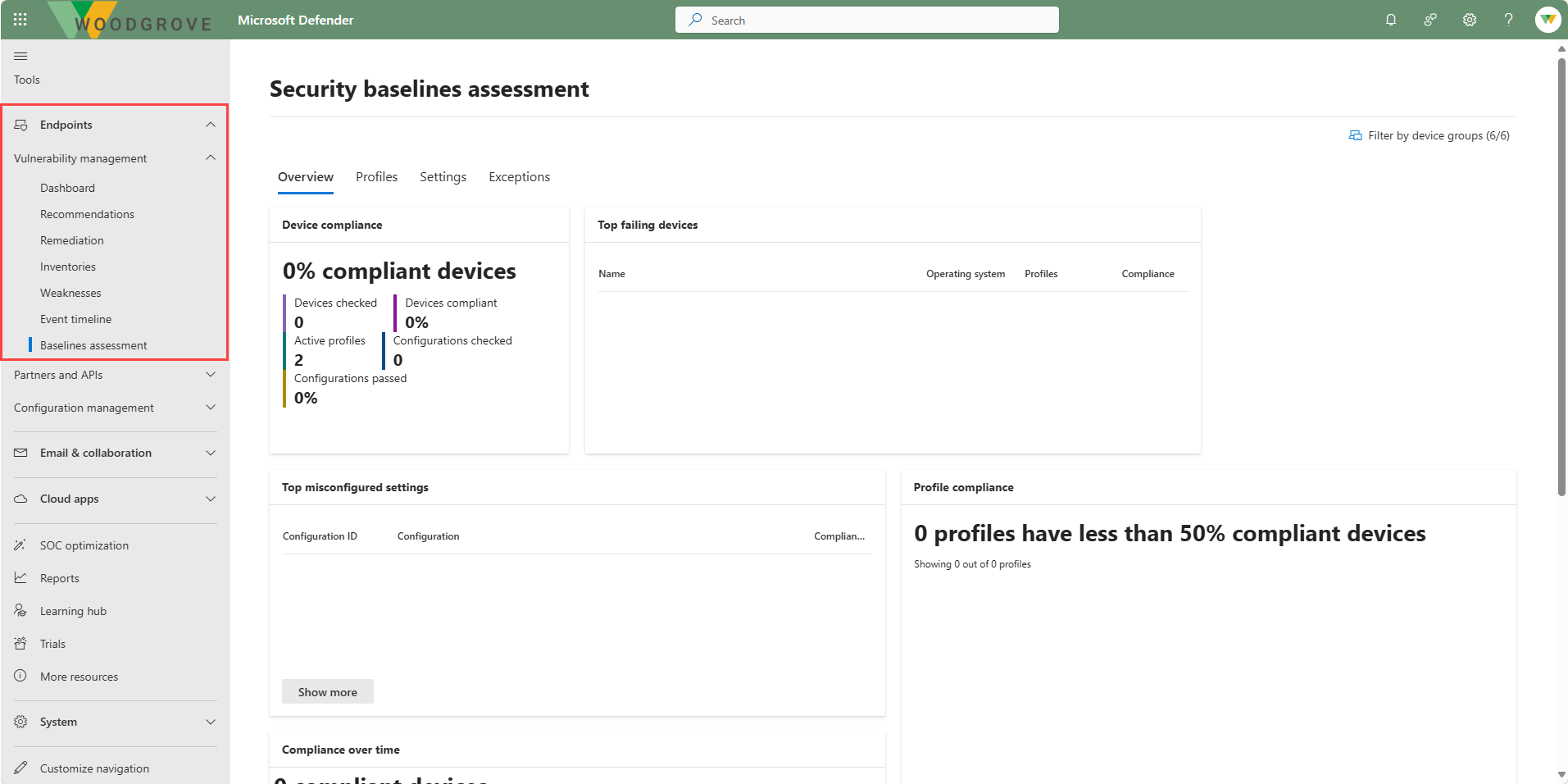

- Oceny punktów odniesienia — profil punktu odniesienia zabezpieczeń to dostosowany profil tworzony do oceny i monitorowania punktów końcowych w organizacji przed branżowymi testami porównawczymi zabezpieczeń. Na stronie przeglądu oceny punktów odniesienia zabezpieczeń można wyświetlić zgodność urządzeń, zgodność profilu, najważniejsze nieudane urządzenia i najważniejsze nieprawidłowo skonfigurowane urządzenia dla dostępnych punktów odniesienia.

Ustawienia, uprawnienia, zdarzenia i alerty, raporty i inne funkcje są również dostępne za pośrednictwem portalu usługi Microsoft Defender. Więcej informacji znajduje się w lekcji "Opisywanie portalu usługi Microsoft Defender" zawartego w tym module.