Opis modelu Zero Trust

Zero Trust zakłada, że wszystko znajduje się w otwartej i niezaufanej sieci, nawet zasoby za zaporami sieci firmowej. Model Zero Trust działa na zasadzie "ufaj nikomu, weryfikuj wszystko".

Możliwość obejścia konwencjonalnych mechanizmów kontroli dostępu przez osoby atakujące kończy wszelkie iluzje, że tradycyjne strategie zabezpieczeń są wystarczające. Nie ufając już integralności sieci firmowej, bezpieczeństwo jest wzmacniane.

W praktyce oznacza to, że nie zakładamy już, że hasło jest wystarczające do zweryfikowania użytkownika, ale dodanie uwierzytelniania wieloskładnikowego w celu zapewnienia dodatkowych kontroli. Zamiast udzielać dostępu do wszystkich urządzeń w sieci firmowej, użytkownicy mogą uzyskiwać dostęp tylko do określonych aplikacji lub danych, których potrzebują.

W tym filmie przedstawiono metodologię Zero Trust:

Zasady przewodnie dotyczące zerowej relacji zaufania

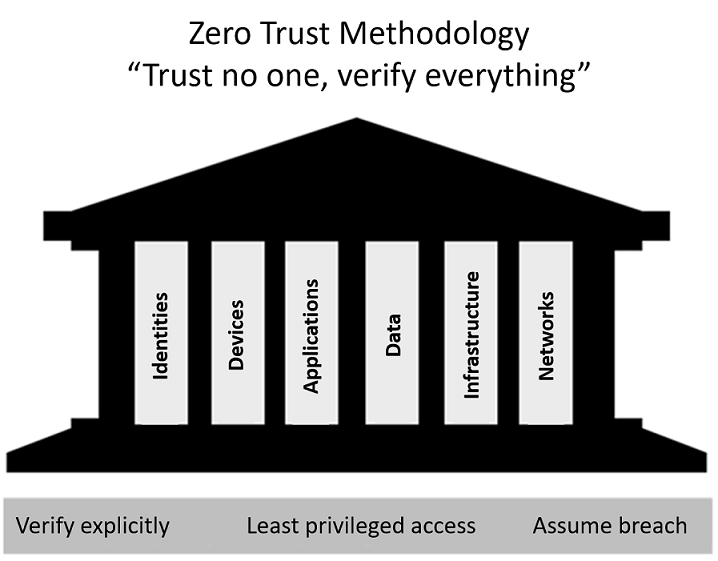

Model Zero Trust ma trzy zasady, które kierują się i stanowią podstawę wdrażania zabezpieczeń. Są to: sprawdź jawnie, dostęp z najmniejszymi uprawnieniami i przyjmij naruszenie.

- Sprawdź jawnie. Zawsze uwierzytelniaj się i autoryzuj na podstawie dostępnych punktów danych, w tym tożsamości użytkownika, lokalizacji, urządzenia, usługi lub obciążenia, klasyfikacji danych i anomalii.

- Najmniej uprzywilejowany dostęp. Ogranicz dostęp użytkowników za pomocą dostępu just in time i wystarczającego dostępu (JIT/JEA), zasad adaptacyjnych opartych na ryzyku i ochrony danych, aby chronić zarówno dane, jak i produktywność.

- Przyjmij naruszenie. Segmentuj dostęp według sieci, użytkowników, urządzeń i aplikacji. Szyfrowanie służy do ochrony danych i używania analizy w celu uzyskania widoczności, wykrywania zagrożeń i zwiększania bezpieczeństwa.

Sześć podstawowych filarów

W modelu Zero Trust wszystkie elementy współpracują ze sobą, aby zapewnić kompleksowe zabezpieczenia. Te sześć elementów jest podstawowymi filarami modelu Zero Trust:

- Tożsamości mogą być użytkownikami , usługami lub urządzeniami. Gdy tożsamość próbuje uzyskać dostęp do zasobu, musi zostać zweryfikowana przy użyciu silnego uwierzytelniania i postępować zgodnie z zasadami dostępu z najmniejszymi uprawnieniami.

- Urządzenia tworzą dużą powierzchnię ataków, ponieważ dane przepływa z urządzeń do obciążeń lokalnych i chmury. Monitorowanie urządzeń pod kątem kondycji i zgodności jest ważnym aspektem zabezpieczeń.

- Aplikacje to sposób, w jaki dane są używane. Obejmuje to odnajdywanie wszystkich używanych aplikacji, czasami nazywanych it w tle, ponieważ nie wszystkie aplikacje są zarządzane centralnie. Ten filar obejmuje również zarządzanie uprawnieniami i dostępem.

- Dane powinny być klasyfikowane, oznaczane i szyfrowane na podstawie ich atrybutów. Działania związane z zabezpieczeniami są ostatecznie związane z ochroną danych i zapewnieniem bezpieczeństwa podczas opuszczania urządzeń, aplikacji, infrastruktury i sieci, które kontroluje organizacja.

- Infrastruktura, zarówno lokalna, jak i oparta na chmurze, reprezentuje wektor zagrożenia. Aby zwiększyć bezpieczeństwo, oceniasz wersję, konfigurację i dostęp JIT oraz używasz danych telemetrycznych do wykrywania ataków i anomalii. Pozwala to automatycznie blokować lub flagować ryzykowne zachowanie i podejmować działania ochronne.

- Sieci powinny być podzielone na segmenty, w tym bardziej szczegółowe segmentacje mikrosieć sieci. Należy również stosować kompleksową ochronę przed zagrożeniami w czasie rzeczywistym, monitorowanie i analizę.

Strategia zabezpieczeń, która wykorzystuje trzy zasady modelu Zero Trust w sześciu podstawowych filarach, pomaga firmom dostarczać i wymuszać bezpieczeństwo w całej organizacji.