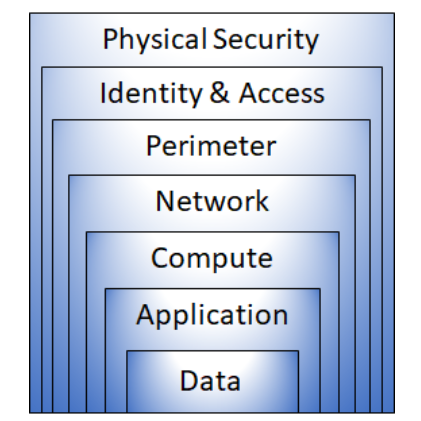

Opis ochrony w głębi systemu

Ochrona w głębi systemu korzysta z warstwowego podejścia do zabezpieczeń, a nie polegania na jednym obwodzie. Strategia ochrony w głębi systemu wykorzystuje szereg mechanizmów, aby spowolnić postęp ataku. Każda warstwa zapewnia ochronę, dzięki czemu w przypadku naruszenia jednej warstwy kolejna warstwa uniemożliwi atakującemu uzyskanie nieautoryzowanego dostępu do danych.

Przykładowe warstwy zabezpieczeń mogą obejmować:

- Zabezpieczenia fizyczne , takie jak ograniczenie dostępu do centrum danych tylko autoryzowanym personelowi.

- Mechanizmy kontroli zabezpieczeń tożsamości i dostępu , takie jak uwierzytelnianie wieloskładnikowe lub dostęp oparty na warunku, umożliwiają kontrolowanie dostępu do infrastruktury i kontroli zmian.

- Zabezpieczenia obwodowe sieci firmowej obejmują ochronę przed rozproszoną odmową usługi (DDoS) w celu filtrowania ataków na dużą skalę, zanim będą mogły spowodować odmowę usługi dla użytkowników.

- Zabezpieczenia sieci , takie jak segmentacja sieci i mechanizmy kontroli dostępu do sieci, aby ograniczyć komunikację między zasobami.

- Zabezpieczenia warstwy obliczeniowej , takie jak zabezpieczanie dostępu do maszyn wirtualnych lokalnie lub w chmurze przez zamknięcie niektórych portów.

- Zabezpieczenia warstwy aplikacji w celu zapewnienia, że aplikacje są bezpieczne i wolne od luk w zabezpieczeniach.

- Zabezpieczenia warstwy danych , w tym mechanizmy kontroli zarządzania dostępem do danych biznesowych i danych klientów oraz szyfrowania w celu ochrony danych.

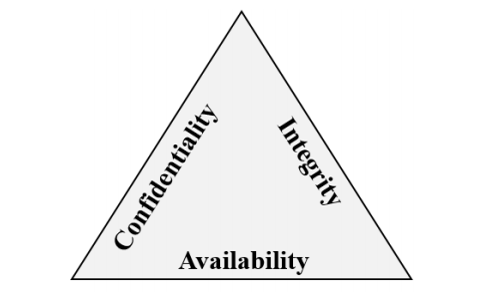

Poufność, integralność, dostępność (CIA)

Jak opisano powyżej, strategia ochrony w głębi systemu wykorzystuje szereg mechanizmów, aby spowolnić postęp ataku. Wszystkie różne mechanizmy (technologie, procesy i szkolenia) to elementy strategii cyberbezpieczeństwa, których cele obejmują zapewnienie poufności, integralności i dostępności; często określane jako CIA.

Poufność odnosi się do konieczności zachowania poufnych danych poufnych, takich jak informacje o kliencie, hasła lub dane finansowe. Możesz zaszyfrować dane, aby zachować je poufne, ale musisz również zachować poufne klucze szyfrowania. Poufność jest najbardziej widoczną częścią zabezpieczeń; Wyraźnie widzimy potrzebę zachowania poufności poufnych danych, kluczy, haseł i innych wpisów tajnych.

Integralność odnosi się do utrzymywania poprawności danych lub komunikatów. Po wysłaniu wiadomości e-mail chcesz mieć pewność, że odebrana wiadomość jest taka sama jak wysłana wiadomość. Podczas przechowywania danych w bazie danych chcesz mieć pewność, że pobierane dane są takie same jak przechowywane dane. Szyfrowanie danych przechowuje je jako poufne, ale musisz mieć możliwość odszyfrowywania danych tak, aby były takie same jak przed zaszyfrowaniem. Integralność polega na pewności, że dane nie zostały naruszone lub zmienione.

Dostępność odnosi się do udostępniania danych tym, którzy ich potrzebują, gdy ich potrzebują. Ważne jest, aby organizacja zabezpieczała dane klientów, ale jednocześnie musi być dostępna dla pracowników, którzy zajmują się klientami. Chociaż przechowywanie danych w zaszyfrowanym formacie może być bezpieczniejsze, pracownicy potrzebują dostępu do odszyfrowanych danych.

Chociaż celem strategii cyberbezpieczeństwa jest zachowanie poufności, integralności i dostępności systemów, sieci, aplikacji i danych; jest to cel cyberprzestępców, aby zakłócić te cele. Portfolio firmy Microsoft obejmuje rozwiązania i technologie umożliwiające organizacjom realizację celów triady CIA.