Opis możliwości wykrywania zagrożeń i ograniczania ryzyka w usłudze Microsoft Sentinel

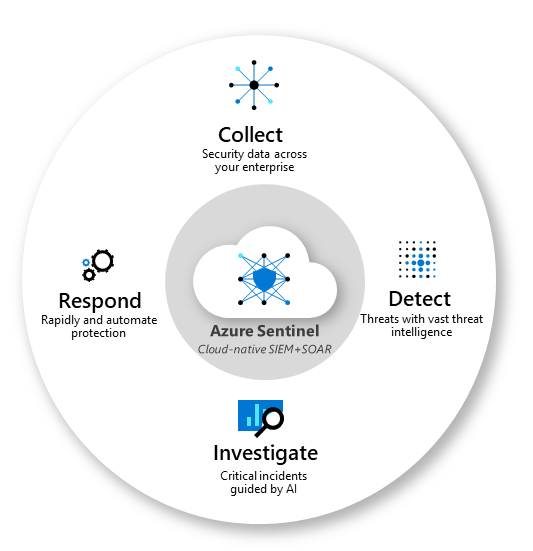

Skuteczne zarządzanie obwodem zabezpieczeń sieci organizacji wymaga odpowiedniej kombinacji narzędzi i systemów. Microsoft Sentinel to skalowalne, natywne dla chmury rozwiązanie SIEM/SOAR, które zapewnia inteligentną analizę zabezpieczeń i analizę zagrożeń w całym przedsiębiorstwie. Zapewnia jedno rozwiązanie do wykrywania cyberataków, badania, reagowania i proaktywnego wyszukiwania zagrożeń, z widokiem ptaka w całym przedsiębiorstwie.

Ten diagram przedstawia kompleksowe funkcje usługi Microsoft Sentinel.

- Zbieranie danych na dużą skalę chmury we wszystkich użytkownikach, urządzeniach, aplikacjach i infrastrukturze, zarówno w środowisku lokalnym, jak i w wielu chmurach.

- Wykrywanie wcześniej wykrytych zagrożeń i minimalizowanie wyników fałszywie dodatnich przy użyciu analizy i niezrównanej analizy zagrożeń.

- Badanie zagrożeń za pomocą sztucznej inteligencji (AI) i polowanie na podejrzane działania na dużą skalę, wykorzystując dziesięciolecia pracy związanej z cyberbezpieczeństwem w firmie Microsoft.

- Szybkie reagowanie na zdarzenia dzięki wbudowanej aranżacji i automatyzacji typowych zadań zabezpieczeń.

Usługa Microsoft Sentinel ułatwia kompleksowe operacje zabezpieczeń w nowoczesnym centrum operacji zabezpieczeń (SOC).

Zbieranie danych na dużą skalę

Zbieraj dane między wszystkimi użytkownikami, urządzeniami, aplikacjami i infrastrukturą, zarówno lokalnie, jak i w wielu chmurach. Poniżej przedstawiono kluczowe możliwości w usłudze Microsoft Sentinel na potrzeby zbierania danych.

Gotowe łączniki danych — wiele łączników jest spakowanych za pomocą rozwiązań SIEM dla usługi Microsoft Sentinel i zapewnia integrację w czasie rzeczywistym. Te łączniki obejmują źródła firmy Microsoft i źródła platformy Azure, takie jak Microsoft Entra ID, Azure Activity, Azure Storage i inne.

Gotowe łączniki są również dostępne dla szerszych ekosystemów zabezpieczeń i aplikacji dla rozwiązań firm innych niż Microsoft. Możesz również użyć wspólnego formatu zdarzeń, dziennika systemowego lub interfejsu API REST, aby połączyć źródła danych z usługą Microsoft Sentinel.

Łączniki niestandardowe — usługa Microsoft Sentinel obsługuje pozyskiwanie danych z niektórych źródeł bez dedykowanego łącznika. Jeśli nie możesz połączyć źródła danych z usługą Microsoft Sentinel przy użyciu istniejącego rozwiązania, możesz utworzyć własny łącznik źródła danych.

Normalizacja danych — usługa Microsoft Sentinel pozyskuje dane z wielu źródeł. Praca z różnymi typami danych i korelacja między nimi podczas badania i wyszukiwania zagrożeń może być trudna. Usługa Microsoft Sentinel obsługuje model ASIM (Advanced Security Information Model), który znajduje się między tymi różnymi źródłami a użytkownikiem, aby ułatwić jednolite, znormalizowane widoki.

Wykrywania zagrożeń

Wykrywanie wcześniej niewykrytych zagrożeń i minimalizowanie wyników fałszywie dodatnich przy użyciu analizy firmy Microsoft i niezrównanej analizy zagrożeń. Poniżej przedstawiono kluczowe możliwości w usłudze Microsoft Sentinel na potrzeby wykrywania zagrożeń.

Analiza — usługa Microsoft Sentinel używa analizy do grupowania alertów w zdarzenia. Użyj wbudowanych reguł analitycznych lub jako punktu początkowego, aby utworzyć własne reguły. Usługa Microsoft Sentinel udostępnia również reguły mapowania zachowania sieci, a następnie wyszukiwania anomalii w zasobach.

POKRYCIE MITRE ATT&CK — usługa Microsoft Sentinel analizuje pozyskane dane, nie tylko w celu wykrywania zagrożeń i pomagania w zbadaniu, ale także wizualizowania charakteru i pokrycia stanu zabezpieczeń organizacji na podstawie taktyki i technik z platformy MITRE ATT&CK®, globalnej bazy danych taktyk i technik niepożądanych.

Analiza zagrożeń — możesz zintegrować wiele źródeł analizy zagrożeń z usługą Microsoft Sentinel w celu wykrywania złośliwych działań w danym środowisku i zapewnić kontekst badaczom zabezpieczeń w celu podjęcia świadomych decyzji dotyczących reagowania.

Listy obserwowanych — możesz skorelować dane ze podanego źródła danych, listy obserwowanych ze zdarzeniami w środowisku usługi Microsoft Sentinel. Możesz na przykład utworzyć listę obserwowanych z listą zasobów o wysokiej wartości, zakończonymi pracownikami lub kontami usług w danym środowisku. Użyj list do obejrzenia w podręcznikach wyszukiwania, reguł wykrywania, wyszukiwania zagrożeń i podręczników reagowania.

Skoroszyty — możesz tworzyć interaktywne raporty wizualne przy użyciu skoroszytów. Po połączeniu źródeł danych z usługą Microsoft Sentinel można monitorować dane przy użyciu integracji usługi Microsoft Sentinel ze skoroszytami usługi Azure Monitor. Usługa Microsoft Sentinel zawiera wbudowane szablony skoroszytów, które umożliwiają szybkie uzyskiwanie szczegółowych informacji dotyczących danych. Możesz również utworzyć własne skoroszyty niestandardowe.

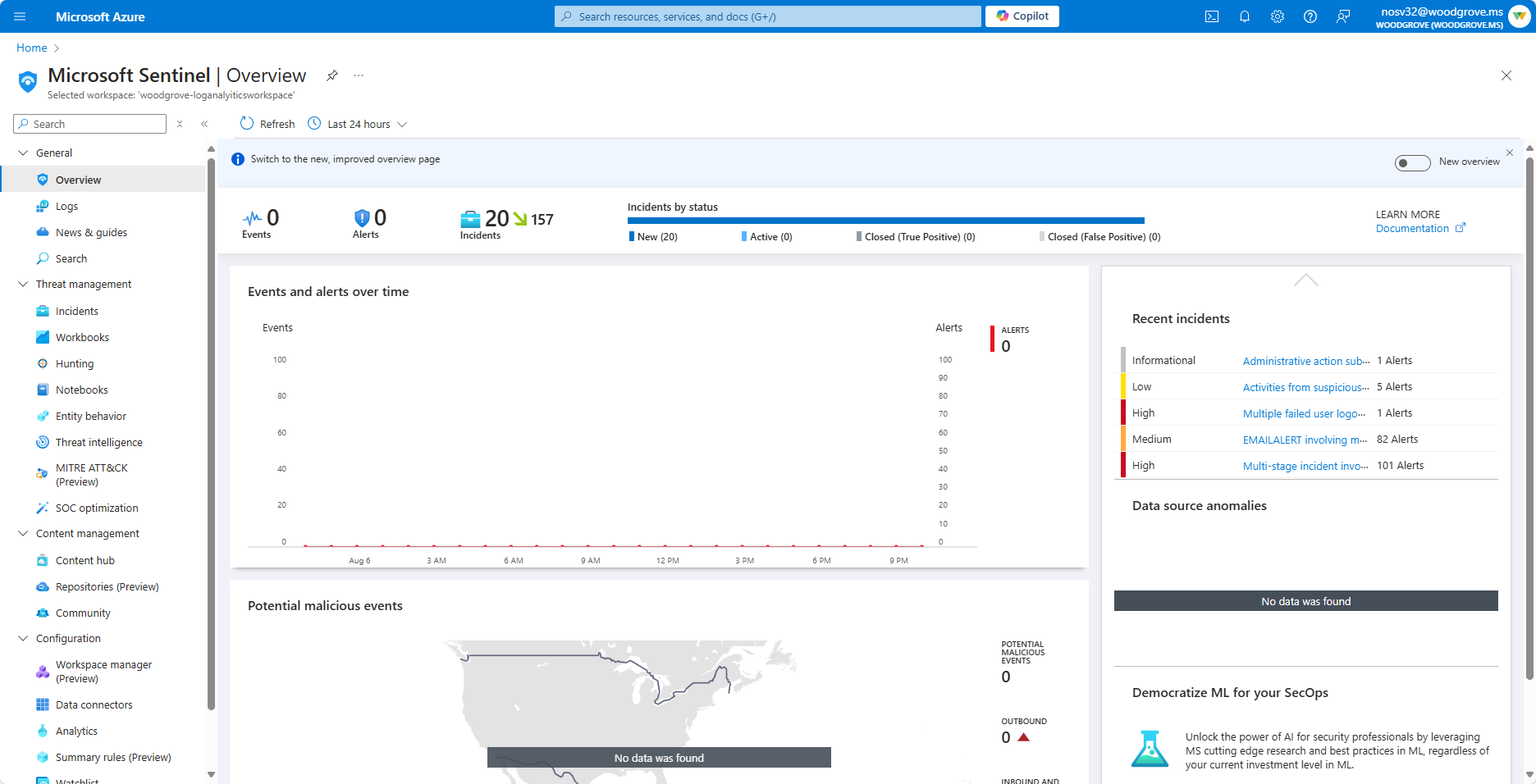

Badanie zagrożeń

Badanie zagrożeń za pomocą sztucznej inteligencji i polowanie na podejrzane działania na dużą skalę, wykorzystując lata pracy w zakresie bezpieczeństwa cybernetycznego w firmie Microsoft. Poniżej przedstawiono kluczowe możliwości w usłudze Microsoft Sentinel na potrzeby badania zagrożeń.

Incydenty — zdarzenia to pliki przypadków, które zawierają agregację wszystkich odpowiednich dowodów dla konkretnych dochodzeń. Każde zdarzenie jest tworzone (lub dodawane do) na podstawie dowodów (alertów), które zostały wygenerowane przez reguły analizy lub zaimportowane z produktów zabezpieczeń innych firm, które generują własne alerty. Strona szczegółów zdarzenia zawiera informacje i narzędzia do badania, które ułatwiają zrozumienie zakresu i znalezienie głównej przyczyny potencjalnego zagrożenia bezpieczeństwa.

Hunts — zaawansowane narzędzia do wyszukiwania i zapytań wyszukiwania zagrożeń w usłudze Microsoft Sentinel oparte na strukturze MITRE umożliwiają aktywne wyszukiwanie zagrożeń bezpieczeństwa w źródłach danych organizacji przed wyzwoleniem alertu. Po odkryciu, które zapytanie wyszukiwania zagrożeń zapewnia wysoki poziom wglądu w możliwe ataki, można również utworzyć niestandardowe reguły wykrywania na podstawie zapytania i wyświetlić te szczegółowe informacje jako alerty dla osób reagujących na zdarzenia zabezpieczeń.

Notesy — usługa Microsoft Sentinel obsługuje notesy Jupyter w obszarach roboczych usługi Azure Machine Learning. Notesy Jupyter to aplikacja internetowa typu open source, która umożliwia użytkownikom tworzenie i udostępnianie dokumentów zawierających kod na żywo, równania, wizualizacje i tekst narracji.

Użyj notesów w usłudze Microsoft Sentinel, aby rozszerzyć zakres tego, co można zrobić za pomocą danych usługi Microsoft Sentinel. Na przykład:

- Przeprowadź analizę, która nie jest wbudowana w usługę Microsoft Sentinel, na przykład niektóre funkcje uczenia maszynowego w języku Python.

- Twórz wizualizacje danych, które nie są wbudowane w usługę Microsoft Sentinel, takie jak niestandardowe osie czasu i drzewa procesów.

- Integrowanie źródeł danych poza usługą Microsoft Sentinel, takich jak lokalny zestaw danych.

Szybkie reagowanie na zdarzenia

Dzięki usłudze Microsoft Sentinel możesz zautomatyzować typowe zadania i uprościć aranżację zabezpieczeń za pomocą podręczników, które integrują się z usługami platformy Azure i istniejącymi narzędziami, aby szybciej reagować na zdarzenia.

Poniżej przedstawiono kluczowe możliwości w usłudze Microsoft Sentinel na potrzeby reagowania na zagrożenia.

Reguły automatyzacji — centralnie zarządzaj automatyzacją obsługi zdarzeń w usłudze Microsoft Sentinel, definiując i koordynując niewielki zestaw reguł obejmujących różne scenariusze.

Podręczniki — automatyzowanie i organizowanie reagowania na zagrożenia przy użyciu podręczników, które są kolekcją akcji korygowania. Uruchom podręcznik na żądanie lub automatycznie w odpowiedzi na określone alerty lub zdarzenia po wyzwoleniu przez regułę automatyzacji.

Podręczniki w usłudze Microsoft Sentinel są oparte na przepływach pracy wbudowanych w usłudze Azure Logic Apps. Jeśli na przykład używasz systemu obsługi biletów usługi ServiceNow, użyj usługi Azure Logic Apps, aby zautomatyzować przepływy pracy i otworzyć bilet w usłudze ServiceNow przy każdym wygenerowaniu określonego alertu lub zdarzenia.

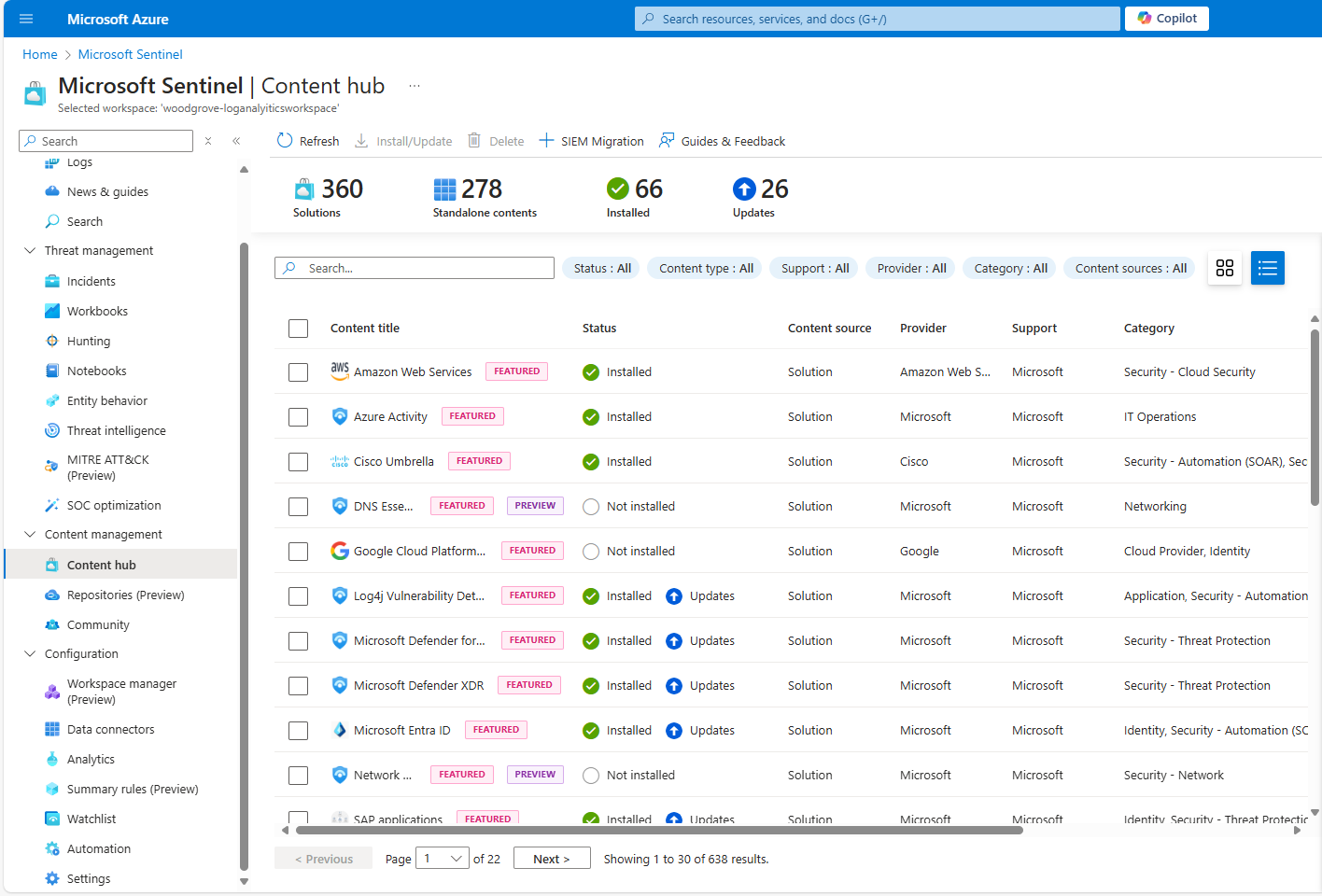

Włączanie gotowej zawartości zabezpieczeń

Zawartość usługi Microsoft Sentinel odnosi się do składników rozwiązania Do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), które umożliwiają klientom pozyskiwanie danych, monitorowanie, alerty, wyszukiwanie, badanie, reagowanie i łączenie się z różnymi produktami, platformami i usługami. Zawartość w usłudze Microsoft Sentinel może zawierać typy zawartości, takie jak: łączniki danych, skoroszyty, reguły analizy, zapytania wyszukiwania zagrożeń, notesy, listy do obejrzenia i podręczniki.

Usługa Microsoft Sentinel oferuje te typy zawartości jako rozwiązania i elementy autonomiczne. Rozwiązania to pakiety zawartości usługi Microsoft Sentinel lub integracji interfejsu API usługi Microsoft Sentinel, które spełniają kompleksowe scenariusze produktu, domeny lub branży w usłudze Microsoft Sentinel. Zarówno rozwiązania, jak i elementy autonomiczne są wykrywalne i zarządzane z centrum zawartości.

Centrum zawartości usługi Microsoft Sentinel to centralna lokalizacja do odnajdywania wbudowanych rozwiązań i zarządzania nimi. Rozwiązania usługi Microsoft Sentinel to pakiety zawartości usługi Microsoft Sentinel lub integracji interfejsu API usługi Microsoft Sentinel, które zapewniają wdrażanie jednoetapowe i włączanie. Rozwiązania centrum zawartości, które spełniają kompleksowe scenariusze produktu, domeny lub branży w usłudze Microsoft Sentinel. Przykładem specyficznego dla domeny wbudowanego jest Zarządzanie ryzykiem wewnętrznym w Microsoft Purview, który zawiera łącznik danych, skoroszyt, reguły analizy, zapytania wyszukiwania zagrożeń i podręcznik.

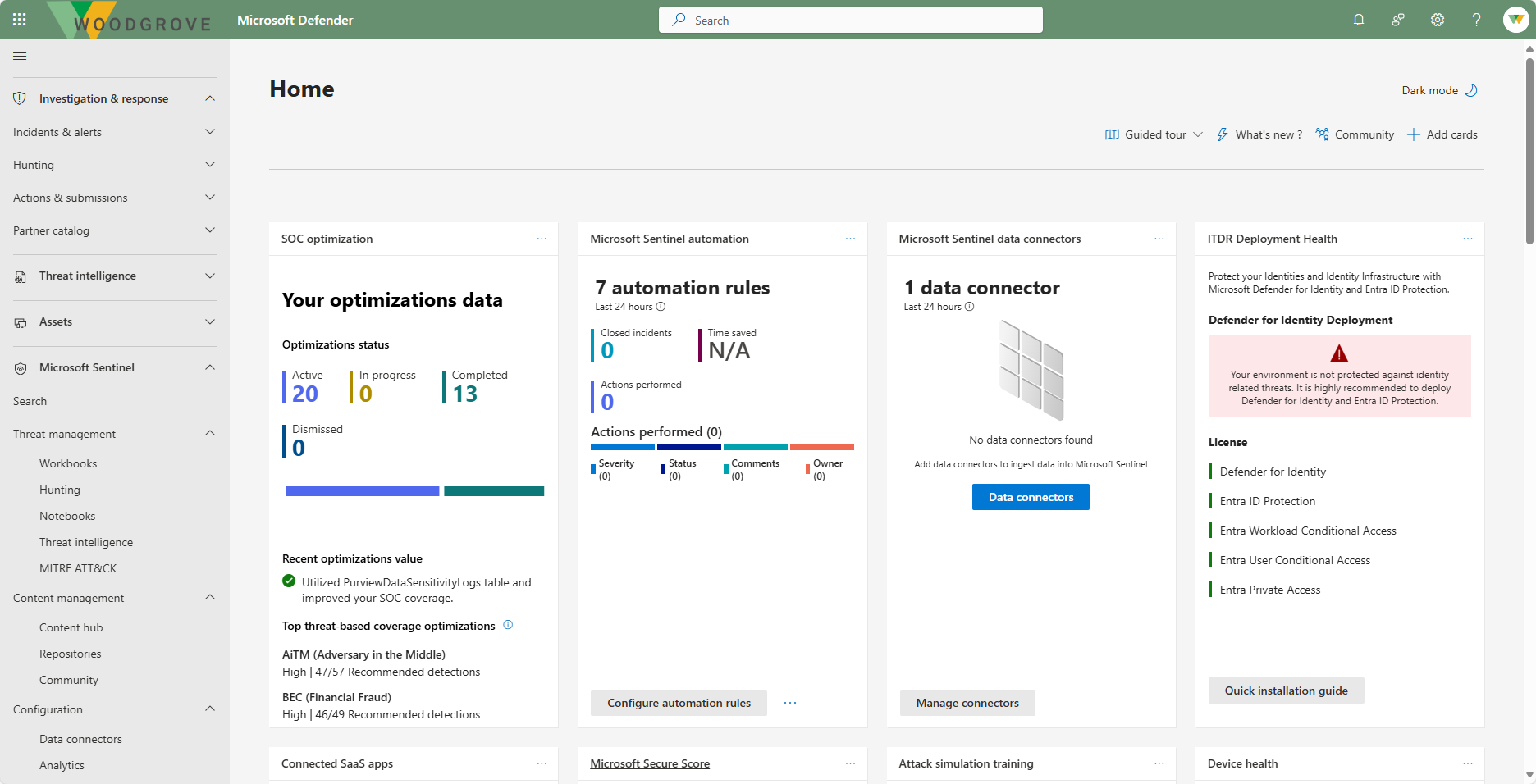

Usługa Microsoft Sentinel w portalu usługi Microsoft Defender

Microsoft Sentinel to usługa zabezpieczeń włączona za pośrednictwem witryny Azure Portal. Po włączeniu usługi Microsoft Sentinel możesz uzyskać do niej dostęp za pośrednictwem witryny Azure Portal lub z poziomu ujednoliconej platformy microsoft do operacji zabezpieczeń w portalu usługi Microsoft Defender.

Ujednolicona platforma operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender łączy pełne możliwości usług Microsoft Sentinel, Microsoft Defender XDR i Microsoft Copilot w usłudze Microsoft Defender.

Po dołączeniu usługi Microsoft Sentinel do portalu usługi Defender można ujednolicić możliwości za pomocą usługi Microsoft Defender XDR, takich jak zarządzanie zdarzeniami i zaawansowane wyszukiwanie zagrożeń. Zmniejsz przełączanie narzędzi i utwórz bardziej ukierunkowane na kontekst badanie, które przyspiesza reagowanie na zdarzenia i zatrzymuje naruszenia szybciej.

Szczegółowe informacje na temat środowiska usługi Microsoft Sentinel w portalu usługi Microsoft Defender i sposobu dołączania są dostępne w sekcji podsumowania i zasobów tego modułu.