Opis Ochrona tożsamości Microsoft Entra

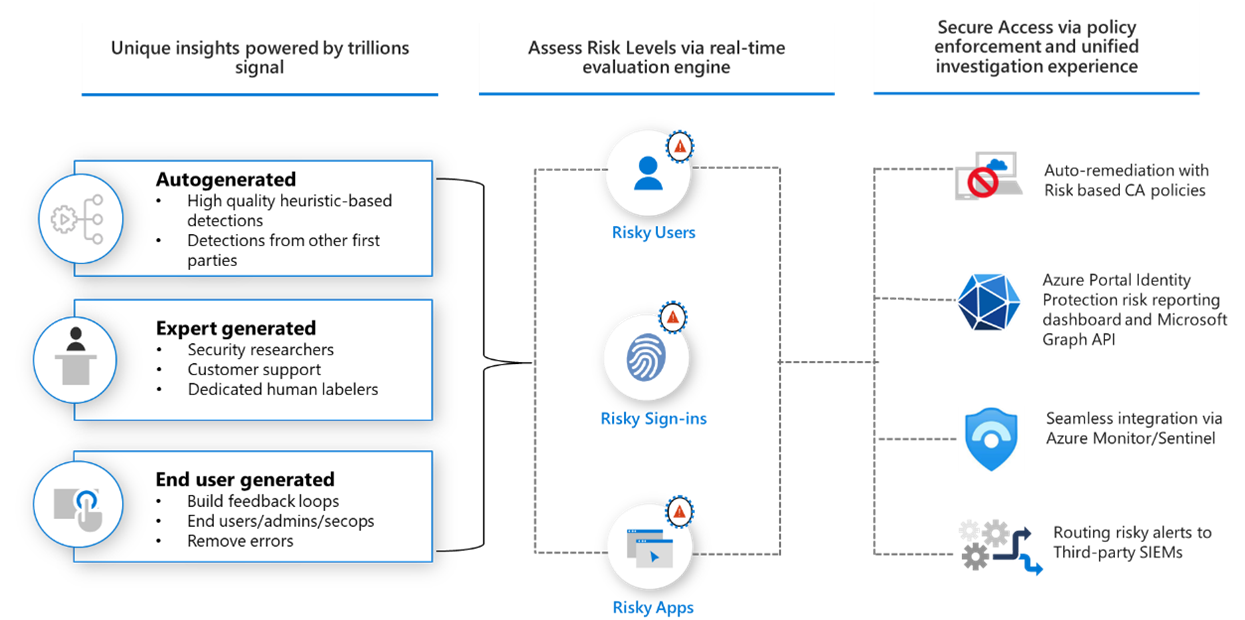

Ochrona tożsamości Microsoft Entra pomaga organizacjom wykrywać, badać i korygować zagrożenia oparte na tożsamościach. Obejmuje to tożsamości użytkowników i tożsamości obciążeń.

Te zagrożenia oparte na tożsamości mogą być dalej przekazywane do narzędzi, takich jak dostęp warunkowy, aby podejmować decyzje dotyczące dostępu lub przekazywane z powrotem do narzędzia do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) w celu dalszego badania i korelacji.

Wykrywaj ryzyko

Firma Microsoft analizuje biliony sygnałów dziennie w celu zidentyfikowania potencjalnych zagrożeń. Te sygnały pochodzą z wiedzy firmy Microsoft uzyskanych z wielu źródeł, w tym Microsoft Entra ID, przestrzeni konsumenta z kontami Microsoft i gier z konsolą Xbox.

Ochrona tożsamości Microsoft Entra udostępnia organizacjom informacje o podejrzanych działaniach w dzierżawie i pozwala im szybko reagować, aby zapobiec wystąpieniu dalszego ryzyka. Wykrycia ryzyka mogą obejmować wszelkie podejrzane lub nietypowe działania związane z kontem użytkownika w katalogu. Wykrywanie ryzyka ochrony identyfikatorów może być połączone ze zdarzeniem logowania (ryzykiem logowania) lub indywidualnym użytkownikiem (ryzyko związane z użytkownikiem).

Ryzyko związane z logowaniem. Logowanie reprezentuje prawdopodobieństwo, że dane żądanie uwierzytelniania nie jest autoryzowane przez właściciela tożsamości. Przykłady obejmują logowanie z anonimowego adresu IP, nietypowe podróże (dwa logowania pochodzące z odległych geograficznie lokalizacji), nieznane właściwości logowania i inne.

Ryzyko związane z użytkownikiem. Ryzyko użytkownika reprezentuje prawdopodobieństwo naruszenia zabezpieczeń danej tożsamości lub konta. Przykłady obejmują ujawnione poświadczenia, zgłoszone przez użytkownika podejrzane działania, podejrzane wzorce wysyłania i inne.

Aby uzyskać szczegółową listę wykrywania ryzyka logowania i użytkownika, zobacz Wykrywanie ryzyka mapowane na typ riskEventType

Usługa Identity Protection generuje wykrywanie ryzyka tylko wtedy, gdy w żądaniu uwierzytelniania są używane poprawne poświadczenia. Jeśli użytkownik używa nieprawidłowych poświadczeń, nie będzie oflagowany przez usługę Identity Protection, ponieważ nie istnieje ryzyko naruszenia poświadczeń, chyba że zły aktor używa poprawnych poświadczeń.

Wykrywanie ryzyka może wyzwalać akcje, takie jak wymaganie od użytkowników zapewnienia uwierzytelniania wieloskładnikowego, zresetowanie hasła lub zablokowanie dostępu do momentu podjęcia działania przez administratora.

Badanie zdarzeń o podwyższonym ryzyku

Wszelkie zagrożenia wykryte w tożsamości są śledzone za pomocą raportowania. Usługa Identity Protection udostępnia trzy kluczowe raporty dla administratorów w celu zbadania ryzyka i podjęcia działań:

Wykrycia ryzyka: każde wykryte ryzyko jest zgłaszane jako wykrywanie ryzyka.

Ryzykowne logowania: ryzykowne logowanie jest zgłaszane w przypadku wystąpienia co najmniej jednego wykrycia ryzyka zgłoszonego dla tego logowania.

Ryzykowni użytkownicy: Ryzykowny użytkownik jest zgłaszany, gdy spełniony jest jeden z następujących warunków:

- Użytkownik ma co najmniej jedno ryzykowne logowania.

- Zgłoszono co najmniej jedno wykrycie ryzyka.

W przypadku firm, które są dołączane do aplikacji Microsoft Security Copilot Raport ryzykownych użytkowników, osadza możliwości rozwiązania Microsoft Security Copilot, aby podsumować poziom ryzyka użytkownika, udostępniać szczegółowe informacje dotyczące incydentu i udostępniać zalecenia dotyczące szybkiego ograniczania ryzyka.

Badanie zdarzeń jest kluczem do zrozumienia i zidentyfikowania wszelkich słabych punktów w strategii zabezpieczeń.

Korygowanie

Po zakończeniu badania administratorzy będą chcieli podjąć działania w celu skorygowania ryzyka lub odblokowania użytkowników. Organizacje mogą włączyć automatyczne korygowanie przy użyciu swoich zasad ryzyka. Na przykład zasady dostępu warunkowego opartego na ryzyku można włączyć, aby wymagać kontroli dostępu, takich jak zapewnienie silnej metody uwierzytelniania, przeprowadzenie uwierzytelniania wieloskładnikowego lub przeprowadzenie bezpiecznego resetowania hasła na podstawie wykrytego poziomu ryzyka. Jeśli użytkownik pomyślnie ukończy kontrolę dostępu, ryzyko zostanie automatycznie skorygowane.

Jeśli automatyczne korygowanie nie jest włączone, administrator musi ręcznie przejrzeć zidentyfikowane zagrożenia w raportach za pośrednictwem portalu, za pośrednictwem interfejsu API lub usługi Microsoft Defender XDR. Administratorzy mogą wykonywać ręczne akcje, aby odrzucić, potwierdzić bezpieczeństwo lub potwierdzić naruszenie ryzyka.

Export

Dane z usługi Identity Protection można eksportować do innych narzędzi do archiwizowania, dalszego badania i korelacji. Interfejsy API oparte na programie Microsoft Graph umożliwiają organizacjom zbieranie tych danych w celu dalszego przetwarzania w narzędziach, takich jak SIEM. Dane mogą być również wysyłane do obszaru roboczego usługi Log Analytics, zarchiwizowane dane do konta magazynu, przesyłane strumieniowo do usługi Event Hubs lub rozwiązań.