Opis szyfrowania i jego użycia w cyberbezpieczeństwa

Jak odkryliśmy w poprzedniej lekcji, kryptografia jest sztuką zaciemniania znaczenia wiadomości dla wszystkich, ale zamierzonego adresata. Wymaga to przekształcenia komunikatu w postaci zwykłego tekstu w tekst szyfrowania. Mechanizm, który umożliwia to, jest nazywany szyfrowaniem.

Metody używane do szyfrowania wiadomości ewoluowały w ciągu tysięcy lat, od zamiany jednej litery na drugą do bardziej skomplikowanych urządzeń mechanicznych, takich jak maszyna Enigma.

Szyfrowanie odbywa się teraz w świecie cyfrowym. Używa komputerów i matematyki do łączenia dużych losowych liczb pierwszych w celu utworzenia kluczy używanych zarówno w szyfrowaniu symetrycznym, jak i asymetrycznym.

Co to jest szyfrowanie?

Szyfrowanie to mechanizm, za pomocą którego komunikaty w postaci zwykłego tekstu są przekształcane w nieprzeczytany tekst szyfrowania. Użycie szyfrowania zwiększa poufność danych udostępnianych adresatowi, niezależnie od tego, czy są przyjaciółką, współpracownikiem służbowym, czy inną firmą.

Odszyfrowywanie to mechanizm, za pomocą którego odbiorca wiadomości szyfrowania może przekształcić go z powrotem w czytelny zwykły tekst.

Aby ułatwić proces szyfrowania i odszyfrowywania, należy użyć klucza szyfrowania tajnego. Ten klucz jest podobny do tego, którego należy użyć, aby otworzyć samochód, lub drzwi do domu. Klucze szyfrowania są dostępne w dwóch wersjach:

- Klucze symetryczne

- Klucze asymetryczne

Klucze symetryczne

Szyfrowanie klucza symetrycznego opiera się na założeniu, że ten sam klucz kryptograficzny jest używany zarówno do szyfrowania komunikatu w postaci zwykłego tekstu, jak i odszyfrowywania komunikatu szyfrowania. Dzięki temu metoda szyfrowania jest szybka i zapewnia stopień poufności w zakresie zabezpieczeń szyfrowania.

W przypadku tej metody szyfrowania klucz kryptograficzny jest traktowany jako wspólny klucz tajny między co najmniej dwiema stronami. Tajemnica musi być starannie strzeżona, aby uniknąć znalezienia go przez złego aktora. Przed wysłaniem bezpiecznych wiadomości wszystkie strony muszą mieć ten sam klucz kryptograficzny. Rozkład klucza reprezentuje jedno z wyzwań związanych z szyfrowaniem symetrycznym.

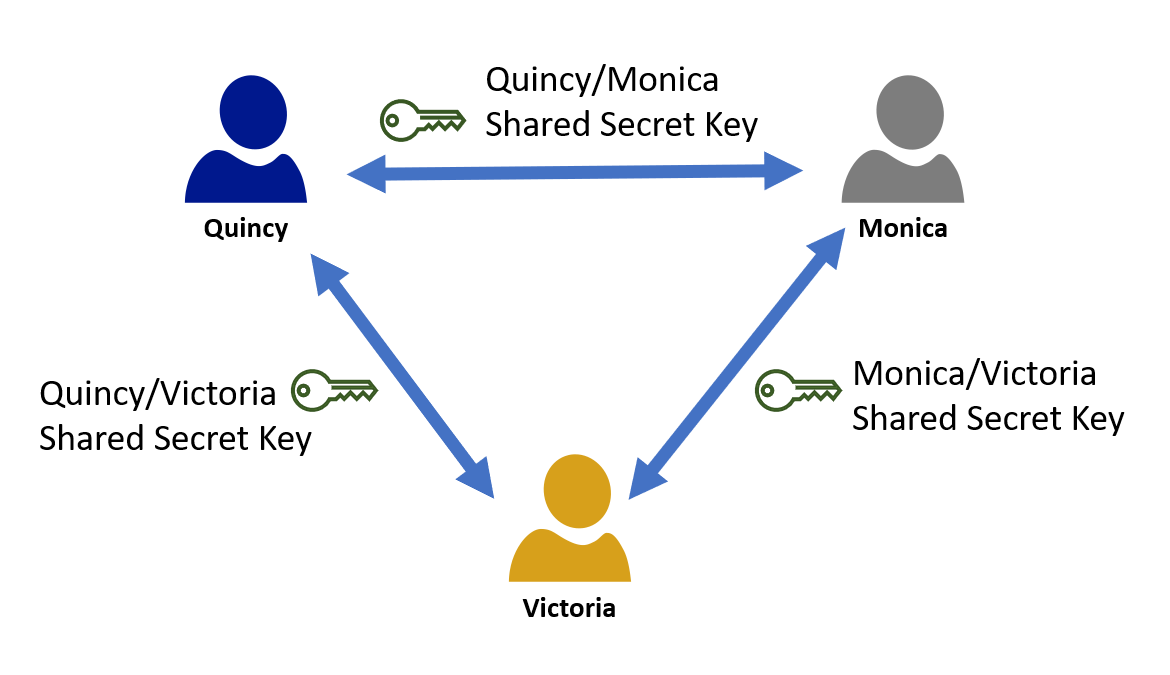

Rozważ grupę lub organizację, w której każda osoba potrzebuje możliwości bezpiecznego komunikowania się z każdą inną osobą. Jeśli grupa składa się z trzech osób, potrzebujesz tylko trzech kluczy.

Teraz rozważmy organizację z zaledwie 100 pracownikami, gdzie każda osoba musi bezpiecznie komunikować się ze wszystkimi innymi osobami. W takim przypadku należy utworzyć 4950 kluczy i bezpiecznie udostępnić i zarządzać nimi. Na koniec wyobraź sobie organizację rządową z 1000 pracownikami, w których każda osoba musi bezpiecznie komunikować się. Wymagana liczba kluczy to 499500. Ten wzrost można wyrazić za pomocą formuły: p x (p-1) /2, gdzie p jest liczbą osób, które muszą się komunikować.

Wraz ze wzrostem liczby osób w organizacji liczba kluczy znacznie się zwiększa. Dzięki temu bezpieczne zarządzanie i dystrybucja kluczy tajnych, które są używane w szyfrowaniu symetrycznym, trudne i kosztowne.

Szyfrowanie asymetryczne lub klucz publiczny

Szyfrowanie asymetryczne zostało opracowane w 1970 roku. Dotyczy to bezpiecznej dystrybucji i rozprzestrzeniania kluczy skojarzonych z szyfrowaniem symetrycznym.

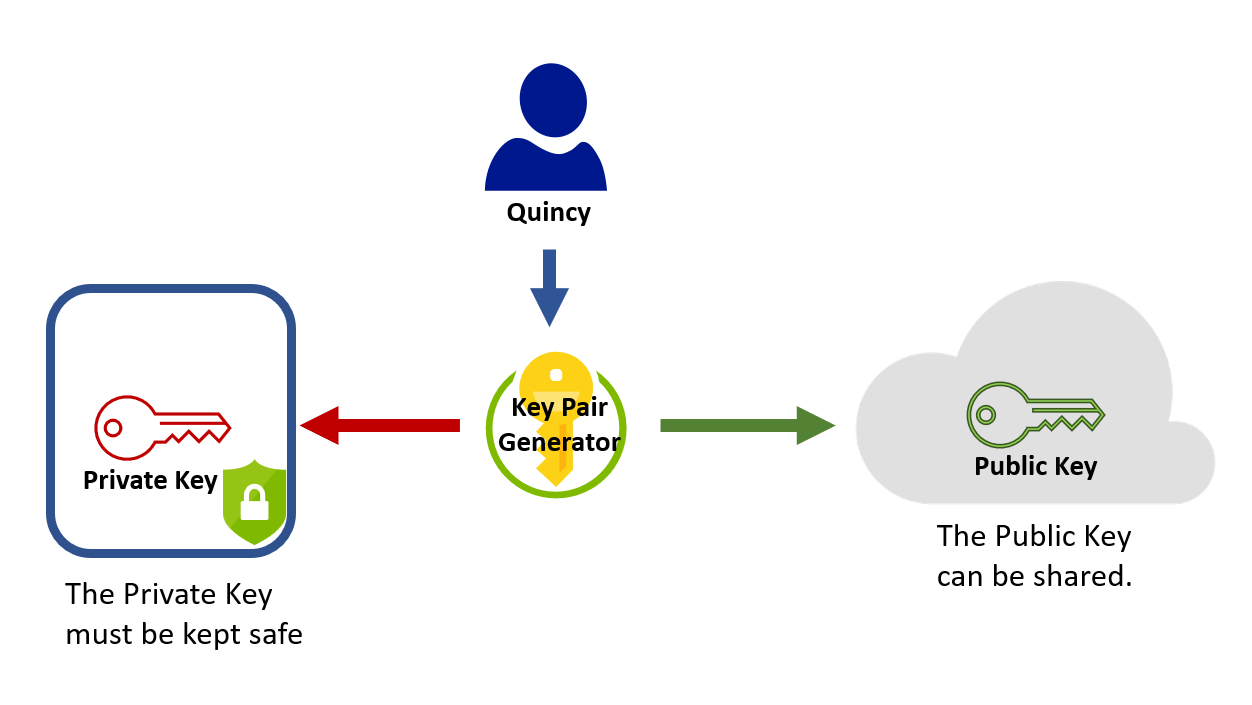

Szyfrowanie asymetryczne zmieniło sposób udostępniania kluczy kryptograficznych. Zamiast jednego klucza szyfrowania klucz asymetryczny składa się z dwóch elementów, klucza prywatnego i klucza publicznego, które tworzą parę kluczy. Klucz publiczny, jak sugeruje nazwa, może być udostępniany każdemu, więc osoby i organizacje nie muszą martwić się o jego bezpieczną dystrybucję.

Klucz prywatny musi być bezpieczny. Jest ona obsługiwana tylko przez osobę, która wygenerowała parę kluczy i nie jest udostępniana nikomu. Użytkownik, który musi zaszyfrować komunikat, użyje klucza publicznego, a tylko osoba przechowująca klucz prywatny może go odszyfrować.

Szyfrowanie asymetryczne z użyciem kluczy publicznych i prywatnych eliminuje obciążenie bezpiecznej dystrybucji kluczy. Ta koncepcja dotyczy również rozprzestrzeniania kluczy, które widzieliśmy w szyfrowaniu symetrycznym. Rozważmy przykład organizacji rządowej z 1000 pracownikami, gdzie każda osoba musi mieć możliwość bezpiecznego komunikowania się. W przypadku szyfrowania asymetrycznego każda osoba wygeneruje parę kluczy, co spowoduje utworzenie 2000 kluczy. W przypadku szyfrowania symetrycznego wymagałoby to 450 000 kluczy.

Jak działa szyfrowanie asymetryczne

Chociaż algorytmy i matematyka, które stanowią podstawę szyfrowania asymetrycznego, są złożone, zasada działania jest stosunkowo łatwa.

Załóżmy, że mamy dwie osoby, Quincy i Monica, którzy muszą bezpiecznie i prywatnie komunikować się. Korzystając z łatwo dostępnych narzędzi programowych, Quincy i Monica tworzą własną parę kluczy.

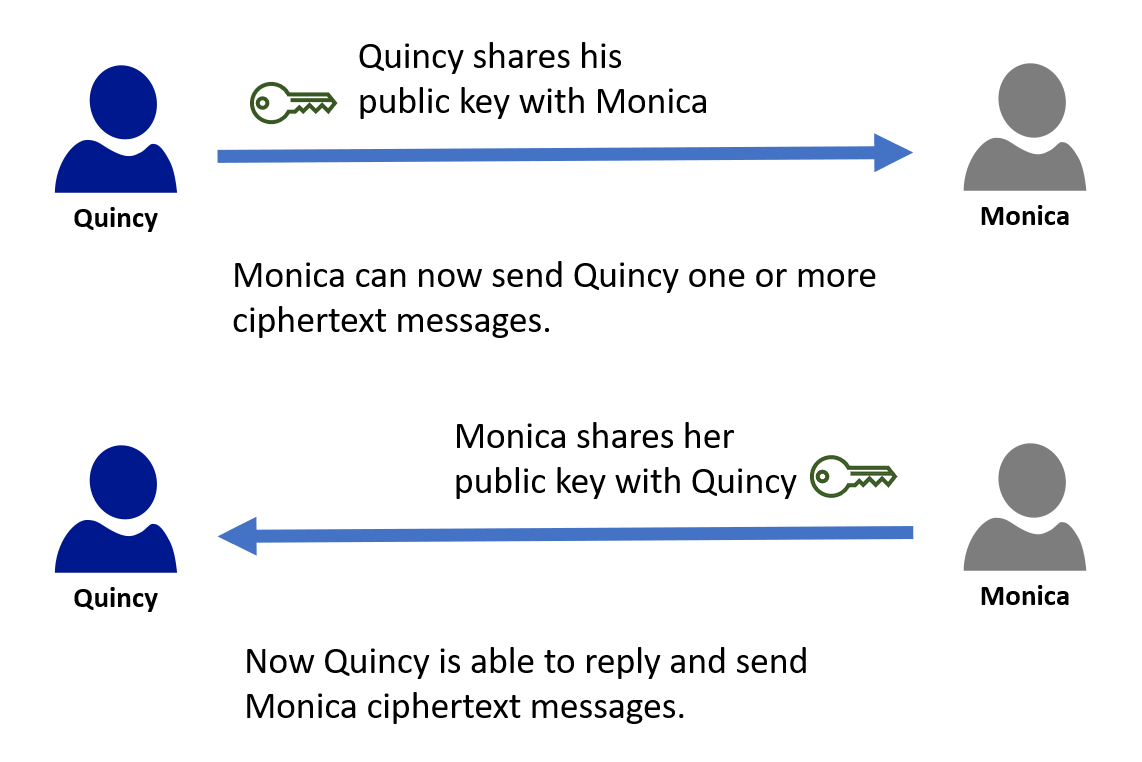

Pierwszą rzeczą, którą zrobi Quincy i Monica, jest udostępnienie sobie kluczy publicznych. Ponieważ klucze publiczne nie są tajne, mogą je wymieniać za pośrednictwem poczty e-mail.

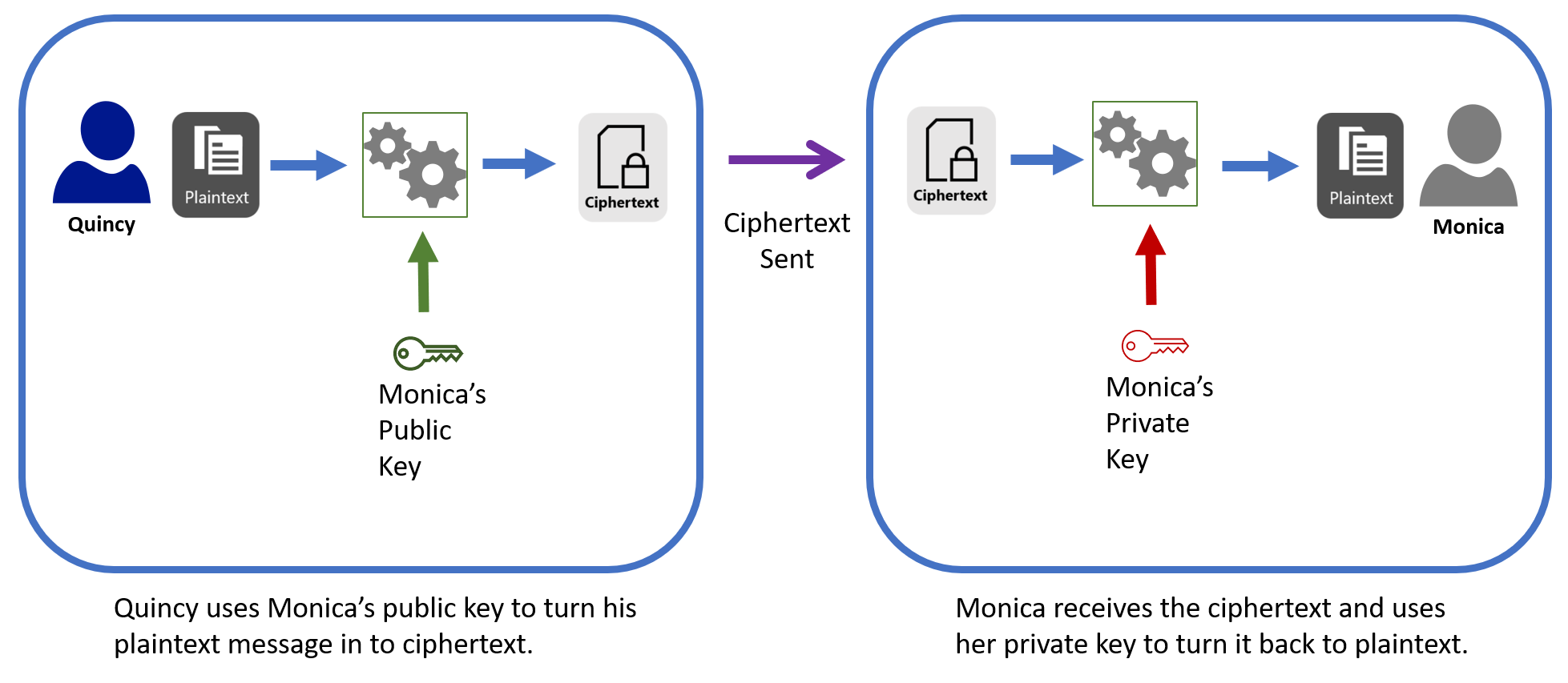

Kiedy Quincy chce wysłać zabezpieczoną wiadomość do Monica, używa jej klucza publicznego do szyfrowania zwykłego tekstu i tworzenia szyfrowania tekstu. Quincy następnie wysyła szyfr do Moniki przy użyciu jakichkolwiek środków, które chce, takich jak e-mail. Kiedy Monica otrzymuje szyfr tekst, używa jej klucza prywatnego do odszyfrowywania go, odwracając go z powrotem do zwykłego tekstu.

Kiedy Monica chce odpowiedzieć, używa klucza publicznego Quincy do szyfrowania wiadomości przed wysłaniem. Quincy następnie używa swojego klucza prywatnego do odszyfrowywania go.

Załóżmy, że Eve jest zainteresowana tym, co mówią Quincy i Monica. Eve przechwytuje wiadomość szyfrową wysłaną z Quincy do Moniki. Ponadto Eve zna klucz publiczny Moniki.

Ponieważ Eve nie zna klucza prywatnego Moniki, nie ma sposobu na odszyfrowywanie szyfru. Jeśli Eve spróbuje odszyfrować zaszyfrowany tekst przy użyciu klucza publicznego Moniki, zobaczy gibberish.

Biorąc pod uwagę charakter szyfrowania asymetrycznego, nawet jeśli znasz klucz publiczny, nie można odnaleźć klucza prywatnego.

W tym dwuminutowym filmie pokażemy, jak działa symetryczne i asymetryczne szyfrowanie oraz jak chronią dokumenty przed odczytem przez nieautoryzowane osoby.

Różne typy szyfrowania

Istnieje kilka różnych typów szyfrowania symetrycznego i asymetrycznego, a nowe wersje są opracowywane przez cały czas. Oto niektóre, które mogą wystąpić:

- Data Encryption Standard (DES) i Triple-DES. Był to jeden z pierwszych używanych standardów szyfrowania symetrycznego.

- Advanced Encryption Standard (AES). AES zastąpił DES i Triple DES i jest nadal powszechnie używany dzisiaj.

- RSA. Był to jeden z pierwszych standardów szyfrowania asymetrycznego, a odmiany są nadal używane dzisiaj.

Gdzie jest używane szyfrowanie?

Szyfrowanie jest używane na całym świecie w prawie każdym aspektie naszego życia, od nawiązywania połączenia na smartfonie do korzystania z karty kredytowej do zakupu w sklepie. Szyfrowanie jest jeszcze bardziej używane podczas przeglądania internetu.

Przeglądanie w Internecie — możesz nie zdawać sobie z tego sprawy, ale za każdym razem, gdy przejdziesz do witryny internetowej, w której adres zaczyna się od protokołu HTTPS lub jest ikona kłódki, używane jest szyfrowanie. Na pasku adresu dla tej strony internetowej zauważysz, że zaczyna się od https://. Podobnie, gdy łączysz się z bankiem za pośrednictwem Sieci Web lub dokonujesz zakupu online, w którym podajesz poufne informacje, takie jak numer karty kredytowej, upewnij się, że na pasku adresu są widoczne https://.

Szyfrowanie urządzeń — wiele systemów operacyjnych udostępnia narzędzia umożliwiające szyfrowanie dysków twardych i urządzeń przenośnych. Na przykład funkcja Windows BitLocker, funkcja systemu operacyjnego Windows, zapewnia szyfrowanie dla komputera twardego lub przenośnych dysków, które mogą łączyć się za pośrednictwem portu USB.

Aplikacje do obsługi komunikatów — niektóre powszechnie znane i dostępne aplikacje do obsługi komunikatów szyfrują komunikaty.

Komunikacja mobilna — niezależnie od tego, czy używasz smartfona, czy innego urządzenia do komunikacji mobilnej, szyfrowanie jest używane do bezpiecznego rejestrowania go przy użyciu najbliższego masztu lub wieży komórkowej. Gwarantuje to, że zawsze masz najlepszą siłę sygnału.