Opisywanie krajobrazu zagrożeń

Wiesz już o cyberatakach, cyberprzestępcach i cyberbezpieczeństwie. Ale musisz również zrozumieć, co oznacza, że cyberprzestępcy mogą używać do przeprowadzania ataków i osiągania ich celów. W tym celu dowiesz się więcej na temat pojęć, takich jak krajobraz zagrożeń, wektory ataków, naruszenia zabezpieczeń i nie tylko.

Co to jest krajobraz zagrożenia?

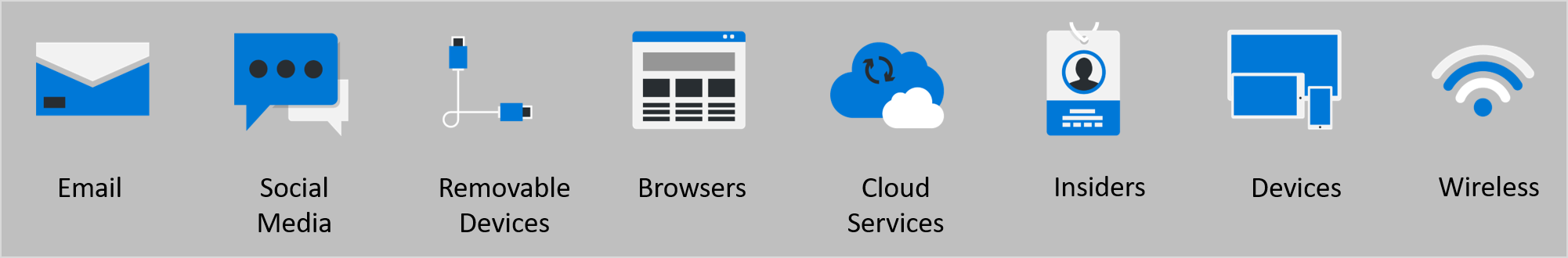

Niezależnie od tego, czy organizacja jest duża, czy mała, całość cyfrowego krajobrazu, z którym wchodzi w interakcję, reprezentuje punkt wejścia dla cyberataku. Zmiany mogą dotyczyć:

- Konta e-mail

- Konta w mediach społecznościowych

- Urządzenia mobilne

- Infrastruktura technologiczna organizacji

- Usługi w chmurze

- Osoby

Zbiorczo są one określane jako krajobraz zagrożenia. Zauważ, że krajobraz zagrożenia może obejmować więcej niż tylko komputery i telefony komórkowe. Może zawierać wszystkie elementy, które są własnością organizacji lub zarządzane przez nią, albo niektóre, które nie są. Jak dowiesz się dalej, przestępcy będą używać wszelkich środków, które mogą zamontować i przeprowadzić atak.

Co to są wektory ataków?

Wektor ataku to punkt wejścia lub trasa dla osoby atakującej w celu uzyskania dostępu do systemu.

Wiadomość e-mail jest prawdopodobnie najbardziej typowym wektorem ataku. Cyberprzestępcy będą wysyłać pozornie uzasadnione wiadomości e-mail, które spowodują podjęcie działań przez użytkowników. Może to obejmować pobranie pliku lub wybranie linku, który naruszy bezpieczeństwo urządzenia. Innym typowym wektorem ataku jest za pośrednictwem sieci bezprzewodowych. Zły aktorzy często korzystają z niezabezpieczonych sieci bezprzewodowych na lotniskach lub kawiarniach, szukając luk w zabezpieczeniach urządzeń użytkowników, którzy uzyskują dostęp do sieci bezprzewodowej. Monitorowanie kont mediów społecznościowych, a nawet uzyskiwanie dostępu do urządzeń, które pozostają niezabezpieczone, są innymi powszechnie używanymi trasami dla cyberataków. Należy jednak wiedzieć, że osoby atakujące nie muszą polegać na żadnym z tych elementów. Mogą używać różnych mniej oczywistych wektorów ataku. Oto kilka przykładów:

- Nośniki wymienne. Osoba atakująca może używać nośników, takich jak dyski USB, inteligentne, karty pamięci i inne, aby naruszyć bezpieczeństwo urządzenia. Na przykład osoby atakujące mogą załadować złośliwy kod do urządzeń USB, które są następnie udostępniane użytkownikom jako bezpłatny prezent lub pozostawione w miejscach publicznych do znalezienia. Gdy są podłączone, uszkodzenie jest wykonywane.

- Przeglądarka. Osoby atakujące mogą używać złośliwych witryn internetowych lub rozszerzeń przeglądarki, aby użytkownicy mogli pobierać złośliwe oprogramowanie na swoich urządzeniach lub zmieniać ustawienia przeglądarki użytkownika. Urządzenie może następnie zostać naruszone, zapewniając punkt wejścia do szerszego systemu lub sieci.

- Usługi w chmurze. Organizacje coraz częściej korzystają z usług w chmurze na potrzeby codziennych procesów i biznesowych. Osoby atakujące mogą naruszyć źle zabezpieczone zasoby lub usługi w chmurze. Na przykład osoba atakująca może naruszyć bezpieczeństwo konta w usłudze w chmurze i przejąć kontrolę nad wszystkimi zasobami lub usługami dostępnymi dla tego konta. Mogą również uzyskać dostęp do innego konta z jeszcze większymi uprawnieniami.

- Niejawni testerzy. Pracownicy organizacji mogą służyć jako wektor ataku w cyberataku, niezależnie od tego, czy celowo, czy nie. Pracownik może stać się ofiarą cyberprzestępcy, który personifikuje ich jako osobę władzy w celu uzyskania nieautoryzowanego dostępu do systemu. Jest to forma ataku inżynierii społecznej. W tym scenariuszu pracownik służy jako nieumyślny wektor ataku. W niektórych przypadkach jednak pracownik z autoryzowanym dostępem może użyć go do celowego kradzieży lub spowodowania szkody.

Co to są naruszenia zabezpieczeń?

Każdy atak, który powoduje uzyskanie nieautoryzowanego dostępu do urządzeń, usług lub sieci, jest uważany za naruszenie zabezpieczeń. Wyobraź sobie naruszenie zabezpieczeń podobne do włamania, w którym intruz (atakujący) pomyślnie włamuje się do budynku (urządzenia, aplikacji lub sieci).

Naruszenia zabezpieczeń występują w różnych formach, w tym w następujących kwestiach:

Ataki inżynierii społecznej

Często należy myśleć o naruszeniach zabezpieczeń jako wykorzystaniu niektórych wad lub luk w zabezpieczeniach w usłudze technologicznej lub sprzęcie. Podobnie można sądzić, że naruszenia zabezpieczeń występują tylko z powodu luk w zabezpieczeniach w technologii. Ale tak nie jest. Osoby atakujące mogą używać ataków inżynierii społecznej w celu wykorzystania lub manipulowania użytkownikami w celu udzielenia im nieautoryzowanego dostępu do systemu.

W inżynierii społecznej ataki personifikacji mają miejsce, gdy nieautoryzowany użytkownik (osoba atakująca) ma na celu uzyskanie zaufania autoryzowanego użytkownika, pozując jako osobę władzy w celu uzyskania dostępu do systemu z jakiejś nikczemnej aktywności. Na przykład cyberprzestępca może udawać, że jest inżynierem pomocy technicznej, aby skłonić użytkownika do ujawnienia hasła w celu uzyskania dostępu do systemów organizacji.

Ataki przeglądarki

Niezależnie od tego, czy korzystasz z komputera stacjonarnego, laptopa, czy telefonu, przeglądarki są ważnym narzędziem dostępu do Internetu. Luki w zabezpieczeniach w przeglądarce mogą mieć znaczący wpływ ze względu na ich wszechobecność. Załóżmy na przykład, że użytkownik pracuje nad ważnym projektem z zbliżającym się terminem. Chcą dowiedzieć się, jak rozwiązać konkretny problem dla swojego projektu. Znajdują witrynę internetową, która ich zdaniem zapewni rozwiązanie.

Witryna internetowa prosi użytkownika o wprowadzenie pewnych zmian w ustawieniach przeglądarki w celu zainstalowania dodatku. Użytkownik postępuje zgodnie z instrukcjami w witrynie internetowej. Nieznane dla nich jest teraz naruszenie zabezpieczeń przeglądarki. Jest to atak modyfikujący przeglądarkę, jeden z wielu różnych typów używanych przez cyberprzestępców. Osoba atakująca może teraz użyć przeglądarki do kradzieży informacji, monitorowania zachowania użytkownika lub naruszenia zabezpieczeń urządzenia.

Ataki na hasła

Atak na hasło występuje, gdy ktoś próbuje użyć uwierzytelniania dla konta chronionego hasłem w celu uzyskania nieautoryzowanego dostępu do urządzenia lub systemu. Osoby atakujące często używają oprogramowania, aby przyspieszyć proces łamania i odgadywania haseł. Załóżmy na przykład, że osoba atakująca w jakiś sposób odkryła nazwę użytkownika dla swojego konta służbowego.

Osoba atakująca spróbuje następnie uzyskać dostęp do konta użytkownika z dużą liczbą możliwych kombinacji haseł. Hasło musi być poprawne tylko raz, aby osoba atakująca uzyskała dostęp. Jest to znany jako atak siłowy i jest jednym z wielu sposobów, w jaki cyberprzestępca może używać ataków hasłem.

Co to są naruszenia danych?

Naruszenie zabezpieczeń danych polega na tym, że osoba atakująca pomyślnie uzyska dostęp do danych lub kontrolę nad danymi. Korzystając z przykładu intruza, byłoby to podobne do tej osoby uzyskującej dostęp do lub kradzieży ważnych dokumentów i informacji wewnątrz budynku:

Gdy osoba atakująca osiągnie naruszenie zabezpieczeń, często chce kierować dane, ponieważ reprezentuje istotne informacje. Słabe zabezpieczenia danych mogą prowadzić do uzyskania dostępu do danych i kontroli nad danymi przez osobę atakującą. Może to prowadzić do poważnych konsekwencji dla ofiary, niezależnie od tego, czy jest to osoba, organizacja, czy nawet rząd. Wynika to z faktu, że dane ofiary mogą być nadużywane na wiele sposobów. Na przykład może być przetrzymywany jako okup lub używany do spowodowania szkody finansowej lub reputacji.