Opis ochrony w głębi systemu

Celem ochrony w głębi systemu jest ochrona informacji i zapobieganie ich kradzieży przez tych, którzy nie są upoważnieni do uzyskiwania do nich dostępu.

Ochrona w głębi systemu to strategia wykorzystująca szereg mechanizmów służących do opóźnienia postępu ataku, którego celem jest uzyskanie nieautoryzowanego dostępu do danych.

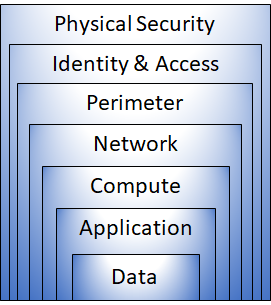

Warstwy ochrony w głębi systemu

Możesz wizualizować ochronę w głębi systemu jako zestaw warstw, z danymi, które mają być zabezpieczone w środku, a wszystkie pozostałe warstwy działają w celu ochrony tej centralnej warstwy danych.

Każda warstwa zapewnia ochronę, aby w przypadku naruszenia jednej warstwy kolejna mogła zapobiec dalszym zagrożeniom. Takie podejście eliminuje zależność od jednej warstwy ochrony. Spowalnia atak i udostępnia informacje o alertach, na które zespoły ds. zabezpieczeń mogą działać automatycznie lub ręcznie.

Poniżej przedstawiono krótkie omówienie roli każdej warstwy:

- Warstwa zabezpieczenia fizyczne to pierwsza linia obrony, aby chronić sprzęt obliczeniowy w centrum danych.

- Warstwa tożsamość i dostęp kontroluje dostęp do infrastruktury i kontroli zmian.

- Warstwa obwód wykorzystuje ochronę przed rozproszoną odmową usługi (DDoS, distributed denial of service), aby odfiltrować ataki na dużą skalę, zanim spowodują one odmowę usługi dla użytkowników.

- Warstwa sieć ogranicza komunikację między zasobami za pomocą segmentacji i kontroli dostępu.

- Warstwa przetwarzanie zabezpiecza dostęp do maszyn wirtualnych.

- Warstwa aplikacja gwarantuje, że aplikacje są bezpieczne i pozbawione luk w zabezpieczeniach.

- Warstwa dane kontroluje dostęp do danych firmowych i danych klientów, które należy chronić.

Te warstwy zapewniają wskazówki ułatwiające podejmowanie decyzji dotyczących konfiguracji zabezpieczeń we wszystkich warstwach aplikacji.

Platforma Azure udostępnia narzędzia i funkcje zabezpieczeń na każdym poziomie koncepcji ochrony w głębi systemu. Przyjrzyjmy się bliżej każdej warstwie:

Zabezpieczenia fizyczne

Fizyczne zabezpieczenie dostępu do budynku i kontrolowanie dostępu do sprzętu komputerowego w centrum danych to pierwsza linia obrony.

Celem zabezpieczeń fizycznych jest zapewnienie fizycznej ochrony przed dostępem do zasobów. Dzięki tym zabezpieczeniom nie da się ominąć pozostałych warstw i można odpowiednio zareagować na utratę lub kradzież. Firma Microsoft używa różnych mechanizmów zabezpieczeń fizycznych w swoich centrach danych w chmurze.

Tożsamość i dostęp

Warstwa tożsamości i dostępu polega na zapewnieniu, że tożsamości są bezpieczne, dostęp jest udzielany tylko do tego, co jest potrzebne, oraz że są rejestrowane zdarzenia i zmiany logowania.

W tej warstwie ważne są następujące aspekty:

- Kontroluj dostęp do infrastruktury i kontroluj zmiany.

- Używaj logowania jednokrotnego i uwierzytelniania wieloskładnikowego.

- Przeprowadzaj inspekcję zdarzeń i zmian.

Obwód

Obwód sieci chroni przed atakami opartymi na sieci przed zasobami. Identyfikowanie tych ataków, eliminowanie ich wpływu i ostrzeganie, kiedy wystąpią, to ważne sposoby utrzymywania bezpiecznej sieci.

W tej warstwie ważne są następujące aspekty:

- Stosuj ochronę przed atakami DDoS, aby odfiltrować ataki na dużą skalę, zanim wpłyną na dostępność systemu dla użytkowników.

- Użyj zapory obwodowej, aby identyfikować złośliwe ataki na Twoją sieć i ostrzegać przed nimi.

Sieć

Ta warstwa koncentruje się na ograniczeniu łączności sieciowej wszystkich zasobów w celu zezwolenia tylko na to, co jest niezbędne. Ograniczając tę komunikację, zmniejsza się ryzyko rozproszenia ataku na inne systemy w sieci.

W tej warstwie ważne są następujące aspekty:

- Ogranicz komunikację między zasobami.

- Niech ustawieniem domyślnym będzie odmowa.

- Ogranicz dostęp do Internetu dla ruchu przychodzącego, a także dla ruchu wychodzącego tam, gdzie jest to możliwe.

- Zaimplementuj bezpieczną łączność z sieciami lokalnymi.

Compute

Złośliwe oprogramowanie, systemy bez zainstalowanych poprawek i niewłaściwe zabezpieczenia narażają Twoje środowisko na ataki. Głównym celem tej warstwy jest zabezpieczenie zasobów obliczeniowych i upewnienie się, że wdrożono odpowiednie mechanizmy kontroli w celu zminimalizowania problemów z bezpieczeństwem.

W tej warstwie ważne są następujące aspekty:

- Zabezpiecz dostęp do maszyn wirtualnych.

- Zaimplementuj ochronę punktów końcowych na urządzaniach i na bieżąco instaluj poprawki i aktualizacje systemów.

Aplikacja

Zintegrowanie zabezpieczeń z cyklem tworzenia aplikacji pomoże zmniejszyć liczbę luk w zabezpieczeniach znajdujących się w kodzie. Każdy zespół programistów powinien domyślnie zapewniać bezpieczeństwo swoich aplikacji.

W tej warstwie ważne są następujące aspekty:

- Upewnij się, że aplikacje są bezpieczne i nie mają luk w zabezpieczeniach.

- Przechowuj poufne dane aplikacji na bezpiecznym nośniku magazynu.

- Wprowadź wymagania dotyczące zabezpieczeń we wszystkich procesach opracowywania aplikacji.

Data

Osoby, które przechowują dane i kontrolują dostęp do nich, są odpowiedzialne za zapewnienie odpowiednich zabezpieczeń. Często istnieją wymagania prawne, które określają, jakie mechanizmy kontroli i procesy należy zastosować, aby zapewnić poufność, integralność i dostępność danych.

W większości przypadków atakujący koncentrują się na danych:

- Przechowywanych w bazie danych.

- Przechowywanych na dyskach wewnątrz maszyn wirtualnych

- Przechowywanych w aplikacjach oprogramowania jako usługi (SaaS), takich jak Office 365

- Zarządzanych za pośrednictwem magazynu w chmurze