Opis dostępu warunkowego platformy Azure

Dostęp warunkowy to narzędzie używane przez firmę Microsoft Entra ID do zezwalania (lub odmowy) dostępu do zasobów na podstawie sygnałów tożsamości. Sygnały te obejmują użytkownika, lokalizację użytkownika i urządzenie, z którego użytkownik żąda dostępu.

Dostęp warunkowy pomaga administratorom IT:

- Daj użytkownikom możliwość produktywności zawsze i wszędzie.

- Zabezpieczenie zasobów organizacji.

Dostęp warunkowy zapewnia również bardziej szczegółowy interfejs uwierzytelniania wieloskładnikowego dla użytkowników. Na przykład użytkownicy mogą nie zostać poproszeni o podanie drugiej formy uwierzytelniania, jeśli znajdują się w znanej lokalizacji. Jednak mogą zostać poproszeni o podanie drugiej formy uwierzytelniania, jeśli sygnały logowania są nietypowe lub użytkownicy znajdują się w nieoczekiwanej lokalizacji.

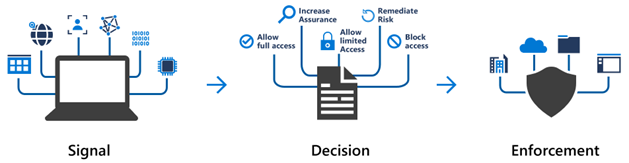

Podczas logowania dostęp warunkowy zbiera sygnały od użytkownika, podejmuje decyzje na podstawie tych sygnałów, a następnie wymusza tę decyzję przez zezwolenie lub odmowę żądania dostępu lub wyświetlając monit o odpowiedź uwierzytelniania wieloskładnikowego.

Na poniższym diagramie przedstawiono ten przepływ:

W tym przypadku sygnał może być lokalizacją użytkownika, urządzeniem użytkownika lub aplikacją, do której użytkownik próbuje uzyskać dostęp.

Na podstawie tych sygnałów decyzją może być zezwolenie na pełny dostęp, jeśli użytkownik loguje się ze swojej zwykłej lokalizacji. Jeśli użytkownik loguje się z nietypowej lokalizacji lub lokalizacji oznaczonej jako lokalizacja wysokiego ryzyka, dostęp może zostać całkowicie zablokowany lub prawdopodobnie udzielony po drugiej formie uwierzytelniania.

Wymuszanie to działanie, które wykonuje decyzję. Działaniem może być na przykład zezwolenie na dostęp lub wymaganie od użytkownika podania drugiej formy uwierzytelniania.

Kiedy można używać dostępu warunkowego?

Dostęp warunkowy jest przydatny w następujących sytuacjach:

- Wymagaj uwierzytelniania wieloskładnikowego (MFA) w celu uzyskania dostępu do aplikacji w zależności od roli, lokalizacji lub sieci dostawcy żądającego. Na przykład można wymagać uwierzytelniania wieloskładnikowego dla administratorów, ale nie zwykłych użytkowników lub osób łączących się spoza sieci firmowej.

- Wymagany dostęp do usług tylko za pośrednictwem zatwierdzonych aplikacji klienckich. Możesz na przykład ograniczyć, które aplikacje poczty e-mail mogą łączyć się z usługą poczty e-mail.

- Użytkownik musi mieć dostęp do aplikacji tylko z zarządzanych urządzeń. Urządzenie zarządzane to urządzenie spełniające standardy zabezpieczeń i zgodności.

- Blokowanie dostępu z niezaufanych źródeł, na przykład dostępu z nieznanych lub nieoczekiwanych lokalizacji.