Opis metod uwierzytelniania platformy Azure

Uwierzytelnianie to proces ustanawiania tożsamości osoby, usługi lub urządzenia. Wymaga to od osoby, usługi lub urządzenia podania pewnego typu poświadczeń, aby udowodnić, kim są. Uwierzytelnianie przypomina prezentowanie identyfikatora podczas podróży. Nie potwierdza, że jesteś biletowany, po prostu udowadnia, że jesteś tym, kim mówisz. pomoc techniczna platformy Azure wiele metod uwierzytelniania, w tym standardowe hasła, logowanie jednokrotne, uwierzytelnianie wieloskładnikowe (MFA) i bez hasła.

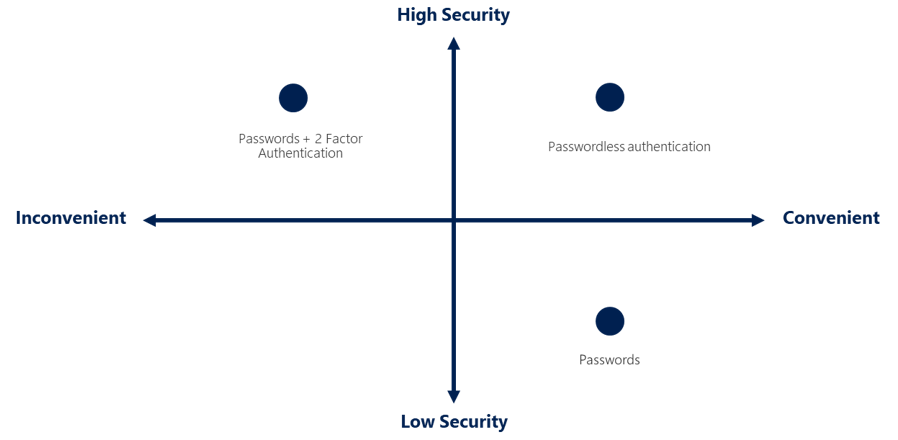

Przez najdłuższy czas bezpieczeństwo i wygoda wydawały się być sprzeczne ze sobą. Na szczęście nowe rozwiązania uwierzytelniania zapewniają bezpieczeństwo i wygodę.

Na poniższym diagramie przedstawiono poziom zabezpieczeń w porównaniu z wygodą. Zwróć uwagę, że uwierzytelnianie bez hasła jest wysokie bezpieczeństwo i wysoka wygoda, podczas gdy hasła samodzielnie są niskie, ale są bardzo wygodne.

Co to jest logowanie jednokrotne?

Logowanie jednokrotne umożliwia użytkownikowi logowanie jednokrotne i używanie tego poświadczenia w celu uzyskania dostępu do wielu zasobów i aplikacji od różnych dostawców. Aby logowanie jednokrotne działało, różne aplikacje i dostawcy muszą ufać początkowemu uwierzytelnieniu.

Im więcej tożsamości, tym więcej haseł do zapamiętania i do zmiany. Zasady dotyczące haseł mogą się różnić w między aplikacjami. Wraz ze zwiększaniem się wymagań co do ich złożoności hasła stają się coraz trudniejsze do zapamiętania przez użytkowników. Wraz ze wzrostem liczby haseł, którymi musi zarządzać użytkownik, zwiększa się ryzyko wystąpienia zdarzeń związanych z bezpieczeństwem poświadczeń.

Należy wziąć pod uwagę kwestie związane z procesem zarządzania wszystkimi tymi tożsamościami. Większe obciążenie jest nakładane na dział pomocy technicznej, ponieważ zajmują się blokadami kont i żądaniami resetowania hasła. Jeśli użytkownik opuści organizację, śledzenie wszystkich tych tożsamości i upewnienie się, że są wyłączone, może być trudne. Przeoczona tożsamość może zostać użyta do uzyskania dostępu w sytuacjach, w których nie powinno to mieć miejsca.

Jeśli korzystasz z logowania jednokrotnego, musisz pamiętać tylko jeden identyfikator i jedno hasło. Dostęp do aplikacji jest przyznawany dla jednej tożsamości powiązanej z użytkownikiem, co upraszcza model zabezpieczeń. Gdy użytkownicy zmieniają role lub opuszczają organizację, modyfikacje dostępu są powiązane tylko z tą tożsamością. To znacznie zmniejsza nakład pracy potrzebny do zmiany lub wyłączenia kont. Korzystanie z logowania jednokrotnego dla kont ułatwia użytkownikom zarządzanie tożsamościami i zarządzanie użytkownikami przez dział IT.

Ważne

Logowanie jednokrotne jest bezpieczne tylko jako początkowy wystawca uwierzytelnienia, ponieważ kolejne połączenia są oparte na zabezpieczeniach początkowego wystawcy uwierzytelnienia.

Co to jest uwierzytelnianie wieloskładnikowe?

Uwierzytelnianie wieloskładnikowe to proces monitowania użytkownika o dodatkową formę (lub czynnik) identyfikacji podczas procesu logowania. Uwierzytelnianie wieloskładnikowe pomaga chronić przed naruszeniem bezpieczeństwa haseł w sytuacjach, w których bezpieczeństwo hasła zostało naruszone, ale drugi czynnik nie był.

Zastanów się, jak logujesz się do witryn internetowych, poczty e-mail lub Usługi online. Czy po wprowadzeniu nazwy użytkownika i hasła kiedykolwiek trzeba było wprowadzić kod, który został wysłany do telefonu? Jeśli tak, zostało użyte uwierzytelnianie wieloskładnikowe, aby się zalogować.

Uwierzytelnianie wieloskładnikowe zapewnia dodatkowe zabezpieczenia tożsamości przez wymaganie co najmniej dwóch elementów do pełnego uwierzytelnienia. Te elementy można podzielić na trzy kategorie:

- Coś, co użytkownik wie — może to być pytanie o wyzwanie.

- Coś, co użytkownik ma — może to być kod, który jest wysyłany do telefonu komórkowego użytkownika.

- Czymś jest użytkownik — jest to zazwyczaj jakaś właściwość biometryczna, taka jak odcisk palca lub skanowanie twarzy.

Uwierzytelnianie wieloskładnikowe zwiększa bezpieczeństwo tożsamości, ograniczając konsekwencje ujawnienia poświadczeń (na przykład skradzione nazwy użytkowników i hasła). Przy włączonym uwierzytelnianiu wieloskładnikowym osoba atakująca, która zdobyła hasło użytkownika, musiałaby także mieć jego telefon lub odcisk palca, aby skorzystać z pełnego uwierzytelnienia.

Porównaj uwierzytelnianie wieloskładnikowe z uwierzytelnianiem jednoskładnikowym. W ramach uwierzytelniania jednoskładnikowego osoba atakująca potrzebuje tylko nazwy użytkownika i hasła w celu uwierzytelnienia. Uwierzytelnianie wieloskładnikowe należy włączać wszędzie, gdzie jest to możliwe, ponieważ znacznie zwiększa bezpieczeństwo.

Co to jest uwierzytelnianie wieloskładnikowe firmy Microsoft?

Microsoft Entra multifactor authentication to usługa firmy Microsoft, która zapewnia możliwości uwierzytelniania wieloskładnikowego. Uwierzytelnianie wieloskładnikowe firmy Microsoft umożliwia użytkownikom wybranie dodatkowej formy uwierzytelniania podczas logowania, takiej jak połączenie telefoniczne lub powiadomienie aplikacji mobilnej.

Co to jest uwierzytelnianie bez hasła?

Funkcje, takie jak uwierzytelnianie wieloskładnikowe, to doskonały sposób zabezpieczania organizacji, ale użytkownicy często są sfrustrowani dodatkową warstwą zabezpieczeń, ponieważ muszą pamiętać swoje hasła. Ludzie są bardziej skłonni przestrzegać, gdy jest to łatwe i wygodne do zrobienia. Metody uwierzytelniania bez hasła są wygodniejsze, ponieważ hasło zostało usunięte i zastąpione czymś, co masz, a także coś, co znasz.

Aby można było pracować, należy skonfigurować uwierzytelnianie bez hasła na urządzeniu. Na przykład komputer jest czymś, co masz. Po zarejestrowaniu lub zarejestrowaniu platforma Azure teraz wie, że jest skojarzona z Tobą. Teraz, gdy komputer jest znany, po podaniu czegoś, co znasz lub są (np. numer PIN lub odcisk palca), można uwierzytelnić się bez użycia hasła.

Każda organizacja ma różne potrzeby, jeśli chodzi o uwierzytelnianie. Globalna platforma Microsoft Azure i platforma Azure Government oferują następujące trzy opcje uwierzytelniania bez hasła, które integrują się z identyfikatorem Entra firmy Microsoft:

- Windows Hello for Business

- Aplikacja Microsoft Authenticator

- Klucze zabezpieczeń FIDO2

Windows Hello for Business

Windows Hello dla firm jest idealnym rozwiązaniem dla pracowników przetwarzających informacje, którzy mają własne wyznaczone komputery z systemem Windows. Poświadczenia biometryczne i PIN są bezpośrednio powiązane z komputerem użytkownika, co uniemożliwia dostęp osobie innej niż właściciel. Dzięki integracji infrastruktury kluczy publicznych (PKI) i wbudowanej obsłudze logowania jednokrotnego Windows Hello dla firm zapewnia wygodną metodę bezproblemowego uzyskiwania dostępu do zasobów firmowych lokalnie i w chmurze.

Aplikacja Microsoft Authenticator

Możesz również zezwolić telefonowi pracownika na użycie metody uwierzytelniania bez hasła. Oprócz hasła możesz już używać aplikacji Microsoft Authenticator jako wygodnej opcji uwierzytelniania wieloskładnikowego. Możesz również użyć aplikacji Authenticator jako opcji bez hasła.

Aplikacja Authenticator zamienia dowolny telefon z systemem iOS lub Android na silne, bez hasła. Użytkownicy mogą zalogować się do dowolnej platformy lub przeglądarki, wysyłając powiadomienie do telefonu, pasując do numeru wyświetlanego na ekranie na telefonie, a następnie używając biometrycznego (dotyku lub twarzy) lub numeru PIN w celu potwierdzenia. Aby uzyskać szczegółowe informacje o instalacji, zobacz Pobieranie i instalowanie aplikacji Microsoft Authenticator.

Klucze zabezpieczeń FIDO2

FiDO (Fast IDentity Online) Alliance pomaga promować otwarte standardy uwierzytelniania i zmniejszyć wykorzystanie haseł jako formy uwierzytelniania. FIDO2 to najnowszy standard obejmujący standard uwierzytelniania internetowego (WebAuthn).

Klucze zabezpieczeń FIDO2 to niefeksowa metoda uwierzytelniania bez hasła oparta na standardach, która może mieć dowolny współczynnik. Fast Identity Online (FIDO) to otwarty standard uwierzytelniania bez hasła. FiDO umożliwia użytkownikom i organizacjom wykorzystanie standardu do logowania się do zasobów bez nazwy użytkownika lub hasła przy użyciu zewnętrznego klucza zabezpieczeń lub klucza platformy wbudowanego w urządzenie.

Użytkownicy mogą zarejestrować się, a następnie wybrać klucz zabezpieczeń FIDO2 w interfejsie logowania jako główny sposób uwierzytelniania. Te klucze zabezpieczeń FIDO2 są zwykle urządzeniami USB, ale mogą również używać połączenia Bluetooth lub NFC. W przypadku urządzenia sprzętowego obsługującego uwierzytelnianie bezpieczeństwo konta jest zwiększane, ponieważ nie ma hasła, które można ujawnić lub odgadnąć.