Tworzenie środowiska

Podczas uzyskiwania dostępu do ustawień portalu usługi Microsoft Defender dla punktów końcowych po raz pierwszy możesz skonfigurować wiele atrybutów. Musisz być administratorem globalnym lub administratorem zabezpieczeń dla dzierżawy. Na stronie Preferencje konfiguracji można ustawić następujące ustawienia:

Lokalizacja przechowywania danych — określ, gdzie chcesz być hostowany głównie: STANY ZJEDNOCZONE, UE lub Wielka Brytania. Nie można zmienić lokalizacji po tej konfiguracji, a firma Microsoft nie będzie przesyłać danych z określonej geolokalizacji.

Przechowywanie danych — wartość domyślna to sześć miesięcy.

Włącz funkcje w wersji zapoznawczej — wartość domyślna jest włączona, można zmienić później.

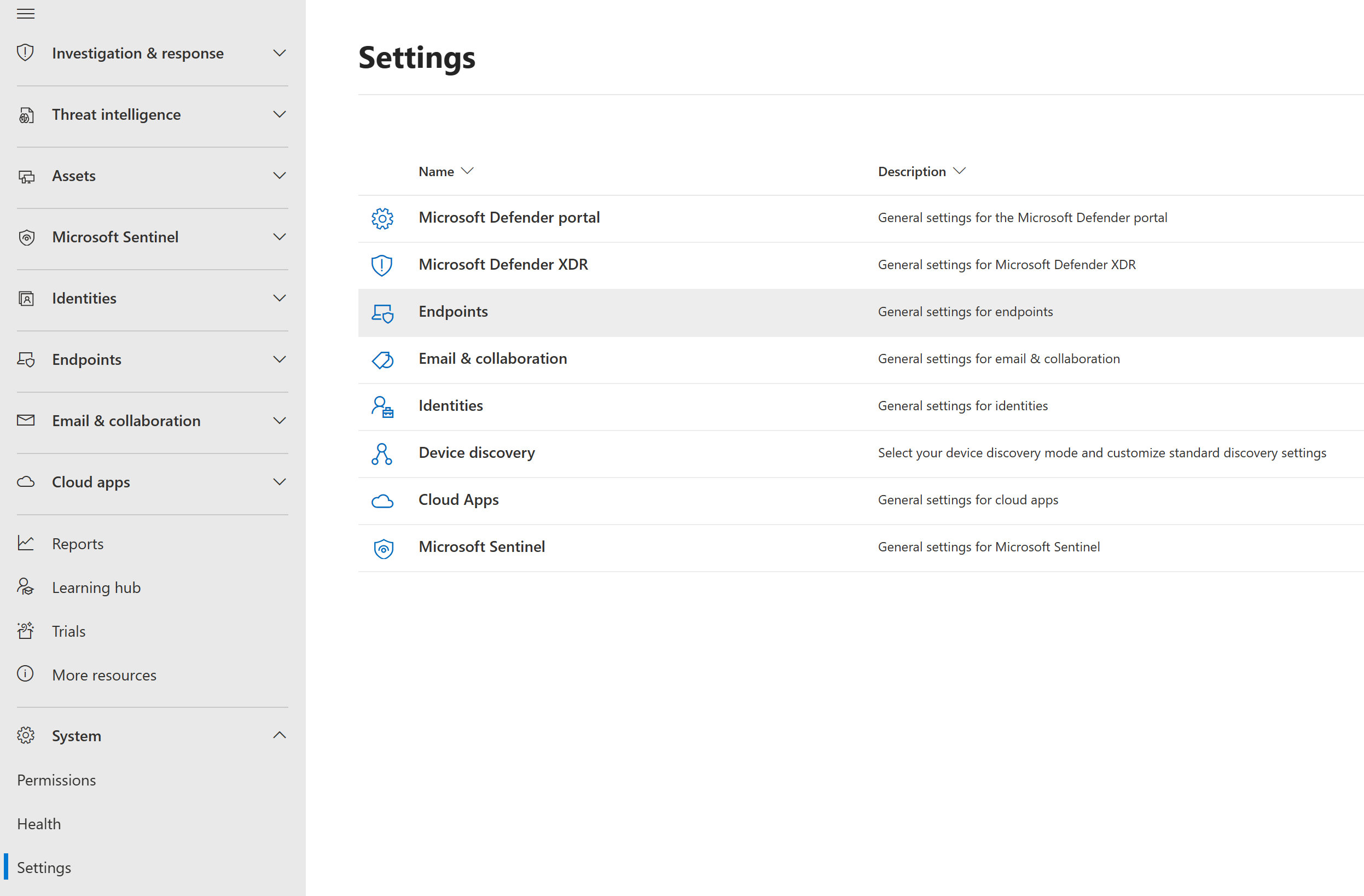

Aby uzyskać dostęp do ustawień portalu usługi Microsoft Defender dla punktów końcowych, wykonaj następujące czynności:

- Przejdź do (https://security.microsoft.com)

- Wybierz Ustawienia.

- Wybierz Punkty końcowe.

Uwaga

Twoja organizacja może mieć różne ustawienia wyświetlane na podstawie subskrypcji dzierżawy i konfiguracji.

Konfiguracja sieci

Jeśli organizacja nie wymaga, aby punkty końcowe używały serwera proxy do uzyskiwania dostępu do Internetu, poniższa konfiguracja nie jest wymagana.

Czujnik Ochrona punktu końcowego w usłudze Microsoft Defender wymaga protokołu HTTP (WinHTTP) systemu Microsoft Windows do raportowania danych czujnika i komunikowania się z usługą Ochrona punktu końcowego w usłudze Microsoft Defender. Osadzony czujnik Ochrona punktu końcowego w usłudze Microsoft Defender jest uruchamiany w kontekście systemu przy użyciu konta LocalSystem. Czujnik używa usług HTTP systemu Microsoft Windows (WinHTTP), aby umożliwić komunikację z usługą Ochrona punktu końcowego w usłudze Microsoft Defender w chmurze. Ustawienie konfiguracji WinHTTP jest niezależne od ustawień serwera proxy przeglądania internetu systemu Windows (WinINet) i może odnajdywać serwer proxy tylko przy użyciu następujących metod odnajdywania:

Metody wykrywania automatycznego:

Przezroczysty serwer proxy

Protokół automatycznego wykrywania serwera proxy sieci Web (WPAD)

Jeśli w topologii sieci zaimplementowano przezroczysty serwer proxy lub WPAD, nie ma potrzeby specjalnych ustawień konfiguracji.