Inne zagadnienia związane z zabezpieczeniami punktu odniesienia

Należy postępować zgodnie z kilkoma zaleceniami dotyczącymi zabezpieczeń, aby ustawić ogólne mechanizmy zabezpieczeń i kontroli operacyjnej w ramach subskrypcji platformy Azure.

Więcej zaleceń dotyczących zabezpieczeń

W poniższych sekcjach opisano dodatkowe zalecenia, które znajdują się w ciS Microsoft Azure Foundations Security Benchmark v. 3.0.0. W przypadku każdej rekomendacji przedstawiono podstawowe kroki, które należy wykonać w witrynie Azure Portal. Należy wykonać te kroki dla własnej subskrypcji i przy użyciu własnych zasobów, aby zweryfikować każde zalecenie dotyczące zabezpieczeń. Pamiętaj, że opcje na poziomie 2 mogą ograniczać niektóre funkcje lub działania, dlatego dokładnie zastanów się, które opcje zabezpieczeń mają być wymuszane.

Ustawianie daty wygaśnięcia dla wszystkich kluczy w usłudze Azure Key Vault — poziom 1

Oprócz klucza można określić następujące atrybuty dla klucza w usłudze Azure Key Vault. W żądaniu JSON słowo kluczowe i nawiasy klamrowe { } atrybutu są wymagane, nawet jeśli nie określono żadnego atrybutu. Na przykład dla opcjonalnego IntDate atrybutu wartość domyślna to forever. Atrybut exp (czas wygaśnięcia) identyfikuje czas wygaśnięcia, po którym klucz nie może być używany do operacji kryptograficznych, z wyjątkiem niektórych typów operacji w określonych warunkach. Przetwarzanie atrybutu exp wymaga, aby bieżąca data i godzina przypadały przed datą i godziną wygaśnięcia ustawioną exp w wartości .

Zalecamy obracanie kluczy w magazynie kluczy i ustawianie jawnego czasu wygaśnięcia dla każdego klucza. Ten proces gwarantuje, że klucze nie mogą być używane poza przypisanymi okresami istnienia. Usługa Key Vault przechowuje wpisy tajne i zarządza nimi jako sekwencje 8-bitowych bajtów nazywanych oktetami, z maksymalnym rozmiarem 25 KB dla każdego klucza. W przypadku wysoce poufnych danych klienci powinni rozważyć więcej warstw ochrony danych. Jednym z przykładów jest szyfrowanie danych przy użyciu oddzielnego klucza ochrony przed magazynem w usłudze Key Vault. Wykonaj poniższe kroki dla wszystkich kluczy w każdym z magazynów kluczy.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Magazyny kluczy.

Wybierz magazyn kluczy.

W menu po lewej stronie w obszarze Obiekty wybierz pozycję Klucze.

W okienku Klucze magazynu kluczy upewnij się, że każdy klucz w magazynie ma ustawioną datę wygaśnięcia zgodnie z potrzebami.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

Ustawianie daty wygaśnięcia dla wszystkich wpisów tajnych w usłudze Azure Key Vault — poziom 1

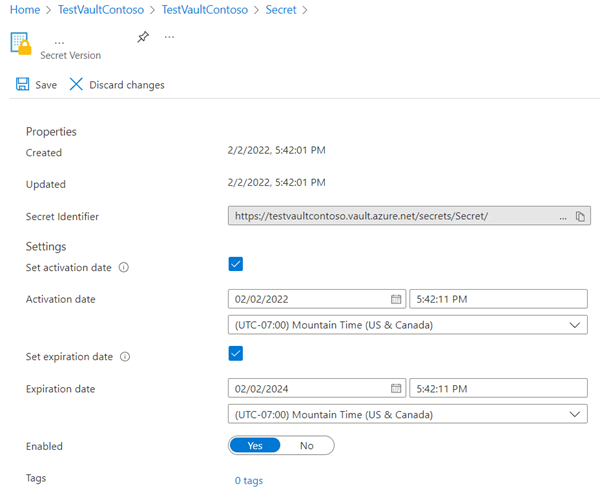

Bezpiecznie przechowuj i ściśle kontroluj dostęp do tokenów, haseł, certyfikatów, kluczy interfejsu API i innych wpisów tajnych. Upewnij się, że dla wszystkich wpisów tajnych w usłudze Azure Key Vault ustawiono czas wygaśnięcia. Wykonaj następujące kroki dla wszystkich wpisów tajnych w każdym magazynie kluczy.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Magazyny kluczy.

W menu po lewej stronie w obszarze Obiekty wybierz pozycję Wpisy tajne.

W okienku Wpisy tajne dla magazynu kluczy upewnij się, że każdy wpis tajny w magazynie ma ustawioną odpowiednio datę wygaśnięcia.

Poniższy zrzut ekranu przedstawia ustawianie daty wygaśnięcia hasła:

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

Ustawianie blokad zasobów dla zasobów platformy Azure o krytycznym znaczeniu — poziom 2

Jako administrator może być konieczne zablokowanie subskrypcji, grupy zasobów lub zasobu, aby uniemożliwić innym użytkownikom przypadkowe usunięcie lub zmodyfikowanie zasobu krytycznego. W witrynie Azure Portal poziomy blokady to Tylko do odczytu i Usuń. W przeciwieństwie do kontroli dostępu opartej na rolach, blokady zarządzania umożliwiają zastosowanie ograniczenia do wszystkich użytkowników i ról. Blokady usługi Azure Resource Manager mają zastosowanie tylko do operacji wykonywanych na płaszczyźnie zarządzania, która składa się z operacji wysyłanych do https://management.azure.comprogramu . Blokady nie ograniczają sposobu wykonywania własnych funkcji przez zasoby. Zmiany zasobów są ograniczone, ale operacje zasobów nie są ograniczone.

Napiwek

Na przykład blokada Read-only wystąpienia usługi Azure SQL Database uniemożliwia usunięcie lub zmodyfikowanie bazy danych. Nie uniemożliwia tworzenia, aktualizowania ani usuwania danych w bazie danych. Transakcje danych są dozwolone, ponieważ te operacje nie są wysyłane do witryny https://management.azure.com.

Wykonaj poniższe kroki dla wszystkich zasobów o krytycznym znaczeniu w ramach subskrypcji platformy Azure.

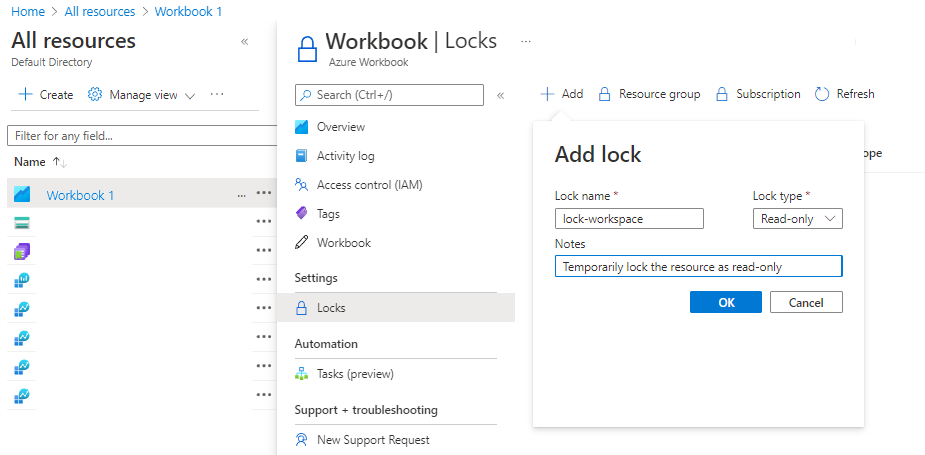

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Wszystkie zasoby.

Wybierz zasób, grupę zasobów lub subskrypcję, którą chcesz zablokować.

W menu w obszarze Ustawienia wybierz pozycję Blokady.

W okienku Blokady na pasku menu wybierz pozycję Dodaj.

W okienku Dodawanie blokady wprowadź nazwę blokady i wybierz poziom blokady. Opcjonalnie możesz dodać notatki opisujące blokadę.

Wybierz przycisk OK.