Tworzenie punktu odniesienia sieci

Zgodnie z projektem usługi sieciowe platformy Azure maksymalizować elastyczność, dostępność, odporność, zabezpieczenia i integralność. Łączność sieciowa jest możliwa między zasobami znajdującymi się na platformie Azure, między zasobami lokalnymi i hostowanymi na platformie Azure oraz z Internetu i platformy Azure.

Rekomendacje dotyczące zabezpieczeń sieci platformy Azure

W poniższych sekcjach opisano zalecenia dotyczące sieci platformy Azure, które znajdują się w ciS Microsoft Azure Foundations Security Benchmark v. 3.0.0. W przypadku każdej rekomendacji przedstawiono podstawowe kroki, które należy wykonać w witrynie Azure Portal. Należy wykonać te kroki dla własnej subskrypcji i przy użyciu własnych zasobów, aby zweryfikować każde zalecenie dotyczące zabezpieczeń. Pamiętaj, że opcje na poziomie 2 mogą ograniczać niektóre funkcje lub działania, dlatego dokładnie zastanów się, które opcje zabezpieczeń mają być wymuszane.

Ograniczanie dostępu RDP i SSH z Internetu — poziom 1

Możesz uzyskać dostęp do maszyn wirtualnych platformy Azure przy użyciu protokołu RDP (Remote Desktop Protocol) i protokołu Secure Shell (SSH). Za pomocą tych protokołów można zarządzać maszynami wirtualnymi z lokalizacji zdalnych. Protokoły są standardami przetwarzania w centrach danych.

Potencjalny problem z zabezpieczeniami podczas korzystania z protokołów RDP i SSH przez Internet polega na tym, że osoby atakujące mogą używać technik siłowych w celu uzyskania dostępu do maszyn wirtualnych platformy Azure. Gdy osoby atakujące uzyskają dostęp, mogą użyć maszyny wirtualnej jako konsoli uruchamiania w celu naruszenia zabezpieczeń innych maszyn w sieci wirtualnej, a nawet zaatakować urządzenia sieciowe spoza platformy Azure.

Zalecamy wyłączenie bezpośredniego dostępu RDP i SSH z Internetu dla maszyn wirtualnych platformy Azure. Wykonaj następujące kroki dla każdej maszyny wirtualnej w ramach subskrypcji platformy Azure.

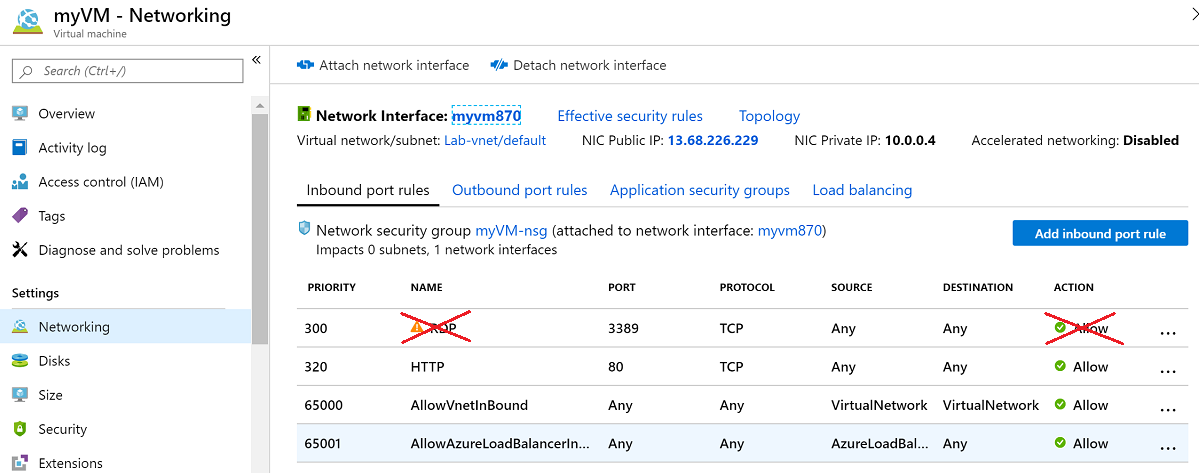

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz maszyny wirtualne.

Wybierz maszynę wirtualną.

W menu po lewej stronie w obszarze Sieć wybierz pozycję Ustawienia sieci.

Sprawdź, czy sekcja Reguły portów wejściowych nie ma reguły dla protokołu RDP, na przykład:

port=3389, protocol = TCP, Source = Any or Internet. Aby usunąć regułę , możesz użyć ikony Usuń .Sprawdź, czy sekcja Reguły portów wejściowych nie ma reguły dla protokołu SSH, na przykład:

port=22, protocol = TCP, Source = Any or Internet. Aby usunąć regułę , możesz użyć ikony Usuń .

Gdy bezpośredni dostęp RDP i SSH z Internetu są wyłączone, dostępne są inne opcje, których można użyć do uzyskiwania dostępu do tych maszyn wirtualnych na potrzeby zdalnego zarządzania:

- Sieć VPN typu punkt-lokacja

- Sieć VPN typu lokacja-lokacja

- Azure ExpressRoute

- Host usługi Azure Bastion

Ograniczanie dostępu do programu SQL Server z Internetu — poziom 1

Systemy zapory zapobiegają nieautoryzowanemu dostępowi do zasobów komputera. Jeśli zapora jest włączona, ale nie jest poprawnie skonfigurowana, próby nawiązania połączenia z programem SQL Server mogą zostać zablokowane.

Aby uzyskać dostęp do wystąpienia programu SQL Server za pośrednictwem zapory, należy skonfigurować zaporę na komputerze z uruchomionym programem SQL Server. Zezwalanie na ruch przychodzący dla zakresu 0.0.0.0/0 adresów IP (początkowy adres IP i końcowy adres IP 0.0.0.0 obiektu 0.0.0.0) umożliwia otwarty dostęp do dowolnego i całego ruchu, co potencjalnie naraża bazę danych programu SQL Server na ataki. Upewnij się, że żadne bazy danych programu SQL Server nie zezwalają na ruch przychodzący z Internetu. Wykonaj następujące kroki dla każdego wystąpienia programu SQL Server.

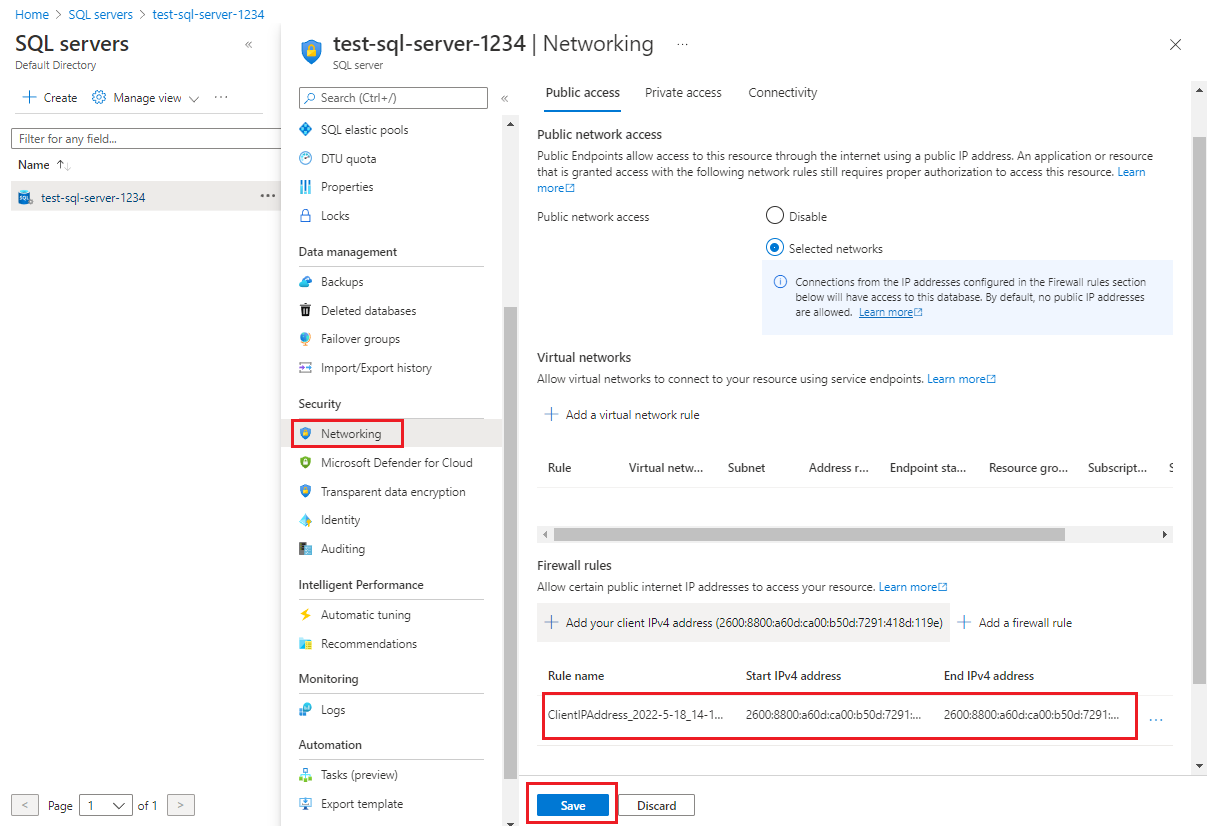

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Serwery SQL.

W okienku menu w obszarze Zabezpieczenia wybierz pozycję Sieć.

W okienku Sieć na karcie Dostęp publiczny upewnij się, że istnieje reguła zapory. Upewnij się, że żadna reguła nie ma

0.0.0.0lub innej kombinacji, która umożliwia dostęp do szerszych zakresów publicznych adresów IP.Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz.

Włączanie usługi Network Watcher — poziom 1

Dzienniki przepływu sieciowej grupy zabezpieczeń to funkcja usługi Azure Network Watcher, która udostępnia informacje o ruchu przychodzącym i wychodzącym ip za pośrednictwem sieciowej grupy zabezpieczeń. Dzienniki przepływu są zapisywane w formacie JSON i pokazują:

- Przepływy wychodzące i przychodzące dla poszczególnych reguł.

- Interfejs sieciowy (NIC), do których ma zastosowanie przepływ.

- 5-krotka informacje o przepływie: źródłowe i docelowe adresy IP, porty źródłowe i docelowe oraz używany protokół.

- Czy ruch był dozwolony, czy blokowany.

- W wersji 2 informacje o przepływności, takie jak bajty i pakiety.

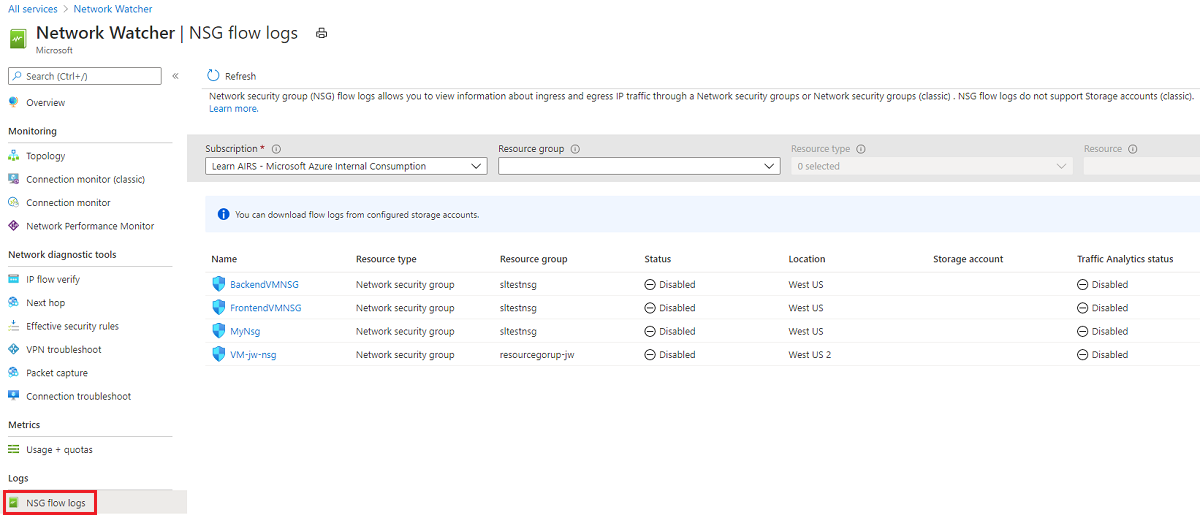

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Network Watcher.

Wybierz pozycję Network Watcher dla subskrypcji i lokalizacji.

Jeśli dla twojej subskrypcji nie istnieją żadne dzienniki przepływu sieciowej grupy zabezpieczeń, utwórz dziennik przepływu sieciowej grupy zabezpieczeń.

Ustaw okres przechowywania dziennika przepływu sieciowej grupy zabezpieczeń na więcej niż 90 dni — poziom 2

Podczas tworzenia lub aktualizowania sieci wirtualnej w ramach subskrypcji usługa Network Watcher jest automatycznie włączona w regionie sieci wirtualnej. Nie ma to wpływu na Zasoby i nie są naliczane żadne opłaty, gdy usługa Network Watcher jest automatycznie włączona.

Dzienniki przepływu sieciowej grupy zabezpieczeń można użyć do sprawdzania anomalii i uzyskiwania wglądu w podejrzane naruszenia.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz pozycję Network Watcher.

W menu po lewej stronie w obszarze Dzienniki wybierz pozycję Dzienniki przepływu sieciowej grupy zabezpieczeń.

Wybierz dziennik przepływu sieciowej grupy zabezpieczeń.

Upewnij się, że okres przechowywania (dni) jest dłuższy niż 90 dni.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.