Tworzenie punktu odniesienia zarządzania tożsamościami i dostępem

Zarządzanie tożsamościami i dostępem (IAM) jest kluczem do udzielania dostępu i ulepszania zabezpieczeń zasobów firmowych. Aby zabezpieczać i kontrolować zasoby oparte na chmurze, należy zarządzać tożsamościami i dostępem dla administratorów platformy Azure, deweloperów aplikacji i użytkowników aplikacji.

Zalecenia dotyczące zabezpieczeń IAM

W poniższych sekcjach opisano zalecenia dotyczące IAM, które znajdują się w ciS Microsoft Azure Foundations Security Benchmark v. 3.0.0. W przypadku każdej rekomendacji przedstawiono podstawowe kroki, które należy wykonać w witrynie Azure Portal. Należy wykonać te kroki dla własnej subskrypcji i przy użyciu własnych zasobów, aby zweryfikować każde zalecenie dotyczące zabezpieczeń. Należy pamiętać, że opcje poziomu 2 mogą ograniczać niektóre funkcje lub działania, dlatego należy dokładnie rozważyć opcje zabezpieczeń, które zdecydujesz się wymusić.

Ważne

Aby wykonać niektóre z tych kroków, musisz być administratorem wystąpienia firmy Microsoft Entra.

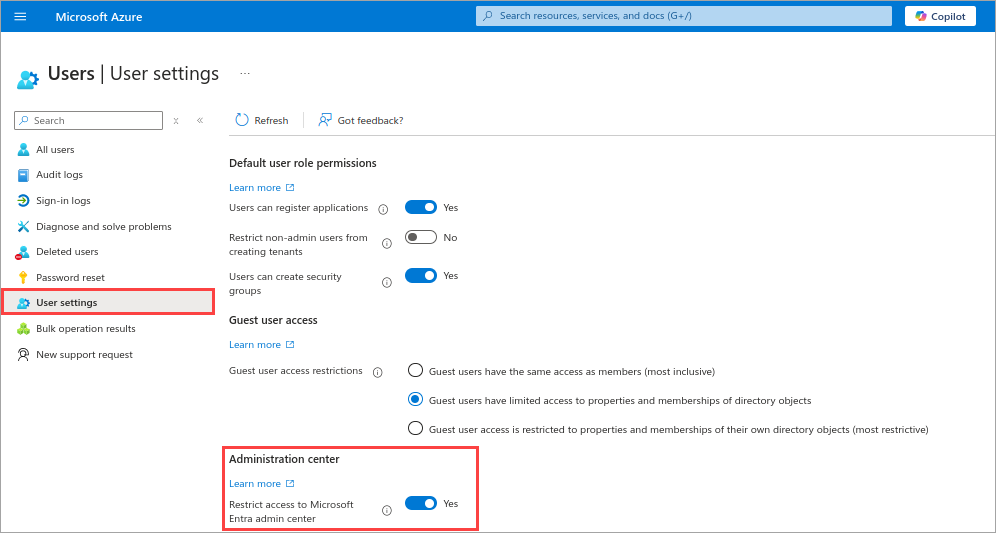

Ograniczanie dostępu do portalu administracyjnego firmy Microsoft Entra — poziom 1

Użytkownicy, którzy nie są administratorami, nie powinni mieć dostępu do portalu administracyjnego firmy Microsoft Entra, ponieważ dane są poufne i zgodnie z zasadami najniższych uprawnień.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Użytkownicy.

W menu po lewej stronie wybierz pozycję Ustawienia użytkownika.

W obszarze Ustawienia użytkownika w obszarze Centrum administracyjne upewnij się, że opcja Ogranicz dostęp do centrum administracyjnego firmy Microsoft Entra jest ustawiona na Wartość Tak. Ustawienie tej wartości na Wartość Tak uniemożliwia wszystkim administratorom uzyskiwanie dostępu do wszystkich danych w portalu administracyjnym firmy Microsoft Entra. To ustawienie nie ogranicza dostępu do programu PowerShell ani innego klienta, takiego jak Visual Studio.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

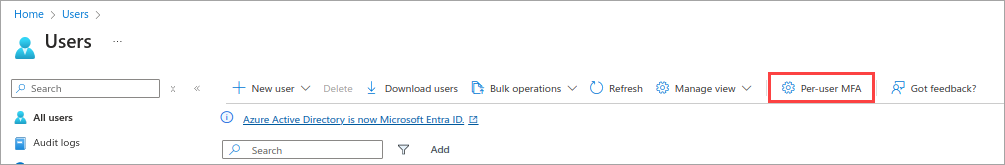

Włączanie uwierzytelniania wieloskładnikowego dla użytkowników firmy Microsoft Entra

- Włączanie uwierzytelniania wieloskładnikowego dla użytkowników uprzywilejowanych identyfikatorów entra firmy Microsoft — poziom 1

- Włączanie uwierzytelniania wieloskładnikowego dla użytkowników nieuprzywilejowanych przez firmę Microsoft — poziom 2

Włącz uwierzytelnianie wieloskładnikowe dla wszystkich użytkowników firmy Microsoft Entra.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Użytkownicy.

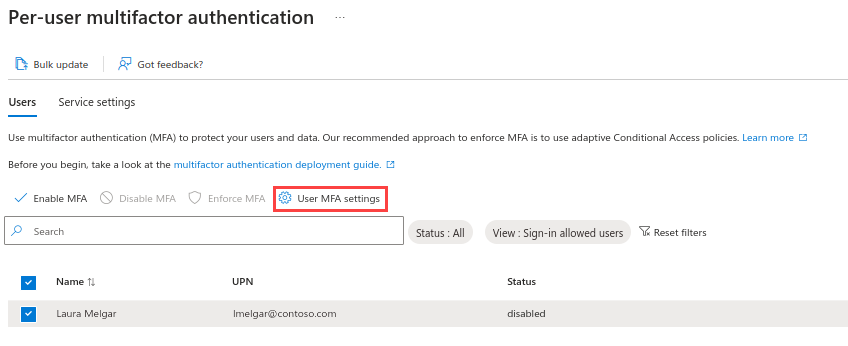

Na pasku menu Wszyscy użytkownicy wybierz pozycję Uwierzytelnianie wieloskładnikowe dla poszczególnych użytkowników.

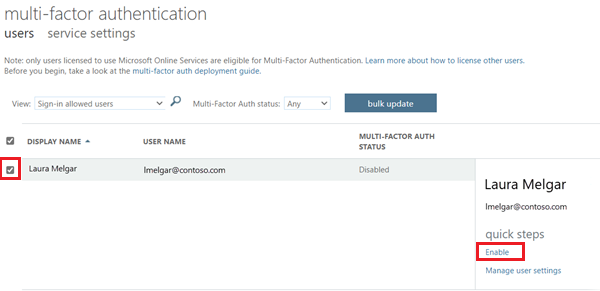

W oknie uwierzytelnianie wieloskładnikowe dla poszczególnych użytkowników zaznacz pole wyboru dla wszystkich użytkowników, a następnie wybierz pozycję Włącz uwierzytelnianie wieloskładnikowe.

Nie pamiętaj uwierzytelniania wieloskładnikowego na zaufanych urządzeniach — poziom 2

Pamiętanie funkcji uwierzytelniania wieloskładnikowego dla urządzeń i przeglądarek, które są zaufane przez użytkownika, jest bezpłatną funkcją dla wszystkich użytkowników uwierzytelniania wieloskładnikowego. Użytkownicy mogą pominąć kolejne weryfikacje przez określoną liczbę dni po pomyślnym zalogowaniu się do urządzenia przy użyciu uwierzytelniania wieloskładnikowego.

W przypadku naruszenia zabezpieczeń konta lub urządzenia pamiętaj, że uwierzytelnianie wieloskładnikowe dla zaufanych urządzeń może negatywnie wpłynąć na bezpieczeństwo. Zaleceniem zabezpieczeń jest wyłączenie zapamiętania uwierzytelniania wieloskładnikowego dla zaufanych urządzeń.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Użytkownicy.

Na pasku menu Wszyscy użytkownicy wybierz pozycję Uwierzytelnianie wieloskładnikowe dla poszczególnych użytkowników.

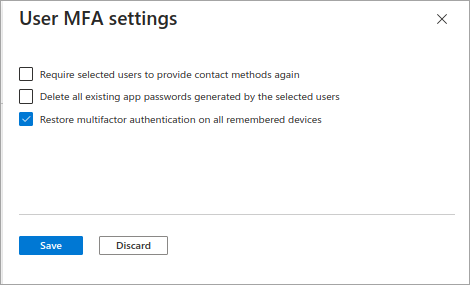

W oknie uwierzytelnianie wieloskładnikowe dla poszczególnych użytkowników wybierz użytkownika. Wybierz przycisk Ustawienia uwierzytelniania wieloskładnikowego użytkownika.

Zaznacz pole wyboru Przywróć uwierzytelnianie wieloskładnikowe na wszystkich zapamiętanych urządzeniach, a następnie wybierz pozycję Zapisz.

Upewnij się, że użytkownicy-goście są regularnie przeglądani — poziom 1

Upewnij się, że żaden użytkownik-gość nie istnieje lub alternatywnie, jeśli firma wymaga użytkowników-gości, upewnij się, że uprawnienia gościa są ograniczone.

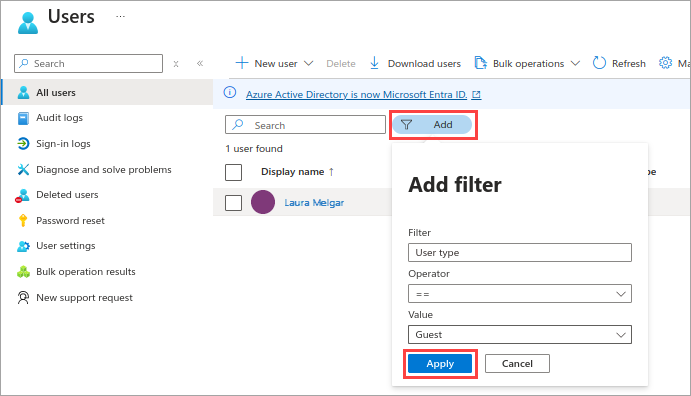

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Użytkownicy.

Wybierz przycisk Dodaj filtry.

W obszarze Filtry wybierz pozycję Typ użytkownika. W polu Wartość wybierz pozycję Gość. Wybierz pozycję Zastosuj , aby sprawdzić, czy żaden użytkownik-gość nie istnieje.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

Opcje hasła

- Powiadamianie użytkowników o resetowaniu hasła — poziom 1

- Powiadamianie wszystkich administratorów, gdy inni administratorzy zresetują swoje hasło — poziom 2

- Wymaganie dwóch metod resetowania haseł — poziom 1

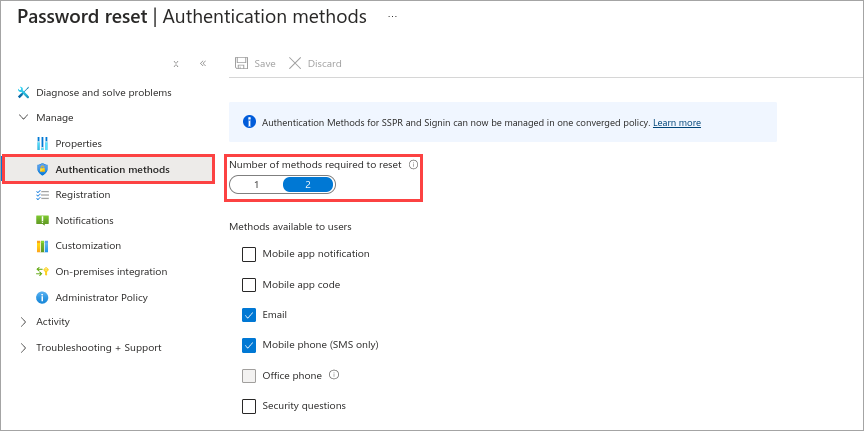

W przypadku zestawu uwierzytelniania wieloskładnikowego osoba atakująca musiałaby naruszyć bezpieczeństwo obu formularzy uwierzytelniania tożsamości, zanim złośliwie zresetuje hasło użytkownika. Upewnij się, że resetowanie hasła wymaga dwóch form uwierzytelniania tożsamości.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Resetowanie hasła.

W menu po lewej stronie w obszarze Zarządzanie wybierz pozycję Metody uwierzytelniania.

Ustaw pozycję Liczba metod wymaganych do zresetowania na wartość 2.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

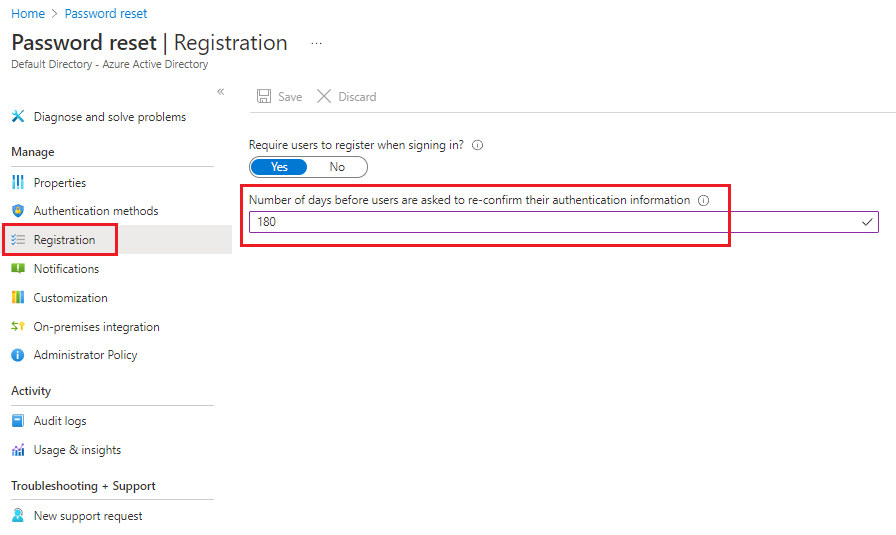

Ustanawianie interwału ponownego potwierdzania metod uwierzytelniania użytkowników — poziom 1

Jeśli ponowne potwierdzenie uwierzytelniania jest wyłączone, zarejestrowani użytkownicy nie będą monitowani o ponowne potwierdzenie informacji uwierzytelniania. Bezpieczniejszą opcją jest włączenie ponownego potwierdzenia uwierzytelniania dla ustawionego interwału.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Resetowanie hasła.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Rejestracja.

Upewnij się, że pozycja Liczba dni, po których użytkownicy zostaną poproszeni o ponowne potwierdzenie, że ich informacje uwierzytelniania nie są ustawione na 0. Wartość domyślna to 180 dni.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

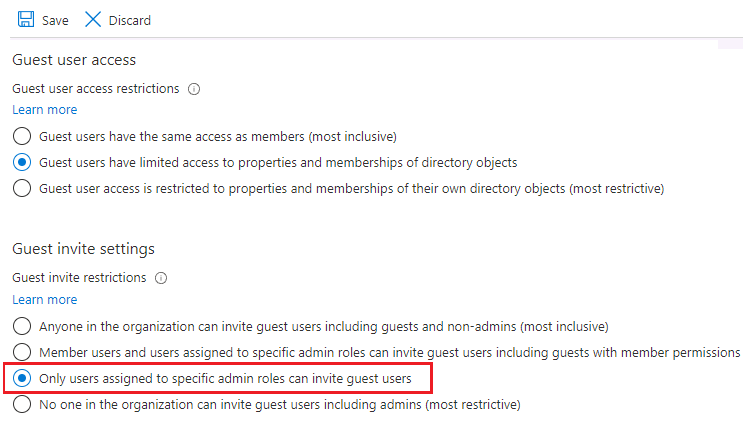

Ustawienie zaproszenia gościa — poziom 2

Tylko administratorzy powinni mieć możliwość zapraszania użytkowników-gości. Ograniczenie zaproszeń do administratorów gwarantuje, że tylko autoryzowane konta mają dostęp do zasobów platformy Azure.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Użytkownicy.

W menu po lewej stronie wybierz pozycję Ustawienia użytkownika.

W okienku Ustawienia użytkownika w obszarze Użytkownicy zewnętrzni wybierz pozycję Zarządzaj ustawieniami współpracy zewnętrznej.

W obszarze Ustawienia współpracy zewnętrznej w obszarze Ustawienia zaproszenia gościa wybierz pozycję Tylko użytkownicy przypisani do określonych ról administracyjnych mogą zapraszać użytkowników-gości.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

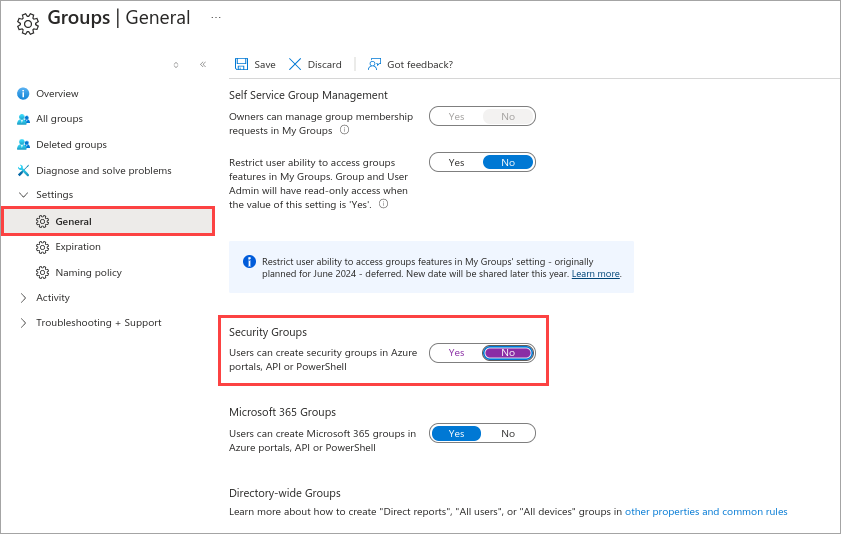

Użytkownicy mogą tworzyć grupy zabezpieczeń i zarządzać nimi — poziom 2

Po włączeniu tej funkcji wszyscy użytkownicy w usłudze Microsoft Entra ID mogą tworzyć nowe grupy zabezpieczeń. Należy ograniczyć tworzenie grupy zabezpieczeń do administratorów.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Grupy.

W okienku Wszystkie grupy w menu po lewej stronie w obszarze Ustawienia wybierz pozycję Ogólne.

W przypadku grup zabezpieczeń upewnij się, że użytkownicy mogą tworzyć grupy zabezpieczeń w witrynie Azure Portals, interfejsie API lub programie PowerShell ma wartość Nie.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

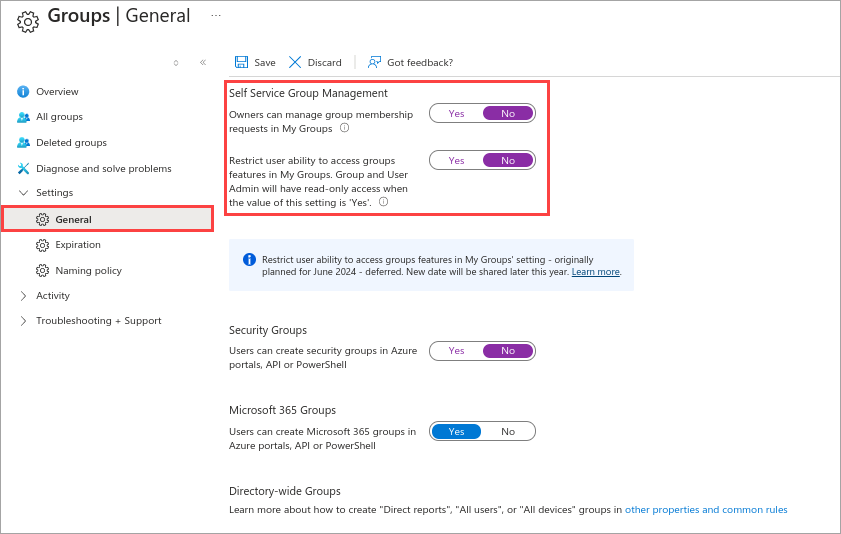

Włączone samoobsługowe zarządzanie grupami — poziom 2

Jeśli firma nie wymaga delegowania samoobsługowego zarządzania grupami do różnych użytkowników, zalecamy wyłączenie tej funkcji jako środków ostrożności.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Grupy.

W okienku Wszystkie grupy w menu po lewej stronie w obszarze Ustawienia wybierz pozycję Ogólne.

W obszarze Samoobsługowe zarządzanie grupami upewnij się, że wszystkie opcje są ustawione na Nie.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.

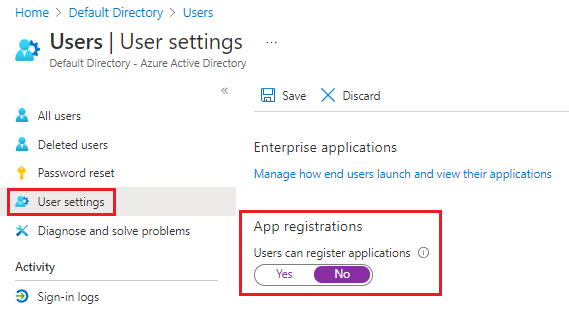

Opcje aplikacji — zezwalanie użytkownikom na rejestrowanie aplikacji — poziom 2

Wymagaj od administratorów rejestrowania aplikacji niestandardowych.

Zaloguj się w witrynie Azure Portal. Wyszukaj i wybierz Tożsamość Microsoft Entra.

W menu po lewej stronie w obszarze Zarządzaj wybierz pozycję Użytkownicy.

W menu po lewej stronie wybierz pozycję Ustawienia użytkownika.

W okienku Ustawienia użytkownika upewnij się, że Rejestracje aplikacji jest ustawiona na Nie.

Jeśli zmienisz jakiekolwiek ustawienia, wybierz pozycję Zapisz na pasku menu.