Ćwiczenie — tworzenie i konfigurowanie usługi Front Door

Usługa Front Door nasłuchuje w punkcie końcowym i dopasuje żądania przychodzące do trasy. Następnie przekazuje te żądania do najlepszego dostępnego źródła. Zdefiniowana konfiguracja routingu określa sposób przetwarzania żądania przez usługę Front Door na brzegu przed przekazaniem go do źródła.

Informacje przetwarzane na brzegu obejmują:

- Protokoły akceptowane przez trasę.

- Ścieżki do dopasowania.

- Przekierowywanie ruchu do protokołu HTTPS.

- Określanie grupy pochodzenia, która obsługuje żądanie.

- Ustawianie protokołu używanego do przekazywania żądania.

- Jeśli jest włączona, użyj pamięci podręcznej.

- Używanie zestawów reguł do dalszego przetwarzania żądania przed przekazaniem do źródła.

W systemie działu pojazdów mechanicznych należy skonfigurować usługę Front Door w celu uzyskania dostępu do serwerów internetowych hostujących aplikację do rejestracji pojazdów prywatnie przy użyciu usługi Private Link. Należy również skonfigurować usługę Front Door, aby uzyskać dostęp do usługi App Service hostujących witrynę internetową odnawiania licencji przy użyciu usługi Private Link. Profil usługi Azure Front Door ma punkt końcowy z dwoma trasami, z których każdy jest skonfigurowany do kierowania ruchu do właściwej witryny internetowej. Na koniec należy skonfigurować zasady zabezpieczeń zawierające zasady zapory aplikacji internetowej, aby chronić aplikacje internetowe przed złośliwymi atakami i intruzami.

W tym ćwiczeniu przedstawiono proces tworzenia profilu usługi Front Door, konfigurowania źródeł w grupie pochodzenia, konfigurowania tras i stosowania zasad zabezpieczeń. Następnie przetestujesz każdą trasę, aby sprawdzić, czy usługa Front Door prawidłowo obsługuje każde żądanie.

Tworzenie usługi Azure Front Door

W tej lekcji utworzysz usługę Front Door o nazwie vehicleFrontDoor z następującą konfiguracją:

- Dwie grupy źródeł. Pierwsza grupa pochodzenia zawiera adres IP punktu końcowego usługi maszyn wirtualnych serwerów internetowych. Druga grupa pochodzenia zawiera usługę App Service. Możesz również włączyć dostęp do tych źródeł za pomocą łącza prywatnego.

- Zatwierdzanie połączeń prywatnych punktów końcowych dla serwerów internetowych i usługi App Service.

- Utwórz punkt końcowy w profilu usługi Front Door z dwiema trasami skonfigurowanymi do kierowania żądań do witryny internetowej rejestracji pojazdów i witryny internetowej odnawiania licencji.

- Zasady zabezpieczeń zawierające zasady zapory aplikacji internetowej do blokowania złośliwych żądań.

Utwórz profil usługi Azure Front Door za pomocą następującego polecenia:

az afd profile create \ --profile-name vehicleFrontDoor \ --resource-group $RG \ --sku Premium_AzureFrontDoorUtwórz pierwszy punkt końcowy w profilu za pomocą następującego polecenia:

endpoint="vehicle-$RANDOM" az afd endpoint create \ --endpoint-name $endpoint \ --profile-name vehicleFrontDoor \ --resource-group $RG

Tworzenie grup źródeł i dodawanie źródeł

Zaloguj się do witryny Azure Portal, aby ukończyć konfigurację profilu usługi Front Door. Upewnij się, że używasz tego samego konta, za pomocą którego aktywowano piaskownicę.

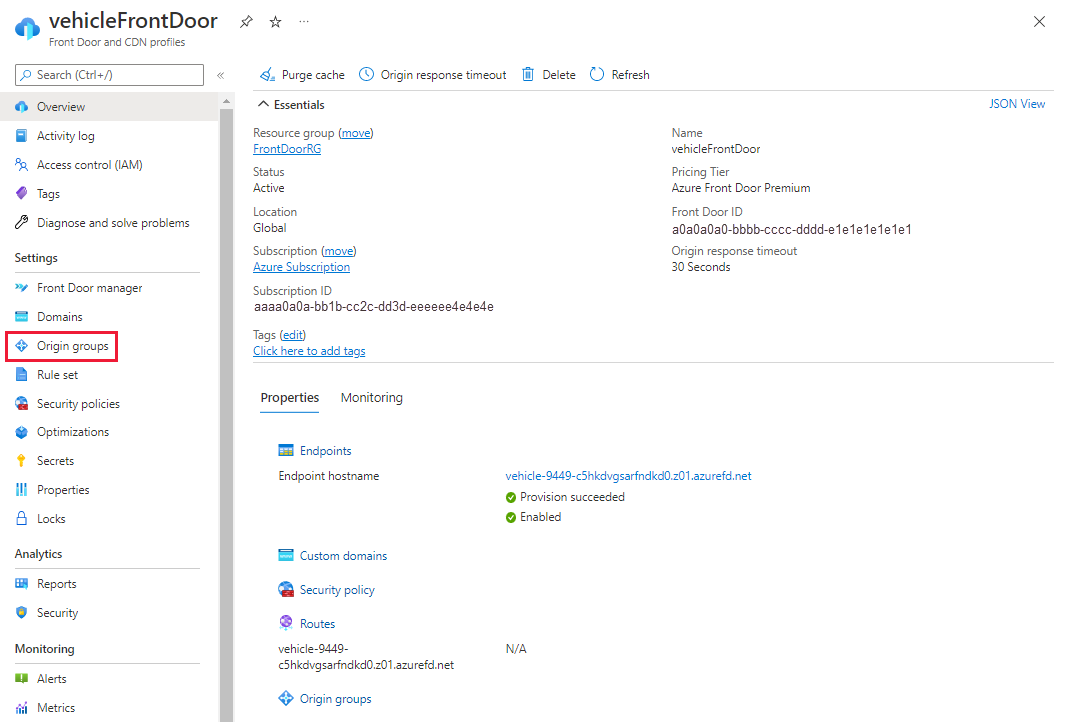

Przejdź do utworzonego

vehicleFrontDoorprofilu usługi Front Door i wybierz pozycję Grupy źródeł w obszarze Ustawienia w okienku menu po lewej stronie.

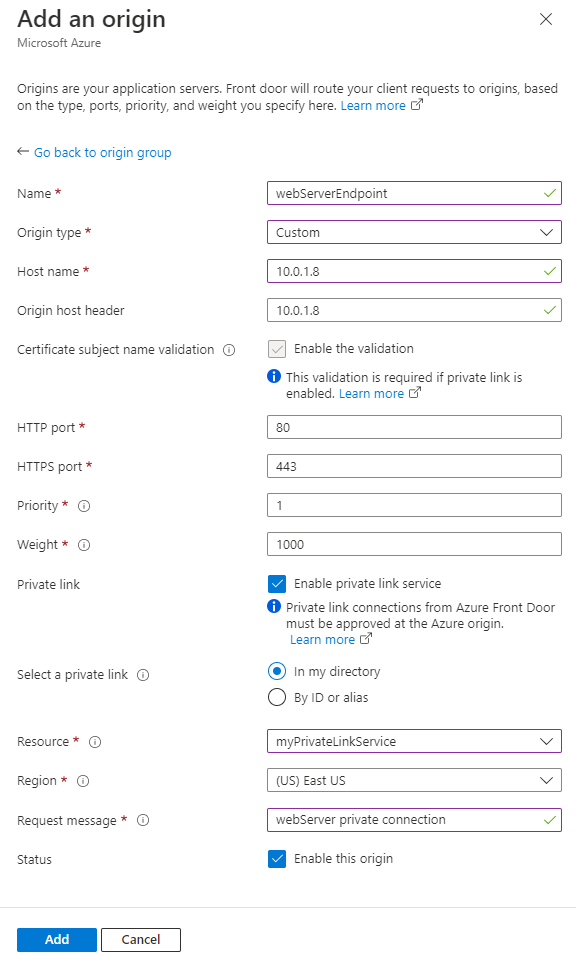

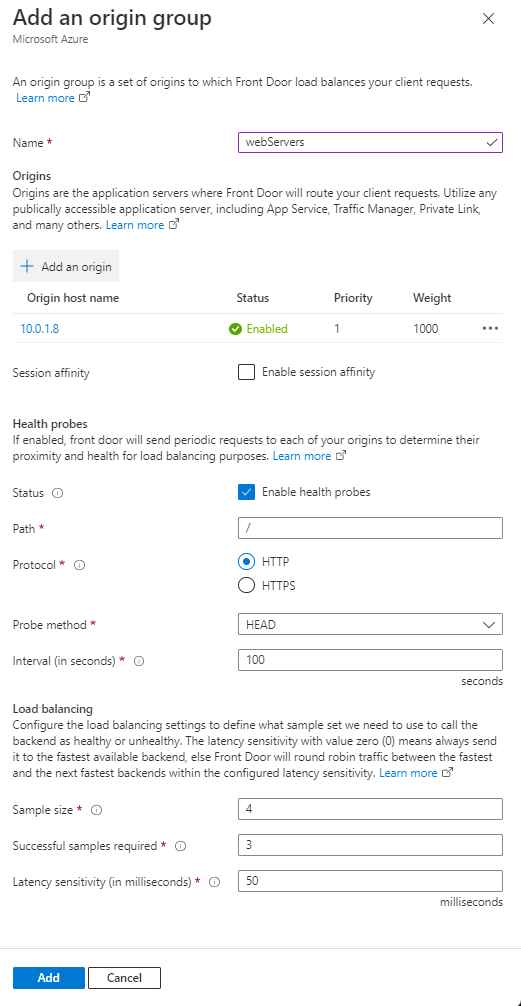

Wybierz pozycję + Dodaj , aby utworzyć pierwszą grupę pochodzenia. W polu nazwy wprowadź wartość webServers. Następnie wybierz pozycję + Dodaj źródło. Wprowadź lub wybierz następujące informacje, aby dodać źródło serwera internetowego:

Ustawienia Wartość Nazwisko Wprowadź wartość webServerEndpoint. Typ rekordu początkowego Wybierz Niestandardowy. Nazwa hosta Wprowadź wartość 10.0.1.8 Nagłówek hosta pochodzenia To pole jest takie samo jak nazwa hosta w tym przykładzie. Weryfikacja nazwy podmiotu certyfikatu Pozostaw wartość zaznaczoną jako zaznaczoną. Wymagane dla usługi private link. Port HTTP Pozostaw wartość domyślną. 80. Port HTTPS Pozostaw wartość domyślną. 443. Priorytet Pozostaw wartość domyślną. 1. Weight Pozostaw wartość domyślną. 1000. Łącze prywatne Zaznacz pole wyboru włącz usługę łącza prywatnego. Wybieranie łącza prywatnego Wybierz pozycję W moim katalogu. Zasób Wybierz pozycję myPrivateLinkService. Region (Region) Region jest wybierany po wybraniu zasobu. Komunikat żądania Wprowadź wartość webServer private connection (Połączenie prywatne webServer). Stan Włącz to źródło. Wybierz pozycję Dodaj , aby dodać źródło do grupy pochodzenia. Pozostaw pozostałe ustawienia grupy pochodzenia jako domyślne. Następnie wybierz pozycję Dodaj , aby utworzyć grupę pochodzenia.

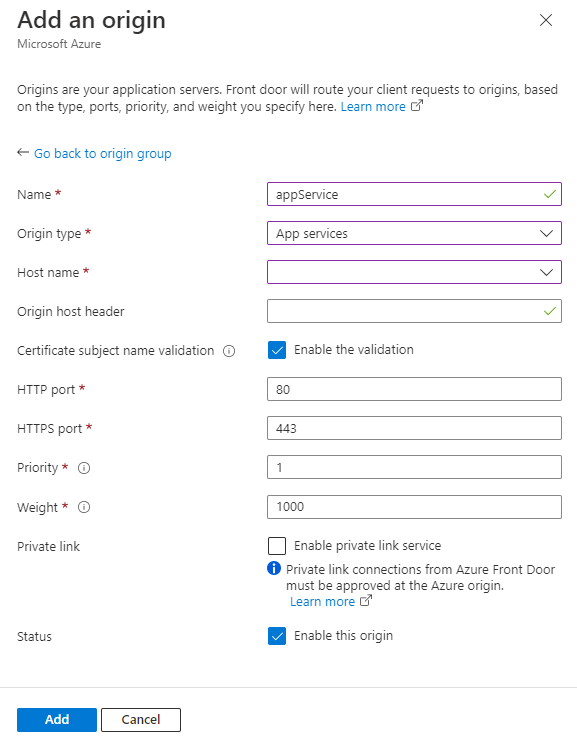

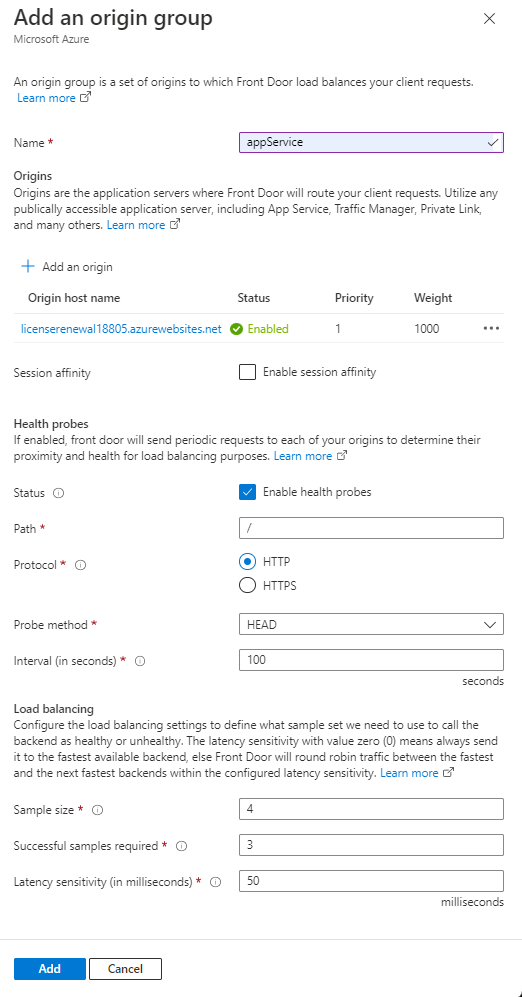

Wybierz ponownie pozycję + Dodaj , aby utworzyć drugą grupę pochodzenia. W polu nazwy wprowadź ciąg appService. Następnie wybierz pozycję + Dodaj źródło. Wprowadź lub wybierz poniższe informacje.

Ustawienia Wartość Nazwisko Wprowadź wartość appService. Typ rekordu początkowego Wybierz pozycję App Services. Nazwa hosta Wybierz witrynę internetową platformy Azure w menu rozwijanym rozpoczynającym się od licenserenewal.Nagłówek hosta pochodzenia To pole jest takie samo jak nazwa hosta w tym przykładzie. Weryfikacja nazwy podmiotu certyfikatu Pozostaw wartość zaznaczoną jako zaznaczoną. Wymagane dla usługi private link. Port HTTP Pozostaw wartość domyślną. 80. Port HTTPS Pozostaw wartość domyślną. 443. Priorytet Pozostaw wartość domyślną. 1. Weight Pozostaw wartość domyślną. 1000. Łącze prywatne Pozostaw wartość domyślną. Stan Włącz to źródło. Wybierz pozycję Dodaj , aby dodać źródło do grupy pochodzenia. Pozostaw pozostałe ustawienia grupy pochodzenia jako domyślne. Następnie wybierz pozycję Dodaj , aby utworzyć drugą grupę pochodzenia.

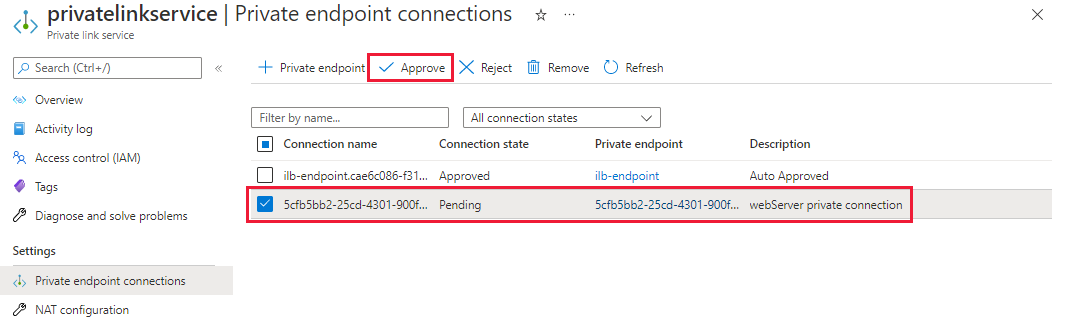

Zatwierdzanie połączeń prywatnych punktów końcowych

Po włączeniu usługi private link dla zasobów źródła należy zatwierdzić żądanie połączenia prywatnego punktu końcowego przed nawiązaniem połączenia prywatnego. Aby zatwierdzić łączność dla serwerów internetowych, znajdź zasób usługi Private Link utworzony we wcześniejszej lekcji o nazwie myPrivateLinkService. Wybierz pozycję Połączenia prywatnego punktu końcowego z Ustawienia w okienku menu po lewej stronie.

Wybierz oczekujące połączenie z opisem połączenia prywatnego webServer i wybierz pozycję Zatwierdź. Następnie wybierz pozycję Tak , aby potwierdzić zatwierdzenie w celu nawiązania połączenia.

Nie musisz zatwierdzać prywatnego punktu końcowego dla usługi App Service, ponieważ łączność odbywa się za pośrednictwem publicznego Internetu.

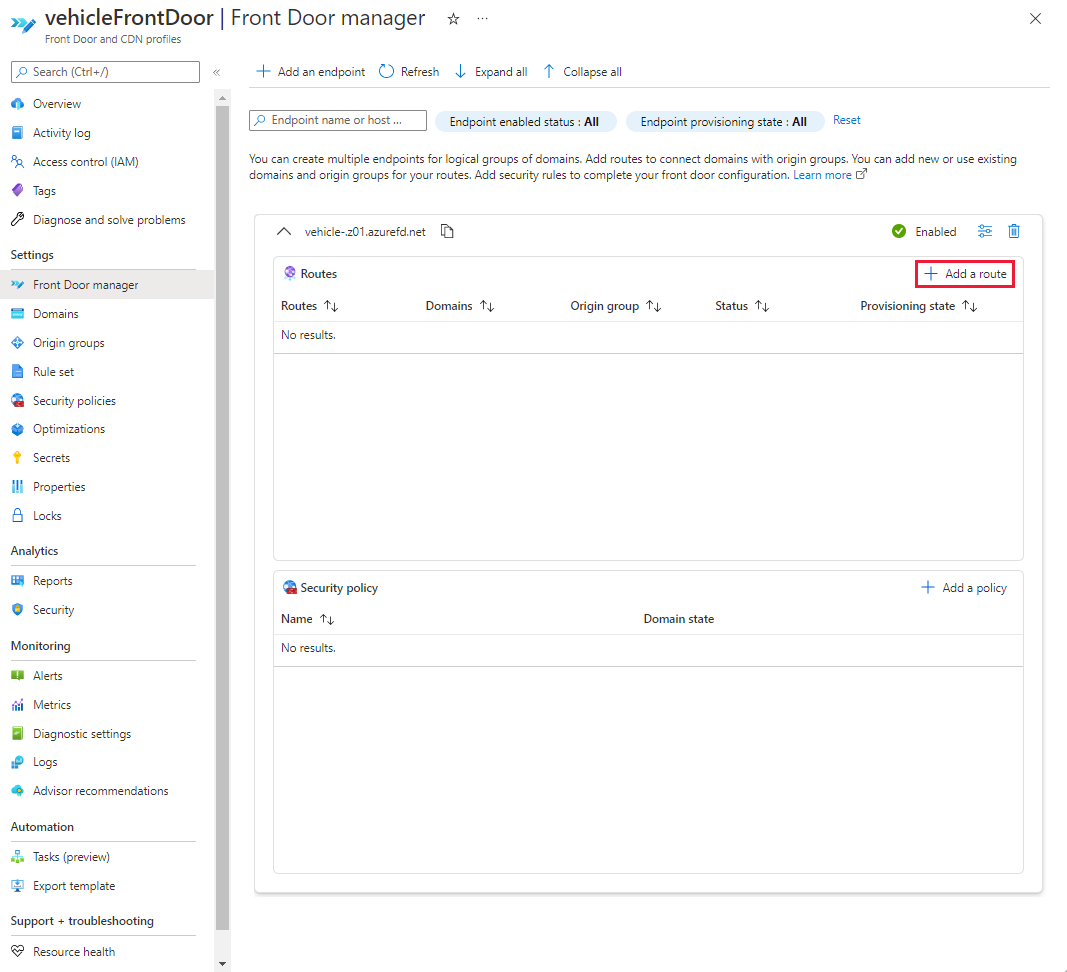

Dodawanie tras

W tym miejscu dodasz dwie trasy, aby skierować ruch do witryny internetowej rejestracji pojazdów i witryny internetowej odnawiania licencji.

Przejdź do menedżera usługi Front Door dla profilu vehicleFrontDoor. Wybierz pozycję + Dodaj trasę z punktu końcowego utworzonego w kroku 2.

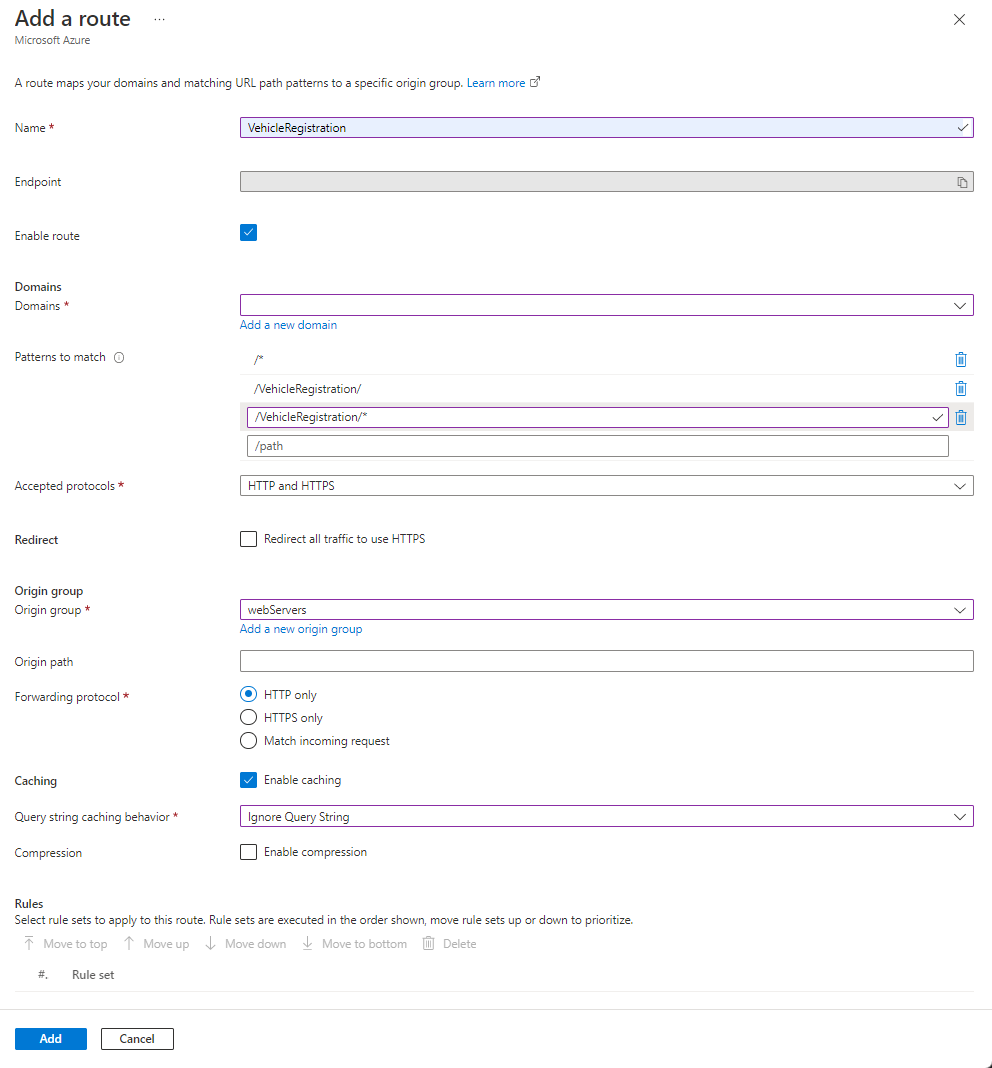

Wybierz lub wprowadź następujące informacje, a następnie wybierz pozycję Dodaj , aby utworzyć pierwszą trasę dla witryny internetowej rejestracji pojazdów.

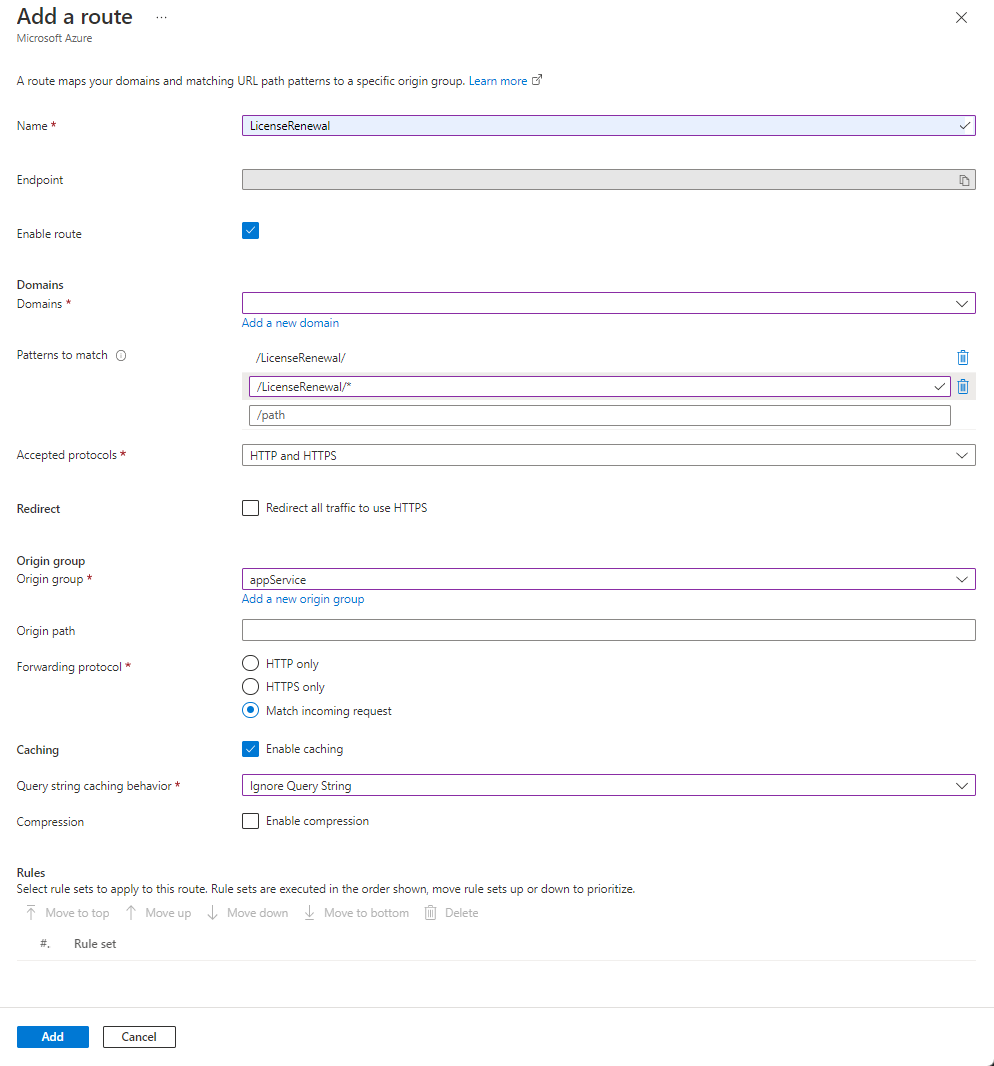

Ustawienia Wartość Nazwisko Wprowadzanie pojazduRegistration Włączona trasa Pozostaw wartość zaznaczoną jako zaznaczoną. Domeny Wybierz jedyną dostępną domenę w menu rozwijanym. Wzorce do dopasowania Wprowadź ciąg , /VehicleRegistration/*a/*w/VehicleRegistrationpolu ścieżki mają być zgodne.Zaakceptowane protokoły Wybierz pozycję HTTP i HTTPS z menu rozwijanego. Przekierowanie Usuń zaznaczenie pola Wyboru Przekieruj cały ruch do korzystania z protokołu HTTPS Grupa pochodzenia Wybierz pozycję webServers z menu rozwijanego. Ścieżka do źródła Pozostaw to pole puste. Protokół przesyłania dalej Wybierz tylko protokół HTTP. Buforowanie Zaznacz pole wyboru, aby włączyć buforowanie. Buforowanie łańcuchów zapytań Wybierz pozycję Ignoruj ciąg zapytania z menu rozwijanego. Wybierz ponownie pozycję + Dodaj trasę , aby utworzyć trasę dla witryny internetowej odnawiania licencji. Wybierz lub wprowadź następujące informacje, a następnie wybierz pozycję Dodaj , aby utworzyć drugą trasę.

Ustawienia Wartość Nazwisko Wprowadź wartość LicenseRenewal Włączona trasa Pozostaw wartość zaznaczoną jako zaznaczoną. Domeny Wybierz jedyną dostępną domenę w menu rozwijanym. Wzorce do dopasowania Wprowadź /LicenseRenewalciąg i/LicenseRenewal/*w polu ścieżki, które mają być zgodne.Zaakceptowane protokoły Wybierz pozycję HTTP i HTTPS z menu rozwijanego. Przekierowanie Usuń zaznaczenie pola Wyboru Przekieruj cały ruch do korzystania z protokołu HTTPS Grupa pochodzenia Wybierz pozycję appService z menu rozwijanego. Ścieżka do źródła Pozostaw to pole puste. Protokół przesyłania dalej Wybierz pozycję Dopasuj żądanie przychodzące. Buforowanie Zaznacz pole wyboru, aby włączyć buforowanie. Buforowanie łańcuchów zapytań Wybierz pozycję Ignoruj ciąg zapytania z menu rozwijanego.

Tworzenie zasad zabezpieczeń

Aby chronić witryny internetowe pojazdów mechanicznych, należy skonfigurować zasady zapory aplikacji internetowej (WAF) w punkcie końcowym, stosując zasady zabezpieczeń.

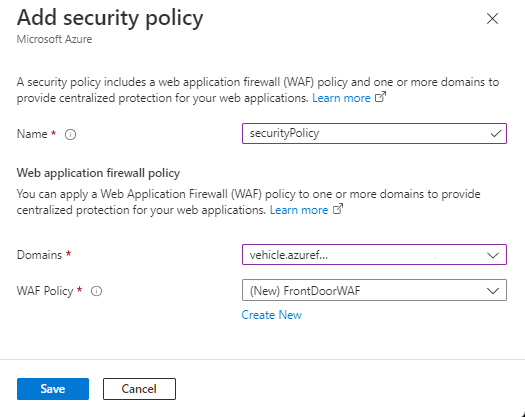

W menedżerze usługi Front Door wybierz pozycję + Dodaj zasady dla punktu końcowego. Wprowadź wartość securityPolicy jako nazwę, a następnie z listy rozwijanej wybierz domenę.

Wybierz pozycję Utwórz nowy , aby utworzyć nowe zasady zapory aplikacji internetowej. Nazwij frontdoorWAF zasad zapory aplikacji internetowej, a następnie wybierz pozycję Zapisz, aby zastosować zasady zapory aplikacji internetowej do punktu końcowego.

Konfigurowanie zasad zapory aplikacji internetowej

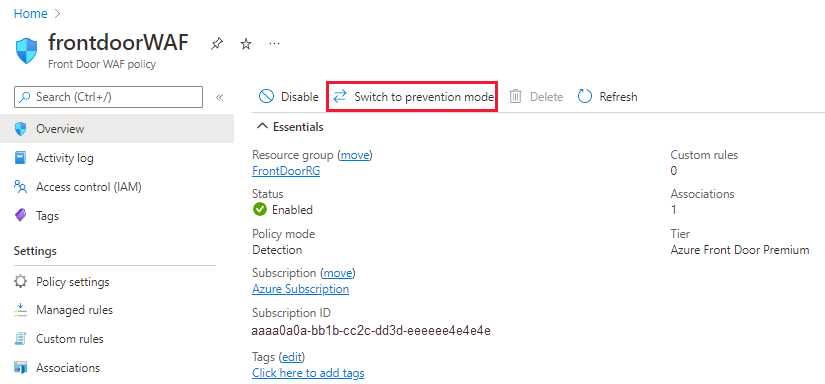

Przejdź do zasobu frontdoorWAF utworzonego w ostatnim kroku. W obszarze Przegląd wybierz pozycję Przełącz do trybu zapobiegania, aby rozpocząć blokowanie złośliwego ruchu.

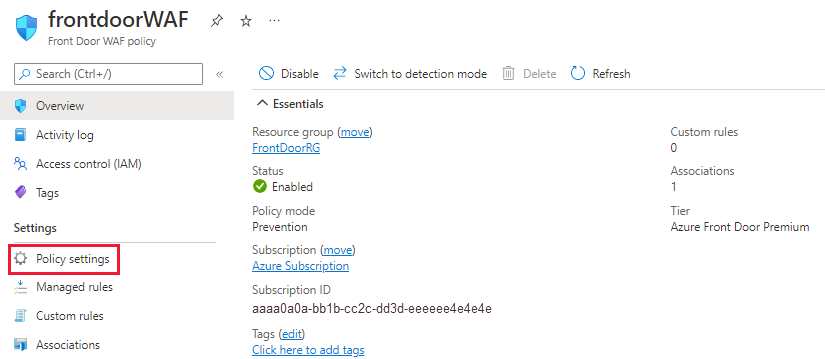

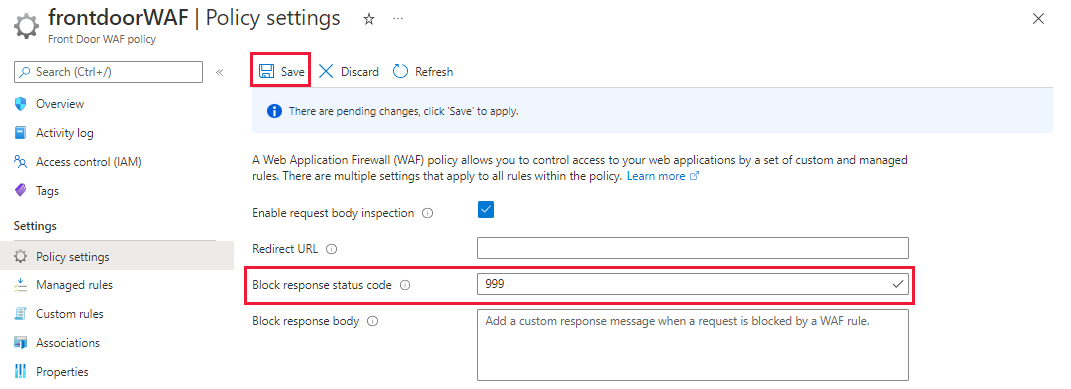

Wybierz pozycję Ustawienia zasad w obszarze Ustawienia w okienku po lewej stronie, aby skonfigurować ustawienia zasad dla tych zasad zapory aplikacji internetowej.

Aby szybko określić, czy zasady zapory aplikacji internetowej działają, ustaw wartość Blokuj kod stanu odpowiedzi na wartość 999, a następnie wybierz pozycję Zapisz , aby zastosować nowe ustawienia zasad.

Po skonfigurowaniu profilu usługi Front Door nadszedł czas na przetestowanie, wysyłając do niego żądania.