Konfigurowanie rejestracji urządzeń i zarządzanie nią

Dzięki rozprzestrzenianiu się urządzeń o wszystkich kształtach i rozmiarach oraz rozprzestrzenianiu się modelu "przynieś własne urządzenie" (BYOD) specjaliści IT mają do czynienia z dwoma nieco przeciwstawnymi celami:

- Zezwalaj użytkownikom końcowym na produktywność wszędzie tam, gdziekolwiek i gdziekolwiek i na dowolnym urządzeniu

- Ochrona zasobów organizacji

Aby chronić te zasoby, pracownicy IT muszą najpierw zarządzać tożsamościami urządzeń. Pracownicy IT mogą korzystać z tożsamości urządzenia za pomocą narzędzi, takich jak Microsoft Intune, aby zapewnić spełnienie standardów zabezpieczeń i zgodności. Microsoft Entra ID umożliwia logowanie jednokrotne do urządzeń, aplikacji i usług z dowolnego miejsca za pośrednictwem tych urządzeń.

- Użytkownicy uzyskują dostęp do potrzebnych zasobów organizacji.

- Pracownicy IT pobierają mechanizmy kontroli, które muszą zabezpieczyć Organizację.

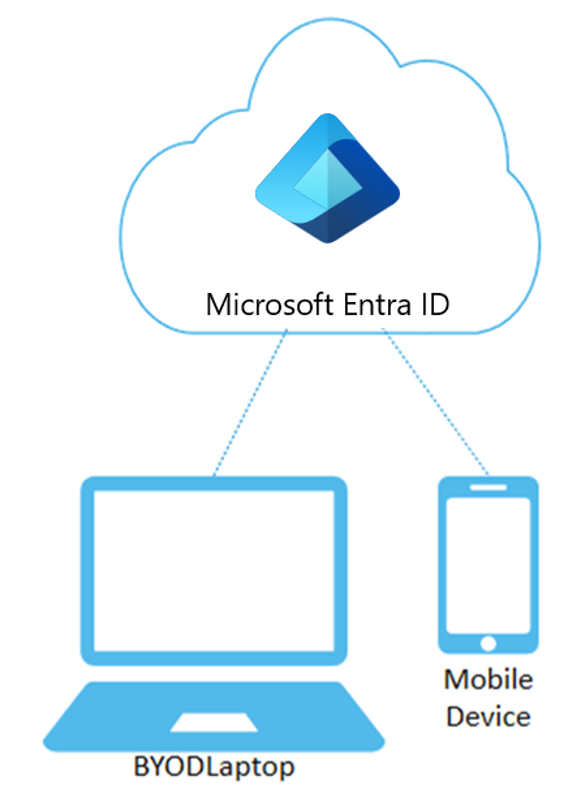

Zarejestrowane urządzenia firmy Microsoft

Celem zarejestrowanych urządzeń firmy Microsoft jest zapewnienie użytkownikom obsługi scenariuszy BYOD lub urządzeń przenośnych. W tych scenariuszach użytkownik może uzyskać dostęp do kontrolowanych zasobów firmy Microsoft w organizacji przy użyciu urządzenia osobistego.

| Zarejestrowano usługę Microsoft Entra | Opis |

|---|---|

| Definicja | Zarejestrowane w usłudze Microsoft Entra ID bez konieczności logowania konta organizacyjnego na urządzeniu |

| Odbiorcy podstawowi | Dotyczy urządzeń byOD (Bring your own device) i urządzeń przenośnych |

| Własność urządzenia | Użytkownik lub organizacja |

| Systemy operacyjne | Windows 10, Windows 11, iOS, Android i macOS |

| Opcje logowania urządzenia | Poświadczenia lokalne użytkownika końcowego, hasło, funkcja Windows Hello, dane biometryczne numeru PIN |

| Zarządzanie urządzeniami | Zarządzanie urządzeniami dla urządzeń przenośnych (przykład: Microsoft Intune) |

| Najważniejsze możliwości | Logowanie jednokrotne do zasobów w chmurze, dostęp warunkowy |

Zarejestrowane urządzenia firmy Microsoft są zalogowane do korzystania z konta lokalnego, takiego jak konto Microsoft na urządzeniu z systemem Windows 10, ale dodatkowo mają dołączone konto Microsoft Entra w celu uzyskania dostępu do zasobów organizacji. Dostęp do zasobów w organizacji może być dodatkowo ograniczony w oparciu o to, że konto Microsoft Entra i zasady dostępu warunkowego są stosowane do tożsamości urządzenia.

Administracja istratory mogą zabezpieczyć i dalej kontrolować te zarejestrowane urządzenia firmy Microsoft przy użyciu narzędzi do Zarządzanie urządzeniami zarządzania urządzeniami mobilnymi (MDM), takich jak Microsoft Intune. Rozwiązanie MDM umożliwia wymuszanie konfiguracji wymaganych przez organizację, takich jak wymaganie szyfrowania magazynu, złożoności haseł i oprogramowania zabezpieczającego, które zostało zaktualizowane.

Rejestrację identyfikatora Entra firmy Microsoft można wykonać podczas uzyskiwania dostępu do aplikacji służbowej po raz pierwszy lub ręcznie przy użyciu menu Ustawienia systemu Windows 10.

Scenariusze dotyczące zarejestrowanych urządzeń

Użytkownik w organizacji chce uzyskać dostęp do narzędzi do obsługi poczty e-mail, raportowania limitu czasu i korzyści rejestracji na komputerze domowym. Twoja organizacja ma te narzędzia za zasadami dostępu warunkowego, które wymagają dostępu z urządzenia zgodnego z usługą Intune. Użytkownik dodaje swoje konto organizacji i rejestruje swój komputer domowy przy użyciu identyfikatora Firmy Microsoft Entra, a wymagane zasady usługi Intune są wymuszane, co daje użytkownikowi dostęp do swoich zasobów.

Inny użytkownik chce uzyskać dostęp do swojej organizacji poczty e-mail na osobistym telefonie z systemem Android, który został odblokowany. Twoja firma wymaga zgodnego urządzenia i utworzyła zasady zgodności usługi Intune, aby zablokować wszystkie urządzenia z odblokowanym dostępem do konta root. Pracownik nie może uzyskiwać dostępu do zasobów organizacji na tym urządzeniu.

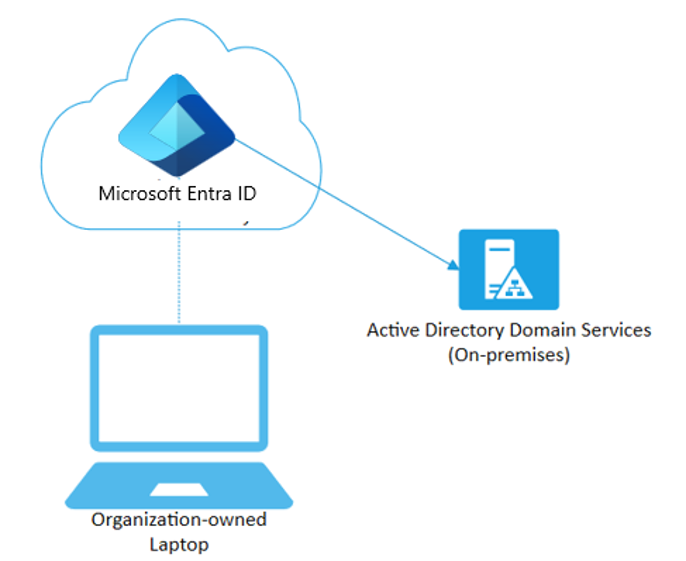

Urządzenia dołączone do usługi Microsoft Entra

Dołączenie do firmy Microsoft Entra jest przeznaczone dla organizacji, które chcą być oparte na chmurze lub tylko w chmurze. Każda organizacja może wdrażać urządzenia dołączone do firmy Microsoft bez względu na rozmiar lub branżę. Dołączanie do firmy Microsoft Entra umożliwia dostęp zarówno do aplikacji w chmurze, jak i zasobów lokalnych.

| Dołączono do usługi Microsoft Entra | Opis |

|---|---|

| Definicja | Przyłączone tylko do identyfikatora Entra firmy Microsoft wymagającego konta organizacyjnego do zalogowania się na urządzeniu |

| Odbiorcy podstawowi | Odpowiednie zarówno dla organizacji chmurowych, jak i hybrydowych |

| Własność urządzenia | Organizacja |

| Systemy operacyjne | Wszystkie urządzenia z systemem Windows 10 i 11 z wyjątkiem systemu Windows 10/11 Home |

| Zarządzanie urządzeniami | Zarządzanie urządzeniami dla urządzeń przenośnych (przykład: Microsoft Intune) |

| Najważniejsze możliwości | Logowanie jednokrotne do zasobów w chmurze i lokalnych, dostęp warunkowy, samoobsługowe resetowanie hasła i resetowanie numeru PIN funkcji Windows Hello |

Urządzenia dołączone do firmy Microsoft są zalogowane do konta organizacji Microsoft Entra. Dostęp do zasobów w organizacji może być dodatkowo ograniczony w oparciu o to, że konto Microsoft Entra i zasady dostępu warunkowego są stosowane do tożsamości urządzenia.

Administracja istratorzy mogą zabezpieczyć i dalej kontrolować urządzenia dołączone do firmy Microsoft przy użyciu narzędzi mobile Zarządzanie urządzeniami (MDM), takich jak Microsoft Intune lub w scenariuszach współzarządzania przy użyciu programu Microsoft Endpoint Configuration Manager. Te narzędzia umożliwiają wymuszanie konfiguracji wymaganych przez organizację, takich jak wymaganie szyfrowania magazynu, złożoności haseł, instalacji oprogramowania i aktualizacji oprogramowania. Administracja istratory mogą udostępniać aplikacje organizacji urządzeniom dołączonym do firmy Microsoft przy użyciu programu Configuration Manager.

Dołączanie do firmy Microsoft Entra można wykonać przy użyciu opcji samoobsługi, takich jak środowisko out of Box Experience (OOBE), rejestracja zbiorcza lub rozwiązanie Windows Autopilot.

Urządzenia dołączone do firmy Microsoft mogą nadal obsługiwać dostęp do logowania jednokrotnego do zasobów lokalnych, gdy znajdują się w sieci organizacji. Urządzenia dołączone do firmy Microsoft są uwierzytelniane na serwerach lokalnych, takich jak pliki, drukowanie i inne aplikacje.

Scenariusze dotyczące urządzeń przyłączonych

Mimo że dołączenie do firmy Microsoft Entra jest przeznaczone głównie dla organizacji, które nie mają lokalnej infrastruktury usługi Active Directory systemu Windows Server, z pewnością można jej używać w scenariuszach, w których:

- Chcesz przejść do infrastruktury opartej na chmurze przy użyciu identyfikatora Entra firmy Microsoft i rozwiązania MDM, takiego jak usługa Intune.

- Nie możesz zastosować dołączania do domeny lokalnej, np. jeśli potrzebujesz kontrolować urządzenia przenośne, takie jak tablety i telefony.

- Użytkownicy muszą przede wszystkim uzyskiwać dostęp do platformy Microsoft 365 lub innych aplikacji SaaS zintegrowanych z identyfikatorem Entra firmy Microsoft.

- Chcesz zarządzać grupą użytkowników w usłudze Microsoft Entra ID zamiast w usłudze Active Directory. Ten scenariusz może dotyczyć na przykład pracowników sezonowych, wykonawców lub studentów.

- Chcesz zapewnić możliwość dołączania pracownikom w odległych oddziałach z ograniczoną infrastrukturą lokalną.

Urządzenia dołączone do firmy Microsoft można skonfigurować dla wszystkich urządzeń z systemem Windows 10 z wyjątkiem systemu Windows 10 Home.

Celem urządzeń dołączonych do firmy Microsoft jest uproszczenie:

- Wdrożenia urządzeń należących do firmy w systemie Windows

- Uzyskiwanie dostępu do aplikacji i zasobów organizacji z dowolnego urządzenia z systemem Windows

- Oparte na chmurze zarządzanie urządzeniami należącymi do firmy

- Użytkownicy logują się na swoich urządzeniach przy użyciu identyfikatora Entra firmy Microsoft lub zsynchronizowanego konta służbowego usługi Active Directory.

Narzędzie Microsoft Entra Join można wdrożyć przy użyciu wielu różnych metod.

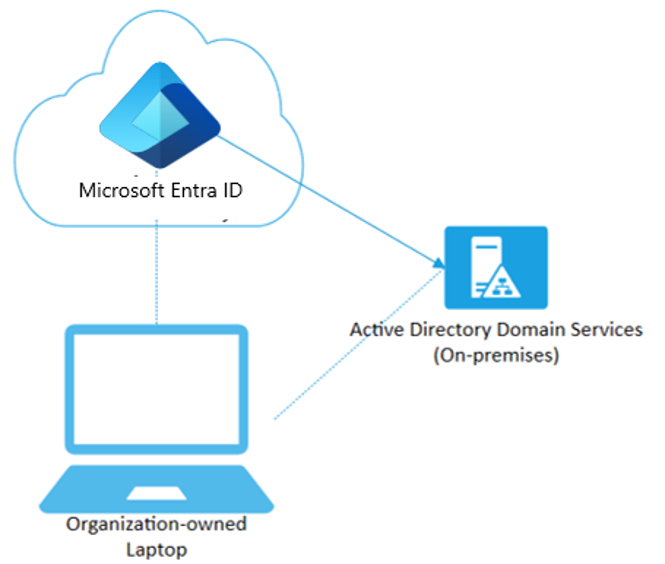

Hybrydowe urządzenia dołączone do firmy Microsoft

Przez ponad dekadę wiele organizacji używało przyłączania do domeny lokalnej usługi Active Directory, aby umożliwić wykonywanie następujących czynności:

- Zarządzanie urządzeniami firmowymi z centralnej lokalizacji przez działy IT.

- Logowanie się przez użytkowników na urządzeniach przy użyciu kont służbowych usługi Active Directory.

Zazwyczaj organizacje z lokalnym zużyciem polegają na metodach tworzenia obrazów w celu skonfigurowania urządzeń i często używają programu Configuration Manager lub zasad grupy (GP) do zarządzania nimi.

Jeśli środowisko ma lokalny ślad usługi AD i chcesz również korzystać z możliwości oferowanych przez firmę Microsoft Entra ID, możesz zaimplementować hybrydowe urządzenia dołączone do firmy Microsoft Entra. Te urządzenia to urządzenia, które są przyłączone do lokalna usługa Active Directory i zarejestrowane w katalogu firmy Microsoft Entra.

| Dołączone hybrydowa firma Microsoft Entra | Opis |

|---|---|

| Definicja | Przyłączone do lokalnej usługi AD i identyfikatora entra firmy Microsoft wymagającego konta organizacyjnego do zalogowania się na urządzeniu |

| Odbiorcy podstawowi | Odpowiednie dla organizacji hybrydowych z istniejącą lokalną infrastrukturą usługi AD |

| Własność urządzenia | Organizacja |

| Systemy operacyjne | Windows 11, 10, 8.1 i 7, wraz z windows Server 2008/R2, 2012/R2, 2016 i 2019 |

| Opcje logowania urządzenia | Hasło lub Windows Hello dla firm |

| Zarządzanie urządzeniami | Zasady grupy, autonomiczna lub współzarządzanie programem Configuration Manager w usłudze Microsoft Intune |

| Najważniejsze możliwości | Logowanie jednokrotne do zasobów w chmurze i lokalnych, dostęp warunkowy, samoobsługowe resetowanie hasła i resetowanie numeru PIN funkcji Windows Hello |

Scenariusze dołączania hybrydowego

Użyj urządzeń dołączonych hybrydowych firmy Microsoft Entra, jeśli:

- Masz aplikacje WIN32 wdrożone na tych urządzeniach, które korzystają z uwierzytelniania maszynowego w usłudze Active Directory.

- Chcesz nadal używać zasad grupy do zarządzania konfiguracją urządzenia.

- Chcesz nadal używać istniejących rozwiązań do tworzenia obrazów do wdrażania i konfigurowania urządzeń.

- Oprócz systemu Windows 10 należy obsługiwać urządzenia z systemem Windows 7 i 8.1 na poziomie podrzędnym.

Zapisywanie zwrotne urządzeń

W konfiguracji microsoft Entra ID opartej na chmurze urządzenia są rejestrowane tylko w identyfikatorze Entra firmy Microsoft. Lokalna usługa AD nie ma wglądu w urządzenia. Oznacza to, że dostęp warunkowy w chmurze jest łatwy do skonfigurowania i konserwacji. Jednak w tej sekcji omawiamy konfiguracje hybrydowe z firmą Microsoft Entra Połączenie. Jak można uzyskać dostęp warunkowy lokalnie przy użyciu urządzeń, jeśli istnieją tylko w identyfikatorze Entra firmy Microsoft? Zapisywanie zwrotne urządzeń ułatwia śledzenie urządzeń zarejestrowanych w usłudze Microsoft Entra ID w usłudze AD. Będziesz mieć kopię obiektów urządzenia w kontenerze "Zarejestrowane urządzenia"

Scenariusz: masz aplikację, którą chcesz przyznać użytkownikom tylko wtedy, gdy pochodzą z zarejestrowanych urządzeń.

Chmura: możesz napisać zasady dostępu warunkowego dla dowolnych zintegrowanych aplikacji firmy Microsoft w celu autoryzowania na podstawie tego, czy urządzenie jest przyłączone do identyfikatora Microsoft Entra, czy nie.

Lokalnie: nie jest to możliwe bez zapisywania zwrotnego urządzeń. Jeśli aplikacja jest zintegrowana z usługami ADFS (2012 lub nowszymi), możesz napisać reguły oświadczeń, aby sprawdzić stan urządzenia, a następnie zapewnić dostęp tylko wtedy, gdy oświadczenie "jest zarządzane". Aby wydać to oświadczenie, usługi ADFS będą sprawdzać obiekt urządzenia w kontenerze "Zarejestrowane urządzenia", a następnie wyda odpowiednio oświadczenie.

Funkcja Windows Hello dla firm (WHFB) wymaga zapisywania zwrotnego urządzeń w scenariuszach hybrydowych i federacyjnych.