Jak działa usługa Azure Bastion?

Wdrożenie usługi Azure Bastion dotyczy sieci wirtualnej lub równorzędnej sieci wirtualnej. Nie dotyczy subskrypcji, konta ani maszyny wirtualnej. Po ustanowieniu usługi Azure Bastion w sieci wirtualnej środowisko RDP lub SSH jest dostępne dla wszystkich maszyn wirtualnych w tej samej sieci wirtualnej.

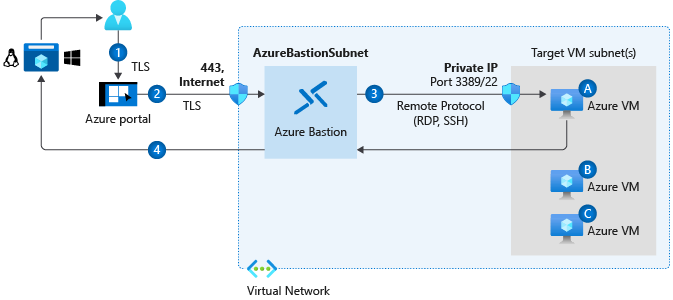

Na poniższym diagramie przedstawiono przegląd działania usługi Azure Bastion podczas nawiązywania połączenia za pośrednictwem portalu:

- Połącz się z maszyną wirtualną w witrynie Azure Portal: w witrynie Azure Portal na stronie przeglądu maszyny wirtualnej wybierz pozycję Połącz>usługę Bastion użyj usługi Bastion>, a następnie wprowadź swoje poświadczenia dla maszyny wirtualnej.

- Przeglądarka łączy się z hostem usługi Azure Bastion: przeglądarka łączy się z usługą Azure Bastion za pośrednictwem Internetu przy użyciu protokołu Transport Layer Security (TLS) i publicznego adresu IP hosta usługi Azure Bastion. Menedżer bramy platformy Azure zarządza połączeniami portalu z usługą Azure Bastion na porcie 443 lub 4443.

- Usługa Bastion łączy się z maszyną wirtualną przy użyciu protokołu RDP lub SSH: usługa Azure Bastion jest wdrażana w oddzielnej podsieci o nazwie AzureBastionSubnet w sieci wirtualnej. Podsieć jest tworzona podczas wdrażania usługi Azure Bastion. Podsieć może mieć przestrzenie adresowe z maską podsieci /26 lub większą. Nie wdrażaj innych zasobów platformy Azure w tej podsieci ani nie zmieniaj nazwy podsieci.

- Usługa Bastion przesyła strumieniowo maszynę wirtualną do przeglądarki: usługa Azure Bastion używa klienta internetowego opartego na języku HTML5, który jest automatycznie przesyłany strumieniowo do urządzenia lokalnego. Usługa Azure Bastion umieszcza informacje o sesji w pakietach przy użyciu protokołu niestandardowego. Pakiety są przesyłane za pośrednictwem protokołu TLS.

Sprawdź, czy usługa Azure Bastion współpracuje z sieciową grupą zabezpieczeń

Jeśli nie została wdrożona i skonfigurowana konkretna sieciowa grupa zabezpieczeń dla organizacji, nie trzeba nic robić. Usługa Azure Bastion współpracuje z domyślną sieciową grupą zabezpieczeń utworzoną z maszynami wirtualnymi.

Jeśli masz skonfigurowaną sieciową grupę zabezpieczeń dla organizacji, sprawdź, czy usługa Azure Bastion może nawiązać połączenie z maszynami wirtualnymi za pośrednictwem protokołów RDP lub SSH. Zalecamy dodanie reguły ruchu przychodzącego, która zezwala na połączenia RDP i SSH z zakresu adresów IP podsieci usługi Azure Bastion z maszynami wirtualnymi.

Aby usługa Azure Bastion działała, sieciowa grupa zabezpieczeń musi zezwalać na następujący ruch:

| Kierunek | Zezwalaj |

|---|---|

| Przychodzący | Połączenia RDP i SSH z zakresu adresów IP podsieci usługi Azure Bastion do podsieci maszyny wirtualnej. |

| Przychodzący | Dostęp TCP z Internetu na porcie 443 do publicznego adresu IP usługi Azure Bastion. |

| Przychodzący | Dostęp TCP z Menedżera bramy platformy Azure na portach 443 lub 4443. Menedżer bramy platformy Azure zarządza połączeniami portalu do usługi Azure Bastion. |

| Wychodzący | Dostęp TCP z platformy Azure na porcie 443. Ten ruch jest używany do rejestrowania diagnostycznego. |

Wdrożenie hosta usługi Azure Bastion w witrynie Azure Portal

Aby można było wdrożyć usługę Azure Bastion, potrzebna jest sieć wirtualna. Możesz użyć istniejącej sieci wirtualnej lub wdrożyć usługę Azure Bastion podczas tworzenia sieci wirtualnej. Utwórz w sieci wirtualnej podsieć o nazwie AzureBastionSubnet. Jeśli masz maszynę wirtualną, która znajduje się w tej samej lub równorzędnej sieci wirtualnej, ukończ wdrożenie w witrynie Azure Portal, wybierając usługę Azure Bastion podczas nawiązywania połączenia z maszyną wirtualną.

W poniższych dwóch sekcjach przedstawiono kroki związane z każdą z opcji wdrażania usługi Azure Bastion w witrynie Azure Portal. Nie musisz jeszcze wykonywać żadnych z tych kroków; Zrobisz to w następnym ćwiczeniu.

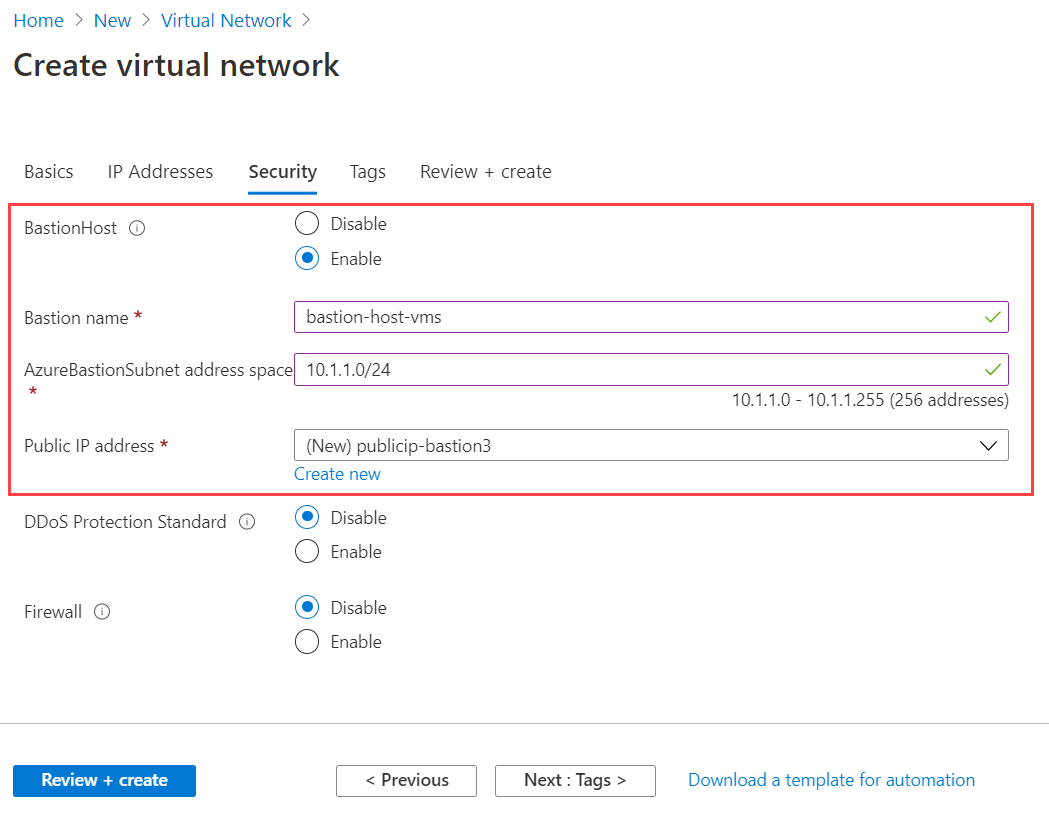

Włączanie usługi Azure Bastion podczas tworzenia sieci wirtualnej

Jeśli nie masz jeszcze sieci wirtualnej, której chcesz użyć dla usługi Azure Bastion, utwórz sieć wirtualną i włącz usługę Azure Bastion na karcie Zabezpieczenia.

- Wybierz pozycję Włącz i wprowadź nazwę hosta usługi Azure Bastion.

- Dodaj adres podsieci z maską podsieci /26 lub większą.

- Jeśli nie masz jeszcze publicznego adresu IP, którego chcesz użyć, wybierz pozycję Utwórz nowy.

- Po utworzeniu sieci wirtualnej dodaj maszyny wirtualne do tej sieci wirtualnej lub za pomocą komunikacji równorzędnej tej sieci wirtualnej z maszynami wirtualnymi.

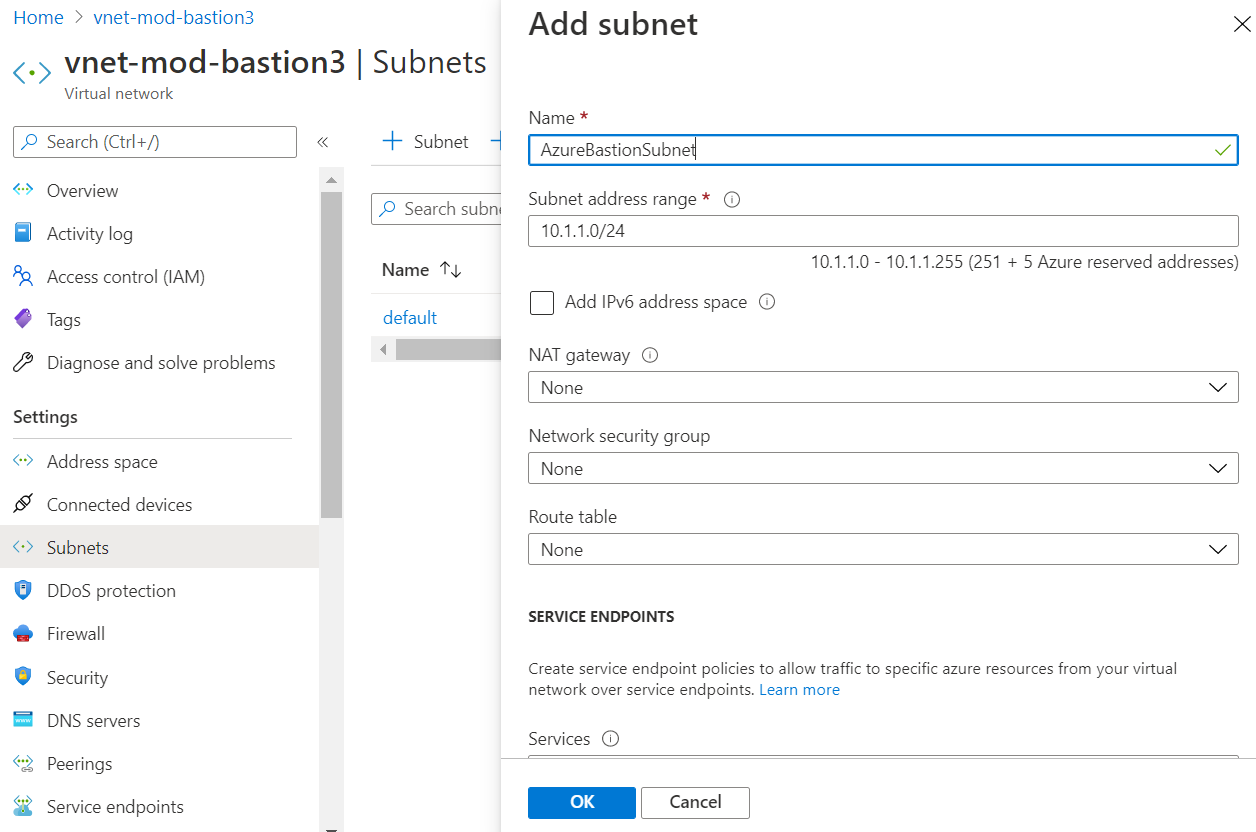

Dodawanie podsieci do istniejącej sieci wirtualnej i ustanowienie zasobów usługi Azure Bastion

W istniejącej sieci wirtualnej dodaj podsieć o nazwie AzureBastionSubnet.

Aby aprowizować usługę Azure Bastion, w portalu na maszynie wirtualnej wybierz pozycję >>Konfiguruj ręcznie. Wprowadź nazwę zasobu usługi Azure Bastion, wybierz podsieć, utwórz publiczny adres IP itd. Po wdrożeniu usługi Azure Bastion można nawiązać połączenie z maszyną wirtualną.

Wdrażanie usługi Azure Bastion przy użyciu środowiska Azure PowerShell lub interfejsu wiersza polecenia platformy Azure

Jeśli chcesz użyć środowiska Azure PowerShell lub interfejsu wiersza polecenia platformy Azure do wdrożenia usługi Azure Bastion, uruchom polecenia, aby utworzyć następujące zasoby:

- Podsieć

- Publiczny adres IP

- Zasób usługi Azure Bastion

W poniższych sekcjach przedstawiono przykłady, których można użyć do wdrożenia usługi Azure Bastion.

Wdrożenie usługi Azure Bastion przy użyciu środowiska Azure PowerShell

Utwórz podsieć usługi Azure Bastion przy użyciu polecenia cmdlet

New-AzVirtualNetworkSubnetConfig, a następnie dodaj podsieć do istniejącej sieci wirtualnej przy użyciu poleceniaAdd-AzVirtualNetworkSubnetConfig. Na przykład następujące polecenie zakłada, że masz już sieć wirtualną:$subnetName = "AzureBastionSubnet" $virtualNetwork = MyVirtualNetwork $addressPrefix = "10.0.2.0/24" $subnet = New-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $addressPrefix ` Add-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -VirtualNetwork $virtualNetwork ` -AddressPrefix $addressprefixUtwórz publiczny adres IP dla usługi Azure Bastion. Usługa Azure Bastion używa publicznego adresu IP do zezwalania na połączenia RDP/SSH przez port 443. Publiczny adres IP musi znajdować się w tym samym regionie, co zasób usługi Azure Bastion.

$publicip = New-AzPublicIpAddress ` -ResourceGroupName "myBastionRG" ` -name "myPublicIP" ` -location "westus2" ` -AllocationMethod Static ` -Sku StandardUtwórz zasób usługi Azure Bastion w podsieci o nazwie AzureBastionSubnet dla swojej sieci wirtualnej.

$bastion = New-AzBastion ` -ResourceGroupName "myBastionRG" ` -Name "myBastion" ` -PublicIpAddress $publicip ` -VirtualNetwork $virtualNetwork

Wdrażanie usługi Azure Bastion przy użyciu wiersza polecenia platformy Azure

Utwórz podsieć usługi Azure Bastion:

az network vnet subnet create \ --resource-group myBastionRG \ --vnet-name MyVirtualNetwork \ --name AzureBastionSubnet \ --address-prefixes 10.0.2.0/24Utwórz publiczny adres IP dla usługi Azure Bastion:

az network public-ip create \ --resource-group MyResourceGroup \ --name MyPublicIp \ --sku Standard \ --location westus2Utwórz zasób usługi Azure Bastion:

az network bastion create \ --name MyBastion \ --public-ip-address MyPublicIp \ --resource-group MyResourceGroup \ --vnet-name MyVnet \ --location westus2

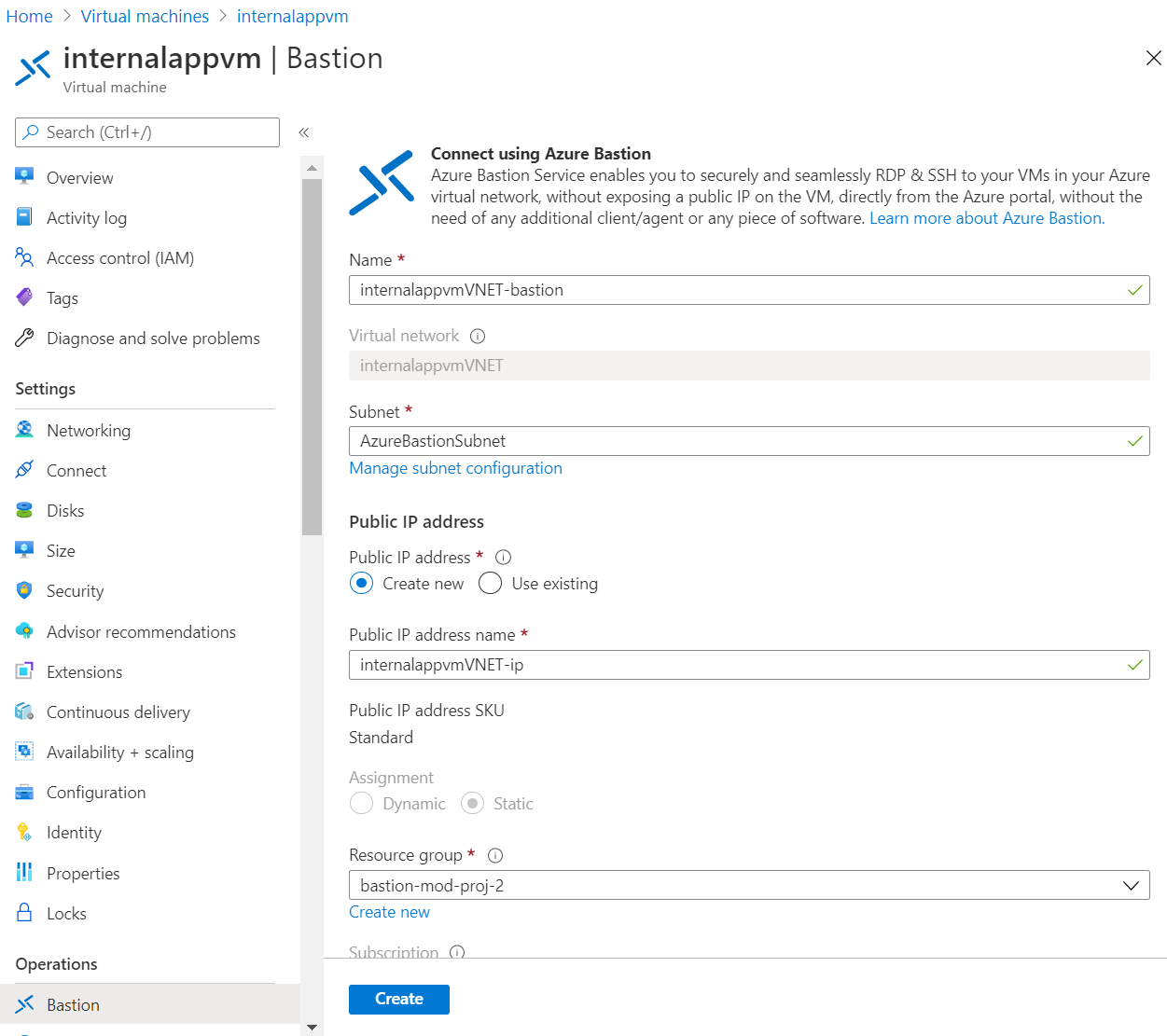

Nawiązywanie połączenia z maszynami wirtualnymi za pomocą usługi Azure Bastion

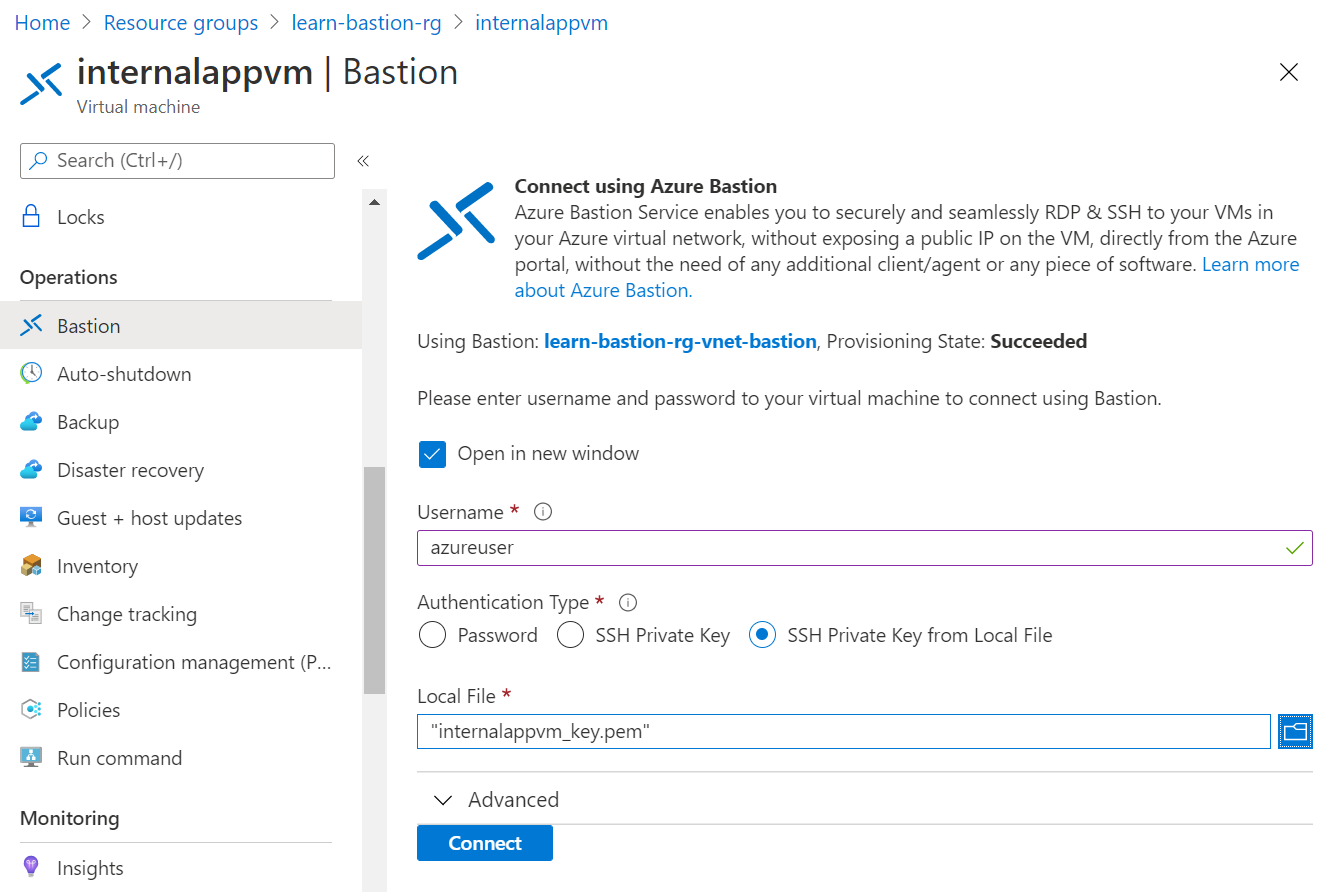

W przypadku zasobów, które są potrzebne na miejscu, powinno być możliwe nawiązanie połączenia z maszynami wirtualnymi w tej samej sieci wirtualnej lub równorzędnej sieci wirtualnej. W witrynie Azure Portal na maszynie wirtualnej wybierz pozycję Bastion, a następnie wprowadź swoje poświadczenia.

W następnej lekcji przejdziesz kroki wdrożenia usługi Azure Bastion dla istniejącej sieci wirtualnej.