Połączenie konta platformy AWS

Dołączanie konta platformy AWS do Microsoft Defender dla Chmury integruje usługę AWS Security Hub i Defender dla Chmury. Defender dla Chmury zapewnia widoczność i ochronę w obu tych środowiskach chmury w celu zapewnienia:

Automatyczna aprowizacja agenta (Defender dla Chmury używa usługi Azure Arc do wdrażania agenta usługi Log Analytics w wystąpieniach platformy AWS)

Zarządzanie zasadami

Zarządzanie lukami w zabezpieczeniach

Wykrywanie i reagowanie na osadzone punkty końcowe (EDR)

Wykrywanie błędów konfiguracji zabezpieczeń

Pojedynczy widok przedstawiający zalecenia Defender dla Chmury i wyniki usługi AWS Security Hub

Włączenie zasobów platformy AWS do obliczeń wskaźnika bezpieczeństwa Defender dla Chmury

Oceny zgodności z przepisami zasobów platformy AWS

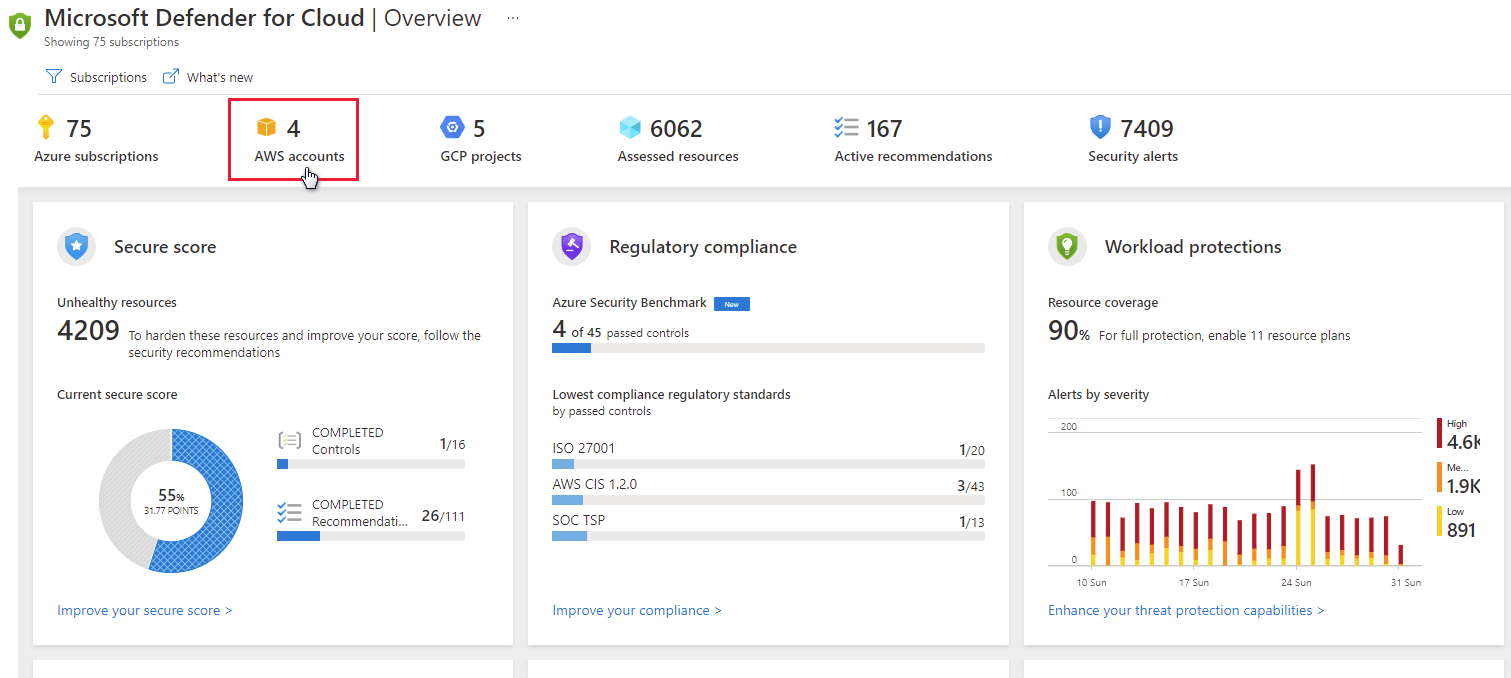

Na poniższym zrzucie ekranu możesz wyświetlić konta platformy AWS wyświetlane na pulpicie nawigacyjnym przeglądu usługi Security Center.

Wykonaj poniższe kroki, aby utworzyć łącznik chmury platformy AWS.

Konfigurowanie usługi AWS Security Hub:

Aby wyświetlić zalecenia dotyczące zabezpieczeń dla wielu regionów, powtórz następujące kroki dla każdego odpowiedniego regionu. Jeśli używasz konta głównego platformy AWS, powtórz następujące trzy kroki, aby skonfigurować konto główne i wszystkie połączone konta członkowskie we wszystkich odpowiednich regionach

Włącz konfigurację platformy AWS.

Włącz usługę AWS Security Hub.

Sprawdź, czy dane przepływają do centrum zabezpieczeń.

Po pierwszym włączeniu usługi Security Hub może upłynąć kilka godzin, aby dane mogły być dostępne.

Konfigurowanie uwierzytelniania dla usługi Security Center na platformie AWS

Istnieją dwa sposoby zezwalania Defender dla Chmury na uwierzytelnianie na platformie AWS:

Tworzenie roli IAM dla Defender dla Chmury — jest to najbezpieczniejsza metoda i jest zalecana

Użytkownik platformy AWS dla Defender dla Chmury — mniej bezpieczna opcja, jeśli nie masz włączonego dostępu i tożsamości

Utwórz rolę IAM dla Defender dla Chmury:

W konsoli usługi Amazon Web Services w obszarze Zabezpieczenia, Tożsamość i zgodność wybierz pozycję Zarządzanie dostępem i tożsamościami.

Wybierz pozycję Role i Utwórz rolę.

Wybierz pozycję Inne konto platformy AWS.

Wprowadź następujące informacje:

Identyfikator konta — wprowadź identyfikator konta Microsoft (158177204117), jak pokazano na stronie łącznika platformy AWS w usłudze Security Center.

Wymagaj identyfikatora zewnętrznego — należy wybrać

Identyfikator zewnętrzny — wprowadź identyfikator subskrypcji, jak pokazano na stronie łącznika platformy AWS w usłudze Security Center

Wybierz Dalej.

W sekcji Dołączanie zasad uprawnień wybierz następujące zasady:

SecurityAudit

AmazonSSMAutomationRole

AWSSecurityHubReadOnlyAccess

Opcjonalnie dodaj tagi. Dodanie tagów do użytkownika nie ma wpływu na połączenie.

Wybierz Dalej.

Na liście Role wybierz utworzoną rolę

Zapisz nazwę zasobu amazon (ARN) na później.

Konfigurowanie agenta programu SSM

Menedżer systemów AWS jest wymagany do automatyzacji zadań w zasobach platformy AWS. Jeśli wystąpienia usługi EC2 nie mają agenta programu SSM, postępuj zgodnie z odpowiednimi instrukcjami firmy Amazon:

Wykonywanie wymagań wstępnych usługi Azure Arc

Upewnij się, że zarejestrowani są odpowiedni dostawcy zasobów platformy Azure:

Microsoft.HybridCompute

Microsoft.GuestConfiguration

Utwórz jednostkę usługi na potrzeby dołączania na dużą skalę. Jako właściciel subskrypcji, której chcesz użyć do dołączania, utwórz jednostkę usługi dla dołączania usługi Azure Arc zgodnie z opisem w temacie Tworzenie jednostki usługi na potrzeby dołączania na dużą skalę.

Połączenie aws do Defender dla Chmury

Z menu Defender dla Chmury wybierz pozycję Rozwiązania zabezpieczeń, a następnie wybierz pozycję Łączniki z wieloma chmurami.

Wybierz pozycję Dodaj konto platformy AWS.

Skonfiguruj opcje na karcie Uwierzytelnianie na platformie AWS:

Wprowadź nazwę wyświetlaną łącznika.

Upewnij się, że subskrypcja jest poprawna. Jest to subskrypcja, która będzie zawierać łącznik i zalecenia usługi AWS Security Hub.

W zależności od opcji uwierzytelniania wybrano w kroku 2. Konfigurowanie uwierzytelniania dla usługi Security Center na platformie AWS:

- Wybierz pozycję Przyjmij rolę i wklej nazwę ARN z pozycji Utwórz rolę IAM dla usługi Security Center. Wklejanie pliku ARN w odpowiednim polu kreatora połączeń platformy AWS w witrynie Azure Portal

lub

- Wybierz pozycję Poświadczenia i wklej klucz dostępu i klucz tajny z pliku CSV zapisanego w sekcji Tworzenie użytkownika platformy AWS dla usługi Security Center.

Wybierz Dalej.

Skonfiguruj opcje na karcie Konfiguracja usługi Azure Arc:

Defender dla Chmury odnajduje wystąpienia usługi EC2 na połączonym koncie platformy AWS i używa programu SSM do dołączenia ich do usługi Azure Arc.

Wybierz grupę zasobów i region platformy Azure, do którego zostaną dołączone odnalezione usługi AWS EC2s w wybranej subskrypcji.

Wprowadź identyfikator jednostki usługi i klucz tajny klienta jednostki usługi dla usługi Azure Arc, zgodnie z opisem w tym artykule Tworzenie jednostki usługi na potrzeby dołączania na dużą skalę

Jeśli maszyna łączy się z Internetem za pośrednictwem serwera proxy, określ adres IP serwera proxy lub nazwę i numer portu używany przez maszynę do komunikowania się z serwerem proxy. Wprowadź wartość w formacie http://< proxyURL>:<proxyport>

Wybierz pozycję Przejrzyj i utwórz.

Przejrzyj informacje podsumowujące

W sekcjach Tagi zostaną wyświetlone wszystkie tagi platformy Azure, które zostaną automatycznie utworzone dla każdej dołączonej usługi EC2 z własnymi odpowiednimi szczegółami, aby łatwo je rozpoznać na platformie Azure.

Potwierdzenie

Po pomyślnym utworzeniu łącznika i poprawnym skonfigurowaniu usługi AWS Security Hub:

Defender dla Chmury skanuje środowisko dla wystąpień usługi AWS EC2, dołączając je do usługi Azure Arc, umożliwiając jej zainstalowanie agenta usługi Log Analytics i udostępnienie zaleceń dotyczących ochrony przed zagrożeniami i zabezpieczeń.

Usługa ASC skanuje nowe wystąpienia usługi AWS EC2 co 6 godzin i dołącza je zgodnie z konfiguracją.

Standard CIS platformy AWS zostanie wyświetlony na pulpicie nawigacyjnym zgodności z przepisami Defender dla Chmury.

Jeśli zasady usługi Security Hub są włączone, zalecenia będą wyświetlane w portalu Defender dla Chmury i na pulpicie nawigacyjnym zgodności z przepisami 5–10 minut po zakończeniu dołączania.