Omówienie dostawców łącznika danych

Microsoft Defender XDR

Łącznik danych XDR w usłudze Microsoft Defender udostępnia alerty, zdarzenia i nieprzetworzone dane z produktów XDR w usłudze Microsoft Defender, w tym (ale nie są ograniczone do):

Usługa Microsoft Defender dla punktu końcowego

Microsoft Defender for Identity

Microsoft Defender dla usługi Office 365

Microsoft Defender for Cloud Apps

Usługi systemu Microsoft Azure

Łączniki usług związanych z platformą Microsoft i platformą Azure obejmują (ale nie są ograniczone do):

Microsoft Entra ID

Działanie platformy Azure

Microsoft Entra ID — ochrona

Ochrona przed atakami DDoS

Microsoft Defender for IoT

Azure Information Protection

Azure Firewall

Microsoft Defender for Cloud

Zapora aplikacji internetowej platformy Azure (WAF) (dawniej Microsoft WAF)

Serwer nazw domen

Office 365

Zapora systemu Windows

Zdarzenia zabezpieczeń

Łączniki dostawcy

Usługa Microsoft Sentinel udostępnia coraz większą listę łączników danych specyficznych dla dostawcy. Łączniki te używają głównie łącznika CEF i Syslog jako podstawy.

Napiwek

Pamiętaj, aby sprawdzić stronę łącznika, aby wyświetlić typ danych (tabela), do którego łącznik zapisuje dane.

Łączniki niestandardowe korzystające z interfejsu API usługi Log Analytics

Interfejs API modułu zbierającego dane usługi Log Analytics umożliwia wysyłanie danych dziennika do obszaru roboczego usługi Log Analytics usługi Microsoft Sentinel.

Wtyczka usługi Logstash

Korzystając z wtyczki wyjściowej usługi Microsoft Sentinel dla aparatu zbierania danych usługi Logstash, możesz wysłać dowolny dziennik za pośrednictwem usługi Logstash bezpośrednio do obszaru roboczego usługi Log Analytics w usłudze Microsoft Sentinel. Dzienniki są zapisywane w tabeli niestandardowej zdefiniowanej przy użyciu wtyczki wyjściowej.

Wspólny format zdarzeń i łącznik syslog

Jeśli nie ma łącznika dostarczonego przez dostawcę, możesz użyć ogólnego formatu Common Event Format (CEF) lub łącznika dziennika systemowego.

Syslog to protokół rejestrowania zdarzeń, który jest wspólny dla systemu Linux. Aplikacje wysyłają komunikaty, które mogą być przechowywane na komputerze lokalnym lub dostarczane do modułu zbierającego syslog.

Common Event Format (CEF) to standardowy format branżowy komunikatów dziennika systemowego używany przez wielu dostawców zabezpieczeń w celu umożliwienia współdziałania zdarzeń między różnymi platformami.

Syslog a common Event Format

Format CEF jest zawsze doskonałym wyborem, ponieważ dane dziennika są analizowane w wstępnie zdefiniowanych polach w tabeli CommonSecurityLog. Dziennik syslog zawiera pola nagłówka, ale nieprzetworzona wiadomość dziennika jest przechowywana w polu o nazwie SyslogMessage w tabeli Syslog. Aby wykonać zapytanie dotyczące danych dziennika systemowego, należy napisać analizator, aby wyodrębnić określone pola. Proces tworzenia analizatora dla komunikatu syslog został przedstawiony w późniejszym module.

Opcje architektury łącznika

Aby połączyć moduł zbierający CEF lub Syslog z usługą Microsoft Sentinel, agent musi zostać wdrożony na dedykowanej maszynie wirtualnej platformy Azure lub w systemie lokalnym, aby obsługiwać komunikację urządzenia z usługą Microsoft Sentinel. Agenta można wdrożyć automatycznie lub ręcznie. Wdrożenie automatyczne jest dostępne tylko wtedy, gdy dedykowana maszyna jest połączona z usługą Azure Arc lub jest maszyną wirtualną na platformie Azure.

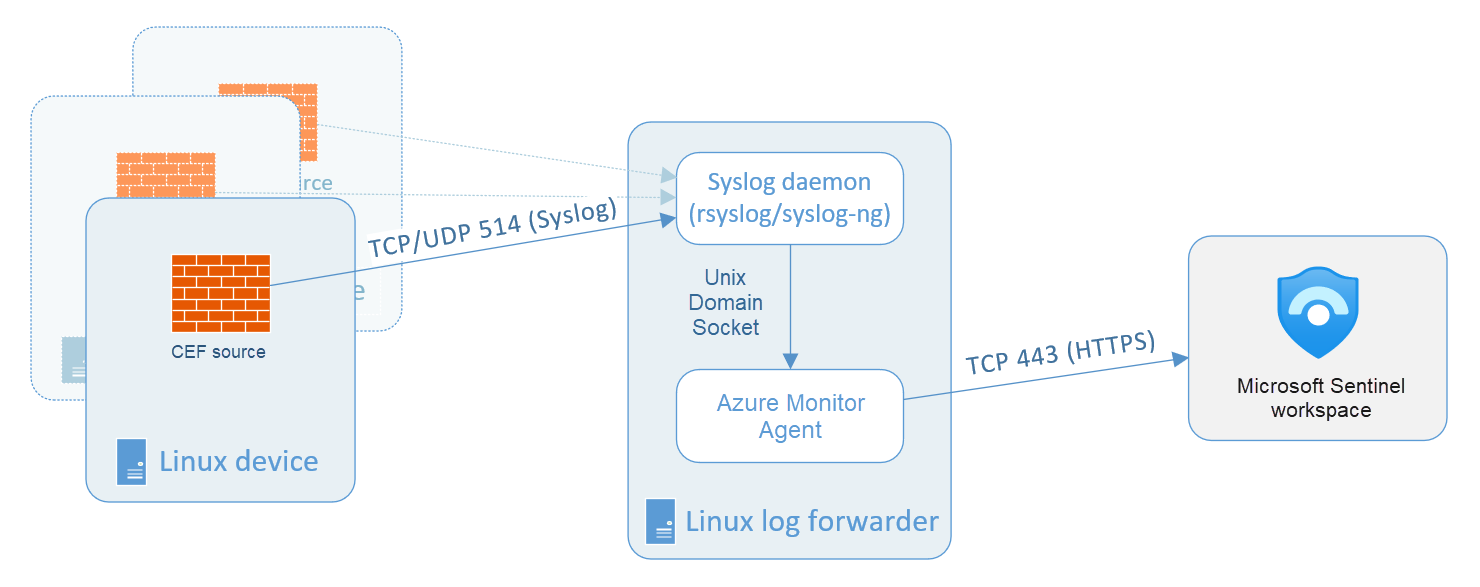

Na poniższym diagramie przedstawiono systemy lokalne wysyłające dane dziennika systemowego do dedykowanej maszyny wirtualnej platformy Azure z uruchomionym agentem usługi Microsoft Sentinel.

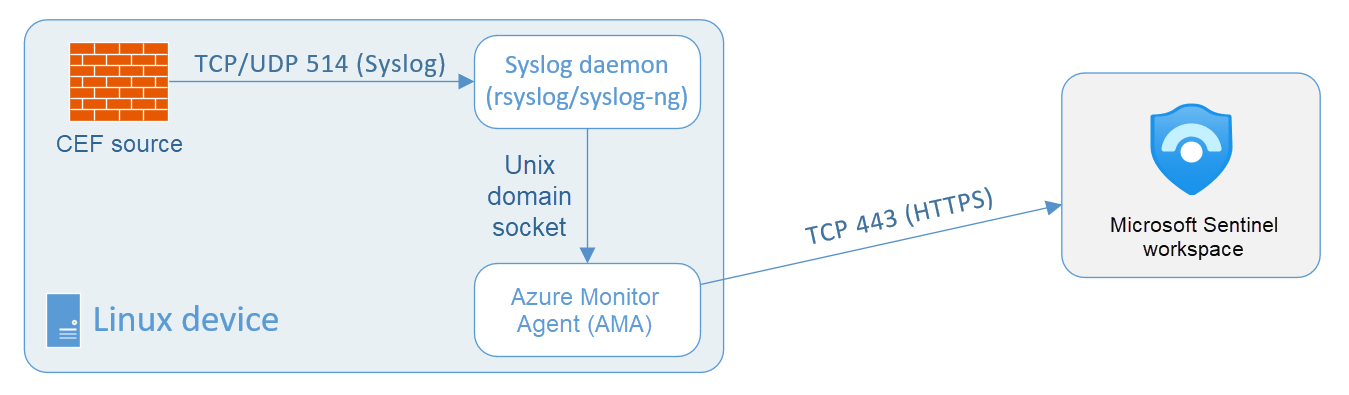

Alternatywnie możesz ręcznie wdrożyć agenta na istniejącej maszynie wirtualnej platformy Azure, na maszynie wirtualnej w innej chmurze lub na maszynie lokalnej. Na poniższym diagramie przedstawiono systemy lokalne wysyłające dane dziennika systemowego do dedykowanego systemu lokalnego z uruchomionym agentem usługi Microsoft Sentinel.