Tworzenie podsieci

Podsieci umożliwiają implementowanie podziałów logicznych w sieci wirtualnej. Sieć można podzielić na podsieci, aby zwiększyć bezpieczeństwo, zwiększyć wydajność i ułatwić zarządzanie.

Informacje o podsieciach

Istnieją pewne warunki dla adresów IP w sieci wirtualnej podczas stosowania segmentacji z podsieciami.

Każda podsieć zawiera zakres adresów IP należących do przestrzeni adresowej sieci wirtualnej.

Zakres adresów podsieci musi być unikatowy w przestrzeni adresowej dla sieci wirtualnej.

Zakres dla jednej podsieci nie może nakładać się na inne zakresy adresów IP podsieci w tej samej sieci wirtualnej.

Przestrzeń adresów IP dla podsieci musi być określona przy użyciu notacji CIDR.

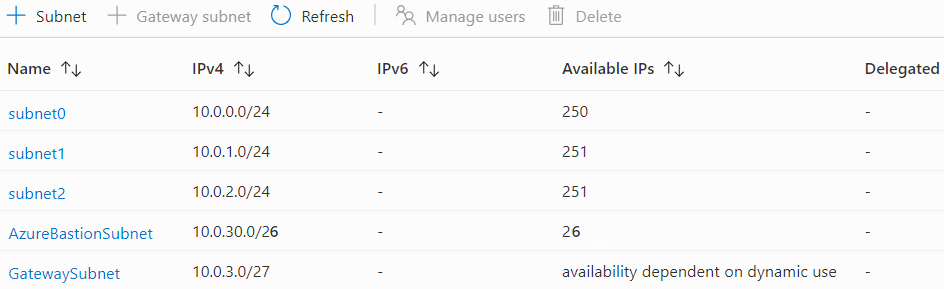

Sieć wirtualną można podzielić na co najmniej jedną podsieć w witrynie Azure Portal. Przedstawiono charakterystykę adresów IP podsieci.

Adresy zarezerwowane

Dla każdej podsieci platforma Azure rezerwuje pięć adresów IP. Pierwsze cztery adresy i ostatni adres są zarezerwowane.

Przyjrzyjmy się zastrzeżonym adresom w zakresie adresów IP .192.168.1.0/24

| Adres zastrzeżony | Przyczyna |

|---|---|

192.168.1.0 |

Ta wartość identyfikuje adres sieci wirtualnej. |

192.168.1.1 |

Platforma Azure konfiguruje ten adres jako bramę domyślną. |

192.168.1.2i 192.168.1.3 |

Platforma Azure mapuje te adresy IP usługi Azure DNS na przestrzeń sieci wirtualnej. |

192.168.1.255 |

Ta wartość dostarcza adres emisji sieci wirtualnej. |

Kwestie do rozważenia podczas korzystania z podsieci

Podczas planowania dodawania segmentów podsieci w sieci wirtualnej należy wziąć pod uwagę kilka czynników. Zapoznaj się z poniższymi scenariuszami.

Weź pod uwagę wymagania dotyczące usługi. Każda usługa wdrożona bezpośrednio w sieci wirtualnej ma określone wymagania dotyczące routingu i typów ruchu, które muszą być dozwolone w skojarzonych podsieciach i poza nimi. Usługa może wymagać lub utworzyć własną podsieć. Aby spełnić wymagania dotyczące usługi, musi być wystarczająca ilość miejsca bez przydziału. Załóżmy, że łączysz sieć wirtualną z siecią lokalną przy użyciu usługi Azure VPN Gateway. Sieć wirtualna musi mieć dedykowaną podsieć dla bramy.

Rozważ użycie wirtualnych urządzeń sieciowych. Platforma Azure domyślnie kieruje ruch sieciowy między wszystkimi podsieciami w sieci wirtualnej. Możesz zastąpić domyślny routing platformy Azure, aby zapobiec routingowi platformy Azure między podsieciami. Można również zastąpić wartość domyślną, aby kierować ruch między podsieciami za pośrednictwem wirtualnego urządzenia sieciowego. Jeśli ruch między zasobami w tej samej sieci wirtualnej jest wymagany do przepływu przez wirtualne urządzenie sieciowe, wdróż zasoby w różnych podsieciach.

Rozważ punkty końcowe usługi. Dostęp do zasobów platformy Azure, takich jak konto usługi Azure Storage lub baza danych Azure SQL Database, można ograniczyć do określonych podsieci z punktem końcowym usługi sieci wirtualnej. Możesz również odmówić dostępu do zasobów z Internetu. Możesz utworzyć wiele podsieci, a następnie włączyć punkt końcowy usługi dla niektórych podsieci, ale nie innych.

Rozważ użycie sieciowych grup zabezpieczeń. Można skojarzyć zero lub jedną sieciową grupę zabezpieczeń z każdą podsiecią w sieci wirtualnej. Tę samą lub inną sieciową grupę zabezpieczeń można skojarzyć z każdą podsiecią. Każda sieciowa grupa zabezpieczeń zawiera reguły, które zezwalają na ruch do źródeł i miejsc docelowych oraz zezwalają na ruch do i z nich.

Rozważ linki prywatne. Usługa Azure Private Link zapewnia prywatną łączność z sieci wirtualnej do usług Azure PaaS, usług należących do klienta lub usług partnerów firmy Microsoft. Usługa Private Link upraszcza architekturę sieci i zabezpiecza połączenie między punktami końcowymi na platformie Azure. Usługa eliminuje narażenie danych na publiczny Internet.