Implementowanie sieciowych grup zabezpieczeń

Możesz ograniczyć ruch sieciowy do zasobów w sieci wirtualnej przy użyciu sieciowej grupy zabezpieczeń. Można przypisać sieciową grupę zabezpieczeń do podsieci lub interfejsu sieciowego oraz zdefiniować reguły zabezpieczeń w grupie w celu kontrolowania ruchu sieciowego.

Informacje o sieciowych grupach zabezpieczeń

Przyjrzyjmy się cechom sieciowych grup zabezpieczeń.

Sieciowa grupa zabezpieczeń zawiera listę reguł zabezpieczeń, które zezwalają na ruch sieciowy przychodzący lub wychodzący.

Sieciową grupę zabezpieczeń można skojarzyć z podsiecią lub interfejsem sieciowym.

Sieciowa grupa zabezpieczeń może być skojarzona wiele razy.

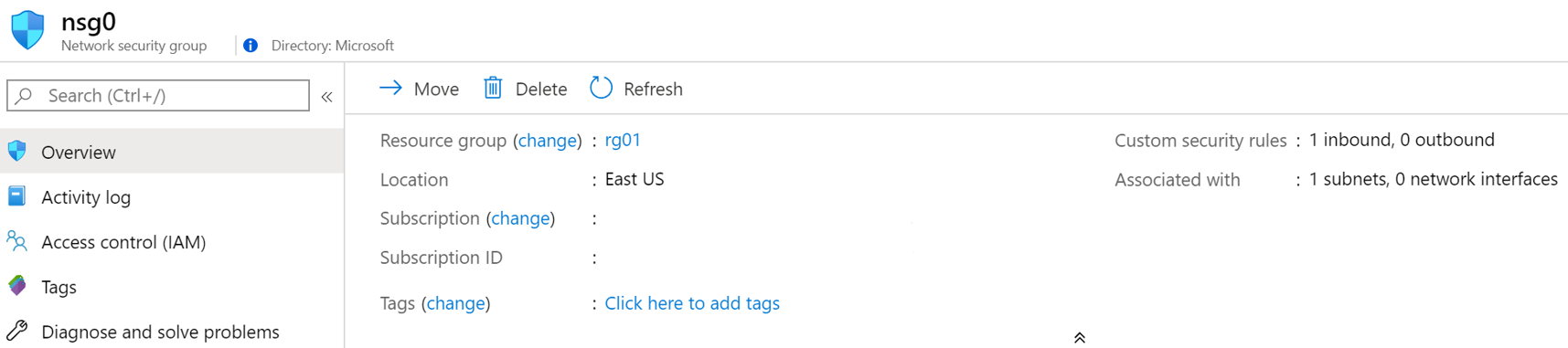

Utworzysz sieciową grupę zabezpieczeń i zdefiniuj reguły zabezpieczeń w witrynie Azure Portal.

Sieciowe grupy zabezpieczeń są definiowane dla maszyn wirtualnych w witrynie Azure Portal. Strona Przegląd maszyny wirtualnej zawiera informacje o skojarzonych sieciowych grupach zabezpieczeń. Można zobaczyć szczegóły, takie jak przypisane podsieci, przypisane interfejsy sieciowe i zdefiniowane reguły zabezpieczeń.

Sieciowe grupy zabezpieczeń i podsieci

Sieciowe grupy zabezpieczeń można przypisać do podsieci i utworzyć chronioną podsieć ekranowaną (nazywaną również strefą zdemilitaryzowaną lub strefą DMZ). Strefa DMZ działa jako bufor między zasobami w sieci wirtualnej a Internetem.

Użyj sieciowej grupy zabezpieczeń, aby ograniczyć przepływ ruchu do wszystkich maszyn znajdujących się w podsieci.

Każda podsieć może mieć maksymalnie jedną skojarzona sieciową grupę zabezpieczeń.

Sieciowe grupy zabezpieczeń i interfejsy sieciowe

Sieciowe grupy zabezpieczeń można przypisać do karty interfejsu sieciowego (NIC).

Zdefiniuj reguły sieciowej grupy zabezpieczeń, aby kontrolować cały ruch przepływujący przez interfejs sieciowy.

Każdy interfejs sieciowy, który istnieje w podsieci, może mieć zero lub jedno skojarzone sieciowe grupy zabezpieczeń.