Metodologia

Bezpieczna metodologia Microsoft Cloud Adoption Framework dla platformy Azure oferuje całościową wizję przyszłości, która kieruje usprawnieniem programu zabezpieczeń w czasie. Metodologia Secure zapewnia most między transformacją cyfrową twojej firmy a programem zabezpieczeń i strategią. Zawiera również ustrukturyzowane wskazówki dotyczące modernizacji dyscyplin zabezpieczeń.

Obejrzyj poniższy film wideo, aby dowiedzieć się więcej o metodologii Secure i sposobie, w jaki pomaga ona kontynuować ulepszenia zabezpieczeń w czasie:

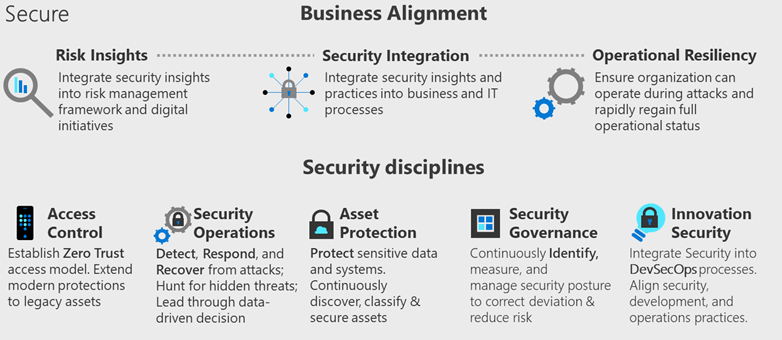

Poniższa infografika zawiera wizualne mapowanie kluczowych sposobów integrowania zabezpieczeń z większą organizacją i dyscyplinami w ramach zabezpieczeń:

Dopasowanie biznesowe

Skoncentruj się na programie bezpieczeństwa dopasowaniu do celów biznesowych w trzech kategoriach:

- analiza ryzyka: dostosowywanie i integrowanie szczegółowych informacji o zabezpieczeniach oraz sygnałów i źródeł ryzyka z inicjatywami biznesowymi. Zapewnij powtarzalne procesy edukowania wszystkich zespołów w zakresie stosowania tych szczegółowych informacji i pociągnięcia zespołów do odpowiedzialności za ulepszenia.

- integracja z zabezpieczeniami: integrowanie wiedzy, umiejętności i szczegółowych informacji o zabezpieczeniach w codziennych operacjach biznesowych i środowisku IT. Używaj powtarzalnych procesów i rozwijaj głębokie partnerstwo na wszystkich poziomach organizacji.

- Odporność biznesowa: zapobiegaj jak największej liczbą ataków i ograniczaj szkody tych ataków w celu wspierania odporności organizacji. Upewnij się, że możesz kontynuować operacje podczas ataku, nawet jeśli występuje obniżona wydajność. Upewnij się również, że organizacja szybko wraca do pełnej funkcjonalności.

Dyscypliny zabezpieczeń

Migracja do chmury wpływa na poszczególne dyscypliny zabezpieczeń inaczej. Każda z tych dziedzin jest ważna i wymaga ciągłej inwestycji i poprawy podczas wdrażania chmury.

- kontrola dostępu: stosowanie sieci i tożsamości tworzy granice dostępu i segmentację, aby zmniejszyć częstotliwość i zasięg wszelkich naruszeń zabezpieczeń.

- Operacje zabezpieczeń: monitorowanie operacji IT w celu wykrywania, reagowania i odzyskiwania po naruszeniu zabezpieczeń. Użyj danych, aby stale zmniejszać ryzyko naruszenia zabezpieczeń.

- ochrona zasobów: maksymalizowanie ochrony infrastruktury, urządzeń, danych, aplikacji, sieci i tożsamości w celu zminimalizowania ryzyka dla ogólnego środowiska.

- zarządzanie zabezpieczeniami: monitorowanie decyzji, konfiguracji i danych w celu zarządzania decyzjami podejmowanymi w środowisku i we wszystkich obciążeniach w portfolio.

- Bezpieczeństwo innowacji: Integruj zabezpieczenia z modelami DevOps, aby zwiększyć pewność co do bezpieczeństwa i ochrony wraz z rosnącym tempem innowacji w organizacji. Aby uniknąć kosztownych zdarzeń zabezpieczeń i późnego etapu ograniczania ryzyka, zabezpieczenia muszą stać się integralną częścią procesu DevSecOps. Zwiększanie możliwości zespołów ds. obciążeń w celu szybkiego identyfikowania i ograniczania ryzyka związanego z zabezpieczeniami.