Ćwiczenie — zarządzanie zabezpieczeniami i Microsoft Defender dla Chmury

W tym ćwiczeniu potwierdzisz, że Microsoft Defender dla Chmury jest włączona i zapoznasz się z niektórymi funkcjami w ramach każdej z funkcji wymienionych w poprzedniej lekcji.

Konfigurowanie Microsoft Defender dla Chmury

W witrynie Azure Portal przejdź do serwera logicznego usługi Azure SQL Database.

W okienku po lewej stronie w obszarze Zabezpieczenia wybierz pozycję Microsoft Defender dla Chmury. Wybierz link Konfiguruj w pobliżu pozycji Stan włączania.

Przejrzyj opcje wybrane przez Ciebie wcześniej dla serwera logicznego usługi Azure SQL Database. W tym samym okienku znajdują się informacje na temat oceny luk w zabezpieczeniach i usługi Advanced Threat Protection.

To konto magazynu zostało wdrożone w ramach skryptu wdrażania dla Twojej usługi Azure SQL Database. Przejrzyj opcje i dodaj swój adres e-mail, jeśli chcesz otrzymywać wyniki cotygodniowego skanowania cyklicznego. Usuń zaznaczenie pola Wyboru Wyślij również powiadomienie e-mail do administratorów i właścicieli subskrypcji.

Tak samo, jak można skonfigurować osoby, które otrzymują wyniki skanowań oceny luk w zabezpieczeniach, można skonfigurować, kto otrzymuje alerty usługi Advanced Threat Protection. W ramach subskrypcji piaskownicy nie masz dostępu do ustawiania ustawień poczty e-mail na poziomie subskrypcji, więc nie będzie można dodać danych kontaktowych do ustawień poczty e-mail subskrypcji w usłudze Azure Security Center.

Po zaktualizowaniu wszystkich ustawień wybierz pozycję Zapisz.

Skonfigurowanie tych ustawień umożliwi wykonanie kilku innych kroków w ramach tego ćwiczenia. Później zobaczysz więcej informacji na temat oceny luk w zabezpieczeniach i usługi Advanced Threat Protection.

Odnajdywanie i klasyfikacja danych

Wróć do

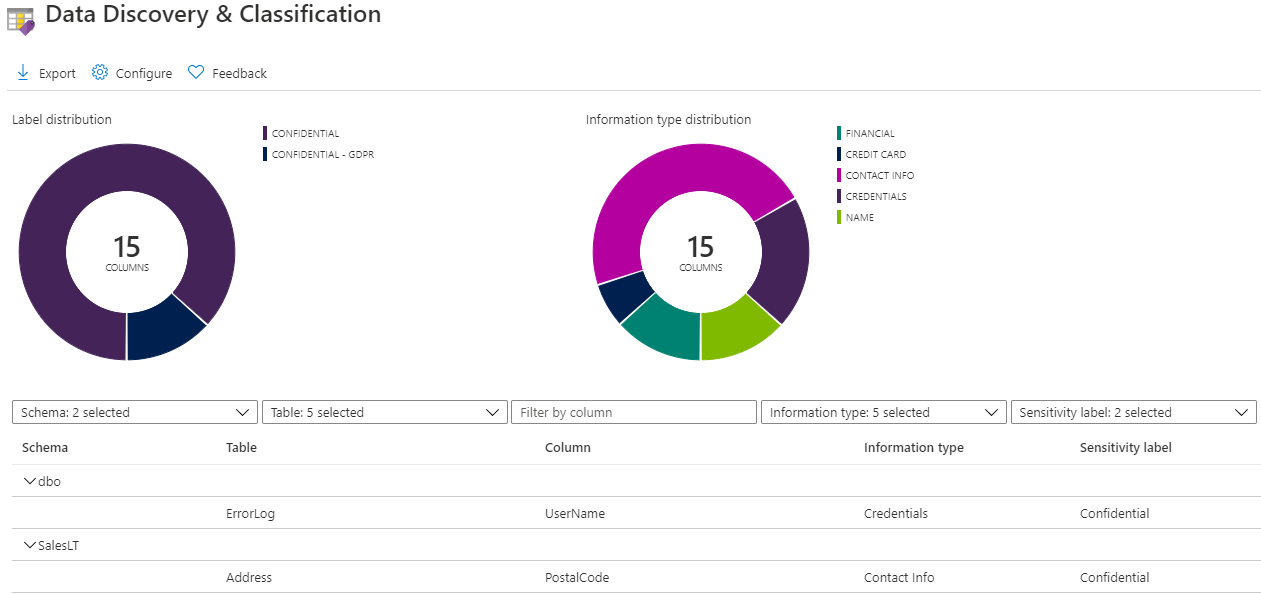

AdventureWorksbazy danych w witrynie Azure Portal. W okienku z lewej w obszarze Zabezpieczenia wybierz pozycję Odnajdywanie i klasyfikacja danych.Zapoznasz się z funkcją Odnajdywanie i klasyfikacja danych, która zapewnia zaawansowane możliwości w zakresie odnajdywania, klasyfikowania, etykietowania i raportowania danych poufnych w bazie danych.

Ten typ widoku kreatora jest podobny (ale nie identyczny) narzędzie odnajdywania i klasyfikacji danych w programie SQL Server dzisiaj za pośrednictwem programu SQL Server Management Studio (SSMS). Korzystanie z kreatora programu SSMS nie jest obsługiwane w przypadku usługi Azure SQL Database. Podobną funkcjonalność można osiągnąć za pomocą witryny Azure Portal, która jest obsługiwana w usłudze Azure SQL Database.

Języka Transact-SQL można używać we wszystkich opcjach wdrażania do dodawania lub usuwania klasyfikacji kolumn i pobierania klasyfikacji.

Wybierz kartę Klasyfikacja.

Funkcja Odnajdywanie i klasyfikacja danych próbuje zidentyfikować potencjalnie poufne dane na podstawie nazw kolumn w tabelach. Zapoznaj się z niektórymi sugerowanymi etykietami, a następnie wybierz pozycję Zaznacz wszystko>Zaakceptuj wybrane zalecenia.

Wybierz pozycję Zapisz w lewym górnym rogu menu.

Na koniec wybierz kartę Przegląd , aby wyświetlić pulpit nawigacyjny przeglądu i przejrzeć dodane klasyfikacje.

Ocena luk w zabezpieczeniach

Wybierz ustawienie Microsoft Defender dla Chmury w obszarze Zabezpieczenia, aby wyświetlić pulpit nawigacyjny Microsoft Defender dla Chmury dla

AdventureWorksbazy danych.Aby rozpocząć przeglądanie możliwości funkcji Ocena luk w zabezpieczeniach, w obszarze Wnioski oceny luk w zabezpieczeniach wybierz pozycję Wyświetl dodatkowe wnioski oceny luk w zabezpieczeniach.

Wybierz pozycję Skanuj, aby uzyskać najbardziej aktualne wyniki oceny luk w zabezpieczeniach. Ten proces trwa kilka chwil, ponieważ funkcja oceny luk w zabezpieczeniach musi przeskanować wszystkie bazy danych na serwerze logicznym usługi Azure SQL Database.

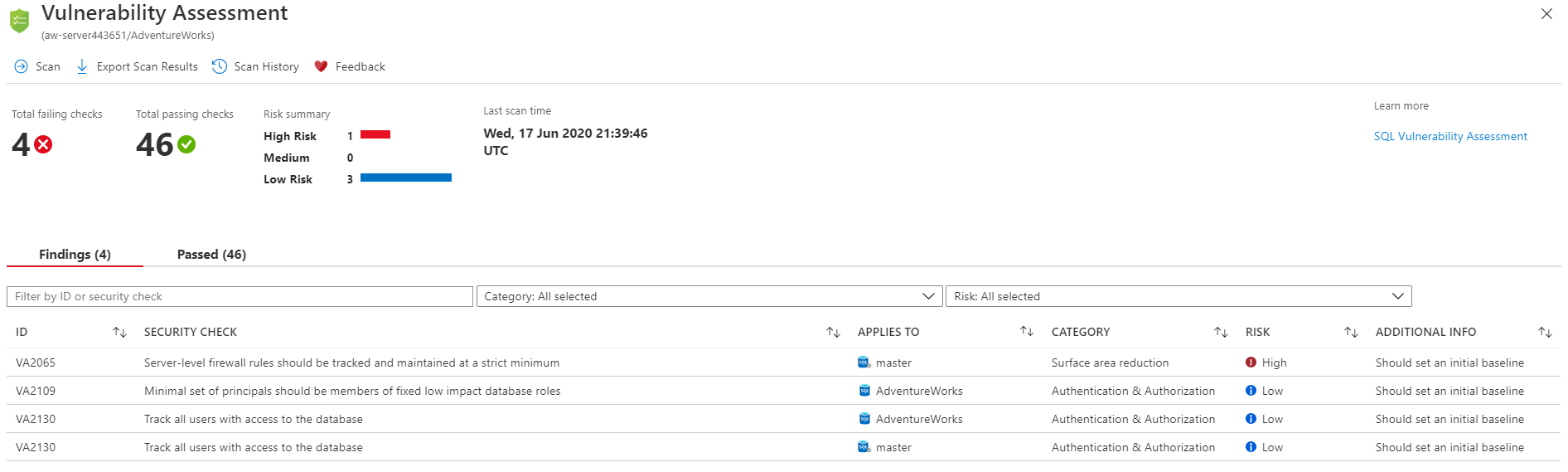

Wynikowy widok nie będzie dokładny, ale powinien być podobny do przedstawionego tutaj:

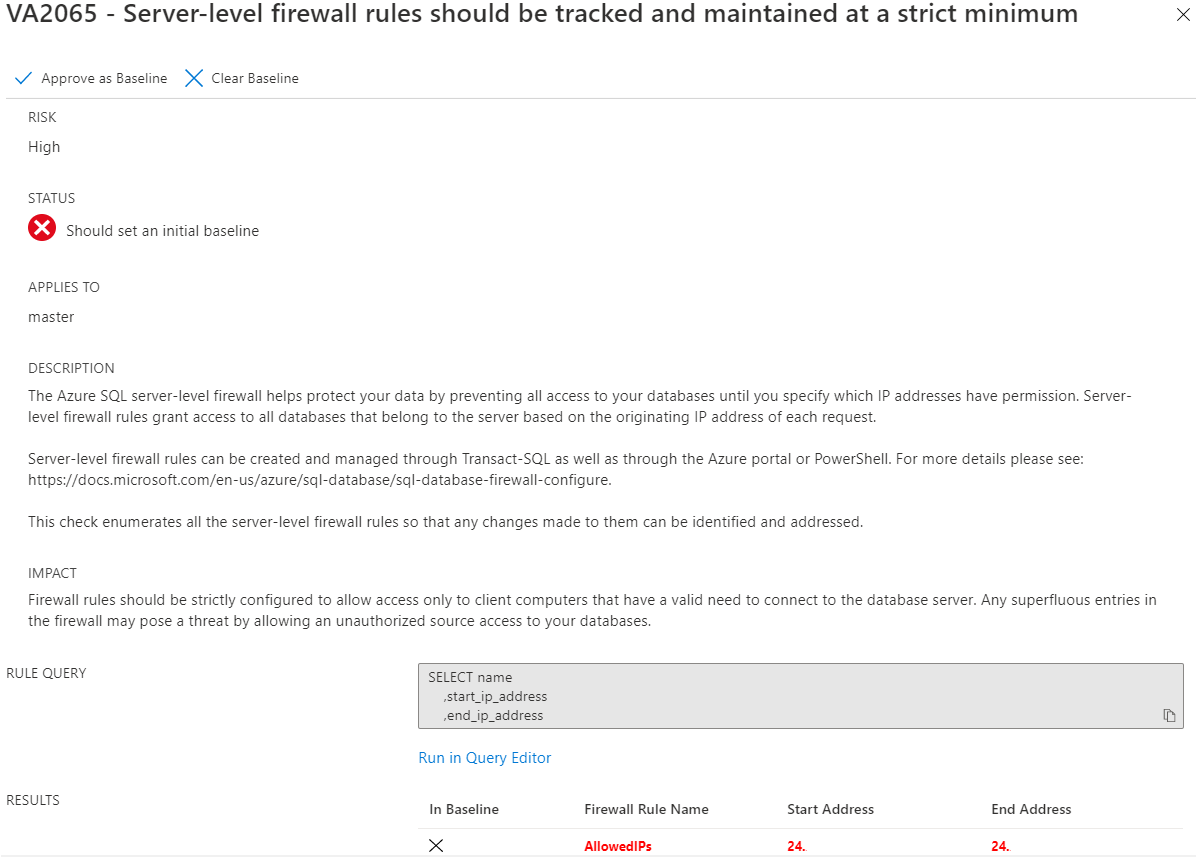

Każde zagrożenie bezpieczeństwa ma przypisany poziom ryzyka (wysoki, średni lub niski) i dodatkowe informacje. Stosowane reguły są oparte na testach porównawczych zapewnianych przez organizację Center for Internet Security. Na karcie Wyniki wybierz lukę w zabezpieczeniach. W naszym przykładzie wybieramy identyfikator sprawdzania zabezpieczeń VA2065 , aby uzyskać szczegółowy widok podobny do przedstawionego na poniższej ilustracji. Przejrzyj stan i inne dostępne informacje.

Uwaga

Jeśli test VA2065 nie zakończy się niepowodzeniem, możesz wykonać podobne ćwiczenie później w zależności od dowolnego niepowodzenia testów zabezpieczeń, które wystąpiło.

Na tym obrazie funkcja oceny luk w zabezpieczeniach sugeruje skonfigurowanie punktu odniesienia dotyczącego tego, jakie reguły zapory zostały ustawione. Po utworzeniu punktu odniesienia można monitorować i oceniać wszelkie zmiany.

W zależności od testu zabezpieczeń będą dostępne różne widoki i rekomendacje. Przejrzyj podane informacje. Na potrzeby tego sprawdzania zabezpieczeń możesz wybrać przycisk Dodaj wszystkie wyniki jako punkt odniesienia , a następnie wybrać pozycję Tak , aby ustawić punkt odniesienia. Po utworzeniu punktu odniesienia ten test zabezpieczeń zakończy się niepowodzeniem podczas przyszłych skanowań, w trakcie których wyniki będą różnić się od tego punktu. Wybierz znak X w prawym górnym rogu, aby zamknąć okienko dla określonej reguły.

W naszym przykładzie wykonaliśmy kolejne skanowanie, wybierając pozycję Skanuj i można potwierdzić, że funkcja VA2065 jest teraz wyświetlana jako kontrola zabezpieczeń z przekazywaniem.

W przypadku wybrania poprzedniego przekazanego sprawdzenia zabezpieczeń powinno być możliwe wyświetlenie skonfigurowanego punktu odniesienia. Jeśli w przyszłości coś się zmieni, skanowania funkcji oceny luk w zabezpieczeniach wykryją to i test zabezpieczeń zakończy się niepowodzeniem.

Advanced Threat Protection

Wybierz ikonę X w prawym górnym rogu, aby zamknąć okienko Ocena luk w zabezpieczeniach i wrócić do pulpitu nawigacyjnego Microsoft Defender dla Chmury dla bazy danych. W obszarze Zdarzenia i alerty dotyczące zabezpieczeń nie powinny być widoczne żadne elementy. Oznacza to, że usługa Advanced Threat Protection nie wykryła żadnych problemów. Usługa Advanced Threat Protection wykrywa nietypowe działania wskazujące na nieprawidłowe i potencjalnie szkodliwe próby uzyskania dostępu do baz danych lub wykorzystania ich.

Na tym etapie nie są oczekiwane żadne alerty zabezpieczeń. W następnym kroku uruchomisz test, który spowoduje wyzwolenie alertu, dzięki czemu będzie można przejrzeć wyniki w usłudze Advanced Threat Protection.

Usługa Advanced Threat Protection umożliwia identyfikowanie zagrożeń i zgłaszanie alertów, gdy podejrzewa, że występują dowolne z następujących zdarzeń:

- Wstrzyknięcie kodu SQL

- Podatność na wstrzyknięcie kodu SQL

- Eksfiltracja danych

- Niebezpieczna akcja

- Atak siłowy

- Nietypowe logowanie klienta

W tej sekcji dowiesz się, jak można wyzwolić alert iniekcji SQL za pośrednictwem programu SSMS. Alerty wstrzyknięcia kodu SQL są przeznaczone dla aplikacji niestandardowych, a nie dla narzędzi standardowych, takich jak program SSMS. W związku z tym, aby wyzwolić alert za pomocą programu SSMS w ramach testu wstrzyknięcia kodu SQL, należy „ustawić” Application Name — jest to właściwość połączenia dla klientów łączących się z programem SQL Server lub usługą Azure SQL.

Aby uzyskać pełne środowisko tej sekcji, musisz uzyskać dostęp do adresu e-mail podanego dla alertów usługi Advanced Threat Protection w pierwszej części tego ćwiczenia (którego nie można zrobić w tej piaskownicy). Jeśli musisz go zaktualizować, zrób to przed kontynuowaniem.

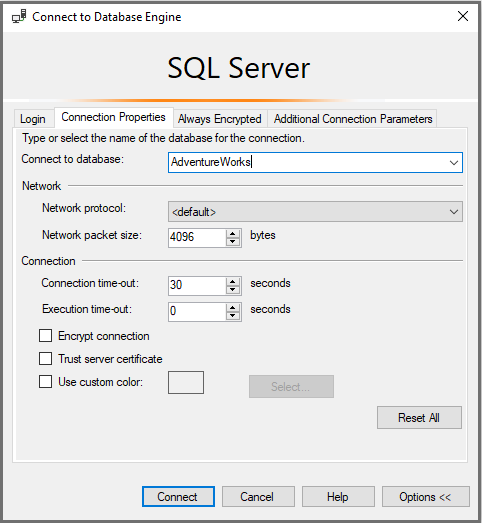

W programie SSMS wybierz pozycję Plik>Nowy>Zapytanie aparatu bazy danych, aby utworzyć zapytanie przy użyciu nowego połączenia.

W głównym oknie logowania zaloguj się do bazy danych AdventureWorks tak jak zwykle i użyj uwierzytelniania SQL. Przed nawiązaniem połączenia wybierz pozycję Opcje >>>Połączenie ion Właściwości. Wpisz element AdventureWorks, aby wybrać opcję Połączenie do bazy danych.

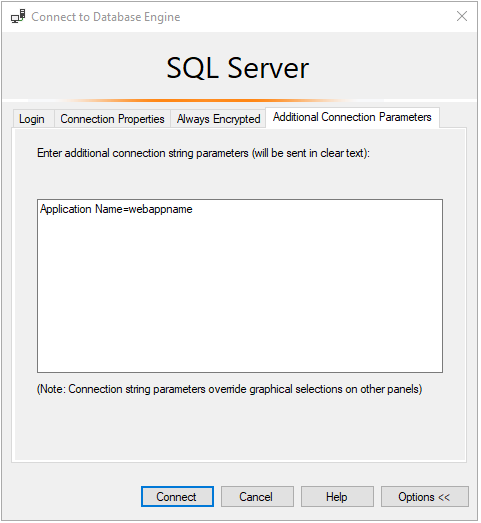

Wybierz kartę Dodatkowe parametry połączenia, a następnie wstaw następujące parametry połączenia w polu tekstowym:

Application Name=webappnameWybierz pozycję Połącz.

W nowym oknie zapytania wklej następujące zapytanie, a następnie wybierz pozycję Wykonaj:

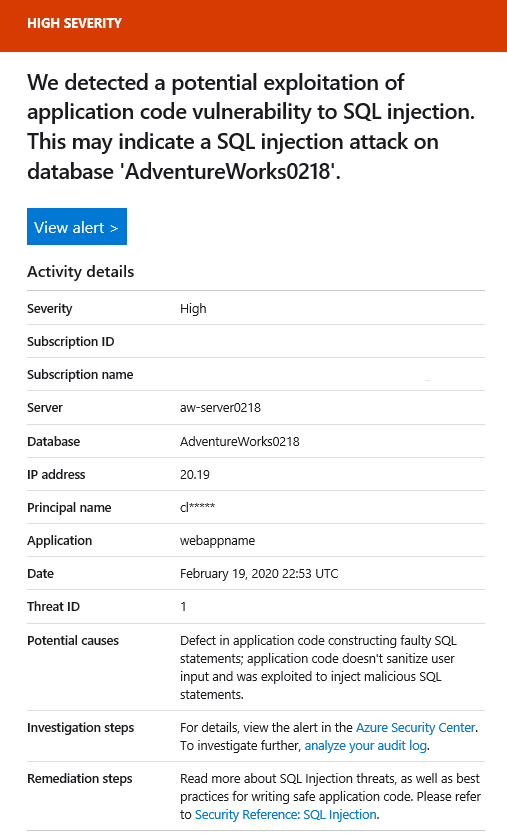

SELECT * FROM sys.databases WHERE database_id like '' or 1 = 1 --' and family = 'test1';Jeśli w ciągu kilku minut możesz skonfigurować ustawienia poczty e-mail (których nie można wykonać w piaskownicy), otrzymasz wiadomość e-mail podobną do następującej:

W witrynie Azure Portal przejdź do bazy danych AdventureWorks. W okienku po lewej stronie w obszarze Zabezpieczenia wybierz pozycję Microsoft Defender dla Chmury.

W obszarze Zdarzenia i alerty zabezpieczeń wybierz pozycję Wyświetl dodatkowe alerty dotyczące innych zasobów w Defender dla Chmury.

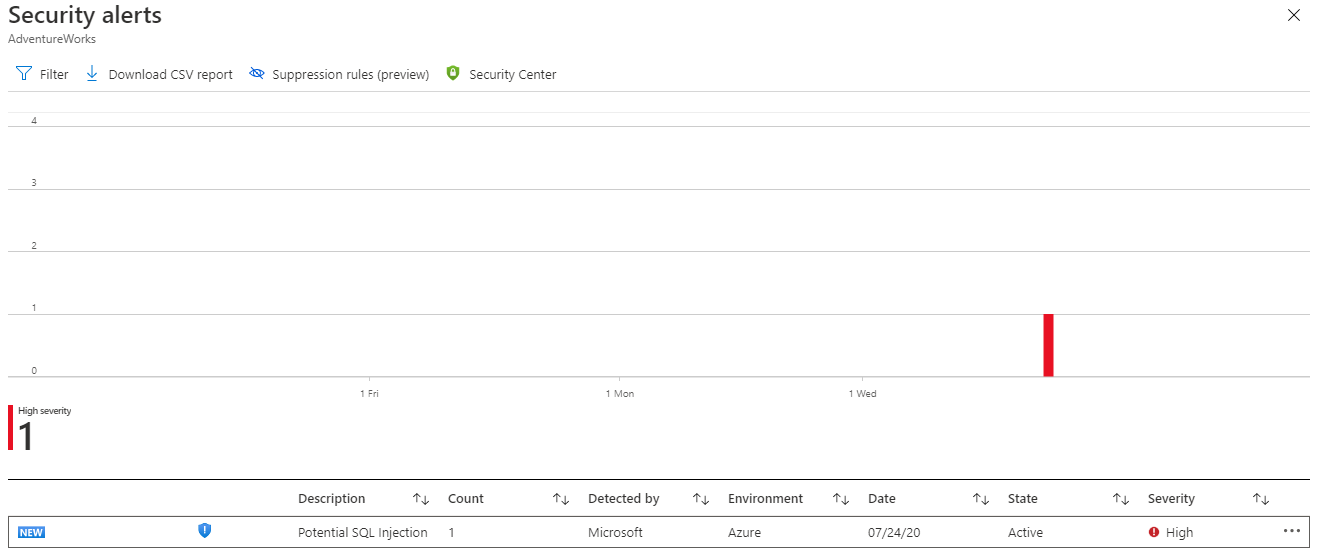

Teraz powinny być widoczne ogólne alerty zabezpieczeń.

Wybierz pozycję Potencjalne wstrzyknięcie kodu SQL, aby wyświetlić bardziej specyficzne alerty i zapoznać się z instrukcjami badania problemu.

W ramach kroku oczyszczania rozważ zamknięcie wszystkich edytorów zapytań w programie SSMS i usunięcie wszystkich połączeń, aby zapobiec przypadkowemu wyzwoleniu dodatkowych alertów w następnym ćwiczeniu.

W tej lekcji przedstawiono sposób konfigurowania i stosowania niektórych funkcji zabezpieczeń dla usługi Azure SQL Database. W następnej lekcji pogłębisz zdobytą wiedzę, łącząc różne funkcje zabezpieczeń w kompleksowym scenariuszu.