Ćwiczenie — zabezpieczanie sieci

W tym ćwiczeniu przejrzysz reguły zapory i będziesz nimi zarządzać za pomocą witryny Azure Portal. Skonfigurujesz też najbezpieczniejsze połączenie w przypadku korzystania z publicznego punktu końcowego.

Otwórz witrynę Azure Portal przy użyciu następującego przycisku, jeśli jeszcze tego nie zrobiono.

Zabezpieczanie sieci

Po wdrożeniu bazy danych w usłudze Azure SQL Database uruchomiony skrypt włączył opcję Zezwalaj usługom i zasobom platformy Azure na dostęp do tego serwera, co umożliwia dowolny zasób z dowolnego regionu lub subskrypcji dostępu do zasobu. Należy usunąć zaznaczenie ustawienia, aby zapewnić najbezpieczniejszą konfigurację publicznego punktu końcowego. Gdy ustawienie Zezwalaj usługom i zasobom platformy Azure na dostęp do tego serwera jest niezaznaczone, blokuje wszystkie połączenia i sieci inne niż te, które zostały dodane.

W tym ćwiczeniu dowiesz się, jak wyświetlać i edytować reguły zapory. Konfigurowanie reguł zapory może być skomplikowane, ponieważ należy określić zakres adresów IP dla wszystkich połączeń, które czasami mogą używać dynamicznych adresów IP. Alternatywne metody zabezpieczania sieci są udostępniane w pokazowym filmie wideo na końcu tego ćwiczenia.

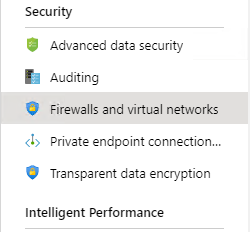

Zarządzanie regułami zapory w witrynie Azure Portal

W menu zasobów witryny Azure Portal wybierz pozycję Bazy danych SQL, a następnie wybierz bazę danych Azure SQL Database (AdventureWorks).

Na pasku poleceń bazy danych SQL wybierz pozycję Ustaw zaporę serwera.

W obszarze Zezwalaj usługom i zasobom platformy Azure na dostęp do tego serwera usuń zaznaczenie pola obok ustawienia.

System powinien dodać adres IP klienta komputera podczas wdrażania, ale jeśli żadna z reguł nie jest zgodna z adresem IP klienta, dodaj swój adres IP w obszarze Nazwa reguły, aby umożliwić logowanie się z programu SQL Server Management Studio (SSMS).

Wybierz Zapisz, aby zapisać zmiany. W menu bazy danych SQL wybierz pozycję Przegląd , aby powrócić do strony przeglądu.

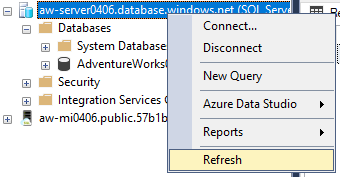

Aby potwierdzić, że masz dostęp z komputera lokalnego, przejdź do programu SSMS. Kliknij prawym przyciskiem myszy bazę danych w Eksplorator obiektów i wybierz polecenie Odśwież, aby odświeżyć połączenie z serwerem logicznym usługi Azure SQL Database. Jeśli żaden błąd nie wystąpi, pomyślnie skonfigurowano bezpieczny dostęp do serwera logicznego usługi Azure SQL Database dla adresu IP.

Opcjonalnie możesz zobaczyć, jak program SSMS nawiązuje połączenie z wystąpieniem usługi Azure SQL Database, uruchamiając ten kod z polecenia Nowe zapytanie w programie SSMS:

SELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;Wynikiem powinien być publiczny adres IP komputera lokalnego. Możesz zweryfikować swój adres IP, uruchamiając następujące polecenie w lokalnym wystąpieniu programu PowerShell (a nie w usłudze Azure Cloud Shell):

(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentUżyto podobnego polecenia, aby znaleźć adres IP na początku modułu. To zapytanie powinno zwrócić ten sam adres IP.

Zarządzanie regułami zapory za pomocą usługi Azure Cloud Shell

Możesz również użyć polecenia interfejsu wiersza polecenia az sql server firewall-rule platformy Azure, aby utworzyć, usunąć i wyświetlić reguły zapory na poziomie serwera. Z interfejsu wiersza polecenia platformy Azure można korzystać za pomocą wiersza polecenia na maszynie wirtualnej platformy Azure lub notesu programu PowerShell. W tym ćwiczeniu poeksperymentujesz z usługą Cloud Shell. Terminal usługi Cloud Shell można otworzyć za pośrednictwem witryny Azure Portal, ale na razie użyj wbudowanego terminalu piaskownicy po prawej stronie, co zasadniczo jest takie samo.

Uruchom następujące polecenie, aby skonfigurować środowisko:

$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName <rgn>[sandbox resource group name]</rgn> $logical_server = $server.ServerNameWprowadź następujące polecenie, aby wyświetlić listę ustawień zapory serwera:

az sql server firewall-rule list -g <rgn>[sandbox resource group name]</rgn> -s $logical_serverDane wyjściowe powinny być obiektem JSON dla każdej reguły w ustawieniu Reguły zapory menu Sieć serwera logicznego Azure SQL w witrynie Azure Portal.

Skonfigurowanie reguł zapory na poziomie serwera przy użyciu witryny Azure Portal lub usługi Cloud Shell umożliwia dostęp adresu IP klienta do wszystkich baz danych na serwerze logicznym. Reguły zapory na poziomie bazy danych można skonfigurować, które mają zastosowanie do poszczególnych baz danych przy użyciu polecenia EXECUTE sp_set_database_firewall_rule T-SQL w programie SSMS. T-SQL jest jedyną metodą dostępną do konfigurowania reguł zapory dla określonej bazy danych. Aby uzyskać więcej informacji, zobacz odwołania na stronie Podsumowanie tego modułu.

Kolejny krok

Wiesz już, jak aktualizować reguły zapory dla określonych adresów IP lub zakresów adresów IP na serwerze i na poziomie bazy danych. W środowisku produkcyjnym może być również potrzebny dostęp z różnych sieci wirtualnych lub zasobów, takich jak aplikacje platformy Azure lub maszyny wirtualne platformy Azure. Maszyny wirtualne platformy Azure mają dynamiczne adresy IP, co oznacza, że adresy się zmieniają. Statyczne adresy IP można skonfigurować, co może być trudne do utrzymania przy użyciu reguł zapory. Alternatywnie można użyć reguł sieci wirtualnej do zarządzania dostępem z określonych podsieci, które zawierają maszyny wirtualne lub inne usługi. Można również skonfigurować prywatny punkt końcowy, najbezpieczniejszy sposób nawiązywania połączenia z serwerem logicznym usługi Azure SQL Database.

Możesz również ustawić minimalną wersję protokołu TLS dozwoloną z połączeń klienckich z serwerem logicznym przy użyciu menu Sieć i przejść do karty Łączność serwera logicznego Azure SQL.

W tym filmie wideo dowiesz się, jak tworzyć, konfigurować i porównywać różne metody nawiązywania połączenia z bazą danych w usłudze Azure SQL Database:

- Zezwalanie na dostęp do zasobów platformy Azure

- Reguły zapory

- Reguły sieci wirtualnej

- Prywatny punkt końcowy