Ćwiczenie — wykrywanie zagrożeń za pomocą analizy usługi Microsoft Sentinel

Jako inżynier ds. zabezpieczeń pracujący w firmie Contoso zauważasz, że ostatnio usunięto znaczną liczbę maszyn wirtualnych z subskrypcji platformy Azure. Chcesz przeanalizować tę sytuację i otrzymywać alerty w przypadku wystąpienia podobnej aktywności w przyszłości. Decydujesz się wdrożyć regułę analizy, aby utworzyć zdarzenie, gdy ktoś usunie istniejącą maszynę wirtualną.

Ćwiczenie: wykrywanie zagrożeń za pomocą usługi Microsoft Sentinel Analytics

W tym ćwiczeniu zapoznasz się z regułą analizy usługi Microsoft Sentinel i wykonasz następujące zadania:

- Tworzenie reguły zdarzenia w oparciu o istniejący szablon.

- Wywoływanie zdarzenia i przeglądanie skojarzonych działań.

- Utwórz regułę analizy na podstawie szablonu reguły.

Uwaga

Aby ukończyć to ćwiczenie, należy ukończyć jednostkę Konfiguracji ćwiczenia w lekcji 2. Jeśli jeszcze tego nie zrobiono, wykonaj tę lekcję teraz, a następnie kontynuuj pracę z krokami ćwiczenia.

Zadanie 1. Tworzenie reguły analizy z poziomu kreatora reguł analizy

W witrynie Azure Portal wyszukaj i wybierz pozycję Microsoft Sentinel, a następnie wybierz utworzony wcześniej obszar roboczy usługi Microsoft Sentinel.

W menu usługi Microsoft Sentinel w obszarze Konfiguracja wybierz pozycję Analiza.

W usłudze Microsoft Sentinel | Pasek nagłówka analizy wybierz pozycję Utwórz , a następnie wybierz pozycję Zaplanowana reguła zapytania.

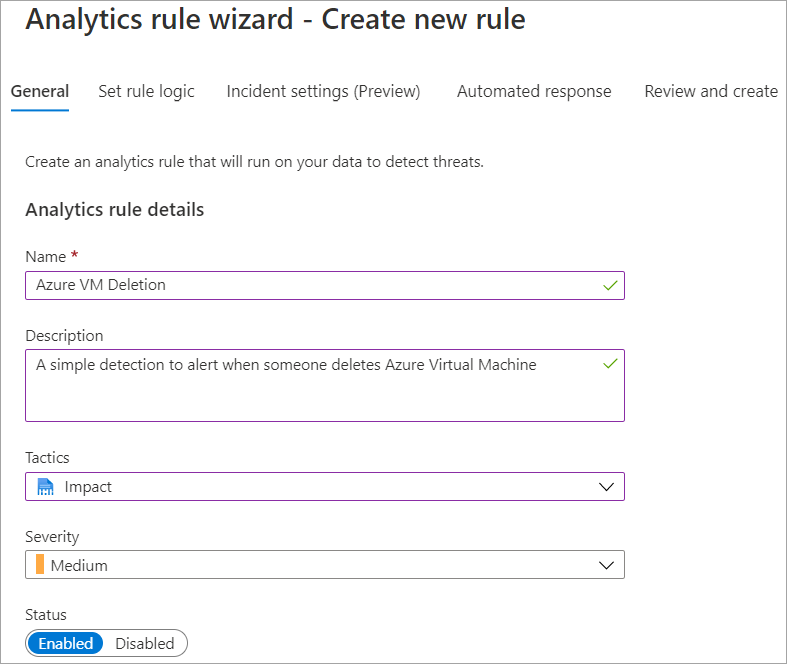

Na karcie Ogólne wprowadź wartości wejściowe w poniższej tabeli, a następnie wybierz pozycję Dalej: Ustaw logikę reguły

Nazwisko Usuwanie maszyny wirtualnej platformy Azure. opis Proste wykrywanie alertu, gdy ktoś usunie maszynę wirtualną platformy Azure. MITRE ATT&CK Z menu rozwijanego MITRE ATT&CK wybierz pozycję Wpływ. Ważność Wybierz menu rozwijane Ważność, wybierz pozycję Średni. Stan Upewnij się, że stan to Włączone. Możesz wybrać pozycję Wyłączone , aby wyłączyć regułę, jeśli generuje ona dużą liczbę wyników fałszywie dodatnich.

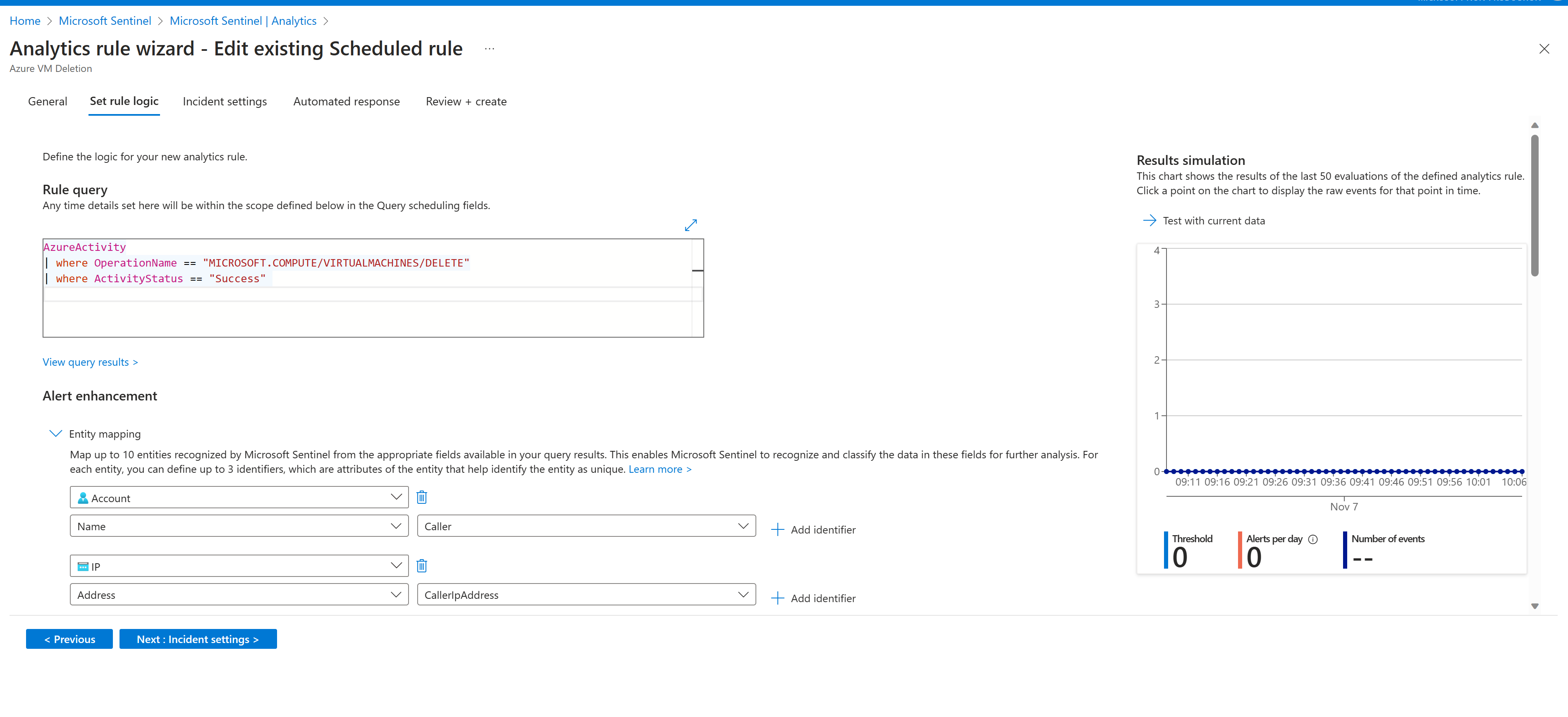

Na karcie Ustaw logikę reguły skopiuj i wklej następujący kod w polu tekstowym Zapytanie reguły:

AzureActivity | where OperationNameValue == "MICROSOFT.COMPUTE/VIRTUALMACHINES/DELETE" | where ActivityStatusValue == "Success"W okienku Symulacja wyników wybierz pozycję Testuj z bieżącymi danymi, a następnie obserwuj wyniki.

W sekcji Ulepszenia alertu w obszarze Mapowanie jednostek zamapuj jednostki, które są zwracane jako część reguły zapytania i których można użyć do przeprowadzenia szczegółowej analizy.

W sekcji Planowanie zapytań skonfiguruj częstotliwość uruchamiania zapytania oraz zakres wyszukiwania w historii. Wybierz zapytanie do uruchomienia co 5 minut i zaakceptuj domyślną historię 5 godzin.

W sekcji Próg alertu określ liczbę wyników dodatnich, które można zwrócić dla reguły przed wygenerowaniem alertu. Zaakceptuj wartości domyślne.

W sekcji Grupowanie zdarzeń zaakceptuj domyślne grupowanie wszystkich zdarzeń w jeden alert.

W sekcji Pomijanie ustaw pozycję Zatrzymaj uruchamianie zapytania po wygenerowaniu alertu na wartość Włączone.

Zaakceptuj wartości domyślne 5 godzin, a następnie wybierz pozycję Dalej: ustawienie Zdarzenia (wersja zapoznawcza).

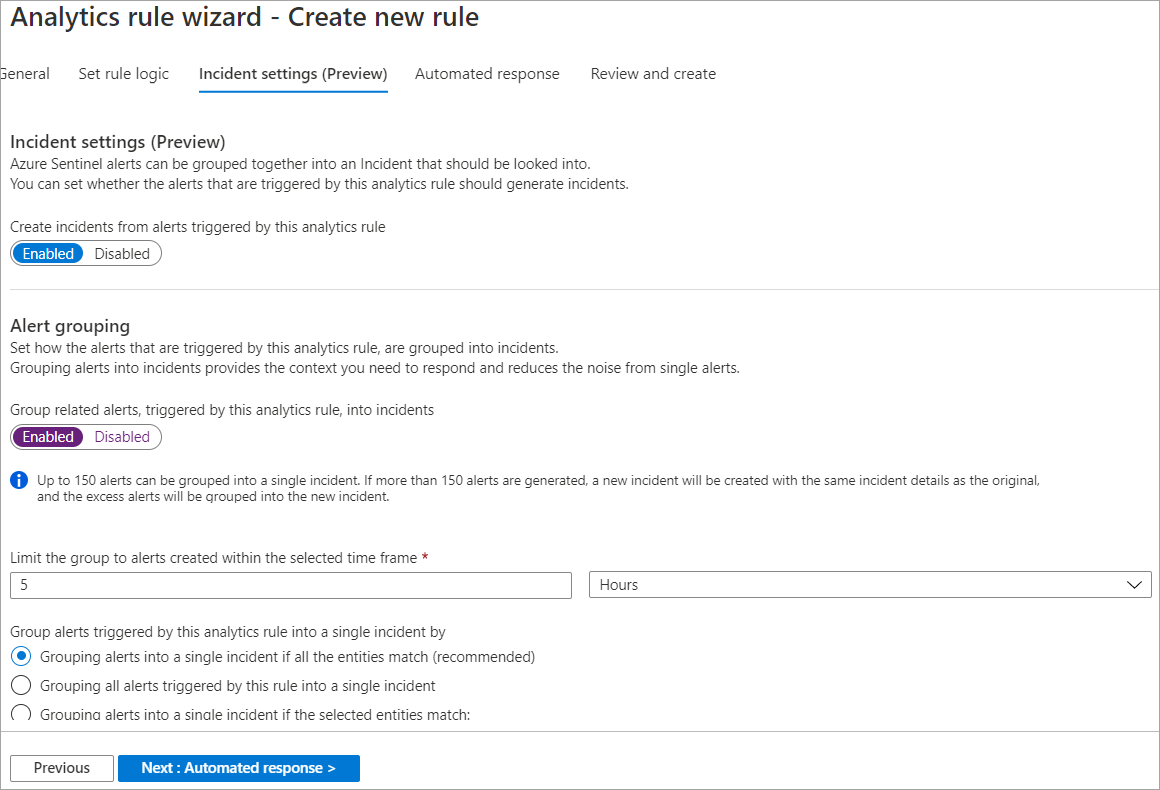

Na karcie Ustawienie zdarzenia upewnij się, że opcja Włączone jest wybrana do tworzenia zdarzeń z alertów wyzwalanych przez tę regułę analizy.

W sekcji Grupowanie alertów wybierz pozycję Włączone, aby grupować powiązane alerty w incydenty, i upewnij się, że zaznaczono opcję Grupowanie alertów w pojedyncze zdarzenie, jeśli wszystkie jednostki są zgodne (zalecane).

Upewnij się, że opcja Otwórz ponownie zamknięte pasujące zdarzenia jest wyłączona, a następnie wybierz pozycję Dalej: Automatyczna odpowiedź.

W okienku Automatyczna odpowiedź wybierz podręcznik do automatycznego uruchamiania po wygenerowaniu alertu. Wyświetlane są tylko podręczniki zawierające łącznik usługi Microsoft Sentinel aplikacji logiki.

Wybierz pozycję Dalej: Przejrzyj.

Na stronie Przeglądanie i tworzenie sprawdź, czy weryfikacja zakończyła się pomyślnie, a następnie wybierz pozycję Zapisz.

Zadanie 2. Wywoływanie zdarzenia i przeglądanie skojarzonych akcji

- W witrynie Azure Portal wybierz pozycję Strona główna i w wieloboxie Wyszukaj wprowadź maszyny wirtualne, a następnie wybierz Enter.

- Na stronie Maszyny wirtualne znajdź i wybierz maszynę wirtualną simple-vm utworzoną w grupie zasobów na potrzeby tego ćwiczenia, a następnie na pasku nagłówka wybierz pozycję Usuń. W wierszu polecenia Usuń maszynę wirtualną wybierz pozycję Tak.

- W wierszu polecenia Usuń maszynę wirtualną wybierz przycisk OK, aby usunąć maszynę wirtualną.

Uwaga

To zadanie powoduje utworzenie zdarzenia na podstawie reguły analizy utworzonej w zadaniu 1. Tworzenie zdarzenia może potrwać do 15 minut. Możesz kontynuować wykonywanie kroków opisanych w tej lekcji, a następnie później obserwować wyniki w późniejszym czasie sprawdzić wyniki.

Zadanie 3. Tworzenie reguły analizy na podstawie istniejącego szablonu

W witrynie Azure Portal wybierz pozycję Strona główna, wybierz pozycję Microsoft Sentinel, a następnie wybierz obszar roboczy usługi Microsoft Sentinel utworzony w lekcji 2 tego modułu.

Otwórz usługę Microsoft Sentinel, w menu po lewej stronie w obszarze Konfiguracja wybierz pozycję Analiza.

W okienku Analiza wybierz kartę Szablony reguł.

W polu wyszukiwania wprowadź pozycję Utwórz zdarzenia na podstawie Microsoft Defender dla Chmury, a następnie wybierz ten szablon reguły.

W okienku szczegółów wybierz pozycję Utwórz regułę.

W okienku Ogólne sprawdź nazwę reguły analizy i zweryfikuj, czy pole Stan reguły na wartość Włączono.

W sekcji Logika reguły analizy sprawdź, czy wybrano usługę zabezpieczeń firmy Microsoft Microsoft Defender dla Chmury.

W sekcji Filtruj według ważności wybierz pozycję Niestandardowe, a następnie w menu rozwijanym wybierz pozycję Wysoka i Średnia.

Jeśli chcesz, aby dodatkowe filtry alertów z Microsoft Defender dla Chmury, możesz dodać tekst w temacie Uwzględnij określone alerty i Wyklucz określone alerty.

Wybierz pozycję Dalej: Automatyczna odpowiedź , a następnie wybierz pozycję Dalej: Przegląd.

Na stronie Przeglądanie i tworzenie wybierz pozycję Utwórz.

Wyniki

Po ukończeniu tego ćwiczenia utworzysz regułę zdarzenia na podstawie istniejącego szablonu i utworzono zaplanowaną regułę zapytania przy użyciu własnego kodu zapytania.

Po zakończeniu ćwiczenia należy usunąć zasoby, aby uniknąć ponoszenia kosztów.

Oczyszczanie zasobów

- W witrynie Azure Portal wyszukaj Grupy zasobów.

- Wybierz pozycję azure-sentinel-rg.

- Na pasku nagłówka wybierz pozycję Usuń grupę zasobów.

- W polu WPISZ NAZWĘ GRUPY ZASOBÓW: wprowadź nazwę grupy zasobów azure-sentinel-rg i wybierz pozycję Usuń.