Tworzenie reguły analizy z poziomu kreatora

Możesz utworzyć niestandardową regułę analizy, aby wyszukiwać podejrzane działania i zagrożenia w firmie Contoso.

Tworzenie niestandardowej reguły analizy zaplanowanej

Tworzenie reguły niestandardowej na podstawie typu reguły zaplanowanego zapytania zapewnia najwyższy poziom dostosowywania. Możesz zdefiniować własny kod KQL, ustawić harmonogram uruchamiania alertu i udostępnić automatyczną akcję, kojarząc regułę z podręcznikiem usługi Microsoft Sentinel.

Aby utworzyć regułę zaplanowanego zapytania, w witrynie Azure Portal w obszarze Microsoft Sentinel wybierz pozycję Analiza. Na pasku nagłówka wybierz pozycję +Utwórz, a następnie wybierz pozycję Zaplanowana reguła zapytania.

Uwaga

Możesz również utworzyć zaplanowaną regułę, wybierając zaplanowaną regułę z listy Reguły i szablony w okienku Analiza, a następnie wybierając pozycję Utwórz regułę w okienku szczegółów.

Utworzona reguła zaplanowanego zapytania składa się z następujących elementów:

Karta Ogólne

W poniższej tabeli wymieniono pola wejściowe w okienku Ogólne .

| Pole | Opis |

|---|---|

| Nazwa/nazwisko | Podaj opisową nazwę, aby wyjaśnić, jaki typ podejrzanego działania jest wykrywany przez alert. |

| opis | Wprowadź szczegółowy opis, który pomaga innym analitykom zabezpieczeń zrozumieć, co robi reguła. |

| Taktyka | Z listy rozwijanej Taktyka wybierz jedną z dostępnych kategorii ataków, aby sklasyfikować regułę zgodnie z taktyką MITRE. |

| Ważność | Wybierz listę rozwijaną Ważność, aby sklasyfikować poziom ważności alertu jako jedną z czterech opcji: Wysoka, Średnia, Niska lub Informacyjna. |

| Stan | Określ stan reguły. Domyślnie stan to Włącz. Możesz wybrać pozycję Wyłącz, aby wyłączyć regułę, jeśli generuje dużą liczbę wyników fałszywie dodatnich. |

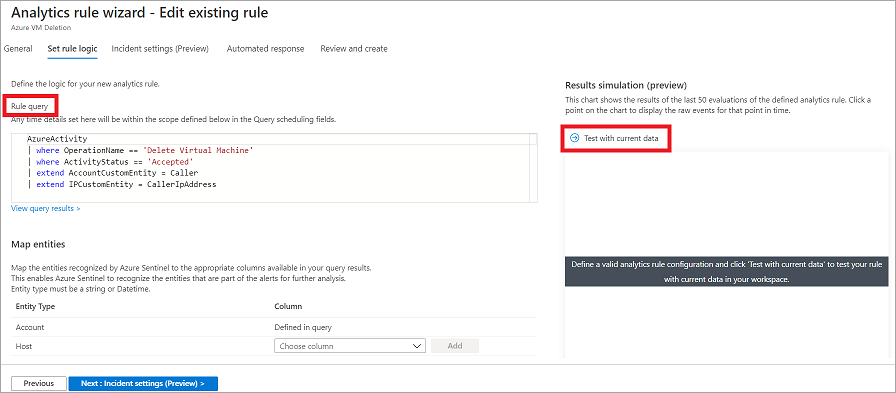

Ustawianie karty logiki reguły

Na karcie Ustaw logikę reguły można zdefiniować metodę wykrywania, określając kod KQL uruchamiany w obszarze roboczym usługi Microsoft Sentinel. Zapytanie KQL filtruje dane zabezpieczeń używane do wyzwalania i tworzenia zdarzenia.

Gdy wprowadzisz ciąg zapytania KQL w polu Reguła zapytania, możesz użyć sekcji Symulacja wyników (wersja zapoznawcza), aby przejrzeć wyniki zapytania. Sekcja Symulacja wyników (wersja zapoznawcza) ułatwia określenie, czy zapytanie zwróciło oczekiwane wyniki.

Poniższe przykładowe zapytanie ostrzega Cię o utworzeniu nietypowej liczby zasobów w obrębie działania platformy Azure.

AzureActivity

| where OperationName == "MICROSOFT.COMPUTE/VIRTUALMACHINES/WRITE"

| where ActivityStatus == "Succeeded"

| make-series dcount(ResourceId) default=0 on EventSubmissionTimestamp in range(ago(7d), now(), 1d) by Caller

Napiwek

Aby uzyskać pomoc dotyczącą języka zapytań KQL, zobacz omówienie języka zapytań język zapytań Kusto (KQL).

Wzbogacanie alertów (wersja zapoznawcza)

Wzbogacanie alertów umożliwia dalsze dostosowywanie wyniku zapytania.

Mapowanie jednostek

W sekcji Mapowanie jednostek można zdefiniować maksymalnie pięć jednostek z wyników zapytania, a następnie użyć tych jednostek do przeprowadzenia szczegółowej analizy. Wybierając pozycję Dodaj nową jednostkę , aby dodać te jednostki w regule zapytania. Te jednostki mogą pomóc w przeprowadzeniu badania wizualnego, ponieważ będą one wyświetlane jako grupa na karcie Incydent . Niektóre jednostki zawierają informacje reprezentujące użytkownika, hosta lub adres IP.

Szczegóły niestandardowe

W sekcji Szczegóły niestandardowe można ustawić pary wartości klucza, które, jeśli pojawią się w wyniku zapytania, wyświetla parametr zdarzenia w wynikach.

Szczegóły alertu

W sekcji Szczegóły alertu możesz wprowadzić dowolny tekst jako parametry, które mogą być reprezentowane w każdym wystąpieniu alertu. Mogą one również zawierać taktykę i ważność przypisaną do tego wystąpienia alertu.

Planowanie zapytań

W sekcji Planowanie zapytań można skonfigurować częstotliwość, z jaką zapytanie ma być uruchamiane, oraz do którego momentu w historii zapytanie powinno wyszukiwać dane. Ważne jest, aby nie wyszukiwać danych starszych niż częstotliwość uruchamiania zapytania, ponieważ może to spowodować utworzenie zduplikowanych alertów.

Próg alertu

W sekcji Próg alertu można określić liczbę pozytywnych wyników, które mogą zostać zwrócone dla reguły, zanim wygeneruje ona alert. Aby zdefiniować odpowiednie wyrażenie logiczne, można użyć następujących operatorów logicznych:

- Jest większe niż

- Jest mniejsze niż

- Jest równe

- Nie jest równe

Grupowanie zdarzeń

W sekcji Grupowanie zdarzeń można wybrać jedną z następujących dwóch opcji:

- Grupuj wszystkie zdarzenia w jeden alert. Jest to opcja domyślna. Powoduje ona utworzenie pojedynczego alertu, jeśli zapytanie zwróci więcej wyników niż określony próg alertu.

- Wyzwalaj alert dla każdego zdarzenia. Ta opcja powoduje utworzenie unikatowych alertów dla każdego zdarzenia zwróconego przez zapytanie.

Pomijanie

W sekcji Pomijanie można ustawić opcję Zatrzymaj uruchamianie zapytania po wygenerowaniu alertu na Wł. Wył. Po wybraniu pozycji Włączone usługa Microsoft Sentinel wstrzymuje tworzenie dodatkowych zdarzeń, jeśli reguła zostanie ponownie wyzwolona przez czas trwania, dla którego reguła ma zostać pominięta.

Ustawienia zdarzenia (wersja zapoznawcza)

Karta Ustawienia zdarzenia umożliwia tworzenie zdarzeń generowanych przez grupowanie alertów na podstawie wyzwalaczy i przedziałów czasu.

W sekcji Grupowanie alertów można zmniejszyć chaos związany z wieloma alertami, grupując je w jedno zdarzenie. Po włączeniu grupowania powiązanych alertów można wybrać jedną z następujących opcji:

- Grupowanie alertów w pojedynczym zdarzeniu, jeśli wszystkie jednostki są zgodne (zalecane)

- Grupowanie wszystkich alertów wyzwalanych przez daną regułę w pojedynczym zdarzeniu

- Grupowanie alertów w pojedyncze zdarzenie, jeśli wybrane jednostki są zgodne (na przykład źródłowe lub docelowe adresy IP).

Można również ponownie otworzyć zamknięte pasujące zdarzenia , jeśli zostanie wygenerowany inny alert, który należy do wcześniej zamkniętego zdarzenia.

Karta Automatyczna odpowiedź

Nie jest używany w tym ćwiczeniu.

Ustawianie karty logiki reguły — ćwiczenie

Na karcie Automatyczna odpowiedź wybierz istniejącą regułę automatyzacji lub utwórz nową. Reguły automatyzacji mogą uruchamiać podręczniki na podstawie wybieranych wyzwalaczy i warunków.

Aby uzyskać więcej informacji na temat tworzenia podręcznika i uruchamiania zautomatyzowanego działania podczas tworzenia incydentu, zobacz moduł "Odpowiedź na zagrożenia za pomocą podręczników usługi Microsoft Sentinel".

Karta Przeglądanie i tworzenie

Na karcie Przeglądanie i tworzenie przejrzyj ustawienia skonfigurowane w kreatorze przed utworzeniem nowej reguły.