Tworzenie reguły analizy na podstawie szablonów

Sekcja Analiza w usłudze Microsoft Sentinel zawiera szablony reguł, które są wstępnie ładowane z repozytorium GitHub usługi Microsoft Sentinel. Za pomocą tych szablonów można utworzyć regułę wykrywania zagrożeń bezpieczeństwa.

Eksplorowanie istniejących szablonów reguł

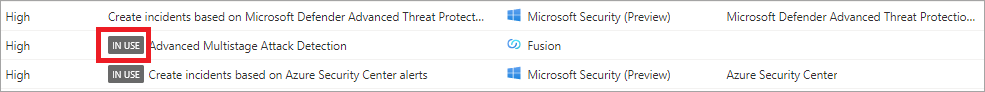

Możesz używać pewnych istniejących szablonów reguł do tworzenia pojedynczej reguły, a innych do tworzenia wielu reguł z różnymi opcjami dostosowywania. Szablony w użyciu wyświetlają etykietę IN USE na stronie szablonu, jak pokazano na poniższym zrzucie ekranu.

Wybierając jedną z reguł na karcie Szablony reguł, możesz obserwować właściwości reguły. Dla każdej reguły można przejrzeć następujące informacje:

Poziom ważności. Wskazuje ważność alertu. Istnieją cztery poziomy ważności:

- Maksimum

- Średnia

- Minimum

- Informacyjny

Nazwa reguły. Opisowa nazwa reguły alertu.

Typ reguły. Definiuje typ reguły, która może być jednym z następujących typów:

- Anomalia

- Łączenie

- Zabezpieczenia firmy Microsoft

- Analiza zachowań uczenia maszynowego

- Zaplanowane

Źródło danych. Określa łącznik źródła danych, który wygenerował alert.

Taktyka. Określa metodologie w modelu MITRE ATT&CK używanym przez różne rodzaje złośliwego oprogramowania.

Uwaga

MITRE ATT&CK to globalnie dostępna baza wiedzy taktyki i technik przeciwników na podstawie rzeczywistych obserwacji. Baza wiedzy ATT&CK stanowi podstawę do rozwoju określonych modeli zagrożeń i metodologii w sektorze prywatnym, w instytucjach rządowych oraz w społeczności ds. produktów i usług cyberbezpieczeństwa.

Po wybraniu reguły z listy na karcie Aktywne reguły lub na karcie Szablony reguł okienko szczegółów zawiera więcej informacji o wybranej regule.

Tworzenie reguły analizy na podstawie szablonu reguły

Po wybraniu wstępnie zdefiniowanego szablonu reguły okienko szczegółów może wyświetlać filtry, których można użyć do zdefiniowania sposobu zachowania tej reguły. W przypadku reguł analizy zachowań łączenia i uczenia maszynowego firma Microsoft nie udostępnia żadnych edytowalnych informacji. Jednak w przypadku zaplanowanych reguł i zabezpieczeń firmy Microsoft można wyświetlać lub edytować zapytanie, filtry oraz uwzględniać i wykluczać używane w wykrywaniu zagrożeń. Wybierając przycisk Utwórz regułę , możesz zdefiniować logikę reguły analizy przy użyciu kreatora, który ułatwia dostosowanie reguły z wybranego szablonu.

W przypadku szablonów analizy zachowań łączenia i uczenia maszynowego można je włączać lub wyłączać tylko jako aktywne reguły.

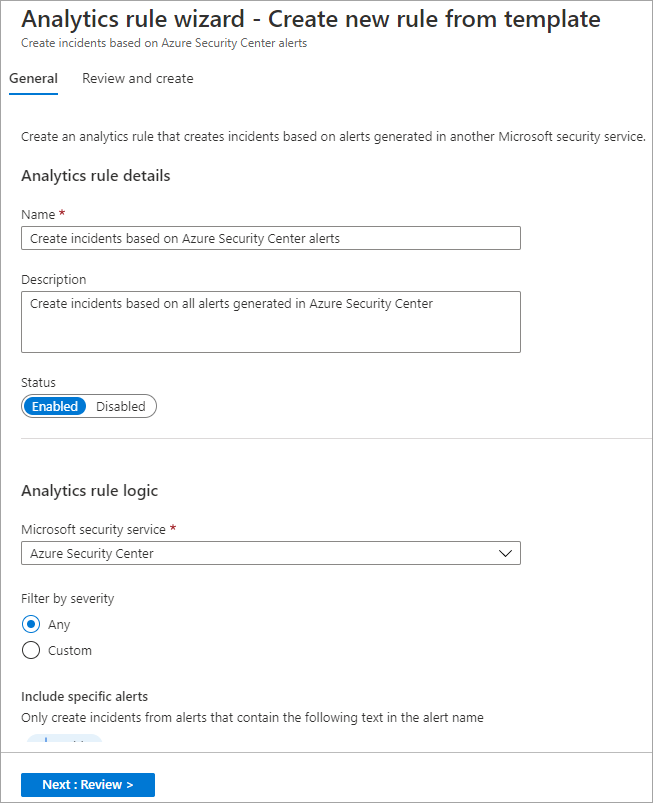

Reguła tworzona na podstawie szablonu zabezpieczeń firmy Microsoft składa się z następujących elementów:

Karta Ogólne

W poniższej tabeli wymieniono dane wejściowe na karcie Ogólne .

| Pole | Opis |

|---|---|

| Nazwa/nazwisko | Ta nazwa jest wstępnie wypełniana na podstawie nazwy szablonu reguły. |

| opis | Podaj więcej szczegółów dotyczących tworzenia alertów. |

| Stan | Wskazuje, czy reguła analizy została włączona, czy wyłączona. |

| Usługa zabezpieczeń firmy Microsoft | Wskazuje źródło alertu z jednej z usług zabezpieczeń firmy Microsoft. |

| Filtruj według ważności | Służy do dostrajania alertów ze źródła na podstawie poziomu ważności; W przypadku wybrania opcji niestandardowych można określić opcję Wysoki, Średni, Niski lub Informacyjny. |

| Uwzględnij określone alerty | Dodaj co najmniej jeden wyraz, aby uwzględnić wyniki alertów zawierających określony tekst w ich nazwie. |

| Wykluczanie określonych alertów | Dodaj co najmniej jeden wyraz, aby wykluczyć wyniki alertów, które zawierają określony tekst w ich nazwie. |

Automatyczna odpowiedź

Na karcie Automatyczna odpowiedź można zdefiniować reguły automatyzacji. Jeśli wybierzesz pozycję Dodaj nową, zostanie otwarte okienko Tworzenie nowej reguły automatyzacji. Następujące pola to dane wejściowe:

| Pole | opis |

|---|---|

| Nazwa reguły automatyzacji | Wybierz nazwę, która jednoznacznie opisuje tę regułę automatyzacji |

| Wyzwalacz | Wstępnie zdefiniowana wartość, która nie może zostać zmieniona. |

| Warunki | Typowa konstrukcja filtru zapytania, którą można edytować i sortować. |

| Akcje | Lista wyboru akcji; wybierz akcję, którą chcesz wykonać, jeśli warunki filtrowania zapytania są spełnione. |

| Wygaśnięcie reguły | Data i godzina wyłączenia reguły. Wartość domyślna to nieokreślony. |

| Zamówienie | Jeśli utworzono wiele reguł, wybierz numery sekwencyjne, aby zmienić kolejność reguł automatyzacji zdarzeń w okienku po lewej stronie. |

Uwaga

Podczas implementowania filtrów w celu uwzględnienia lub wykluczenia określonych alertów na podstawie ciągu tekstowego te alerty nie będą wyświetlane w usłudze Microsoft Sentinel.

Poniższy zrzut ekranu przedstawia przykład tworzenia zdarzenia na podstawie alertów generowanych przez Microsoft Defender dla Chmury.

Aby uzyskać instrukcje dotyczące tworzenia reguły analizy na podstawie szablonu zaplanowanego typu reguły, zobacz Tworzenie reguły analizy na podstawie zaplanowanego szablonu reguły w następnej lekcji (lekcja 6).

Uwaga

W przypadku niektórych szablonów reguł przycisk Utwórz regułę może być wyłączony, co oznacza, że nie można utworzyć reguły na podstawie wybranego szablonu z powodu braku źródła danych.