Typy reguł analizy

Korzystając z reguł analizy usługi Microsoft Sentinel, można skonfigurować powiadomienia i alerty na podstawie danych pochodzących ze źródeł połączonych z usługą Microsoft Sentinel. Te alerty pomagają upewnić się, że zespół SOC firmy Contoso wie, kiedy wystąpi zagrożenie, a zespół może odpowiednio reagować, aby zapobiec dotarciu do zasobów firmy.

Typy reguł analizy

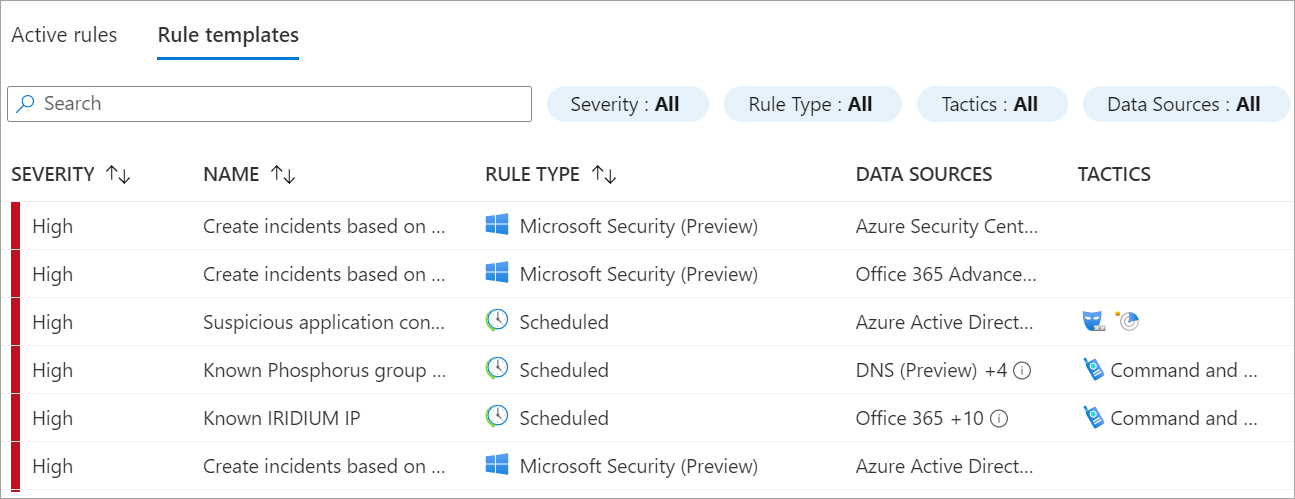

Potencjalne zagrożenia można wyszukiwać przy użyciu wbudowanych reguł analitycznych zapewnianych przez usługę Microsoft Sentinel Analytics, w tym następujących typów:

Anomalia

Łączenie

Zabezpieczenia firmy Microsoft

Analiza zachowań uczenia maszynowego

Zaplanowane alerty

Reguły NRT (niemal w czasie rzeczywistym)

Analiza zagrożeń

Anomalia

Alerty anomalii to informacje i identyfikowanie nietypowych zachowań.

Łączenie

Usługa Microsoft Sentinel używa aparatu korelacji fusion ze skalowalnymi algorytmami uczenia maszynowego do wykrywania zaawansowanych ataków wieloestowych. Aparat koreluje wiele alertów i zdarzeń o niskiej wierności w wielu produktach w zdarzeniach o wysokiej wierności i z możliwością działania. Łączenie jest domyślnie włączone. Ponieważ logika jest ukryta i dlatego nie można jej dostosowywać, można utworzyć tylko jedną regułę za pomocą tego szablonu.

Aparat fusion może również korelować alerty z zaplanowanych reguł analizy z alertami z innych systemów, generując w rezultacie zdarzenia o wysokiej wierności.

Domyślnie wykrywanie łączenia jest włączone w usłudze Microsoft Sentinel. Firma Microsoft stale aktualizuje scenariusze wykrywania łączenia na potrzeby wykrywania zagrożeń. W momencie pisania tego artykułu w celu wykrywania anomalii i łączenia należy skonfigurować następujące łączniki danych:

Gotowe do użycia wykrycia anomalii

Alerty z produktów firmy Microsoft

Microsoft Entra ID — ochrona

Microsoft Defender for Cloud

Microsoft Defender for IoT

- Microsoft Defender XDR

Microsoft Defender for Cloud Apps

Usługa Microsoft Defender dla punktu końcowego

Microsoft Defender for Identity

Microsoft Defender dla usługi Office 365

Alerty z zaplanowanych reguł analizy, zarówno wbudowane, jak i utworzone przez analityków zabezpieczeń. Reguły analizy muszą zawierać informacje o łańcuchu kill-chain (taktyki) i mapowaniu jednostek, aby były używane przez połączenie

Niektóre typowe scenariusze wykrywania ataków identyfikowanych przez alerty dotyczące łączenia to:

Eksfiltracja danych. Wykryto podejrzane działania, takie jak podejrzana reguła przekazywania w skrzynce pocztowej platformy Microsoft 365, po podejrzanym logowaniu się do konta Microsoft Entra może wskazywać na naruszone konto użytkownika.

Niszczenie danych. Nietypowa liczba unikatowych plików, które zostały usunięte po podejrzanym logowaniu się do konta Microsoft Entra, może sygnalizować, że naruszone konto użytkownika zostało użyte do zniszczenia danych.

Odmowa usługi. Znaczna liczba maszyn wirtualnych platformy Azure usuniętych po podejrzanym logowaniu do konta Microsoft Entra może sygnalizować konto użytkownika, którego można użyć do zniszczenia zasobów organizacji.

Ruch poprzeczny. Znaczna liczba akcji personifikacji, które występują po podejrzanym logowaniu się do konta Microsoft Entra, może wskazywać konto użytkownika, którego bezpieczeństwo zostało użyte do złośliwych celów.

Oprogramowanie wymuszające okup. Po podejrzanym logowaniu się do konta Microsoft Entra nietypowe zachowanie użytkownika używane do szyfrowania danych może wyzwolić alert dotyczący wykonywania oprogramowania wymuszającego okup.

Uwaga

Aby uzyskać więcej informacji na temat technologii Fusion w usłudze Microsoft Sentinel, zobacz Advanced multistage attack detection in Microsoft Sentinel (Zaawansowane wykrywanie ataków wieloestanowych w usłudze Microsoft Sentinel)

Zabezpieczenia firmy Microsoft

Możesz skonfigurować rozwiązania zabezpieczeń firmy Microsoft połączone z usługą Microsoft Sentinel w celu automatycznego tworzenia zdarzeń ze wszystkich alertów generowanych w połączonej usłudze.

Można na przykład skonfigurować alerty dla firmy Contoso, gdy użytkownik, który jest skategoryzowany jako zagrożenie wysokiego ryzyka, próbuje zalogować się i uzyskać dostęp do zasobów firmy.

Możesz skonfigurować następujące rozwiązania zabezpieczeń, aby przekazywać alerty do usługi Microsoft Sentinel:

Microsoft Defender for Cloud Apps

Microsoft Defender for Server

Microsoft Defender for IoT

Microsoft Defender for Identity

Microsoft Defender dla usługi Office 365

Microsoft Entra ID — ochrona

Usługa Microsoft Defender dla punktu końcowego

Uwaga

Firma Microsoft ujednolica zarządzanie informacjami i zdarzeniami zabezpieczeń (SIEM) oraz rozszerzoną terminologię dotyczącą wykrywania i reagowania (XDR) w obrębie swoich produktów z dziedziny zabezpieczeń.

Te alerty można filtrować według ważności i według określonego tekstu znajdującego się w nazwie alertu.

Analiza zachowań uczenia maszynowego

Analiza usługi Microsoft Sentinel obejmuje wbudowane reguły analizy zachowań uczenia maszynowego. Nie można edytować tych wbudowanych reguł ani przeglądać ustawień reguły. Reguły te używają algorytmów uczenia maszynowego firmy Microsoft do wykrywania podejrzanych działań. Algorytmy uczenia maszynowego korelują kilka zdarzeń o niskiej wierności w obrębie zdarzenia zabezpieczeń o wysokiej wierności. Ta korelacja pozwala zaoszczędzić godziny, które w przeciwnym razie można poświęcić na ręczne analizowanie wielu alertów z różnych produktów i korelowanie ich. Algorytmy uczenia maszynowego, które używają reguł analizy, ułatwiają także zmniejszenie poziomu chaosu związanego z alertami dzięki szybkiemu pozyskiwaniu i łączeniu ważnych danych.

Na przykład przy użyciu reguły analizy zachowania uczenia maszynowego można wykryć nietypowe działanie logowania protokołu SSH (Secure Shell Protocol) lub logowania za pomocą protokołu RDP(Remote Desktop Protocol).

Zaplanowane alerty

Reguły analizy zaplanowanych alertów zapewniają najwyższy poziom dostosowywania. Możesz zdefiniować własne wyrażenie przy użyciu języka KQL (Kusto Query Language) w celu filtrowania zdarzeń zabezpieczeń, a także skonfigurować harmonogram uruchamiania reguły.