Dodawanie konta administratora

Ćwiczenie — dodawanie konta administratora

W Tożsamość zewnętrzna Microsoft Entra dzierżawa zewnętrzna reprezentuje katalog kont konsumentów i gości. Dzięki roli administratora konta służbowe i konta gościa mogą zarządzać dzierżawą.

Uwaga

Aby utworzyć konto administratora, musisz mieć co najmniej rolę katalogu administratorów użytkowników.

Ta rola jest rolą uprzywilejowaną. Przeczytaj o najlepszych rozwiązaniach dotyczących pracy z rolami uprzywilejowanymi.

Czy masz opinię? Daj nam znać, jak będzie przebiegał projekt weryfikacji koncepcji. Z przyjemnością poznamy opinie użytkowników.

Ostrzeżenie

Podczas tworzenia kont administratorów zalecamy przypisanie użytkownikom najmniej uprzywilejowanej roli niezbędnej, zapewniając, że mają tylko uprawnienia wymagane do wykonania swoich zadań.

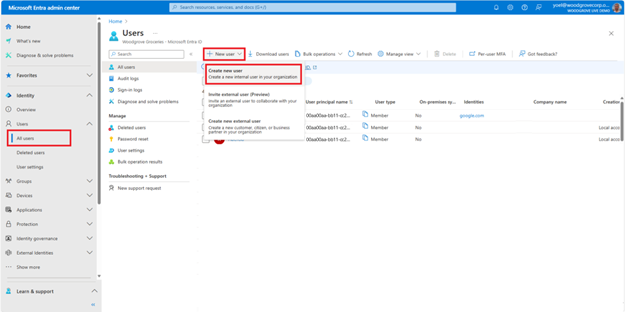

Aby dodać konto administratora, zaloguj się do centrum administracyjnego firmy Microsoft Entra z co najmniej uprawnieniami administratora ról uprzywilejowanych i przejdź do pozycji Użytkownicy tożsamości>>Wszyscy użytkownicy. Następnie wybierz pozycję Nowy użytkownik>Utwórz nowego użytkownika.

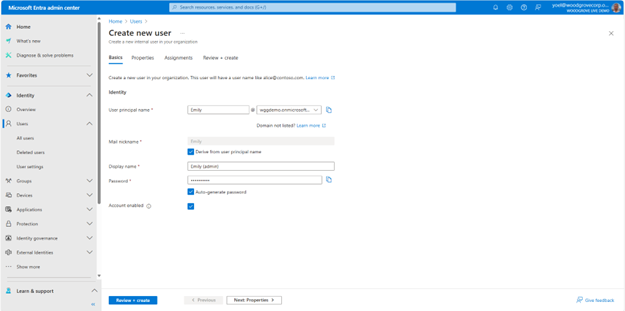

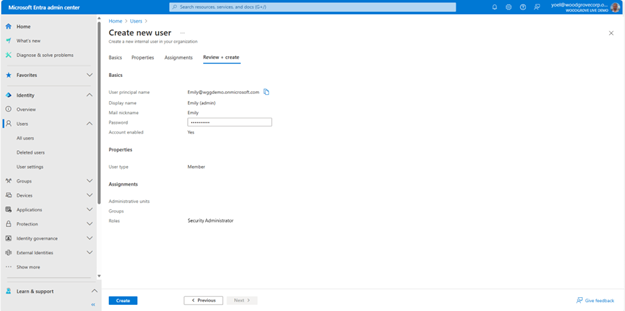

Na stronie Tworzenie nowego użytkownika wprowadź następujące informacje:

- W obszarze Podstawy wprowadź informacje dla tego administratora:

- Główna nazwa użytkownika (wymagana) — nazwa użytkownika nowego użytkownika. Na przykład emily@woodgrovelive.com.

- Nazwa wyświetlana — nazwa nowego użytkownika. Na przykład Emily Doe.

- W obszarze Hasło skopiuj automatycznie wygenerowane hasło podane w polu hasło. Musisz podać to hasło administratorowi, aby zalogować się po raz pierwszy.

- W obszarze Podstawy wprowadź informacje dla tego administratora:

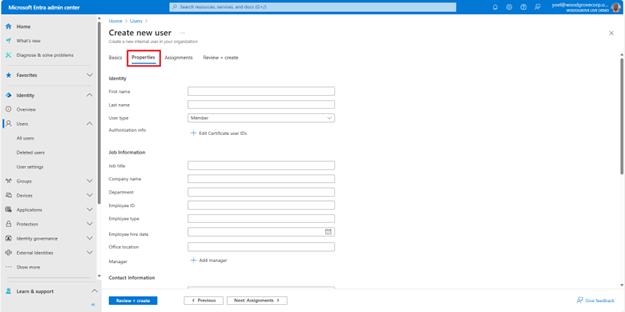

W obszarze Właściwości można również wprowadzić imię i nazwisko wraz z innymi właściwościami.

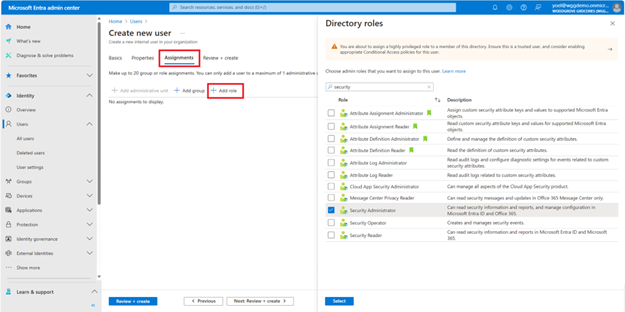

Aby dodać uprawnienia administracyjne dla użytkownika, dodaj je do co najmniej jednej roli administratora w identyfikatorze Entra firmy Microsoft. W obszarze Przypisania wybierz pozycję Dodaj rolę. Następnie znajdź rolę, którą chcesz przypisać do tego użytkownika, a następnie wybierz pozycję Wybierz.

Ostrzeżenie

Podczas tworzenia kont administratorów zalecamy przypisanie użytkownikom najmniej uprzywilejowanej roli niezbędnej, zapewniając, że mają tylko uprawnienia wymagane do wykonania swoich zadań.

Aby utworzyć konto, wybierz pozycję Utwórz.

Dobra robota! Administrator jest tworzony i dodawany do dzierżawy zewnętrznej.

1. Tworzenie użytkownika

Aby utworzyć użytkownika, zastąp następujące wartości w żądaniu programu Microsoft Graph:

- displayName z nazwą wyświetlaną użytkownika.

- mailNickname z aliasem poczty dla użytkownika. Ta właściwość musi być określona podczas tworzenia użytkownika.

- userPrincipalName z główną nazwą użytkownika (UPN). Ogólny format to alias@domain, w którym domena musi znajdować się w kolekcji zweryfikowanych domen dzierżawy.

- hasło z tymczasowym hasłem, które zostanie udostępnione użytkownikowi. Podczas pierwszego logowania użytkownik zostanie poproszony o zmianę hasła.

Przykład

W poniższym przykładzie pokazano, jak utworzyć nowe konto użytkownika dla usługi Adele Vance.

POST https://graph.microsoft.com/v1.0/applications

{

"accountEnabled": true,

"displayName": "Adele Vance",

"mailNickname": "AdeleV",

"userPrincipalName": "AdeleV@wggdemo.onmicrosoft.com",

"passwordProfile": {

"forceChangePasswordNextSignIn": true,

"password": "A1bC2dE3fH4iJ5kL6mN7oP8qR9sT0u"

}

}

1.1 Kopiowanie identyfikatora użytkownika

Z odpowiedzi skopiuj wartość identyfikatora. Na przykład:

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users/$entity",

"id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee",

...

}

2. Przypisywanie roli administratora

Po utworzeniu nowego użytkownika utwórz (ujednolicone) przypisanie roli. W poniższym żądaniu programu Microsoft Graph zastąp następujące polecenie:

- {user-id} z identyfikatorem użytkownika z poprzedniego kroku.

- {identyfikator roli} z jedną z wbudowanych ról firmy Microsoft.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

{

"principalId": "{user-id}",

"roleDefinitionId": "{role-id}",

"directoryScopeId": "/"

}

Przykład

Poniższy przykład przypisuje rolę administratora zabezpieczeń do usługi Adele Vance

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

{

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "194ae4cb-b126-40b2-bd5b-6091b380977d",

"directoryScopeId": "/"

}