Włączanie uwierzytelniania wieloskładnikowego

Ćwiczenie — włączanie uwierzytelniania wieloskładnikowego (MFA)

Uwierzytelnianie wieloskładnikowe (MFA) chroni tożsamości konsumentów, wyświetlając monit o drugą metodę weryfikacji. Microsoft Entra Conditional Access łączy sygnały, aby podejmować decyzje i wymuszać zasady zabezpieczeń. W witrynie internetowej sklepów spożywczych wymusimy zasady dostępu warunkowego, które monitują o uwierzytelnianie wieloskładnikowe. Zasady dostępu warunkowego są przeznaczone dla wszystkich użytkowników bez żadnego warunku.

Uwaga

Aby włączyć uwierzytelnianie wieloskładnikowe, musisz mieć co najmniej rolę katalogu Administrator zasad uwierzytelniania.

Czy masz opinię? Daj nam znać, jak będzie przebiegał projekt weryfikacji koncepcji. Z przyjemnością poznamy opinie użytkowników.

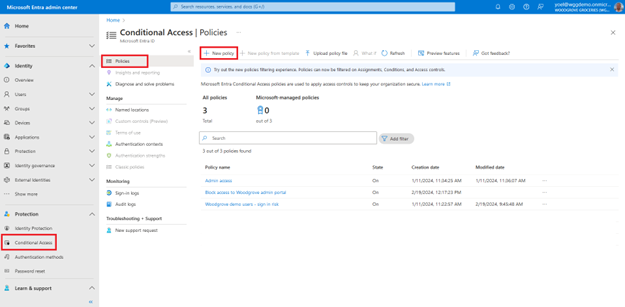

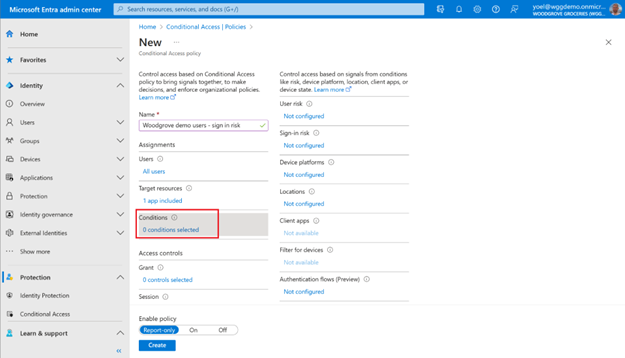

Zacznij od utworzenia zasad dostępu warunkowego w celu zabezpieczenia aplikacji. Zaloguj się do centrum administracyjnego firmy Microsoft Entra i przejdź do pozycji Ochrona>dostępu warunkowego. Następnie wybierz pozycję Nowe zasady.

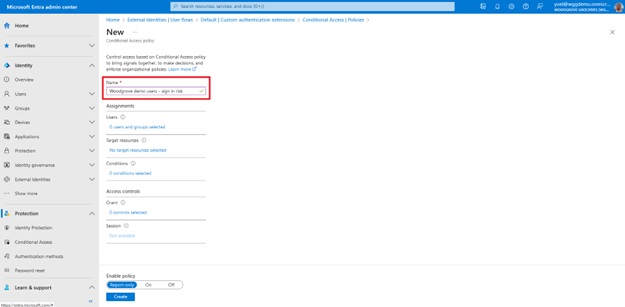

Nadaj zasadom nazwę, na przykład ryzyko logowania.

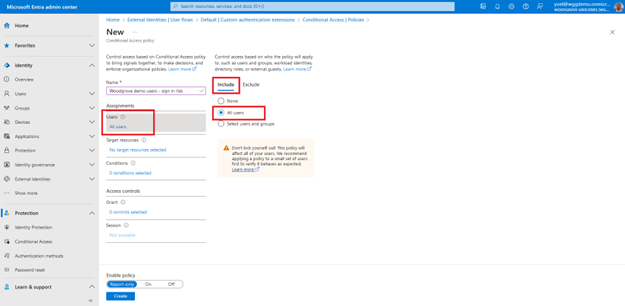

W obszarze Przypisania wybierz link w obszarze Użytkownicy. Następnie na karcie Dołączanie wybierz pozycję Wszyscy użytkownicy. Na karcie Wykluczanie możesz wybrać użytkowników i grupy na potrzeby dostępu awaryjnego lub kont awaryjnych organizacji.

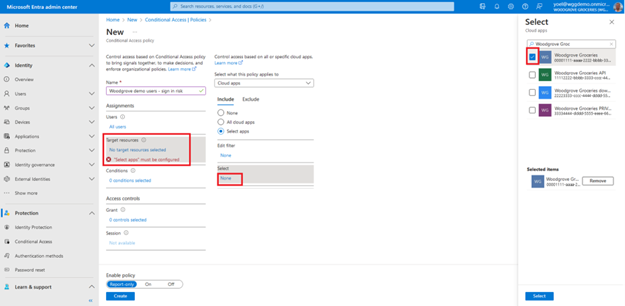

W obszarze Przypisania wybierz pozycję Zasoby docelowe. Następnie na karcie Dołączanie wybierz opcję Wybierz aplikacje i kliknij przycisk Wybierz . Znajdź aplikację, wybierz ją, a następnie wybierz pozycję Wybierz.

Pomiń sekcję Warunki i przejdź do następnego kroku.

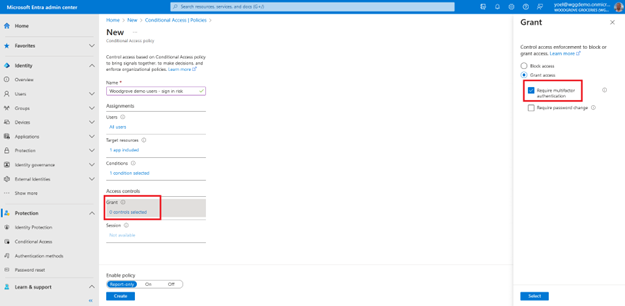

W obszarze Kontrola>dostępu Udziel wybierz pozycję Udziel dostępu. Następnie wybierz pozycję Wymagaj uwierzytelniania wieloskładnikowego. W przypadku tego typu udzielania użytkownicy muszą spełnić dodatkowe wymagania dotyczące zabezpieczeń, takie jak poczta e-mail, rozmowa telefoniczna lub wiadomość SMS.

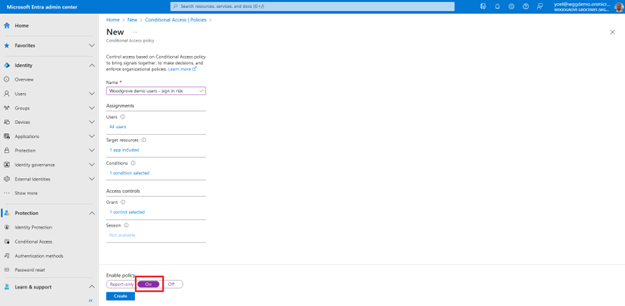

Potwierdź ustawienia i ustaw opcję Włącz zasady na Włączone. Wybierz pozycję Utwórz , aby utworzyć zasady.

Dobra robota! Utworzono zasady dostępu warunkowego, które wymagają od użytkowników ukończenia uwierzytelniania wieloskładnikowego. Aby sprawdzić środowisko użytkownika, zaloguj się do aplikacji.

Tworzenie zasad dostępu warunkowego

Poniższy przykład tworzy zasady dostępu warunkowego. Te zasady dotyczą wszystkich logów dla wszystkich użytkowników (z wyjątkiem administratora globalnego dzierżawy). W poniższym żądaniu zastąp ciąg {web-or-mobile-app-ID} własną aplikacją internetową lub mobilną (identyfikator aplikacji, a nie identyfikator obiektu). Pamiętaj, że możesz dodać więcej aplikacji.

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

{

"templateId": null,

"displayName": "Woodgrove demo - sign in risk",

"state": "enabled",

"sessionControls": null,

"conditions": {

"userRiskLevels": [],

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"times": null,

"deviceStates": null,

"devices": null,

"clientApplications": null,

"applications": {

"includeApplications": [

"{web-or-mobile-app-ID}"

],

"excludeApplications": [],

"includeUserActions": [],

"includeAuthenticationContextClassReferences": [],

"applicationFilter": null

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": [],

"includeGuestsOrExternalUsers": null,

"excludeGuestsOrExternalUsers": null

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": [],

"authenticationStrength": null

}

}