Uwierzytelnianie i szyfrowanie danych w programie Operations Manager

Program System Center Operations Manager składa się z takich funkcji jak serwer zarządzania, serwer bramy, serwer raportowania, operacyjna baza danych, magazyn danych raportowania, agent, konsola sieci Web i konsola Operacje. W tym artykule wyjaśniono, jak jest wykonywane uwierzytelnianie i identyfikuje kanały połączenia, w których dane są szyfrowane.

Uwierzytelnianie oparte na certyfikatach

W przypadku oddzielenia agenta programu Operations Manager i serwera zarządzania przez niezaufany las lub granicę grupy roboczej należy zaimplementować uwierzytelnianie oparte na certyfikatach. Poniższe sekcje zawierają informacje o tych sytuacjach i konkretnych procedurach uzyskiwania i instalowania certyfikatów z urzędów certyfikacji opartych na systemie Windows.

Konfigurowanie komunikacji między agentami i serwerami zarządzania w ramach tej samej granicy zaufania

Agent i serwer zarządzania używają uwierzytelniania systemu Windows, aby wzajemnie się uwierzytelniać, zanim serwer zarządzania akceptuje dane z agenta. Protokół Kerberos w wersji 5 jest domyślną metodą dostarczania uwierzytelniania. Aby uwierzytelnianie wzajemne oparte na protokole Kerberos działało, agenci i serwer zarządzania muszą być instalowani w domenie usługi Active Directory. Jeśli agent i serwer zarządzania znajdują się w oddzielnych domenach, musi istnieć pełne zaufanie między domenami. W tym scenariuszu po przeprowadzeniu wzajemnego uwierzytelniania kanał danych między agentem a serwerem zarządzania jest szyfrowany. Do przeprowadzenia uwierzytelniania i szyfrowania nie jest wymagana interwencja użytkownika.

Konfigurowanie komunikacji między agentami i serwerami zarządzania w granicach zaufania

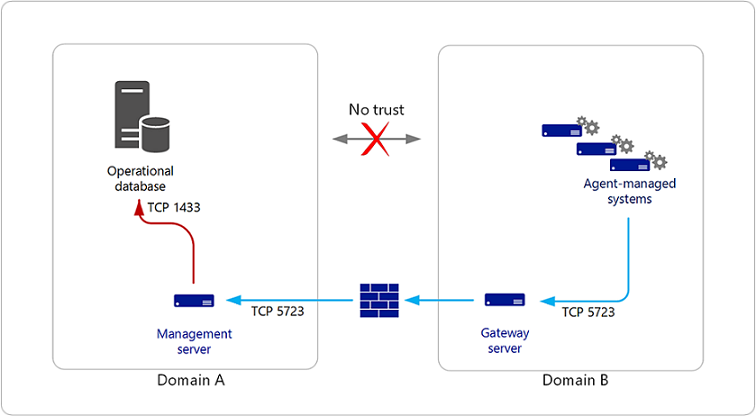

Agent (lub agenci) może zostać wdrożony w domenie (domenie B) niezależnie od serwera zarządzania (domeny A), a między domenami może istnieć żadne dwukierunkowe zaufanie. Ponieważ nie ma zaufania między dwiema domenami, agenci w jednej domenie nie mogą uwierzytelniać się za pomocą serwera zarządzania w innej domenie przy użyciu protokołu Kerberos. Wzajemne uwierzytelnianie między funkcjami programu Operations Manager w każdej domenie nadal występuje.

Rozwiązaniem tej sytuacji jest zainstalowanie serwera bramy w tej samej domenie, w której znajdują się agenci, a następnie zainstalowanie certyfikatów na serwerze bramy i serwerze zarządzania w celu osiągnięcia wzajemnego uwierzytelniania i szyfrowania danych. Użycie serwera bramy oznacza, że potrzebny jest tylko jeden certyfikat w domenie B i tylko jeden port przez zaporę, jak pokazano na poniższej ilustracji.

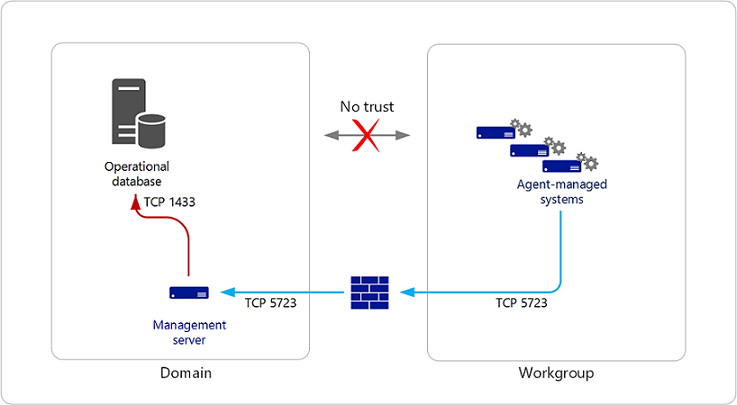

Konfigurowanie komunikacji między domeną — granicą grupy roboczej

W środowisku może istnieć jeden lub dwa agenty wdrożone w grupie roboczej wewnątrz zapory. Agent w grupie roboczej nie może uwierzytelniać się za pomocą serwera zarządzania w domenie przy użyciu protokołu Kerberos. Rozwiązaniem tej sytuacji jest zainstalowanie certyfikatów zarówno na komputerze hostujących agenta, jak i na serwerze zarządzania, z którym nawiązuje połączenie agent, jak pokazano na poniższej ilustracji.

Uwaga

W tym scenariuszu agent musi być zainstalowany ręcznie.

Wykonaj następujące kroki zarówno na komputerze hostowym agenta, jak i na serwerze zarządzania przy użyciu tego samego urzędu certyfikacji (CA) dla każdego z nich:

- Żądanie certyfikatów z urzędu certyfikacji.

- Zatwierdzanie żądań certyfikatów w urzędzie certyfikacji.

- Zainstaluj zatwierdzone certyfikaty w magazynach certyfikatów komputera.

- Skonfiguruj program Operations Manager za pomocą narzędzia MOMCertImport.

Uwaga

Certyfikaty z elementem KEYSPEC innym niż 1 nie są obsługiwane.

Są to te same kroki instalowania certyfikatów na serwerze bramy, z wyjątkiem tego, że narzędzie zatwierdzania bramy nie jest instalowane ani uruchamiane

Potwierdzanie instalacji certyfikatu

Jeśli certyfikat został poprawnie zainstalowany, następujące zdarzenie jest zapisywane w dzienniku zdarzeń programu Operations Manager.

| Typ | Źródło | Identyfikator zdarzenia | Ogólne |

|---|---|---|---|

| Informacja | Łącznik programu OpsMgr | 20053 | Łącznik programu OpsMgr pomyślnie załadował określony certyfikat uwierzytelniania. |

Podczas konfigurowania certyfikatu uruchamiasz narzędzie MOMCertImport. Po zakończeniu narzędzia MOMCertImport numer seryjny zaimportowanego certyfikatu jest zapisywany w rejestrze w następującym podkluczu.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Microsoft Operations Manager\3.0\Machine Settings

Uwaga

Niewłaściwe edytowanie rejestru może poważnie uszkodzić system. Przed wprowadzeniem zmian w rejestrze należy wykonać kopię zapasową wszelkich wartościowych danych przechowywanych na komputerze.

Uwierzytelnianie i szyfrowanie danych między serwerem zarządzania, serwerem bramy i agentami

Komunikacja między tymi funkcjami programu Operations Manager rozpoczyna się od wzajemnego uwierzytelniania. Jeśli certyfikaty znajdują się na obu końcach kanału komunikacji, certyfikaty będą używane do wzajemnego uwierzytelniania; w przeciwnym razie jest używany protokół Kerberos w wersji 5. Jeśli jakiekolwiek dwie funkcje są oddzielone od niezaufanej domeny, należy przeprowadzić wzajemne uwierzytelnianie przy użyciu certyfikatów. Normalna komunikacja, taka jak zdarzenia, alerty i wdrożenie pakietu administracyjnego, odbywa się w tym kanale. Na poprzedniej ilustracji przedstawiono przykład alertu generowanego na jednym z agentów kierowanych do serwera zarządzania. Od agenta do serwera bramy pakiet zabezpieczeń Protokołu Kerberos jest używany do szyfrowania danych, ponieważ serwer bramy i agent znajdują się w tej samej domenie. Alert zostanie odszyfrowany przez serwer bramy i ponownie zaszyfrowany przy użyciu certyfikatów dla serwera zarządzania. Serwer bramy wysyła zaszyfrowany komunikat do serwera zarządzania, na którym serwer zarządzania odszyfrowuje alert. Niektóre połączenia między serwerem zarządzania a agentem mogą obejmować informacje o poświadczeniach; na przykład dane konfiguracji i zadania podrzędne. Kanał danych między agentem a serwerem zarządzania dodaje kolejną warstwę szyfrowania oprócz normalnego szyfrowania kanału. Nie jest wymagana interwencja użytkownika.

Konsola serwera zarządzania i operacje, serwer konsoli sieci Web i serwer raportowania

Uwierzytelnianie i szyfrowanie danych między serwerem zarządzania a konsolą Operacje, serwerem konsoli sieci Web lub serwerem raportowania jest realizowane przy użyciu technologii Windows Communication Foundation (WCF). Początkowa próba uwierzytelnienia jest podejmowana przy użyciu poświadczeń użytkownika. Najpierw podjęto próbę protokołu Kerberos. Jeśli protokół Kerberos nie działa, zostanie podjęta inna próba użycia protokołu NTLM. Jeśli uwierzytelnianie nadal nie powiedzie się, użytkownik zostanie poproszony o podanie poświadczeń. Po uwierzytelnieniu strumień danych jest szyfrowany jako funkcja protokołu Kerberos lub SSL, jeśli jest używany protokół NTLM.

W przypadku serwera raportowania i serwera zarządzania po uwierzytelnieniu zostanie nawiązane połączenie danych między serwerem zarządzania i programem SQL Server Reporting Server. Jest to realizowane wyłącznie przy użyciu protokołu Kerberos; dlatego serwer zarządzania i serwer raportowania muszą znajdować się w zaufanych domenach. Aby uzyskać więcej informacji na temat programu WCF, zobacz artykuł MSDN What is Windows Communication Foundation (Co to jest program Windows Communication Foundation).

Serwer zarządzania i magazyn danych raportowania

Między serwerem zarządzania a magazynem danych raportowania istnieją dwa kanały komunikacyjne:

- Proces hosta monitorowania zduplikowany przez usługę kondycji (usługę System Center Management) na serwerze zarządzania

- Usługi System Center Data Access na serwerze zarządzania

Monitorowanie procesu hosta i magazynu danych raportowania

Domyślnie proces hosta monitorowania zduplikowany przez Usługa kondycji, który jest odpowiedzialny za zapisywanie zebranych zdarzeń i liczników wydajności w magazynie danych, osiąga zintegrowane uwierzytelnianie systemu Windows, uruchamiając jako konto składnika zapisywania danych określone podczas konfigurowania raportowania. Poświadczenia konta są bezpiecznie przechowywane na koncie Uruchom jako o nazwie Konto działania magazynu danych. To konto Uruchom jako jest członkiem profilu Uruchom jako o nazwie Konto magazynu danych (które jest skojarzone z rzeczywistymi regułami zbierania).

Jeśli magazyn danych raportowania i serwer zarządzania są oddzielone granicą zaufania (na przykład każda z nich znajduje się w różnych domenach bez zaufania), zintegrowane uwierzytelnianie systemu Windows nie będzie działać. Aby obejść tę sytuację, proces hosta monitorowania może nawiązać połączenie z magazynem danych raportowania przy użyciu uwierzytelniania programu SQL Server. W tym celu utwórz nowe konto Uruchom jako (prostego typu konta) przy użyciu poświadczeń konta SQL i przypisz je do profilu Uruchom jako o nazwie Konto uwierzytelniania programu SQL Server magazynu danych z serwerem zarządzania jako komputerem docelowym.

Ważne

Domyślnie konto uwierzytelniania programu SQL Server usługi Data Warehouse zostało przypisane do profilu Uruchom jako przy użyciu konta Uruchom jako o tej samej nazwie. Nigdy nie wprowadzaj żadnych zmian na koncie skojarzonym z profilem Uruchom jako, kontem uwierzytelniania programu SQL Server w usłudze Data Warehouse. Zamiast tego utwórz własne konto i własne konto Uruchom jako i przypisz konto Uruchom jako członkowi profilu Uruchom jako, konta uwierzytelniania programu SQL Server w usłudze Data Warehouse podczas konfigurowania uwierzytelniania programu SQL Server.

Poniżej przedstawiono relację różnych poświadczeń konta, kont Uruchom jako i profilów Uruchom jako dla uwierzytelniania zintegrowanego systemu Windows i uwierzytelniania programu SQL Server.

Ustawienie domyślne: Zintegrowane uwierzytelnianie systemu Windows

Profil Uruchom jako: konto magazynu danych

- Konto Uruchom jako: akcja magazynu danych

- Poświadczenia konta: konto modułu zapisywania danych (określone podczas instalacji)

Profil Uruchom jako: Konto uwierzytelniania programu SQL Server w usłudze Data Warehouse

- Konto Uruchom jako: Uwierzytelnianie programu SQL Server w usłudze Data Warehouse

- Poświadczenia konta: specjalne konto utworzone przez program Operations Manager (nie zmieniaj)

Opcjonalnie: Uwierzytelnianie programu SQL Server

- Profil Uruchom jako: Konto uwierzytelniania programu SQL Server w usłudze Data Warehouse

- Konto Uruchom jako: konto Uruchom jako określone podczas instalacji.

- Poświadczenia konta: konto określone podczas instalacji.

Usługa System Center Data Access i magazyn danych raportowania

Domyślnie usługa System Center Data Access, która jest odpowiedzialna za odczytywanie danych z magazynu danych raportowania i udostępnianie go w obszarze parametrów raportu, uzyskuje zintegrowane uwierzytelnianie systemu Windows, uruchamiając jako usługę dostępu do danych i konto usługi konfiguracji zdefiniowane podczas konfigurowania programu Operations Manager.

Jeśli magazyn danych raportowania i serwer zarządzania są oddzielone granicą zaufania (na przykład każda z nich znajduje się w różnych domenach bez zaufania), zintegrowane uwierzytelnianie systemu Windows nie będzie działać. Aby obejść tę sytuację, usługa System Center Data Access może nawiązać połączenie z magazynem danych raportowania przy użyciu uwierzytelniania programu SQL Server. W tym celu utwórz nowe konto Uruchom jako (prostego typu konta) przy użyciu poświadczeń konta SQL i przypisz je do profilu Uruchom jako o nazwie Konto uwierzytelniania programu SQL Server zestawu SDK raportowania z serwerem zarządzania jako komputerem docelowym.

Ważne

Domyślnie konto uwierzytelniania programu SQL Server dla zestawu SDK raportowania zostało przypisane do specjalnego konta przy użyciu konta Uruchom jako o tej samej nazwie. Nigdy nie wprowadzaj żadnych zmian na koncie skojarzonym z profilem Uruchom jako, kontem uwierzytelniania programu SQL Server dla zestawu SDK raportowania. Zamiast tego utwórz własne konto i własne konto Uruchom jako, a następnie utwórz konto Uruchom jako jako członka profilu Uruchom jako, konto uwierzytelniania programu SQL Server dla zestawu SDK raportowania podczas konfigurowania uwierzytelniania programu SQL Server.

Poniżej przedstawiono relację różnych poświadczeń konta, kont Uruchom jako i profilów Uruchom jako dla uwierzytelniania zintegrowanego systemu Windows i uwierzytelniania programu SQL Server.

Ustawienie domyślne: Zintegrowane uwierzytelnianie systemu Windows

Usługa dostępu do danych i konto usługi konfiguracji (zdefiniowane podczas konfigurowania programu Operations Manager)

- Profil Uruchom jako: konto uwierzytelniania programu SQL Server dla zestawu SDK raportowania

- Konto Uruchom jako: konto uwierzytelniania programu SQL Server dla zestawu SDK raportowania

- Poświadczenia konta: specjalne konto utworzone przez program Operations Manager (nie zmieniaj)

Opcjonalnie: Uwierzytelnianie programu SQL Server

- Profil Uruchom jako: Konto uwierzytelniania programu SQL Server w usłudze Data Warehouse

- Konto Uruchom jako: konto Uruchom jako określone podczas instalacji.

- Poświadczenia konta: konto określone podczas instalacji.

Konsola operacji i serwer raportowania

Konsola Operacje łączy się z serwerem raportowania na porcie 80 przy użyciu protokołu HTTP. Uwierzytelnianie jest wykonywane przy użyciu uwierzytelniania systemu Windows. Dane mogą być szyfrowane przy użyciu kanału SSL.

Serwer raportowania i magazyn danych raportowania

Uwierzytelnianie między serwerem raportowania a magazynem danych raportowania odbywa się przy użyciu uwierzytelniania systemu Windows. Konto określone jako konto czytelnika danych podczas konfigurowania raportowania staje się kontem wykonywania na serwerze raportowania. Jeśli hasło konta powinno ulec zmianie, musisz wprowadzić tę samą zmianę hasła przy użyciu programu Reporting Services Configuration Manager w programie SQL Server. Dane między serwerem raportowania i magazynem danych raportowania nie są szyfrowane.