Konfigurowanie podniesienia uprawnień sudo i kluczy SSH

Za pomocą programu Operations Manager można podać poświadczenia dla nieuprzywilejowanego konta, które ma zostać podniesione na komputerze z systemem UNIX lub Linux przy użyciu programu sudo, dzięki czemu użytkownik może uruchamiać programy lub uzyskiwać dostęp do plików z uprawnieniami zabezpieczeń innego konta użytkownika. W przypadku konserwacji agenta można również używać kluczy protokołu Secure Shell (SSH) zamiast hasła do bezpiecznej komunikacji między programem Operations Manager i komputerem docelowym.

Uwaga

Program Operations Manager obsługuje uwierzytelnianie oparte na kluczu SSH z danymi pliku klucza w formacie PuTTY Private Key (PPK). Obecnie obsługuje klucze RSA SSH v.1 i klucze RSA SSH v.2 RSA i DSA.

Aby uzyskać i skonfigurować klucz SSH z komputera z systemami UNIX i Linux, potrzebne jest następujące oprogramowanie na komputerze z systemem Windows:

- Narzędzie do transferu plików, takie jak WinSCP, do transferu plików z komputera z systemem UNIX lub Linux do komputera z systemem Windows.

- Program PuTTY lub podobny program do uruchamiania poleceń na komputerze z systemem UNIX lub Linux.

- Program PuTTYgen do zapisywania prywatnego klucza SHH w formacie OpenSSH na komputerze z systemem Windows.

Uwaga

Program sudo istnieje w różnych lokalizacjach w systemach operacyjnych UNIX i Linux. Aby zapewnić jednolity dostęp do programu sudo, skrypt instalacji agenta systemu UNIX i Linux tworzy link /etc/opt/microsoft/scx/conf/sudodir symboliczny wskazujący katalog, który ma zawierać program sudo. Następnie agent używa tego linku symbolicznego do wywołania polecenia sudo.

Po zainstalowaniu tego linku symbolicznego agenta jest tworzony automatycznie, w przypadku standardowych konfiguracji systemów UNIX i Linux nie są wymagane żadne dodatkowe akcje; Jeśli jednak program sudo jest zainstalowany w lokalizacji innej niż standardowa, należy zmienić link symboliczny w taki sposób, aby wskazywał katalog, w którym zainstalowano program sudo. Jeśli zmienisz link symboliczny, jego wartość zostanie zachowana w ramach operacji odinstalowywania, ponownego instalowania i uaktualniania agenta.

Konfigurowanie konta pod kątem podniesienia uprawnień sudo

Uwaga

Informacje podane w tej sekcji przejdą przez skonfigurowanie przykładowego użytkownika i scomuserprzyznanie mu pełnych praw na komputerze klienckim.

Jeśli masz już konta użytkowników i/lub chcesz skonfigurować monitorowanie niskich uprawnień , szablony programu sudoers są dostępne i udzielają tylko uprawnień wymaganych do pomyślnego monitorowania i konserwacji. Aby uzyskać więcej informacji, zobacz: Sudoers templates for elevation in UNIX/Linux monitoring (Szablony sudoers pod kątem podniesienia uprawnień w monitorowaniu systemu UNIX/Linux)

Poniższe procedury umożliwiają utworzenie konta i podniesienia uprawnień sudo przy użyciu scomuser nazwy użytkownika.

Tworzenie użytkownika

- Zaloguj się na komputerze z systemem UNIX lub Linux jako

root - Dodaj użytkownika:

useradd scomuser - Dodaj hasło i potwierdź hasło:

passwd scomuser

Teraz można skonfigurować podniesienie uprawnień sudo i utworzyć klucz SSH dla scomuserprogramu , zgodnie z opisem w poniższych procedurach.

Konfigurowanie podniesienia uprawnień sudo dla użytkownika

Zaloguj się na komputerze z systemem UNIX lub Linux jako

rootUżyj programu visudo, aby edytować konfigurację sudo w edytorze tekstów vi. Uruchom następujące polecenie:

visudoZnajdź następujący wiersz:

root ALL=(ALL) ALLWstaw następujący wiersz po nim:

scomuser ALL=(ALL) NOPASSWD: ALLAlokacja TTY nie jest obsługiwana. Upewnij się, że następujący wiersz został skomentowany:

# Defaults requirettyWażne

Ten krok jest wymagany, aby program sudo działał.

Zapisz plik i zamknij visudo:

: (colon)wq!Następnie naciśnijESC, a następnie naciśnijEnter, aby zapisać zmiany i zakończyć bezpiecznie.

Przetestuj konfigurację, wprowadzając następujące dwa polecenia. Wynik powinien być listą katalogu bez monitowania o hasło:

su - scomuser sudo ls /etc

Teraz możesz uzyskać dostęp do scomuser konta przy użyciu jego hasła i podniesienia uprawnień sudo, co umożliwia określenie poświadczeń w kreatorach zadań i odnajdywania oraz w ramach kont Uruchom jako.

Tworzenie klucza SSH na potrzeby uwierzytelniania

Napiwek

Klucze SSH są używane tylko na potrzeby operacji konserwacji agenta i nie są używane do monitorowania, upewnij się, że tworzysz klucz dla poprawnego użytkownika, jeśli używasz wielu kont.

Poniższe procedury tworzą klucz SSH dla scomuser konta utworzonego w poprzednich przykładach.

Generowanie klucza SSH

- Zaloguj się jako

scomuser. - Wygeneruj klucz przy użyciu algorytmu DSA (Digital Signature Algorithm):

ssh-keygen -t dsa- Zwróć uwagę na opcjonalne hasło, jeśli zostały podane.

Narzędzie ssh-keygen tworzy /home/scomuser/.ssh katalog z plikiem id_dsa klucza prywatnego i plikiem id_dsa.pub klucza publicznego wewnątrz, te pliki są używane w poniższej procedurze.

Konfigurowanie konta użytkownika w celu obsługi klucza SSH

- W wierszu polecenia wpisz następujące polecenia. Aby przejść do katalogu konta użytkownika:

cd /home/scomuser - Określ wyłączny dostęp właściciela do katalogu:

chmod 700 .ssh - Przejdź do katalogu .ssh:

cd .ssh - Utwórz plik autoryzowanych kluczy przy użyciu klucza publicznego:

cat id_dsa.pub >> authorized_keys - Nadaj użytkownikowi uprawnienia do odczytu i zapisu do pliku autoryzowanych kluczy:

chmod 600 authorized_keys

Teraz możesz skopiować prywatny klucz SSH na komputer z systemem Windows, zgodnie z opisem w następnej procedurze.

Skopiuj prywatny klucz SSH na komputer z systemem Windows i zapisz go w formacie OpenSSH

- Użyj narzędzia, takiego jak WinSCP, aby przenieść plik

id_dsaklucza prywatnego (bez rozszerzenia) z klienta do katalogu na komputerze z systemem Windows. - Uruchom program PuTTYgen.

- W oknie dialogowym Generator kluczy PuTTY wybierz przycisk Załaduj, a następnie wybierz klucz

id_dsaprywatny przesłany z komputera z systemem UNIX lub Linux. - Wybierz pozycję Zapisz klucz prywatny i nazwę i zapisz plik w żądanym katalogu.

- Wyeksportowany plik można użyć w ramach konta Uruchom jako konserwacji skonfigurowanego dla

scomuserprogramu lub podczas wykonywania zadań konserwacji za pośrednictwem konsoli programu .

Konto można użyć scomuser przy użyciu klucza SSH i podniesienia uprawnień sudo do określania poświadczeń w kreatorach programu Operations Manager i konfigurowania kont Uruchom jako.

Ważne

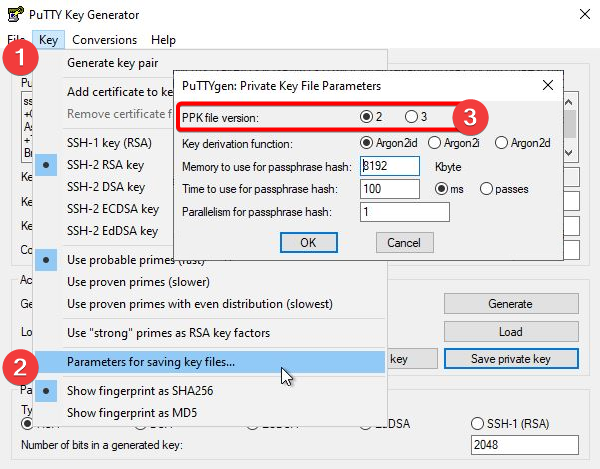

Plik PPK w wersji 2 jest jedyną wersją obecnie obsługiwaną przez program System Center Operations Manager.

Domyślnie program PuTTYgen ma używać pliku PPK w wersji 3. Możesz zmienić wersję pliku PPK na 2, przechodząc do paska narzędzi i wybierając pozycję Parametry klucza > do zapisywania plików kluczy..., a następnie wybierz przycisk radiowy 2 dla wersji pliku PPK.

Następne kroki

- Zapoznaj się z tematem Poświadczenia Musisz mieć dostęp do komputerów z systemami UNIX i Linux, aby zrozumieć, jak uwierzytelniać i monitorować komputery z systemami UNIX i Linux.

- Zapoznaj się z tematem Konfigurowanie szyfrów SSL, jeśli musisz ponownie skonfigurować program Operations Manager, aby użyć innego szyfru.