Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Dotyczy: SQL Server 2019 (15.x) i nowszych — wyłącznie system Windows

W tym artykule opisano sposób rejestrowania komputerów z programem SQL Server w celu zaświadczania za pomocą usługi Ochrona hosta (HGS).

Notatka

Proces rejestrowania programu SQL Server w usłudze HGS wymaga wspólnego wysiłku administratora usługi HGS i administratora komputera programu SQL Server. Zobacz Role i obowiązki podczas konfigurowania zaświadczania przy użyciu usługi HGS.

Przed rozpoczęciem upewnij się, że wdrożono co najmniej jeden komputer HGS i skonfigurowano usługę zaświadczania HGS. Aby uzyskać więcej informacji, zobacz Wdrażanie usługi Host Guardian dla SQL Server.

Krok 1. Instalowanie składników klienta zaświadczania

Notatka

Ten krok powinien być wykonywany przez administratora komputera programu SQL Server.

Aby umożliwić klientowi SQL sprawdzenie, czy rozmawia z zaufanym komputerem SQL Server, komputer SQL Server musi pomyślnie dokonać atestacji w Host Guardian Service. Proces zaświadczania jest zarządzany przez opcjonalny składnik systemu Windows o nazwie klient HGS. Poniższe kroki ułatwią zainstalowanie tego składnika i rozpoczęcie zaświadczania.

Upewnij się, że komputer z SQL Server spełnia wymagania wstępne opisane w dokumentacji planowania HGS.

Uruchom następujące polecenie w konsoli programu PowerShell z podwyższonym poziomem uprawnień, aby zainstalować funkcję Wsparcie Host Guardian Hyper-V, która zawiera klienta HGS i komponenty uwierzytelniania.

Enable-WindowsOptionalFeature -Online -FeatureName HostGuardian -AllUruchom ponownie, aby ukończyć instalację.

Krok 2. Sprawdzanie, czy zabezpieczenia oparte na wirtualizacji są uruchomione

Notatka

Ten krok powinien być wykonywany przez administratora komputera programu SQL Server.

Po zainstalowaniu funkcji Ochrona hosta Hyper-V Obsługa zabezpieczeń opartych na wirtualizacji (VBS) jest automatycznie konfigurowane i włączone.

Enklawy dla funkcji SQL Server Always Encrypted są chronione przez środowisko VBS i działają w nim.

VBS może się nie uruchomić, jeśli komputer nie ma zainstalowanego i włączonego urządzenia IOMMU.

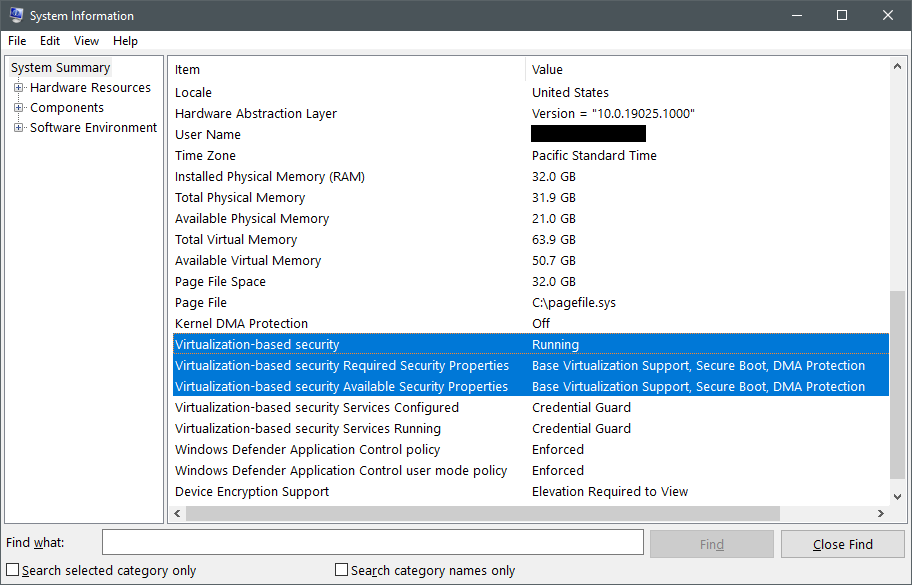

Aby sprawdzić, czy VBS jest uruchomiony, otwórz narzędzie Informacje o systemie, uruchamiając msinfo32.exe i znajdź elementy Virtualization-based security w dolnej części sekcji Podsumowanie systemu.

zrzut ekranu

Pierwszym elementem do sprawdzenia jest Virtualization-based security, który może mieć następujące trzy wartości:

-

Runningoznacza, że VBS jest poprawnie skonfigurowany i uruchomił się pomyślnie. Jeśli na komputerze jest wyświetlany ten stan, możesz przejść do kroku 3. -

Enabled but not runningoznacza, że język VBS jest skonfigurowany do uruchamiania, ale sprzęt nie ma minimalnych wymagań dotyczących zabezpieczeń do uruchamiania języka VBS. Może być konieczne zmianę konfiguracji sprzętu w systemie BIOS lub UEFI, aby włączyć opcjonalne funkcje procesora, takie jak IOMMU, lub jeśli sprzęt naprawdę nie obsługuje wymaganych funkcji, może być konieczne obniżenie wymagań dotyczących zabezpieczeń VBS. Kontynuuj czytanie tej sekcji, aby dowiedzieć się więcej. -

Not enabledoznacza, że skrypt VBS nie jest skonfigurowany do uruchamiania. Funkcja Host Guardian Hyper-V Support automatycznie włącza VBS, dlatego zaleca się powtórzenie kroku 1, jeśli ten stan zostanie wyświetlony.

Jeśli VBS nie jest uruchomione na komputerze, sprawdź właściwości Virtualization-based security. Porównaj wartości w elemencie Required Security Properties z wartościami w elemencie Available Security Properties.

Wymagane właściwości muszą być równe lub podzestawem dostępnych właściwości zabezpieczeń, aby uruchomić VBS.

W kontekście zaświadczania enklaw programu SQL Server właściwości zabezpieczeń mają następujące znaczenie:

-

Base virtualization supportjest zawsze wymagany, ponieważ reprezentuje minimalne funkcje sprzętowe wymagane do uruchomienia funkcji hypervisor. -

Secure Bootjest zalecana, ale nie jest wymagana w przypadku funkcji Always Encrypted programu SQL Server. Bezpieczny rozruch chroni przed rootkitami, wymagając, aby program rozruchowy z podpisem firmy Microsoft uruchamiał się natychmiast po zakończeniu inicjowania interfejsu UEFI. Jeśli używasz zaświadczenia Trusted Platform Module (TPM), włączenie funkcji Secure Boot będzie mierzone i wymuszane, niezależnie od tego, czy VBS jest skonfigurowany tak, aby wymagać Secure Boot. -

DMA Protectionjest zalecana, ale nie jest wymagana w przypadku funkcji Always Encrypted programu SQL Server. Ochrona DMA używa IOMMU do ochrony VBS i pamięci enklawy przed bezpośrednimi atakami dostępu do pamięci. W środowisku produkcyjnym należy zawsze używać komputerów z ochroną DMA. W środowisku deweloperskim/testowym można usunąć wymaganie ochrony DMA. Jeśli wystąpienie programu SQL Server jest zwirtualizowane, najprawdopodobniej nie będziesz mieć dostępnej ochrony DMA i konieczne będzie wyłączenie wymogu uruchamiania VBS. Zapoznaj się z modelem zaufania , aby uzyskać informacje o niższych zabezpieczeniach podczas uruchamiania na maszynie wirtualnej.

Przed obniżeniem wymaganych funkcji zabezpieczeń VBS sprawdź u dostawcy usług OEM lub w chmurze, aby sprawdzić, czy istnieją jakieś możliwości włączenia brakujących wymagań dotyczących platformy w interfejsie UEFI lub BIOS (na przykład włączenie bezpiecznego rozruchu, technologii Intel VT-d lub AMD IOV).

Aby zmienić wymagane funkcje zabezpieczeń platformy dla VBS, uruchom następujące polecenie w konsoli programu PowerShell z podwyższonym poziomem uprawnień:

# Value 0 = No security features required

# Value 1 = Only Secure Boot is required

# Value 2 = Only DMA protection is required (default configuration)

# Value 3 = Both Secure Boot and DMA protection are required

Set-ItemProperty -Path HKLM:\SYSTEM\CurrentControlSet\Control\DeviceGuard -Name RequirePlatformSecurityFeatures -Value 0

Po zmianie rejestru uruchom ponownie komputer z programem SQL Server i sprawdź, czy skrypt VBS jest uruchomiony ponownie.

Jeśli komputer jest zarządzany przez firmę, zasady grupy lub program Microsoft Endpoint Manager mogą zastąpić wszelkie zmiany wprowadzone w tych kluczach rejestru po ponownym uruchomieniu. Skontaktuj się z pomocą techniczną IT, aby sprawdzić, czy wdrażają zasady, które zarządzają konfiguracją VBS.

Krok 3. Konfigurowanie adresu URL zaświadczania

Notatka

Ten krok powinien być wykonywany przez administratora komputera programu SQL Server.

Następnie skonfigurujesz komputer z programem SQL Server przy użyciu adresu URL usługi zaświadczania HGS uzyskanej przez administratora usługi HGS.

W konsoli programu PowerShell z podwyższonym poziomem uprawnień zaktualizuj i uruchom następujące polecenie, aby skonfigurować adres URL zaświadczania.

- Zastąp

hgs.bastion.localnazwą klastra HGS - Aby uzyskać nazwę klastra, możesz uruchomić

Get-HgsServerna dowolnym komputerze usługi HGS - Adres URL zaświadczania powinien zawsze kończyć się

/Attestation - Program SQL Server nie korzysta z kluczowych funkcji ochrony usługi HGS, dlatego udostępnia fikcyjny adres URL, taki jak

http://localhostdo-KeyProtectionServerUrl

Set-HgsClientConfiguration -AttestationServerUrl "https://hgs.bastion.local/Attestation" -KeyProtectionServerUrl "http://localhost"

O ile ta maszyna nie została wcześniej zarejestrowana w usłudze HGS, polecenie zgłasza błąd zaświadczania. Ten wynik jest normalny.

Pole AttestationMode w wynikach polecenia cmdlet wskazuje, z którego trybu zaświadczania korzysta HGS.

Przejdź do krok 4A, aby zarejestrować komputer w trybie TPM lub Krok 4B, aby zarejestrować komputer w trybie klucza hosta.

Krok 4A: Zarejestrować komputer w trybie TPM

Notatka

Ten krok jest wykonywany wspólnie przez administratora komputera programu SQL Server i administratora usługi HGS. Aby uzyskać szczegółowe informacje, zobacz poniższe uwagi.

Przygotuj się

Notatka

Ta akcja powinna być wykonywana przez administratora komputera programu SQL Server.

W tym kroku zbierasz informacje o stanie modułu TPM komputera i rejestrujesz je w usłudze HGS.

Jeśli usługa zaświadczania HGS jest skonfigurowana do korzystania z trybu klucza hosta, przejdź do krok 4B.

Przed rozpoczęciem zbierania pomiarów modułu TPM upewnij się, że pracujesz nad znaną, sprawną konfiguracją komputera z programem SQL Server. Komputer powinien mieć zainstalowany cały niezbędny sprzęt, a zastosowane najnowsze oprogramowanie układowe i aktualizacje oprogramowania. Usługa HGS porównuje komputery z tym punktem odniesienia podczas ich atestacji, dlatego ważne jest, aby były w możliwie najbezpieczniejszym i zamierzonym stanie podczas zbierania pomiarów modułu TPM.

Istnieją trzy pliki danych zebrane na potrzeby zaświadczania TPM, z których niektóre mogą być używane ponownie, jeśli komputery zostały skonfigurowane identycznie.

| Artefakt zaświadczania | Co mierzy | Niepowtarzalność |

|---|---|---|

| Identyfikator platformy | Klucz uwierzytelnienia publicznego w module TPM komputera oraz certyfikat klucza uwierzytelnienia od producenta tego modułu TPM. | 1 dla każdego komputera |

| Punkt odniesienia modułu TPM | Rejestry kontroli platformy (PCR) w module TPM, które mierzą konfigurację oprogramowania układowego i systemu operacyjnego załadowaną podczas procesu rozruchu. Przykłady obejmują stan bezpiecznego rozruchu i to, czy zrzuty awaryjne są szyfrowane. | Jeden punkt odniesienia na unikatową konfigurację komputera (identyczny sprzęt i oprogramowanie mogą używać tego samego punktu odniesienia) |

| Zasady integralności kodu | Zasady kontrolne aplikacji Windows Defender, którym ufasz, aby chronić komputery. | Jeden na unikatową politykę CI wdrożoną na komputerach. |

Aby obsługiwać mieszaną flotę sprzętu i oprogramowania, można skonfigurować więcej niż jeden egzemplarz każdego artefaktu zaświadczania w usłudze HGS. Usługa HGS wymaga tylko, aby poświadczenie komputera było zgodne z jedną polityką z każdego rodzaju polityki. Jeśli na przykład masz trzy punkty odniesienia modułu TPM zarejestrowane w usłudze HGS, pomiary komputera mogą być zgodne z dowolnym z tych punktów odniesienia, aby spełnić wymagania dotyczące zasad.

Konfigurowanie zasad integralności kodu

Notatka

Poniższe kroki należy wykonać przez administratora komputera programu SQL Server.

Usługa HGS wymaga, aby każdy komputer zaświadczany w trybie TPM miał zastosowane zasady kontroli aplikacji usługi Windows Defender (WDAC). Zasady integralności kodu WDAC ograniczają, które oprogramowanie może działać na komputerze, sprawdzając każdy proces, który próbuje wykonać kod względem listy zaufanych wydawców i skrótów plików. W przypadku użycia programu SQL Server enklawy są chronione przez zabezpieczenia oparte na wirtualizacji i nie można ich modyfikować z systemu operacyjnego hosta, więc ścisłość zasad WDAC nie ma wpływu na bezpieczeństwo zaszyfrowanych zapytań. W związku z tym zaleca się wdrożenie zasad trybu inspekcji na komputerach z programem SQL Server w celu spełnienia wymagań zaświadczania bez nakładania dodatkowych ograniczeń na system.

Jeśli już używasz niestandardowej polityki integralności kodu WDAC na komputerach w celu zabezpieczenia konfiguracji systemu operacyjnego, możesz przejść do Zbieranie informacji o potwierdzeniu modułu TPM.

W każdym systemie operacyjnym Windows Server 2019, Windows 10 w wersji 1809 i nowszych dostępne są wstępnie udostępnione przykładowe zasady. Zasady

AllowAllumożliwiają uruchamianie dowolnego oprogramowania na komputerze bez ograniczeń. Przekonwertuj zasady na formularz binarny zrozumiały dla systemu operacyjnego i usługi HGS, aby go użyć. W konsoli programu PowerShell z podwyższonym poziomem uprawnień uruchom następujące polecenia, aby skompilować zasadyAllowAll:# We are changing the policy to disable enforcement and user mode code protection before compiling $temppolicy = "$HOME\Desktop\allowall_edited.xml" Copy-Item -Path "$env:SystemRoot\schemas\CodeIntegrity\ExamplePolicies\AllowAll.xml" -Destination $temppolicy Set-RuleOption -FilePath $temppolicy -Option 0 -Delete Set-RuleOption -FilePath $temppolicy -Option 3 ConvertFrom-CIPolicy -XmlFilePath $temppolicy -BinaryFilePath "$HOME\Desktop\allowall_cipolicy.bin"Postępuj zgodnie ze wskazówkami w przewodniku wdrażania Windows Defender Application Control, aby wdrożyć plik

allowall_cipolicy.binna komputerach SQL Server przy użyciu zasad grupy . W przypadku komputerów grupy roboczej wykonaj ten sam proces przy użyciu Edytora lokalnych zasad grupy (gpedit.msc).Uruchom

gpupdate /forcena komputerach z programem SQL Server, aby skonfigurować nowe zasady integralności kodu, a następnie uruchom ponownie komputery, aby zastosować zasady.

Zbieranie informacji o potwierdzeniach TPM

Notatka

Poniższe kroki należy wykonać przez administratora komputera programu SQL Server.

Powtórz następujące kroki dla każdego komputera z programem SQL Server, który będzie przeprowadzał poświadczenie przy użyciu HGS:

Aby komputer był w znanym, dobrym stanie, uruchom następujące polecenia w PowerShell, aby zebrać informacje o atestacji modułu TPM:

# Collects the TPM EKpub and EKcert $name = $env:computername $path = "$HOME\Desktop" (Get-PlatformIdentifier -Name $name).Save("$path\$name-EK.xml") # Collects the TPM baseline (current PCR values) Get-HgsAttestationBaselinePolicy -Path "$path\$name.tcglog" -SkipValidation # Collects the applied CI policy, if one exists Copy-Item -Path "$env:SystemRoot\System32\CodeIntegrity\SIPolicy.p7b" -Destination "$path\$name-CIpolicy.bin"Udostępnij trzy pliki zaświadczania administratorowi usługi HGS.

Rejestrowanie komputera z programem SQL Server przy użyciu usługi HGS

Notatka

Poniższe kroki należy wykonać przez administratora usługi HGS.

Powtórz następujące kroki dla każdego komputera działającego na SQL Server, który będzie uwierzytelniał się w HGS:

Skopiuj pliki zaświadczania uzyskane od administratora komputera programu SQL Server do serwera HGS.

Na serwerze HGS uruchom następujące polecenia w konsoli programu PowerShell z podwyższonym poziomem uprawnień, aby zarejestrować komputer z programem SQL Server:

# TIP: REMEMBER TO CHANGE THE FILENAMES # Registers the unique TPM with HGS (required for every computer) Add-HgsAttestationTpmHost -Path "C:\temp\SQL01-EK.xml" # Registers the TPM baseline (required ONCE for each unique hardware and software configuration) Add-HgsAttestationTpmPolicy -Name "MyHWSoftwareConfig" -Path "C:\temp\SQL01.tcglog" # Registers the CI policy (required ONCE for each unique CI policy) Add-HgsAttestationCiPolicy -Name "AllowAll" -Path "C:\temp\SQL01-CIpolicy.bin"Napiwek

Jeśli wystąpi błąd podczas próby zarejestrowania unikatowego identyfikatora modułu TPM, upewnij się, że zaimportowałeś certyfikaty pośrednie i główne modułu TPM na używanym komputerze usługi HGS.

Oprócz identyfikatora platformy, punktu odniesienia modułu TPM i zasad integralności kodu istnieją wbudowane zasady skonfigurowane i wymuszane przez usługę HGS, które mogą wymagać zmiany. Te wbudowane zasady są mierzone z punktu odniesienia modułu TPM zbieranego z serwera i reprezentują różne ustawienia zabezpieczeń, które powinny być włączone w celu ochrony komputera. Jeśli masz jakiekolwiek komputery, które nie mają IOMMU, aby chronić przed atakami DMA (na przykład maszyna wirtualna), musisz wyłączyć politykę IOMMU.

Aby wyłączyć wymaganie IOMMU, uruchom następujące polecenie na serwerze HGS:

Disable-HgsAttestationPolicy Hgs_IommuEnabled

Uwaga

Jeśli wyłączysz politykę IOMMU, jednostki IOMMU nie będą wymagane dla żadnego komputera korzystającego z usługi HGS. Nie można wyłączyć zasad IOMMU tylko dla jednego komputera.

Listę zarejestrowanych hostów i zasad modułu TPM można przejrzeć za pomocą następujących poleceń programu PowerShell:

Get-HgsAttestationTpmHost

Get-HgsAttestationTpmPolicy

Krok 4B: Zarejestruj komputer w trybie klucza hosta

Notatka

Ten krok jest wykonywany wspólnie przez administratora komputera programu SQL Server i administratora usługi HGS. Aby uzyskać szczegółowe informacje, zobacz poniższe uwagi.

Ten krok przeprowadzi Cię przez proces generowania unikatowego klucza dla hosta i rejestrowania go w usłudze HGS. Jeśli usługa zaświadczania HGS jest skonfigurowana do korzystania z trybu TPM, postępuj zgodnie ze wskazówkami w Krok 4A.

Generowanie klucza dla komputera z programem SQL Server

Uwaga

Ta część powinna być wykonywana wspólnie przez administratora komputera programu SQL Server.

Zaświadczanie klucza hosta działa przez wygenerowanie pary kluczy asymetrycznych na komputerze z programem SQL Server i udostępnienie usługi HGS publicznej połowy tego klucza.

Powtórz następujące kroki dla każdego komputera SQL Server, który będzie uwierzytelniany za pomocą HGS:

Aby wygenerować parę kluczy, uruchom następujące polecenie w konsoli programu PowerShell z podwyższonym poziomem uprawnień:

Set-HgsClientHostKey Get-HgsClientHostKey -Path "$HOME\Desktop\$env:computername-key.cer"Jeśli klucz hosta został już utworzony i chcesz wygenerować nową parę kluczy, użyj następujących poleceń:

Remove-HgsClientHostKey Set-HgsClientHostKey Get-HgsClientHostKey -Path "$HOME\Desktop\$env:computername-key.cer"Udostępnij plik certyfikatu administratorowi usługi HGS.

Rejestrowanie komputera z programem SQL Server przy użyciu usługi HGS

Notatka

Poniższe kroki należy wykonać przez administratora usługi HGS.

Powtórz następujące kroki dla każdego komputera z SQL Serverem, który będzie poświadczał w ramach HGS.

Skopiuj plik certyfikatu uzyskany od administratora komputera programu SQL Server do serwera HGS.

Uruchom następujące polecenie w konsoli programu PowerShell z podwyższonym poziomem uprawnień, aby zarejestrować komputer z programem SQL Server:

Add-HgsAttestationHostKey -Name "YourComputerName" -Path "C:\temp\yourcomputername.cer"

Krok 5. Potwierdzenie, że host może pomyślnie zaświadczyć

Notatka

Ten krok powinien być wykonywany przez administratora komputera programu SQL Server.

Po zarejestrowaniu komputera z SQL Server w usłudze HGS (krok 4A dla trybu TPM, krok 4B dla trybu klucza hosta), upewnij się, że jest w stanie pomyślnie przeprowadzić atestację.

Konfigurację klienta poświadczeń HGS można sprawdzić i przeprowadzić próbę poświadczenia w dowolnym momencie za pomocą polecenia Get-HgsClientConfiguration.

Dane wyjściowe polecenia będą wyglądać podobnie do poniższych:

PS C:\> Get-HgsClientConfiguration

IsHostGuarded : True

Mode : HostGuardianService

KeyProtectionServerUrl : http://localhost

AttestationServerUrl : http://hgs.bastion.local/Attestation

AttestationOperationMode : HostKey

AttestationStatus : Passed

AttestationSubstatus : NoInformation

FallbackKeyProtectionServerUrl :

FallbackAttestationServerUrl :

IsFallbackInUse : False

Dwa najważniejsze pola w danych wyjściowych to AttestationStatus, które informuje, czy komputer przeszedł poświadczenie, oraz AttestationSubStatus, które wyjaśnia, które polityki komputer nie spełnił, jeśli nie przeszedł poświadczenia.

Poniżej wyjaśniono najbardziej typowe wartości, które mogą występować w AttestationStatus:

AttestationStatus |

Wyjaśnienie |

|---|---|

| Wygasłe | Host przeszedł wcześniej poświadczenie, ale certyfikat zdrowotny, który został mu wystawiony, wygasł. Upewnij się, że czas hosta i usługi HGS są zsynchronizowane. |

InsecureHostConfiguration |

Komputer nie spełniał co najmniej jednej zasady zaświadczania skonfigurowanej na serwerze usługi HGS. Aby uzyskać więcej informacji, zobacz AttestationSubStatus. |

| Nieskonfigurowane | Komputer nie jest skonfigurowany z adresem URL uwierzytelniania. Konfigurowanie adresu URL zaświadczania |

| Przekazywane | Komputer przeszedł atestację i jest zaufany do uruchamiania enklaw SQL Server. |

TransientError |

Próba zaświadczania nie powiodła się z powodu tymczasowego błędu. Ten błąd zwykle oznacza, że wystąpił problem podczas kontaktowania się z usługą HGS za pośrednictwem sieci. Sprawdź połączenie sieciowe i upewnij się, że komputer może rozpoznać oraz routować do nazwy usługi HGS. |

TpmError |

Urządzenie TPM komputera zgłosiło błąd podczas próby zaświadczania. Aby uzyskać więcej informacji, zapoznaj się z dziennikami modułu TPM. Wyczyszczenie modułu TPM może rozwiązać ten problem, ale należy rozważyć wstrzymanie funkcji BitLocker i innych usług korzystających z modułu TPM przed wyczyszczeniem modułu TPM. |

UnauthorizedHost |

Klucz hosta nie jest znany usłudze HGS. Postępuj zgodnie z instrukcjami w Krok 4B, aby zarejestrować komputer w usłudze HGS. |

Gdy AttestationStatus pokazuje InsecureHostConfiguration, pole AttestationSubStatus zostanie wypełnione jedną lub więcej nazwami zasad, które nie powiodły się.

W poniższej tabeli opisano najbardziej typowe wartości i sposób korygowania błędów.

| Podstatus zaświadczenia | Co to znaczy i co zrobić |

|---|---|

| Polityka Integralności Kodu | Zasady integralności kodu na komputerze nie są zarejestrowane w ramach usługi HGS lub. Komputer nie korzysta obecnie z zasad integralności kodu. Aby uzyskać wskazówki, zobacz Konfigurowanie zasad integralności kodu. |

| ZrzutyWłączone | Komputer jest skonfigurowany tak, aby zezwalał na zrzuty awaryjne, ale polityka Hgs_DumpsEnabled nie zezwala na zrzuty. Wyłącz zrzuty na tym komputerze lub wyłącz zasady Hgs_DumpsEnabled, aby kontynuować. |

| FullBoot | Komputer został wznowiony ze stanu uśpienia lub hibernacji, co powoduje zmiany pomiarów modułu TPM. Uruchom ponownie komputer, aby wygenerować czyste pomiary modułu TPM. |

| HibernacjaWłączona | Komputer jest skonfigurowany do zezwalania na hibernację z niezaszyfrowanymi plikami hibernacji. Wyłącz hibernacji na komputerze, aby rozwiązać ten problem. |

| Polityka Integralności Kodu Wymuszana przez Hypervisor | Komputer nie jest skonfigurowany do używania zasad integralności kodu. Sprawdź zasady grupy lub lokalne zasady grupy > Konfiguracja Komputera > Szablony Administracyjne > System > Device Guard > Włącz zabezpieczenia oparte na wirtualizacji > Ochrona integralności kodu oparta na wirtualizacji. Ten element zasad powinien mieć wartość "Włączone bez blokady UEFI". |

| Iommu | Ten komputer nie ma włączonego urządzenia IOMMU. Jeśli jest to komputer fizyczny, włącz IOMMU w menu konfiguracji UEFI. Jeśli jest to maszyna wirtualna i model IOMMU nie jest dostępny, uruchom Disable-HgsAttestationPolicy Hgs_IommuEnabled na serwerze usługi HGS. |

| SecureBoot | Bezpieczny rozruch nie jest włączony na tym komputerze. Włącz bezpieczny rozruch w menu konfiguracji interfejsu UEFI, aby rozwiązać ten błąd. |

| VirtualSecureMode | Zabezpieczenia oparte na wirtualizacji nie są uruchomione na tym komputerze. Postępuj zgodnie ze wskazówkami w Krok 2: Sprawdź, czy VBS działa na komputerze. |