Wskazówki dotyczące zera dla małych firm

W tym artykule opisano wskazówki i zasoby dotyczące wdrażania Zero Trust dla klientów i partnerów pracujących z usługą Microsoft 365 Business Premium i innymi technologiami powszechnie używanymi przez klientów biznesowych o małych i średnich rozmiarach. Te zasoby ułatwiają realizację zasad zerowego zaufania:

| Jawną weryfikację | Korzystanie z dostępu z najmniejszymi uprawnieniami | Zakładanie naruszeń zabezpieczeń |

|---|---|---|

| Zawsze uwierzytelniaj się i autoryzuj przy użyciu zasad tożsamości i dostępu do urządzeń. | Zapewnij użytkownikom tylko potrzebny dostęp i przez czas potrzebny im do wykonywania zadań. | Zrób to, co możesz zapobiec atakom, chronić przed zagrożeniami, a następnie być gotowym do reagowania. |

Ten artykuł zawiera również informacje i zasoby dla partnerów firmy Microsoft.

Wskazówki dotyczące konfiguracji platformy Microsoft 365 Business Premium

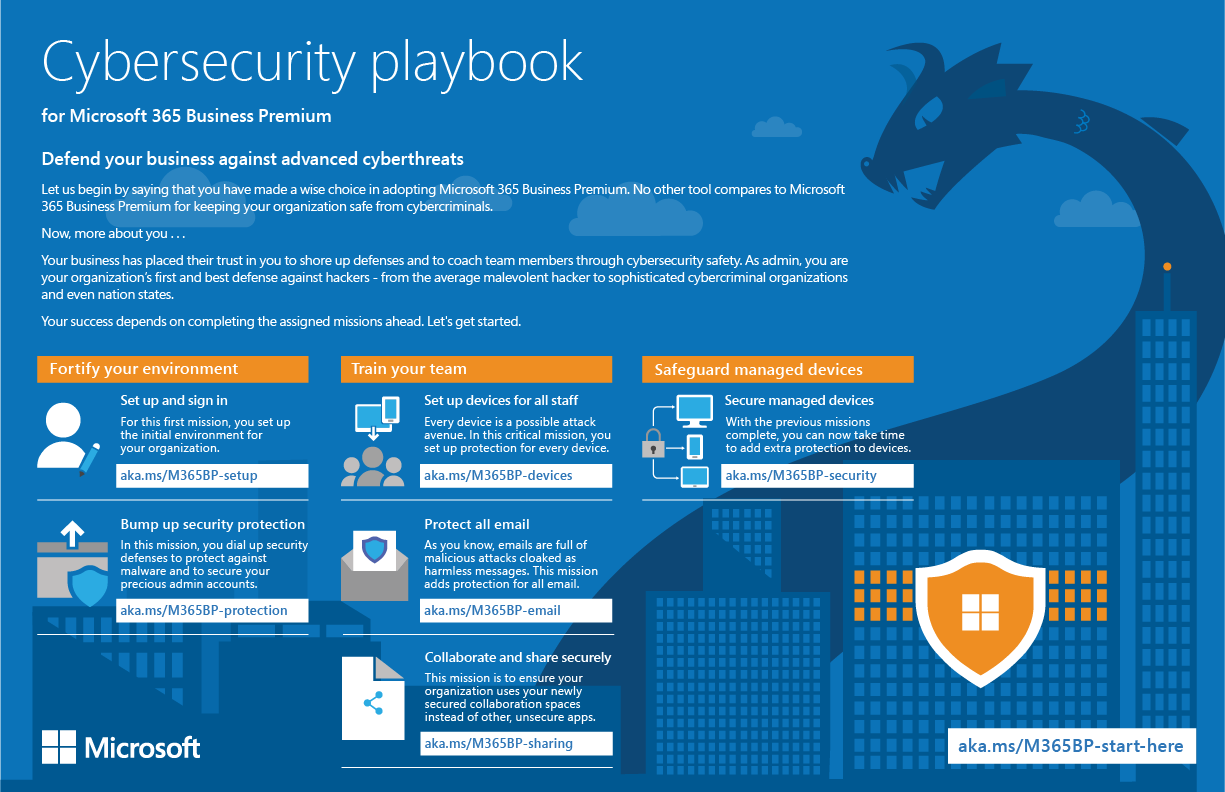

Platforma Microsoft 365 Business Premium to kompleksowe rozwiązanie do produktywności chmury i zabezpieczeń przeznaczone specjalnie dla małych i średnich firm. Te wskazówki dotyczą zasad zero trust w procesie kompleksowej konfiguracji przy użyciu funkcji dostępnych w usłudze Microsoft 365 Business Premium.

| Podręcznik cyberbezpieczeństwa | opis |

|---|---|

|

W tej bibliotece:

|

Zobacz następujące zasoby:

- Microsoft 365 Business Premium — produktywność i cyberbezpieczeństwo dla małych firm

- Zasoby platformy Microsoft 365 Business Premium dla partnerów i małych firm

| Zasada zerowego zaufania | Met by |

|---|---|

| Jawną weryfikację | Uwierzytelnianie wieloskładnikowe (MFA) jest włączone przy użyciu ustawień domyślnych zabezpieczeń (lub z dostępem warunkowym). Ta konfiguracja wymaga od użytkowników zarejestrowania się w usłudze MFA. Wyłącza również dostęp za pośrednictwem starszego uwierzytelniania (urządzeń, które nie obsługują nowoczesnego uwierzytelniania) i wymaga od administratorów uwierzytelniania za każdym razem, gdy się logują. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Wskazówki są udostępniane w celu ochrony kont administracyjnych i nieużywania tych kont dla zadań użytkowników. |

| Zakładanie naruszeń zabezpieczeń | Ochrona przed złośliwym oprogramowaniem i innymi zagrożeniami cyberbezpieczeństwa jest zwiększana przy użyciu wstępnie zdefiniowanych zasad zabezpieczeń. Wskazówki są udostępniane na potrzeby trenowania zespołu w celu skonfigurowania urządzeń niezarządzanych (bring-your-own-device lub BYOD), bezpiecznego korzystania z poczty e-mail oraz współpracy i bezpieczniejszego udostępniania. Dodatkowe wskazówki są udostępniane w celu zabezpieczenia zarządzanych urządzeń (urządzeń, które są właścicielami organizacji). |

Dodatkowa ochrona przed zagrożeniami

Platforma Microsoft 365 Business Premium obejmuje Microsoft Defender dla Firm, która zapewnia kompleksowe zabezpieczenia dla urządzeń z uproszczonym środowiskiem konfiguracji. Zoptymalizowane pod kątem małych i średnich firm, możliwości obejmują zagrożenia i zarządzanie lukami w zabezpieczeniach, ochronę nowej generacji (oprogramowanie antywirusowe i zaporę), zautomatyzowane badanie i korygowanie itd.

Platforma Microsoft 365 Business Premium obejmuje również zaawansowaną ochronę przed wyłudzaniem informacji, anty spamem i ochroną przed złośliwym oprogramowaniem dla zawartości wiadomości e-mail oraz plików pakietu Office (Sejf Linków i załączników Sejf) z planem 1 Ochrona usługi Office 365 w usłudze Microsoft Defender. Dzięki tym funkcjom twoja zawartość poczty e-mail i współpracy jest bezpieczniejsza i lepiej chroniona.

Zobacz następujące zasoby:

- Co to jest Microsoft Defender dla Firm?

- plan 1 Ochrona usługi Office 365 w usłudze Microsoft Defender

| Zasada zerowego zaufania | Met by |

|---|---|

| Jawną weryfikację | Urządzenia, które uzyskują dostęp do danych firmy, muszą spełniać wymagania dotyczące zabezpieczeń. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Wskazówki dotyczące używania ról do przypisywania uprawnień i zasad zabezpieczeń w celu zapobiegania nieautoryzowanemu dostępowi. |

| Zakładanie naruszeń zabezpieczeń | Zaawansowana ochrona jest udostępniana dla urządzeń, poczty e-mail i zawartości współpracy. Akcje korygowania są podejmowane po wykryciu zagrożeń. |

Wskazówki i narzędzia dla partnerów

Jeśli jesteś partnerem firmy Microsoft, dostępnych jest kilka zasobów, które ułatwiają zarządzanie zabezpieczeniami klientów biznesowych. Te zasoby obejmują ścieżki szkoleniowe, wskazówki i integrację.

Oznaczenie Partner rozwiązań dla zabezpieczeń umożliwia klientom zidentyfikowanie Cię jako partnera, któremu mogą ufać zintegrowane rozwiązania w zakresie zabezpieczeń, zgodności i tożsamości. Zobacz Partner rozwiązań dotyczący ścieżki Edukacja zabezpieczeń (Centrum partnerskie firmy Microsoft).

Wskazówki są dostępne, aby ułatwić klientom przeglądanie uprawnień i dostępu administracyjnego przyznanego partnerom. Wskazówki są również dostępne, aby ułatwić dostawcom usług zabezpieczeń zarządzanych przez firmę Microsoft integrację z dzierżawami klientów biznesowych. Odwiedź następujące artykuły:

- Przeglądanie uprawnień administracyjnych partnera

- Konfigurowanie integracji dostawcy usług zabezpieczeń zarządzanych

Zasoby są dostępne, aby pomóc Ci jako partner firmy Microsoft w zarządzaniu ustawieniami zabezpieczeń klientów oraz w celu ochrony swoich urządzeń i danych. Usługa Microsoft 365 Lighthouse integruje się z platformą Microsoft 365 Business Premium, Microsoft Defender dla Firm i Ochrona punktu końcowego w usłudze Microsoft Defender.

Interfejsy API usługi Defender for Endpoint mogą służyć do integrowania funkcji zabezpieczeń urządzeń w usłudze Microsoft 365 Business Premium z narzędziami do zdalnego monitorowania i zarządzania (RMM) oraz profesjonalnym oprogramowaniem do automatyzacji usług (PSA). Odwiedź następujące artykuły:

- Integrowanie zabezpieczeń punktu końcowego firmy Microsoft z narzędziami programu RMM i oprogramowaniem PSA

- Zabezpieczanie urządzeń i danych klientów oraz zarządzanie nimi przy użyciu usługi Microsoft 365 Lighthouse

- Pomoc dla partnerów (ogólne informacje i pomoc techniczna)

| Zasada zerowego zaufania | Met by |

|---|---|

| Jawną weryfikację | Zasoby partnerów są dostępne, aby ułatwić partnerom firmy Microsoft konfigurowanie tożsamości i zasad dostępu klientów oraz zarządzanie nimi. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Partnerzy mogą konfigurować integrację z dzierżawami klientów. Klienci mogą przeglądać uprawnienia i dostęp administracyjny przyznany partnerom. |

| Zakładanie naruszeń zabezpieczeń | Usługa Microsoft 365 Lighthouse integruje się z funkcjami ochrony przed zagrożeniami firmy Microsoft dla małych i średnich firm. |

Ochrona innych aplikacji SaaS używanych przez Ciebie lub Twoich klientów

Ty lub Twoi klienci biznesowi prawdopodobnie korzystają z innych aplikacji oprogramowania jako usługi (SaaS), takich jak Salesforce, Adobe Creative Cloud i DocuSign. Te aplikacje można zintegrować z identyfikatorem Entra firmy Microsoft i uwzględnić je w zasadach uwierzytelniania wieloskładnikowego i dostępu warunkowego.

Galeria aplikacji Firmy Microsoft Entra to kolekcja aplikacji typu oprogramowanie jako usługa (SaaS), które zostały wstępnie zintegrowane z identyfikatorem Entra. Wystarczy znaleźć aplikację w galerii i dodać ją do środowiska. Następnie aplikacja będzie dostępna do uwzględnienia w zakresie reguł uwierzytelniania wieloskładnikowego i dostępu warunkowego. Zobacz Omówienie galerii aplikacji Firmy Microsoft Entra.

Po dodaniu aplikacji SaaS do środowiska te aplikacje będą automatycznie chronione za pomocą usługi Microsoft Entra MFA i innych zabezpieczeń udostępnianych domyślnie przez zabezpieczenia. Jeśli używasz zasad dostępu warunkowego zamiast domyślnych ustawień zabezpieczeń, musisz dodać te aplikacje do zakresu dostępu warunkowego i powiązanych zasad. Zobacz Włączanie uwierzytelniania wieloskładnikowego w usłudze Microsoft 365 Business Premium.

Microsoft Entra ID określa, kiedy użytkownik będzie monitowany o uwierzytelnianie wieloskładnikowe na podstawie czynników, takich jak lokalizacja, urządzenie, rola i zadanie. Ta funkcja chroni wszystkie aplikacje zarejestrowane w usłudze Microsoft Entra ID, w tym aplikacje SaaS. Zobacz Wymaganie od użytkowników wykonania uwierzytelniania wieloskładnikowego w razie potrzeby.

| Zasada zerowego zaufania | Met by |

|---|---|

| Jawną weryfikację | Wszystkie dodawane aplikacje SaaS wymagają uwierzytelniania wieloskładnikowego w celu uzyskania dostępu. |

| Używanie dostępu z jak najmniejszą liczbą uprawnień | Użytkownicy muszą spełniać wymagania dotyczące uwierzytelniania, aby korzystać z aplikacji, które uzyskują dostęp do danych firmy. |

| Zakładanie naruszeń zabezpieczeń | Czynniki, takie jak lokalizacja, urządzenie, rola i zadanie, są brane pod uwagę podczas uwierzytelniania użytkowników. Uwierzytelnianie wieloskładnikowe jest używane w razie potrzeby. |

Dodatkowa dokumentacja zero trustu

Użyj dodatkowej zawartości Zero Trust na podstawie zestawu dokumentacji lub ról w organizacji.

Zestaw dokumentacji

Postępuj zgodnie z tą tabelą, aby uzyskać najlepsze zestawy dokumentacji zero trust dla Twoich potrzeb.

| Zestaw dokumentacji | Pomaga... | Role |

|---|---|---|

| Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. | Architekci zabezpieczeń, zespoły IT i menedżerowie projektów |

| Pojęcia i cele wdrażania dla ogólnych wskazówek dotyczących wdrażania obszarów technologicznych | Zastosuj ochronę Zero Trust zgodną z obszarami technologii. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. | Architekci zabezpieczeń i implementatorzy IT |

| Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do dzierżawy platformy Microsoft 365. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. | Zespoły IT i pracownicy ds. zabezpieczeń |

| Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. | Deweloperzy partnerów, zespoły IT i pracownicy ds. zabezpieczeń |

| Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. | Deweloperzy aplikacji |

Twoja rola

Postępuj zgodnie z tą tabelą, aby uzyskać najlepsze zestawy dokumentacji dla Twojej roli w organizacji.

| Rola | Zestaw dokumentacji | Pomaga... |

|---|---|---|

| Architekt zabezpieczeń Menedżer projektu IT Implementator IT |

Struktura wdrażania dla fazy i wskazówek kroków dotyczących kluczowych rozwiązań biznesowych i wyników | Zastosuj ochronę zero trust z pakietu C-suite do implementacji IT. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń | Pojęcia i cele wdrażania dla ogólnych wskazówek dotyczących wdrażania obszarów technologicznych | Zastosuj ochronę Zero Trust zgodną z obszarami technologii. |

| Architekt zabezpieczeń Implementator IT |

Plan szybkiej modernizacji Zero Trust (RaMP) na potrzeby wskazówek i list kontrolnych dotyczących zarządzania projektami w celu uzyskania łatwych zwycięstw | Szybko zaimplementuj kluczowe warstwy ochrony zerowej zaufania. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla platformy Microsoft 365 | Plan wdrożenia Zero Trust z platformą Microsoft 365 dla krokowych i szczegółowych wskazówek dotyczących projektowania i wdrażania platformy Microsoft 365 | Zastosuj ochronę Zero Trust do dzierżawy platformy Microsoft 365. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń firmy Microsoft Copilots | Zero Trust for Microsoft Copilots for Stepd and detailed design and deployment guidance (Zero Trust for Microsoft Copilots — szczegółowe wskazówki dotyczące projektowania i wdrażania) | Zastosuj ochronę zero trust do microsoft copilots. |

| Członek zespołu IT lub zespołu ds. zabezpieczeń dla usług platformy Azure | Zero Trust dla usług platformy Azure w celu uzyskania szczegółowych wskazówek dotyczących projektowania i wdrażania | Zastosuj ochronę Zero Trust do obciążeń i usług platformy Azure. |

| Partner developer lub członek zespołu IT lub ds. zabezpieczeń | Integracja partnerów z usługą Zero Trust w celu uzyskania wskazówek dotyczących projektowania obszarów technologii i specjalizacji | Stosowanie zabezpieczeń Zero Trust do rozwiązań w chmurze firmy Microsoft partnerów. |

| Deweloper aplikacji | Opracowywanie zasad korzystania z modelu Zero Trust na potrzeby wskazówek i najlepszych rozwiązań dotyczących projektowania aplikacji | Zastosuj ochronę Zero Trust do aplikacji. |