Strona wideo

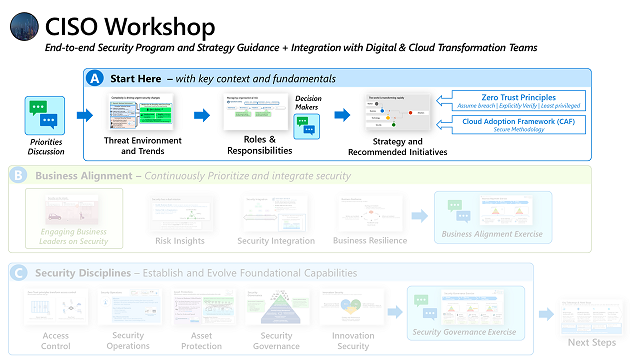

Warsztaty CISO zapewniają wskazówki dotyczące programu zabezpieczeń i strategii dotyczące zabezpieczania "hybrydowego wszystkiego" majątku technicznego (lokalnego, wielochmurowego, IoT, OT itp.)

Wprowadzenie i omówienie

Ten klip wideo przedstawia warsztaty CISO i zawiera omówienie jego zawartości.

Część A — kluczowy kontekst i podstawy

W tych filmach wideo omówiono trendy zagrożeń, ewolucję roli zabezpieczeń i odpowiedzialności oraz zalecaną strategię i strategiczne inicjatywy dotyczące struktury transformacji zabezpieczeń.

Środowisko zagrożeń i trendy

Zarówno środowisko zagrożenia, jak i posiadane przez nas nieruchomości techniczne są złożone i stale się zmieniają. Bezpieczeństwo musi nadążać za transformacją biznesową i technologiczną, zwłaszcza gdy widzimy oprogramowanie wymuszające okup i modele "jako usługa" wpływające na firmę.

Role i obowiązki

W tym filmie wideo omówiono, jak zadania do wykonania w zabezpieczeniach ewoluują

Strategie i zalecane inicjatywy

W tym filmie wideo omówiono transformację zero trustu i nowoczesną strategię zabezpieczeń, która jest zgodna z celami biznesowymi, transformacją cyfrową i transformacją w chmurze. 5 strategicznych inicjatyw w tym filmie wideo opisuje sposób modernizacji programu zabezpieczeń i możliwości przy użyciu zasad Zero Trust. Obejmuje to również wskazówki dotyczące unikania ekstremalnych podejść, które powodują zwiększone ryzyko — całkowite pomijanie zabezpieczeń i nadmiernie restrykcyjnych zabezpieczeń.

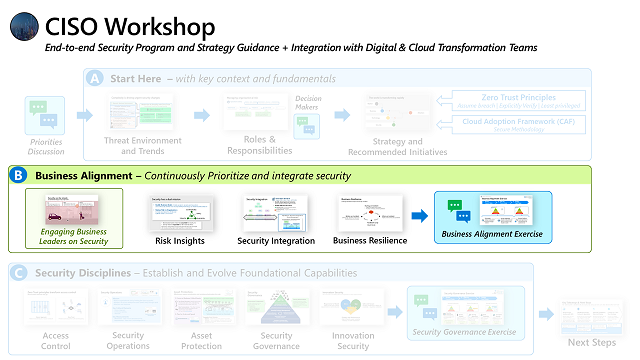

Część B — dopasowanie biznesowe

W tych filmach wideo omówiono sposób angażowania liderów biznesowych w zakresie zabezpieczeń, dopasowywania do priorytetów biznesowych i zagrożeń, integrowania zabezpieczeń w it/firmie i budowania odporności biznesowej

Angażowanie liderów biznesowych w zakresie zabezpieczeń

Angażowanie liderów biznesowych w tematach dotyczących zabezpieczeń może być trudne. W tym filmie wideo użyto podejścia do odgrywania ról, aby pomóc liderom ds. zabezpieczeń w prosty sposób stosować podejście z liderami biznesowymi w ich języku. W tym artykule omówiono ataki i zagrożenia w języku biznesowym, zalecenia dotyczące mierzenia sukcesu programu zabezpieczeń oraz prośbę o pomoc techniczną dla kluczowych liderów biznesowych, których potrzebują zespoły ds. zabezpieczeń. Ta konwersacja ułatwia pozycjonowanie zabezpieczeń jako elementu obsługującego i partnera w większej organizacji.

Szczegółowe informacje ryzyka

W tym filmie wideo omówiono sposób dopasowywania priorytetów zabezpieczeń do celów biznesowych i istniejących struktur zarządzania ryzykiem. Obejmuje to podwójny cel zabezpieczeń umożliwiający firmie i zmniejszenie ryzyka, a także różne źródła ryzyka cyberbezpieczeństwa (oraz sposób, w jaki te zagrożenia odzwierciedlają uzasadnione organizacje).

Integracja z zabezpieczeniami

Omówienie sposobu pomyślnego zintegrowania zabezpieczeń z procesami IT i procesami biznesowymi oraz strukturą współpracy między funkcjami zabezpieczeń. Obejmuje to szczegółowe informacje na temat pojawiającej się, ale niezwykle ważnej dyscypliny zarządzania stanem zabezpieczeń, która koncentruje się na zmniejszeniu ryzyka z widocznością i mechanizmami kontroli prewencyjnej.

Odporność biznesowa

Odporność biznesowa to North Star programów zabezpieczeń, zmniejszając wpływ działalności biznesowej, równoważąc inwestycje w zabezpieczenia przed atakami, podczas i po atakach.

Model dojrzałości — dopasowanie biznesowe

Ten film wideo zawiera przegląd modeli dojrzałości opisujących rzeczywistą podróż w celu poprawy Szczegółowe informacje ryzyka, integracji zabezpieczeń i odporności biznesowej. Obejmuje to dyskusję na temat konkretnych działań, które pomogą Ci przejść do następnego poziomu.

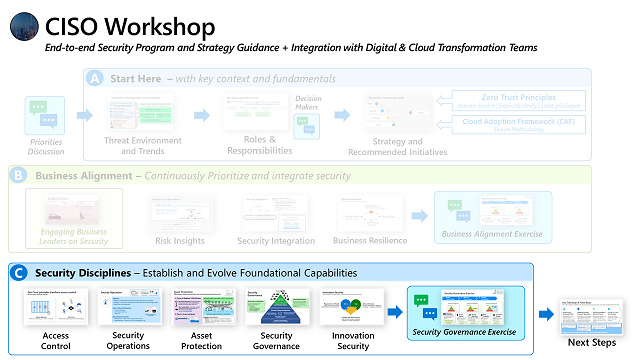

Część C — dyscypliny zabezpieczeń

W tych filmach wideo omówiono sposób zapewnienia jasnej struktury programu zabezpieczeń przy użyciu pięciu kluczowych dyscyplin zabezpieczeń

Kontrola dostępu

Ten film wideo jest omówieniem podejścia Zero Trust do kontroli dostępu, która obejmuje silne uwierzytelnianie, łączenie tożsamości i dostępu sieciowego do pojedynczego podejścia oraz model znany-zaufany-dozwolony.

Security Operations

W tym filmie wideo omówiono nowoczesne operacje zabezpieczeń, w tym kluczowe metryki sukcesu, kluczowe punkty dotykowe z liderami i funkcjami biznesowymi oraz kluczowe elementy kulturowe.

Ochrona zasobów

Jest to dyskusja na temat kluczowych imperatywów dla zespołów, które zarządzają zasobami i zabezpieczają je, w tym ustalają priorytety zabezpieczeń w oparciu o krytyczność biznesową i wydajnie skalują duże i rosnące zestawy zasobów w majątku technicznym.

Nadzór nad zabezpieczeniami

W tym filmie wideo opisano modernizację ładu zabezpieczeń i łączy świat celów biznesowych i technologii. Obejmuje to również różne składniki ładu zabezpieczeń, w tym ryzyko, zgodność, architekturę zabezpieczeń, zarządzanie stanem, (strategiczną) analizę zagrożeń i nie tylko.

Bezpieczeństwo innowacji

W tym filmie wideo omówiono, jak zabezpieczenia aplikacji ewoluują w nowoczesne podejście (w tym DevSecOps) i kluczowe obszary fokusu, aby zwiększyć sukces tej możliwości.

Model dojrzałości — nadzór nad zabezpieczeniami

Ten film wideo zawiera przegląd modelu dojrzałości na potrzeby rzeczywistej podróży w celu poprawy architektury zabezpieczeń, zarządzania stanem i konserwacji zabezpieczeń IT. Obejmuje to omówienie konkretnych działań, które ułatwiają przenoszenie tych dyscyplin do następnego poziomu.

Podsumowanie i następne kroki

Podsumowanie warsztatów z kluczowymi szybkimi zwycięstwami i kolejnymi krokami