Konfigurowanie źródeł tożsamości programu vCenter do korzystania z usługi Active Directory

Informacje o źródłach tożsamości programu VMware vCenter

Program VMware vCenter obsługuje różne źródła tożsamości na potrzeby uwierzytelniania użytkowników, którzy uzyskują dostęp do programu vCenter. Rozwiązanie CloudSimple Private Cloud vCenter można skonfigurować do uwierzytelniania za pomocą usługi Active Directory dla administratorów programu VMware w celu uzyskania dostępu do programu vCenter. Po zakończeniu instalacji właściciel cloudowner może dodawać użytkowników ze źródła tożsamości do programu vCenter.

Domenę usługi Active Directory i kontrolery domeny można skonfigurować na dowolny z następujących sposobów:

- Domeny usługi Active Directory i kontrolery domeny działające lokalnie

- Domeny usługi Active Directory i kontrolery domeny uruchomione na platformie Azure jako maszyny wirtualne w ramach subskrypcji platformy Azure

- Nowa domena usługi Active Directory i kontrolery domeny uruchomione w chmurze prywatnej

- Usługa Azure Active Directory

W tym przewodniku opisano zadania konfigurowania domeny i kontrolerów domeny usługi Active Directory, uruchamianych lokalnie czy jako maszyny wirtualne w subskrypcjach. Jeśli chcesz użyć usługi Azure AD jako źródła tożsamości, zapoznaj się z tematem „Korzystanie z usługi Azure AD jako dostawcy tożsamości dla vCenter na platformie CloudSimple Private Cloud”, aby uzyskać szczegółowe instrukcje dotyczące konfigurowania źródła tożsamości.

Przed dodaniemźródła tożsamości tymczasowo eskaluj uprawnienia programu vCenter.

Ostrożność

Nowi użytkownicy muszą zostać dodani tylko do Cloud-Owner-Group, Cloud-Global-Cluster-Admin-Group, Cloud-Global-Storage-Admin-Group, Cloud-Global-Network-Admin-Group lub Cloud-Global-VM-Admin-Group. Użytkownicy dodani do grupy administratorów zostaną automatycznie usunięci. Tylko konta usług muszą być dodane do grupy Administratorzy, a konta usług nie mogą być używane do logowania się do webowego interfejsu użytkownika vSphere.

Opcje źródła tożsamości

- Dodaj lokalne Active Directory jako jednokrotne źródło tożsamości logowania

- konfigurowanie nowej usługi Active Directory w chmurze prywatnej

- Konfigurowanie usługi Active Directory na platformie Azure

Ważne

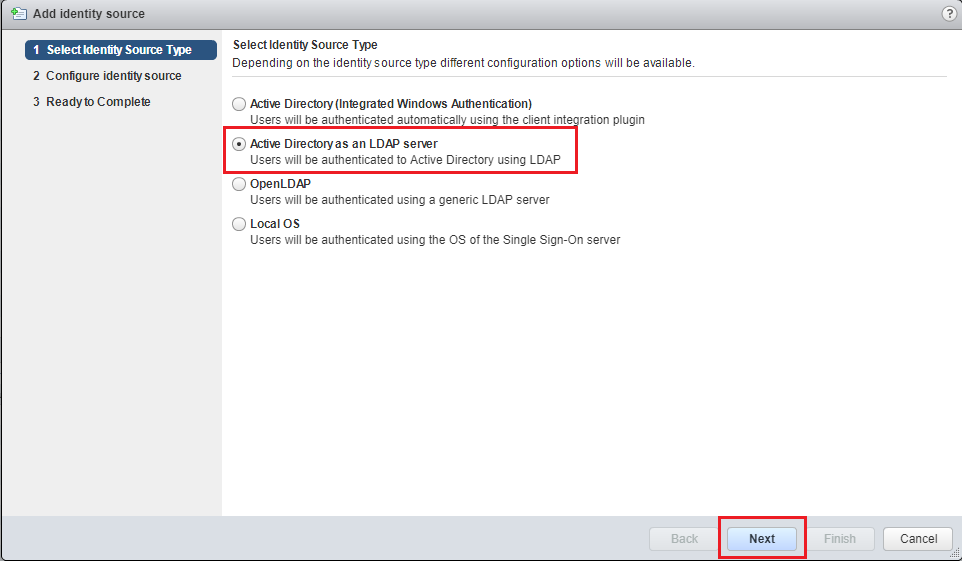

Usługa Active Directory (zintegrowane uwierzytelnianie systemu Windows) nie jest obsługiwana. Tylko opcja usługi Active Directory przez protokół LDAP jest obsługiwana jako źródło tożsamości.

Dodaj lokalne Active Directory jako jednolite źródło tożsamości Sign-On

Aby skonfigurować lokalną usługę Active Directory jako jedno źródło tożsamości Sign-On, potrzebne są następujące elementy:

- połączenie sieci VPN typu lokacja-lokacja z lokalnego centrum danych do chmury prywatnej.

- Adres IP lokalnego serwera DNS dodany do vCenter i Platform Services Controller (PSC).

Skorzystaj z informacji w poniższej tabeli podczas konfigurowania domeny usługi Active Directory.

| Opcja | Opis |

|---|---|

| nazwa | Nazwa źródła tożsamości. |

| podstawowa nazwa wyróżniająca dla użytkowników | Podstawowa nazwa wyróżniająca dla użytkowników. |

| nazwa domeny | Pełna nazwa domeny (FQDN), na przykład example.com. Nie podaj adresu IP w tym polu tekstowym. |

| alias domeny | Nazwa NetBIOS domeny. Dodaj nazwę NetBIOS domeny Active Directory jako alias źródła tożsamości, jeśli korzystasz z uwierzytelniania przez SSPI. |

| podstawowa nazwa wyróżniająca dla grup | Podstawowa nazwa wyróżniająca grup. |

| adres URL serwera podstawowego | Podstawowy serwer LDAP kontrolera domeny. Użyj formatu ldap://hostname:port lub ldaps://hostname:port. Port jest zazwyczaj 389 dla połączeń LDAP i 636 dla połączeń LDAPS. W przypadku wdrożeń kontrolera z wieloma domenami usługi Active Directory port jest zazwyczaj 3268 dla protokołu LDAP i 3269 dla protokołu LDAPS.Certyfikat, który ustanawia zaufanie dla punktu końcowego LDAPS serwera usługi Active Directory, jest wymagany w przypadku używania ldaps:// w podstawowym lub pomocniczym adresie URL LDAP. |

| adres URL serwera pomocniczego | Adres serwera LDAP drugiego kontrolera domeny, który jest używany w przypadku awarii. |

| Wybierz certyfikatu | Jeśli chcesz użyć protokołu LDAPS ze źródłem tożsamości serwera LDAP usługi Active Directory lub serwera OpenLDAP, po wpisaniu ldaps:// w polu adresu URL pojawi się przycisk Wybierz certyfikat. Adres URL pomocniczy nie jest wymagany. |

| Nazwa użytkownika | Identyfikator użytkownika w domenie, który ma co najmniej dostęp do odczytu do podstawowej nazwy wyróżniającej dla użytkowników i grup. |

| Hasło | Hasło użytkownika, który jest określony przez nazwę użytkownika. |

Jeśli masz informacje z poprzedniej tabeli, możesz dodać lokalną usługę Active Directory jako pojedyncze Sign-On źródło tożsamości w vCenter.

Wskazówka

Więcej informacji na temat źródeł tożsamości Single Sign-On można znaleźć na stronie dokumentacji VMware.

Konfigurowanie nowej usługi Active Directory w chmurze prywatnej

Możesz skonfigurować nową domenę usługi Active Directory w chmurze prywatnej i użyć jej jako źródła tożsamości na potrzeby logowania jednokrotnego. Domena usługi Active Directory może być częścią istniejącego lasu usługi Active Directory lub może być skonfigurowana jako niezależny las.

Nowy las i domena usługi Active Directory

Aby skonfigurować nowy las i domenę usługi Active Directory, potrzebne są następujące elementy:

- Co najmniej jedna maszyna wirtualna z systemem Microsoft Windows Server do użycia jako kontrolery domeny dla nowego lasu i domeny usługi Active Directory.

- Co najmniej jedna maszyna wirtualna z uruchomioną usługą DNS na potrzeby rozpoznawania nazw.

Aby uzyskać szczegółowe instrukcje, zobacz Install a New Windows Server 2012 Active Directory Forest (Instalowanie nowego lasu usługi Active Directory w systemie Windows Server 2012).

Wskazówka

W celu zapewnienia wysokiej dostępności usług zalecamy skonfigurowanie wielu kontrolerów domeny i serwerów DNS.

Po skonfigurowaniu lasu i domeny usługi Active Directory można dodać źródło tożsamości w vCenter dla nowej usługi Active Directory.

Nowa domena usługi Active Directory w istniejącym lesie usługi Active Directory

Aby skonfigurować nową domenę usługi Active Directory w istniejącym lesie usługi Active Directory, potrzebne są następujące elementy:

- Połączenie VPN między lokacjami z domeną Active Directory.

- Serwer DNS służy do rozwiązywania nazwy istniejącego lasu usługi Active Directory.

Zobacz Instalowanie nowej domeny podrzędnej lub drzewa Active Directory w systemie Windows Server 2012, aby uzyskać szczegółowe instrukcje.

Po skonfigurowaniu domeny usługi Active Directory można dodać źródło tożsamości w programie vCenter dla nowej usługi Active Directory.

Konfigurowanie usługi Active Directory na platformie Azure

Usługa Active Directory uruchomiona na platformie Azure jest podobna do usługi Active Directory działającej lokalnie. Aby skonfigurować usługę Active Directory działającą na platformie Azure jako pojedyncze źródło tożsamości Sign-On w programie vCenter, serwer vCenter i PSC muszą mieć łączność sieciową z siecią wirtualną w usłudze Azure, gdzie działają usługi Active Directory. Tę łączność można ustanowić przy użyciu połączenia sieci wirtualnej platformy Azure przy użyciu usługi ExpressRoute z sieci wirtualnej platformy Azure, w której usługi Active Directory są uruchomione w chmurze prywatnej CloudSimple.

Po nawiązaniu połączenia sieciowego wykonaj kroki opisane w Dodaj lokalną usługę Active Directory jako jedno Sign-On źródło tożsamości, aby dodać je jako źródło tożsamości.

Dodawanie źródła tożsamości w programie vCenter

Zwiększ uprawnienia w swojej chmurze prywatnej.

Zaloguj się do programu vCenter dla chmury prywatnej.

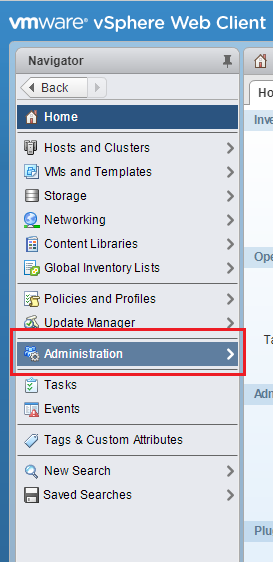

Wybierz pozycję Dom > Administracja.

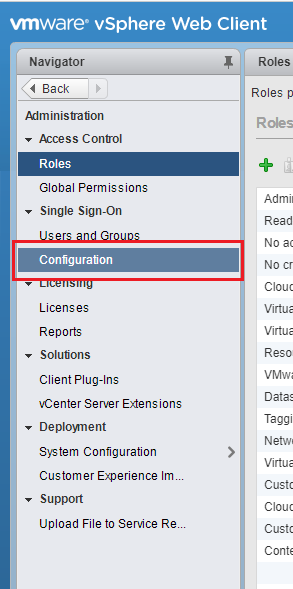

Wybierz pozycję logowanie jednokrotne > konfiguracja.

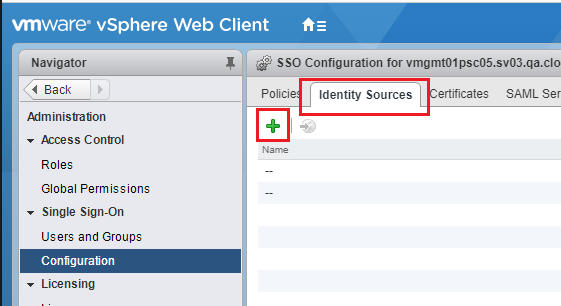

Otwórz kartę Źródła tożsamości i kliknij +, aby dodać nowe źródło tożsamości.

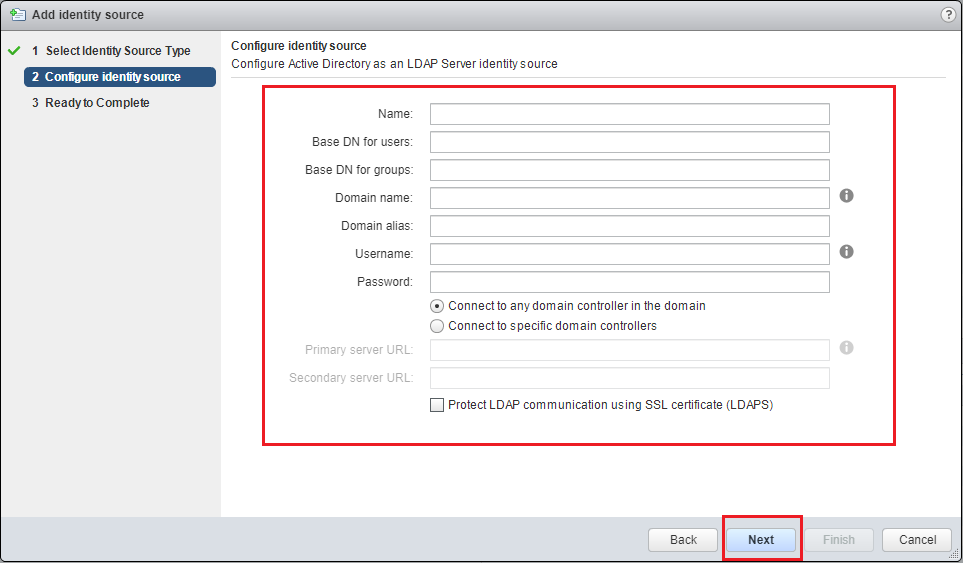

Wybierz Active Directory jako serwer LDAP i kliknij Dalej.

Określ parametry źródła tożsamości dla swojego środowiska, a następnie kliknij Dalej.

Przejrzyj ustawienia i kliknij Zakończ.