Konfigurowanie punktów końcowych na maszynie wirtualnej z systemem Windows przy użyciu klasycznego modelu wdrażania

Ważne

Klasyczne maszyny wirtualne zostaną wycofane 1 marca 2023 r.

Jeśli używasz zasobów IaaS z usługi ASM, wykonaj migrację do 1 marca 2023 r. Zachęcamy do przejścia wcześniej, aby skorzystać z wielu ulepszeń funkcji w usłudze Azure Resource Manager.

Aby uzyskać więcej informacji, zobacz Migrowanie zasobów IaaS do usługi Azure Resource Manager do 1 marca 2023 r.

Maszyny wirtualne z systemem Windows utworzone na platformie Azure przy użyciu klasycznego modelu wdrażania mogą automatycznie komunikować się za pośrednictwem kanału sieci prywatnej z innymi maszynami wirtualnymi w tej samej usłudze w chmurze lub sieci wirtualnej. Jednak komputery w Internecie lub innych sieciach wirtualnych wymagają punktów końcowych kierowania przychodzącego ruchu sieciowego do maszyny wirtualnej.

Punkty końcowe można również skonfigurować na maszynach wirtualnych z systemem Linux.

Ważne

Platforma Azure ma dwa różne modele wdrażania związane z tworzeniem zasobów i pracą z nimi: Resource Manager i model klasyczny. W tym artykule opisano klasyczny model wdrażania. Firma Microsoft zaleca, aby w przypadku większości nowych wdrożeń korzystać z modelu opartego na programie Resource Manager.

Od 15 listopada 2017 r. maszyny wirtualne będą dostępne tylko w Azure Portal.

W modelu wdrażania Resource Manager punkty końcowe są konfigurowane przy użyciu sieciowych grup zabezpieczeń. Aby uzyskać więcej informacji, zobacz Zezwalanie na dostęp zewnętrzny do maszyny wirtualnej przy użyciu Azure Portal.

Podczas tworzenia maszyny wirtualnej z systemem Windows w Azure Portal typowe punkty końcowe, takie jak punkty końcowe pulpitu zdalnego i Windows PowerShell komunikacji zdalnej, są zwykle tworzone automatycznie. Dodatkowe punkty końcowe można skonfigurować później zgodnie z potrzebami.

Każdy punkt końcowy ma port publiczny i port prywatny:

- Port publiczny jest używany przez moduł równoważenia obciążenia platformy Azure do nasłuchiwania ruchu przychodzącego do maszyny wirtualnej z Internetu.

- Port prywatny jest używany przez maszynę wirtualną do nasłuchiwania ruchu przychodzącego, zazwyczaj przeznaczonego do aplikacji lub usługi uruchomionej na maszynie wirtualnej.

Wartości domyślne dla protokołów IP i portów TCP lub UDP dla dobrze znanych protokołów sieciowych są udostępniane podczas tworzenia punktów końcowych za pomocą Azure Portal. W przypadku niestandardowych punktów końcowych określ prawidłowy protokół IP (TCP lub UDP) oraz porty publiczne i prywatne. Aby rozdzielić ruch przychodzący losowo na wiele maszyn wirtualnych, utwórz zestaw o zrównoważonym obciążeniu składający się z wielu punktów końcowych.

Po utworzeniu punktu końcowego można użyć listy kontroli dostępu (ACL), aby zdefiniować reguły, które zezwalają lub odmawiają ruchu przychodzącego do publicznego portu punktu końcowego na podstawie jego źródłowego adresu IP. Jeśli jednak maszyna wirtualna znajduje się w sieci wirtualnej platformy Azure, użyj sieciowych grup zabezpieczeń. Aby uzyskać więcej informacji, zobacz Informacje o sieciowych grupach zabezpieczeń.

Uwaga

Konfiguracja zapory dla maszyn wirtualnych platformy Azure jest wykonywana automatycznie dla portów skojarzonych z punktami końcowymi łączności zdalnej konfigurowanymi automatycznie przez platformę Azure. W przypadku portów określonych dla wszystkich innych punktów końcowych żadna konfiguracja nie jest wykonywana automatycznie w zaporze maszyny wirtualnej. Podczas tworzenia punktu końcowego dla maszyny wirtualnej upewnij się, że zapora maszyny wirtualnej zezwala również na ruch dla protokołu i portu prywatnego odpowiadającego konfiguracji punktu końcowego. Aby skonfigurować zaporę, zobacz dokumentację lub pomoc dotyczącą systemu operacyjnego uruchomionego na maszynie wirtualnej.

Tworzenie punktu końcowego

Zaloguj się w witrynie Azure Portal.

Wybierz pozycję Maszyny wirtualne, a następnie wybierz maszynę wirtualną, którą chcesz skonfigurować.

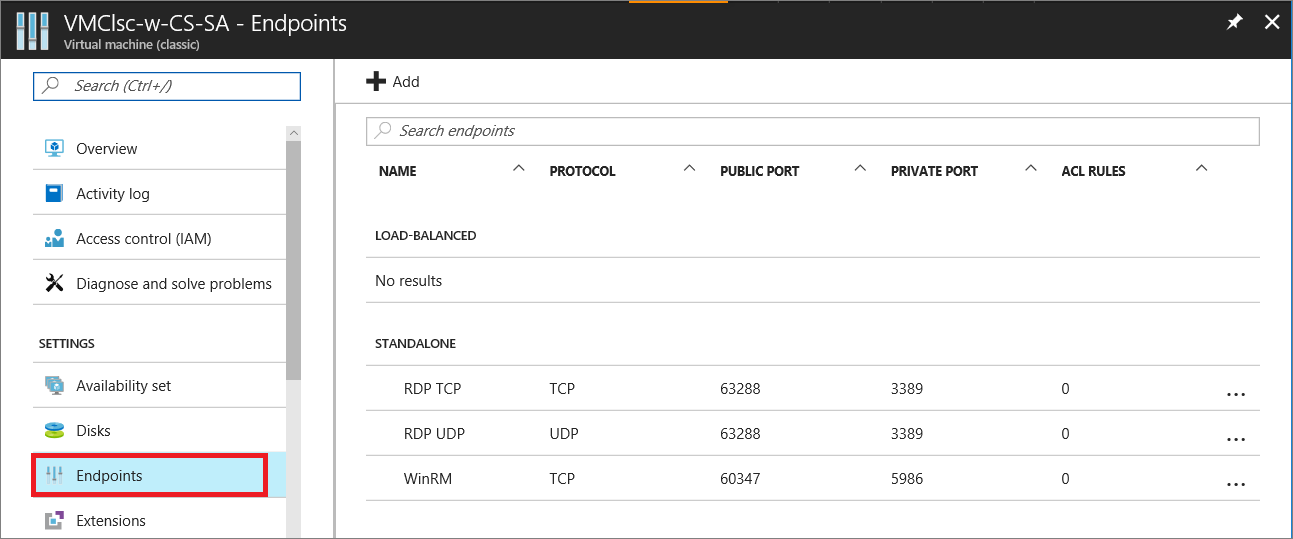

Wybierz pozycję Punkty końcowe w grupie Ustawienia . Zostanie wyświetlona strona Punkty końcowe , która zawiera listę wszystkich bieżących punktów końcowych maszyny wirtualnej. (Ten przykład dotyczy maszyny wirtualnej z systemem Windows. Maszyna wirtualna z systemem Linux domyślnie wyświetla punkt końcowy dla protokołu SSH).

Na pasku poleceń nad wpisami punktu końcowego wybierz pozycję Dodaj. Zostanie wyświetlona strona Dodawanie punktu końcowego .

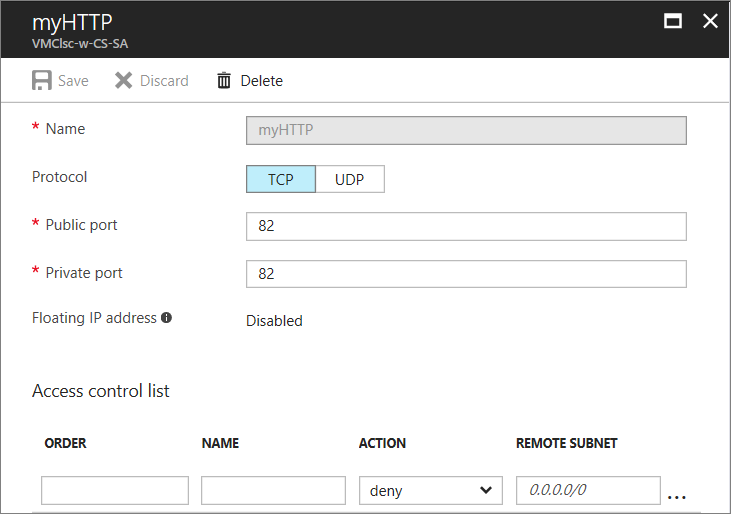

W polu Nazwa wprowadź nazwę punktu końcowego.

W polu Protokół wybierz pozycję TCP lub UDP.

W polu Port publiczny wprowadź numer portu dla ruchu przychodzącego z Internetu.

W polu Port prywatny wprowadź numer portu, na którym nasłuchuje maszyna wirtualna. Numery portów publicznych i prywatnych mogą być różne. Upewnij się, że zapora na maszynie wirtualnej została skonfigurowana tak, aby zezwalała na ruch odpowiadający protokołowi i portowi prywatnemu.

Wybierz przycisk OK.

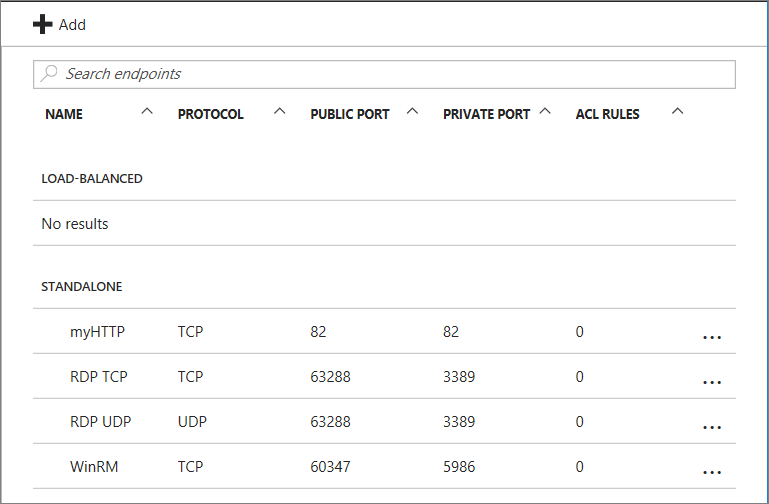

Nowy punkt końcowy znajduje się na stronie Punkty końcowe .

Zarządzanie listą ACL w punkcie końcowym

Aby zdefiniować zestaw komputerów, które mogą wysyłać ruch, lista ACL w punkcie końcowym może ograniczyć ruch na podstawie źródłowego adresu IP. Wykonaj następujące kroki, aby dodać, zmodyfikować lub usunąć listę ACL w punkcie końcowym.

Uwaga

Jeśli punkt końcowy jest częścią zestawu ze zrównoważonym obciążeniem, wszelkie zmiany wprowadzone do listy ACL w punkcie końcowym są stosowane do wszystkich punktów końcowych w zestawie.

Jeśli maszyna wirtualna znajduje się w sieci wirtualnej platformy Azure, użyj sieciowych grup zabezpieczeń zamiast list ACL. Aby uzyskać więcej informacji, zobacz Informacje o sieciowych grupach zabezpieczeń.

Zaloguj się w witrynie Azure Portal.

Wybierz pozycję Maszyny wirtualne, a następnie wybierz nazwę maszyny wirtualnej, którą chcesz skonfigurować.

Wybierz pozycję Punkty końcowe. Z listy punktów końcowych wybierz odpowiedni punkt końcowy. Lista ACL znajduje się w dolnej części strony.

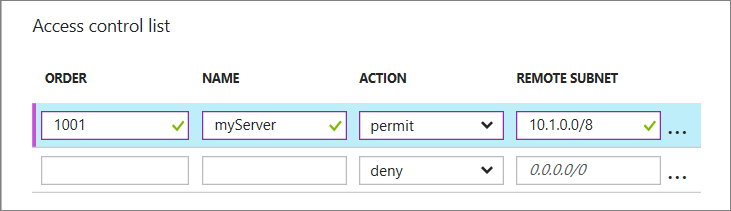

Użyj wierszy na liście, aby dodać, usunąć lub edytować reguły listy ACL i zmienić ich kolejność. Wartość PODSieci ZDALNEj jest zakresem adresów IP dla ruchu przychodzącego z Internetu, którego używa moduł równoważenia obciążenia platformy Azure do zezwolenia na ruch na podstawie jego źródłowego adresu IP lub odmówić go. Pamiętaj, aby określić zakres adresów IP w formacie CIDR (classless inter-domain routing) znany również jako format prefiksu adresu. Na przykład

10.1.0.0/8.

Reguły umożliwiają zezwalanie tylko na ruch z określonych komputerów odpowiadających komputerom w Internecie lub odmawianie ruchu z określonych, znanych zakresów adresów.

Reguły są oceniane w kolejności rozpoczynającej się od pierwszej reguły i kończąc na ostatniej regule. W związku z tym reguły powinny być uporządkowane od najmniej restrykcyjnych do najbardziej restrykcyjnych. Aby uzyskać więcej informacji, zobacz Co to jest lista Access Control sieci.

Następne kroki

- Aby użyć polecenia cmdlet Azure PowerShell do skonfigurowania punktu końcowego maszyny wirtualnej, zobacz Add-AzureEndpoint.

- Aby użyć polecenia cmdlet Azure PowerShell do zarządzania listą ACL w punkcie końcowym, zobacz Zarządzanie listami kontroli dostępu (ACL) dla punktów końcowych przy użyciu programu PowerShell.

- Jeśli utworzono maszynę wirtualną w modelu wdrażania Resource Manager, możesz użyć Azure PowerShell do utworzenia sieciowych grup zabezpieczeń w celu kontrolowania ruchu do maszyny wirtualnej.