Strategia zabezpieczeń i zgodności platformy Azure: aplikacja internetowa PaaS dla pci DSS

Omówienie

Ta automatyzacja strategii zabezpieczeń i zgodności platformy Azure zawiera wskazówki dotyczące wdrażania zgodnego ze standardem PCI DSS 3.2 (Payment Card Industry Data Security Standards, PCI DSS 3.2) odpowiedniego dla środowiska zbierania, przechowywania i pobierania danych karty. To rozwiązanie automatyzuje wdrażanie i konfigurację zasobów platformy Azure dla typowej architektury referencyjnej, demonstrując sposoby, w jakie klienci mogą spełnić określone wymagania dotyczące zabezpieczeń i zgodności, i służy jako podstawa dla klientów do tworzenia i konfigurowania własnych rozwiązań na platformie Azure. Rozwiązanie implementuje podzestaw wymagań z pci DSS 3.2. Aby uzyskać więcej informacji na temat wymagań PCI DSS 3.2 i tego rozwiązania, zobacz sekcję dokumentacji zgodności .

Ta automatyzacja strategii zabezpieczeń i zgodności platformy Azure automatycznie wdraża architekturę referencyjną aplikacji internetowej PaaS ze wstępnie skonfigurowanymi mechanizmami kontroli zabezpieczeń, aby ułatwić klientom osiągnięcie zgodności z wymaganiami PCI DSS 3.2. Rozwiązanie składa się z szablonów usługi Azure Resource Manager i skryptów programu PowerShell, które prowadzą do wdrażania i konfigurowania zasobów.

Ta architektura ma służyć jako podstawa dla klientów, aby dostosować się do swoich konkretnych wymagań i nie należy jej używać w środowisku produkcyjnym. Wdrożenie aplikacji w tym środowisku bez modyfikacji nie jest wystarczające, aby całkowicie spełnić wymagania PCI DSS 3.2. Pamiętaj o następujących kwestiach:

- Ta architektura zapewnia punkt odniesienia ułatwiający klientom korzystanie z platformy Azure w sposób zgodny ze standardem PCI DSS 3.2.

- Klienci są odpowiedzialni za przeprowadzenie odpowiedniej oceny zabezpieczeń i zgodności dowolnego rozwiązania utworzonego przy użyciu tej architektury, ponieważ wymagania mogą się różnić w zależności od specyfiki implementacji każdego klienta.

Osiągnięcie zgodności ze standardem PCI DSS wymaga, aby akredytowany kwalifikowany program oceny zabezpieczeń (QSA) certyfikował produkcyjne rozwiązanie klienta. Klienci są odpowiedzialni za przeprowadzanie odpowiednich ocen zabezpieczeń i zgodności dowolnego rozwiązania utworzonego przy użyciu tej architektury, ponieważ wymagania mogą się różnić w zależności od specyfiki implementacji każdego klienta.

Kliknij tutaj , aby uzyskać instrukcje dotyczące wdrażania.

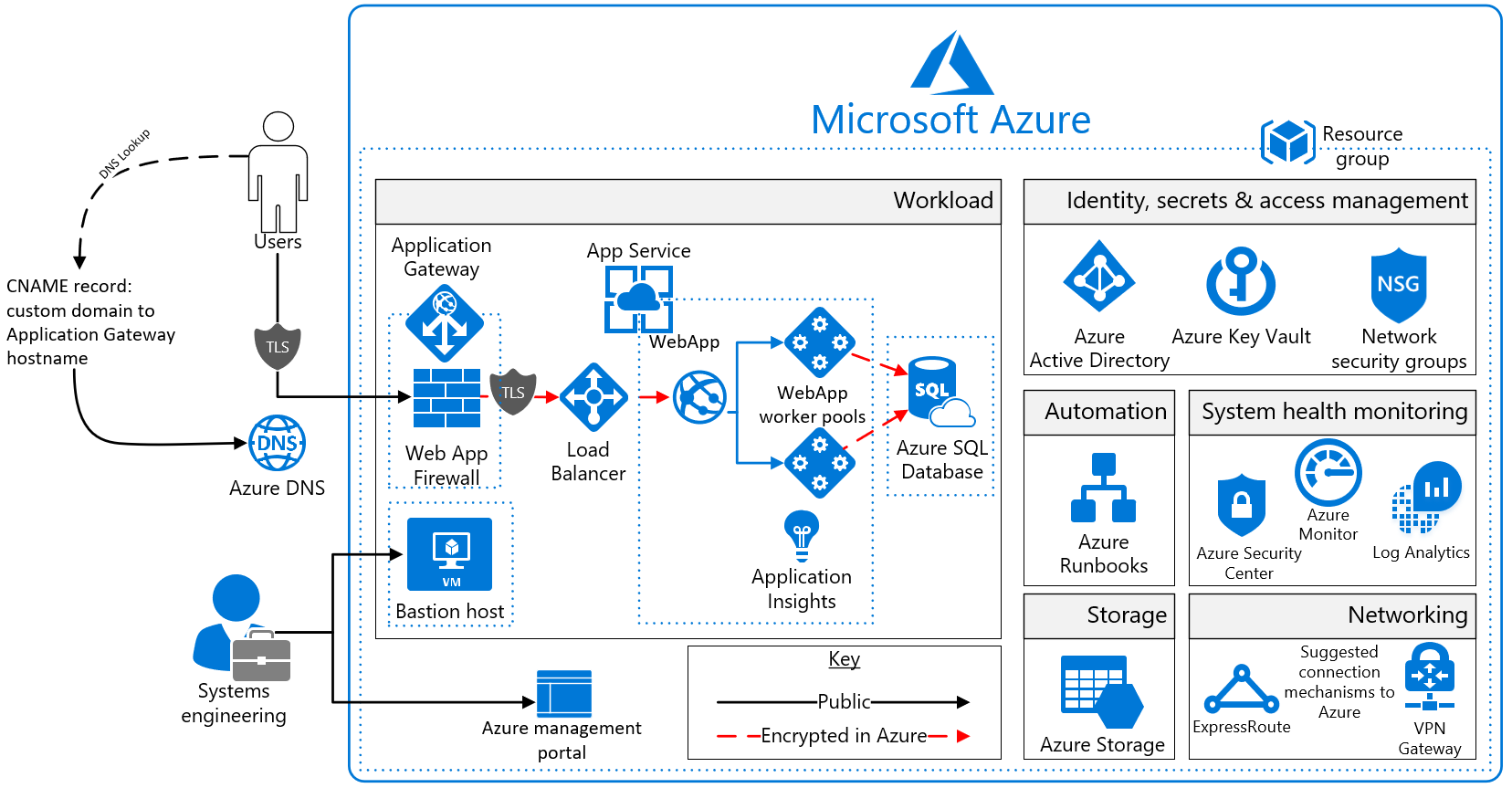

Diagram architektury i składniki

Ta automatyzacja strategii zabezpieczeń i zgodności platformy Azure wdraża architekturę referencyjną dla aplikacji internetowej PaaS z zapleczem usługi Azure SQL Database. Aplikacja internetowa jest hostowana w izolowanym środowisku Azure App Service, które jest prywatnym, dedykowanym środowiskiem w centrum danych platformy Azure. Obciążenie środowiska równoważy ruch aplikacji internetowej między maszynami wirtualnymi zarządzanymi przez platformę Azure. Ta architektura obejmuje również sieciowe grupy zabezpieczeń, Application Gateway, usługę Azure DNS i Load Balancer.

W przypadku rozszerzonej analizy i raportowania można skonfigurować bazy danych Azure SQL za pomocą indeksów magazynu kolumn. Azure SQL bazy danych można skalować w górę lub w dół lub całkowicie wyłączać w odpowiedzi na użycie klientów. Cały ruch SQL jest szyfrowany przy użyciu protokołu SSL za pośrednictwem dołączania certyfikatów z podpisem własnym. Najlepszym rozwiązaniem jest użycie zaufanego urzędu certyfikacji na potrzeby zwiększonych zabezpieczeń.

Rozwiązanie korzysta z kont usługi Azure Storage, które klienci mogą skonfigurować do korzystania z szyfrowania usługi Storage w celu zachowania poufności danych magazynowanych. Platforma Azure przechowuje trzy kopie danych w wybranym centrum danych klienta w celu zapewnienia odporności. Magazyn geograficznie nadmiarowy zapewnia, że dane zostaną zreplikowane do pomocniczego centrum danych setki kilometrów dalej i będą przechowywane ponownie jako trzy kopie w tym centrum danych, uniemożliwiając niekorzystne zdarzenie w podstawowym centrum danych klienta, co spowoduje utratę danych.

W przypadku zwiększonych zabezpieczeń wszystkie zasoby w tym rozwiązaniu są zarządzane jako grupa zasobów za pośrednictwem usługi Azure Resource Manager. Kontrola dostępu oparta na rolach w usłudze Azure Active Directory służy do kontrolowania dostępu do wdrożonych zasobów, w tym ich kluczy w usłudze Azure Key Vault. Kondycja systemu jest monitorowana za pośrednictwem usługi Azure Monitor. Klienci konfigurują obie usługi monitorowania, aby przechwytywać dzienniki i wyświetlać kondycję systemu w jednym, łatwym do nawigacji pulpicie nawigacyjnym.

usługa Azure SQL Database jest często zarządzana za pośrednictwem SQL Server Management Studio, która jest uruchamiana z komputera lokalnego skonfigurowanego do uzyskiwania dostępu do bazy danych Azure SQL za pośrednictwem bezpiecznej sieci VPN lub połączenia usługi ExpressRoute.

Ponadto usługa Application Insights zapewnia zarządzanie wydajnością aplikacji w czasie rzeczywistym i analizę za pośrednictwem dzienników usługi Azure Monitor. Firma Microsoft zaleca skonfigurowanie połączenia sieci VPN lub usługi ExpressRoute na potrzeby zarządzania i importowania danych do podsieci architektury referencyjnej.

)

)

To rozwiązanie korzysta z następujących usług platformy Azure. Szczegóły architektury wdrażania znajdują się w sekcji Architektura wdrażania .

- App Service Environment w wersji 2

- Application Gateway

- (1) Zapora aplikacji internetowej

- Tryb zapory: zapobieganie

- Zestaw reguł: OWASP 3.0

- Port odbiornika: 443

- (1) Zapora aplikacji internetowej

- Application Insights

- Usługa Azure Active Directory

- Azure Automation

- Azure DNS

- Azure Key Vault

- Azure Load Balancer

- Azure Monitor

- Azure Resource Manager

- Azure Security Center

- Azure SQL Database

- Azure Storage

- Azure Virtual Network

- (1) /16 Sieć

- (4) /24 Sieci

- (4) Sieciowe grupy zabezpieczeń

- Aplikacja internetowa platformy Azure

Architektura wdrażania

W poniższej sekcji szczegółowo przedstawiono elementy wdrażania i implementacji.

Azure Resource Manager: usługa Azure Resource Manager umożliwia klientom pracę z zasobami w rozwiązaniu jako grupą. Klienci mogą wdrażać, aktualizować lub usuwać wszystkie zasoby rozwiązania w ramach jednej skoordynowanej operacji. Klienci używają szablonu do wdrożenia i ten szablon może działać w różnych środowiskach, takich jak testowanie, przemieszczanie i produkcja. Resource Manager zapewnia funkcje zabezpieczeń, inspekcji i tagowania, które ułatwiają klientom zarządzanie zasobami po wdrożeniu.

Host bastionu: host bastionu jest pojedynczym punktem wejścia, który umożliwia użytkownikom dostęp do wdrożonych zasobów w tym środowisku. Host bastionu zapewnia bezpieczne połączenie z wdrożonymi zasobami, zezwalając tylko na ruch zdalny z publicznych adresów IP na bezpiecznej liście. Aby zezwolić na ruch pulpitu zdalnego (RDP), należy zdefiniować źródło ruchu w sieciowej grupie zabezpieczeń.

To rozwiązanie tworzy maszynę wirtualną jako hosta bastionu przyłączonego do domeny z następującymi konfiguracjami:

- Rozszerzenie ochrony przed złośliwym kodem

- Rozszerzenie Diagnostyki Azure

- Usługa Azure Disk Encryption korzystająca z usługi Azure Key Vault

- Zasady automatycznego zamykania w celu zmniejszenia zużycia zasobów maszyny wirtualnej, gdy nie są używane

- Windows Defender włączono funkcję Credential Guard, aby poświadczenia i inne wpisy tajne działały w chronionym środowisku odizolowanym od uruchomionego systemu operacyjnego

App Service Environment v2: Środowisko Azure App Service to funkcja App Service, która zapewnia w pełni izolowane i dedykowane środowisko do bezpiecznego uruchamiania aplikacji App Service na dużą skalę. Ta funkcja izolacji jest wymagana do spełnienia wymagań zgodności ze standardem PCI.

App Service Środowiska są izolowane w celu uruchamiania tylko aplikacji jednego klienta i są zawsze wdrażane w sieci wirtualnej. Ta funkcja izolacji umożliwia architekturze referencyjnej uzyskanie pełnej izolacji dzierżawy, usunięcie jej ze środowiska wielodostępnego platformy Azure, które uniemożliwia tym wielu dzierżawcom wyliczanie wdrożonych zasobów App Service Environment. Klienci mają precyzyjną kontrolę nad przychodzącym i wychodzącym ruchem sieciowym aplikacji, a aplikacje mogą nawiązywać szybkie bezpieczne połączenia za pośrednictwem sieci wirtualnych do lokalnych zasobów firmy. Klienci mogą "automatycznie skalować" przy użyciu App Service Environment na podstawie metryk obciążenia, dostępnego budżetu lub zdefiniowanego harmonogramu.

Skorzystaj z App Service Environments dla następujących kontrolek/konfiguracji:

- Hostowanie wewnątrz zabezpieczonej usługi Azure Virtual Network i reguł zabezpieczeń sieci

- Certyfikat modułu równoważenia obciążenia z podpisem własnym na potrzeby komunikacji HTTPS

- Wewnętrzny tryb równoważenia obciążenia

- Wyłączanie protokołu TLS 1.0

- Zmienianie szyfrowania TLS

- Sterowanie ruchem przychodzącym N/W portów

- Zapora aplikacji internetowej — ograniczanie danych

- Zezwalaj na ruch usługi Azure SQL Database

Aplikacja internetowa platformy Azure: Azure App Service umożliwia klientom tworzenie i hostowanie aplikacji internetowych w wybranym języku programowania bez zarządzania infrastrukturą. Oferuje automatyczne skalowanie i wysoką dostępność, obsługuje systemy Windows i Linux, a także umożliwia używanie wdrożeń zautomatyzowanych z usług GitHub i Azure DevOps oraz dowolnych repozytoriów Git.

Virtual Network

Architektura definiuje prywatną Virtual Network z przestrzenią adresową 10.200.0.0/16.

Sieciowe grupy zabezpieczeń: sieciowe grupy zabezpieczeń zawierają listy Access Control (ACL), które zezwalają na ruch w Virtual Network lub go odrzucają. Sieciowe grupy zabezpieczeń mogą służyć do zabezpieczania ruchu na poziomie podsieci lub pojedynczej maszyny wirtualnej. Istnieją następujące sieciowe grupy zabezpieczeń:

- 1 Sieciowa grupa zabezpieczeń dla Application Gateway

- 1 Sieciowa grupa zabezpieczeń dla App Service Environment

- 1 Sieciowa grupa zabezpieczeń dla bazy danych Azure SQL

- 1 sieciowa grupa zabezpieczeń dla hosta bastionu

Każda z sieciowych grup zabezpieczeń ma otwarte określone porty i protokoły, dzięki czemu rozwiązanie może działać bezpiecznie i poprawnie. Ponadto dla każdej sieciowej grupy zabezpieczeń są włączone następujące konfiguracje:

- Dzienniki diagnostyczne i zdarzenia są włączone i przechowywane na koncie magazynu

- Dzienniki usługi Azure Monitor są połączone z diagnostyką sieciowej grupy zabezpieczeń

Podsieci: każda podsieć jest skojarzona z odpowiednią sieciową grupą zabezpieczeń.

Azure DNS: system nazw domen lub system DNS jest odpowiedzialny za tłumaczenie (lub rozpoznawanie) witryny internetowej lub nazwy usługi na jej adres IP. Azure DNS to usługa hostingu dla domen DNS, która zapewnia rozpoznawanie nazw przy użyciu infrastruktury platformy Azure. Dzięki domenom hostingu na platformie Azure użytkownicy mogą zarządzać rekordami DNS przy użyciu tych samych poświadczeń, interfejsów API, narzędzi i rozliczeń co inne usługi platformy Azure. Usługa Azure DNS obsługuje również prywatne domeny DNS.

Azure Load Balancer: Azure Load Balancer umożliwia klientom skalowanie aplikacji i tworzenie wysokiej dostępności dla usług. Load Balancer obsługuje scenariusze ruchu przychodzącego i wychodzącego oraz zapewnia małe opóźnienia, wysoką przepływność i skaluje w górę do milionów przepływów dla wszystkich aplikacji TCP i UDP.

Dane przesyłane

Platforma Azure domyślnie szyfruje całą komunikację z centrami danych i z centrów danych platformy Azure. Wszystkie transakcje w usłudze Azure Storage za pośrednictwem Azure Portal są wykonywane za pośrednictwem protokołu HTTPS.

Dane magazynowane

Architektura chroni dane magazynowane za pomocą szyfrowania, inspekcji bazy danych i innych miar.

Azure Storage: aby spełnić wymagania dotyczące zaszyfrowanych danych magazynowanych, wszystkie usługi Azure Storage używają szyfrowania usługi Storage. Pomaga to chronić i chronić dane posiadaczy kart w celu obsługi organizacyjnych zobowiązań w zakresie zabezpieczeń i wymagań dotyczących zgodności zdefiniowanych przez pci DSS 3.2.

Azure Disk Encryption: usługa Azure Disk Encryption korzysta z funkcji BitLocker systemu Windows w celu zapewnienia szyfrowania woluminów dla dysków danych. Rozwiązanie integruje się z usługą Azure Key Vault, aby ułatwić kontrolowanie kluczy szyfrowania dysków i zarządzanie nimi.

Azure SQL Database: wystąpienie bazy danych Azure SQL używa następujących środków zabezpieczeń bazy danych:

- Uwierzytelnianie i autoryzacja usługi Active Directory umożliwia zarządzanie tożsamościami użytkowników bazy danych i innych usług firmy Microsoft w jednej centralnej lokalizacji.

- Inspekcja bazy danych SQL śledzi zdarzenia bazy danych i zapisuje je w dzienniku inspekcji na koncie usługi Azure Storage.

- Azure SQL Baza danych jest skonfigurowana do używania funkcji Transparent Data Encryption, która umożliwia szyfrowanie i odszyfrowywanie bazy danych w czasie rzeczywistym, skojarzonych kopii zapasowych i plików dziennika transakcji w celu ochrony informacji magazynowanych. Funkcja Transparent Data Encryption zapewnia, że przechowywane dane nie podlegają nieautoryzowanemu dostępowi.

- Reguły zapory uniemożliwiają cały dostęp do serwerów baz danych do momentu udzielenia odpowiednich uprawnień. Zapora udziela dostępu do bazy danych na podstawie źródłowego adresu IP każdego żądania.

- Wykrywanie zagrożeń SQL umożliwia wykrywanie i reagowanie na potencjalne zagrożenia w miarę ich występowania, zapewniając alerty zabezpieczeń dla podejrzanych działań bazy danych, potencjalne luki w zabezpieczeniach, ataki polegających na wstrzyknięciu kodu SQL i nietypowe wzorce dostępu do bazy danych.

- Zaszyfrowane kolumny zapewniają, że poufne dane nigdy nie są wyświetlane jako zwykły tekst w systemie bazy danych. Po włączeniu szyfrowania danych tylko aplikacje klienckie lub serwery aplikacji z dostępem do kluczy mogą uzyskiwać dostęp do danych w postaci zwykłego tekstu.

- SQL Database dynamiczne maskowanie danych ogranicza narażenie poufnych danych przez maskowanie danych do nieuprzywilejowanych użytkowników lub aplikacji. Dynamiczne maskowanie danych może automatycznie odnajdywać potencjalnie poufne dane i sugerować zastosowanie odpowiednich masek. Pomaga to identyfikować i ograniczać dostęp do danych, tak aby nie zamykały bazy danych za pośrednictwem nieautoryzowanego dostępu. Klienci są odpowiedzialni za dostosowywanie dynamicznych ustawień maskowania danych w celu przestrzegania schematu bazy danych.

Zarządzanie tożsamościami

Następujące technologie zapewniają możliwości zarządzania dostępem do danych posiadaczy kart w środowisku platformy Azure:

- Azure Active Directory to wielodostępna usługa zarządzania katalogami i tożsamościami firmy Microsoft. Wszyscy użytkownicy tego rozwiązania są utworzeni w usłudze Azure Active Directory, w tym użytkownicy, którzy uzyskują dostęp do bazy danych Azure SQL.

- Uwierzytelnianie w aplikacji jest wykonywane przy użyciu usługi Azure Active Directory. Aby uzyskać więcej informacji, zobacz Integrowanie aplikacji z usługą Azure Active Directory. Ponadto szyfrowanie kolumny bazy danych używa usługi Azure Active Directory do uwierzytelniania aplikacji w usłudze Azure SQL Database. Aby uzyskać więcej informacji, zobacz jak chronić poufne dane w usłudze Azure SQL Database.

- Kontrola dostępu oparta na rolach platformy Azure umożliwia administratorom definiowanie precyzyjnych uprawnień dostępu w celu udzielenia tylko dostępu wymaganego przez użytkowników do wykonywania zadań. Zamiast udzielać każdemu użytkownikowi nieograniczonego uprawnienia do zasobów platformy Azure, administratorzy mogą zezwalać tylko na określone akcje na potrzeby uzyskiwania dostępu do danych posiadaczy kart. Dostęp do subskrypcji jest ograniczony do administratora subskrypcji.

- Azure Active Directory Privileged Identity Management umożliwia klientom zminimalizowanie liczby użytkowników, którzy mają dostęp do niektórych informacji, takich jak dane posiadaczy kart. Administratorzy mogą używać Azure Active Directory Privileged Identity Management do odnajdywania, ograniczania i monitorowania tożsamości uprzywilejowanych oraz ich dostępu do zasobów. Ta funkcja może być również używana do wymuszania dostępu administracyjnego just in time na żądanie, gdy jest to konieczne.

- Usługa Azure Active Directory Identity Protection wykrywa potencjalne luki w zabezpieczeniach wpływające na tożsamości organizacji, konfiguruje automatyczne odpowiedzi na wykryte podejrzane akcje związane z tożsamościami organizacji i bada podejrzane zdarzenia w celu podjęcia odpowiednich działań w celu ich rozwiązania.

Zabezpieczenia

Zarządzanie wpisami tajnymi: rozwiązanie korzysta z usługi Azure Key Vault do zarządzania kluczami i wpisami tajnymi. Usługa Azure Key Vault ułatwia ochronę kluczy kryptograficznych i kluczy tajnych używanych przez aplikacje i usługi w chmurze. Następujące możliwości usługi Azure Key Vault pomagają klientom chronić takie dane i uzyskiwać do ich dostępu:

- Zaawansowane zasady dostępu są konfigurowane na podstawie potrzeb.

- Key Vault zasady dostępu są definiowane z minimalnymi wymaganymi uprawnieniami do kluczy i wpisów tajnych.

- Wszystkie klucze i wpisy tajne w Key Vault mają daty wygaśnięcia.

- Wszystkie klucze w Key Vault są chronione przez wyspecjalizowane sprzętowe moduły zabezpieczeń. Typ klucza to klucz RSA chroniony przez moduł HSM 2048-bitowy.

- Wszyscy użytkownicy i tożsamości otrzymują minimalne wymagane uprawnienia przy użyciu kontroli dostępu opartej na rolach.

- Dzienniki diagnostyczne dla Key Vault są włączone z okresem przechowywania co najmniej 365 dni.

- Dozwolone operacje kryptograficzne dla kluczy są ograniczone do wymaganych.

Azure Security Center: dzięki Azure Security Center klienci mogą centralnie stosować zasady zabezpieczeń i zarządzać nimi w obciążeniach, ograniczać narażenie na zagrożenia oraz wykrywać ataki i reagować na nie. Ponadto Azure Security Center uzyskuje dostęp do istniejących konfiguracji usług platformy Azure w celu zapewnienia zaleceń dotyczących konfiguracji i usług w celu poprawy stanu zabezpieczeń i ochrony danych.

Azure Security Center używa różnych funkcji wykrywania w celu powiadamiania klientów o potencjalnych atakach kierowanych do ich środowisk. Te alerty zawierają cenne informacje dotyczące przyczyny ich wyzwolenia, zasobów, których dotyczy atak, i źródła ataku. Azure Security Center zawiera zestaw wstępnie zdefiniowanych alertów zabezpieczeń, które są wyzwalane po wystąpieniu zagrożenia lub podejrzanej aktywności. Niestandardowe reguły alertów w Azure Security Center umożliwiają klientom definiowanie nowych alertów zabezpieczeń na podstawie danych, które są już zbierane ze środowiska.

Azure Security Center zapewnia priorytetowe alerty zabezpieczeń i zdarzenia, co ułatwia klientom odnajdywanie i rozwiązywanie potencjalnych problemów z zabezpieczeniami. Raport analizy zagrożeń jest generowany dla każdego wykrytego zagrożenia, aby pomóc zespołom reagowania na zdarzenia podczas badania i korygowania zagrożeń.

Azure Application Gateway: Architektura zmniejsza ryzyko luk w zabezpieczeniach przy użyciu Azure Application Gateway ze skonfigurowaną zaporą aplikacji internetowej i włączonym zestawem reguł OWASP. Dodatkowe możliwości obejmują:

- Kompleksowa łączność SSL

- Włączanie odciążania protokołu SSL

- Wyłączanie protokołu TLS w wersji 1.0 i 1.1

- Zapora aplikacji internetowej (tryb zapobiegania)

- Tryb zapobiegania z zestawem reguł OWASP 3.0

- Włączanie rejestrowania diagnostycznego

- Niestandardowe sondy kondycji

- Azure Security Center i Azure Advisor zapewniają dodatkową ochronę i powiadomienia. Azure Security Center zapewnia również system reputacji.

Rejestrowanie i przeprowadzanie inspekcji

Usługi platformy Azure intensywnie rejestrują aktywność systemu i użytkowników, a także kondycję systemu:

- Dzienniki aktywności: dzienniki aktywności zapewniają wgląd w operacje wykonywane na zasobach w subskrypcji. Dzienniki aktywności mogą pomóc w określeniu inicjatora operacji, czasu wystąpienia i stanu.

- Dzienniki diagnostyczne: dzienniki diagnostyczne zawierają wszystkie dzienniki emitowane przez każdy zasób. Te dzienniki obejmują dzienniki systemu zdarzeń systemu Windows, dzienniki usługi Azure Storage, dzienniki inspekcji Key Vault oraz dzienniki dostępu i zapory Application Gateway. Wszystkie dzienniki diagnostyczne są zapisywane na scentralizowanym i zaszyfrowanym koncie usługi Azure Storage na potrzeby archiwizacji. Przechowywanie jest konfigurowalne przez użytkownika( do 730 dni), aby spełnić wymagania dotyczące przechowywania specyficzne dla organizacji.

Dzienniki usługi Azure Monitor: te dzienniki są konsolidowane w dziennikach usługi Azure Monitor na potrzeby przetwarzania, przechowywania i raportowania pulpitu nawigacyjnego. Po zebraniu dane są zorganizowane w oddzielne tabele dla każdego typu danych w obszarach roboczych usługi Log Analytics, co umożliwia analizowanie wszystkich danych niezależnie od oryginalnego źródła. Ponadto Azure Security Center integruje się z dziennikami usługi Azure Monitor, umożliwiając klientom korzystanie z zapytań Kusto w celu uzyskiwania dostępu do danych zdarzeń zabezpieczeń i łączenia ich z danymi z innych usług.

W ramach tej architektury uwzględniono następujące rozwiązania do monitorowania platformy Azure:

- Ocena usługi Active Directory: rozwiązanie Active Directory Health Check ocenia ryzyko i kondycję środowisk serwera w regularnych odstępach czasu i udostępnia listę zaleceń specyficznych dla wdrożonej infrastruktury serwera.

- Ocena SQL: rozwiązanie SQL Health Check ocenia ryzyko i kondycję środowisk serwera w regularnych odstępach czasu i udostępnia klientom priorytetową listę zaleceń specyficznych dla wdrożonej infrastruktury serwera.

- Kondycja agenta: rozwiązanie Agent Health zgłasza liczbę wdrożonych agentów i ich dystrybucję geograficzną, a także liczbę agentów, które nie odpowiadają, oraz liczbę agentów, którzy przesyłają dane operacyjne.

- Activity Log Analytics: rozwiązanie Activity Log Analytics pomaga w analizie dzienników aktywności platformy Azure we wszystkich subskrypcjach platformy Azure dla klienta.

Azure Automation: Azure Automation przechowuje, uruchamia i zarządza elementami Runbook. W tym rozwiązaniu elementy Runbook pomagają zbierać dzienniki z bazy danych Azure SQL. Rozwiązanie automation Change Tracking umożliwia klientom łatwe identyfikowanie zmian w środowisku.

Azure Monitor: usługa Azure Monitor pomaga użytkownikom śledzić wydajność, utrzymywać bezpieczeństwo i identyfikować trendy, umożliwiając organizacjom przeprowadzanie inspekcji, tworzenie alertów i archiwizowanie danych, w tym śledzenie wywołań interfejsu API w zasobach platformy Azure.

Application Insights: Usługa Application Insights to rozszerzalna usługa zarządzania wydajnością aplikacji dla deweloperów internetowych na wielu platformach. Usługa Application Insights wykrywa anomalie wydajności i klienci mogą jej używać do monitorowania aktywnej aplikacji internetowej. Obejmuje ona zaawansowane narzędzia analityczne ułatwiające klientom diagnozowanie problemów i zrozumienie, co użytkownicy rzeczywiście robią z aplikacją. Została zaprojektowana tak, aby pomóc klientom w ciągłym ulepszaniu wydajności i użyteczności.

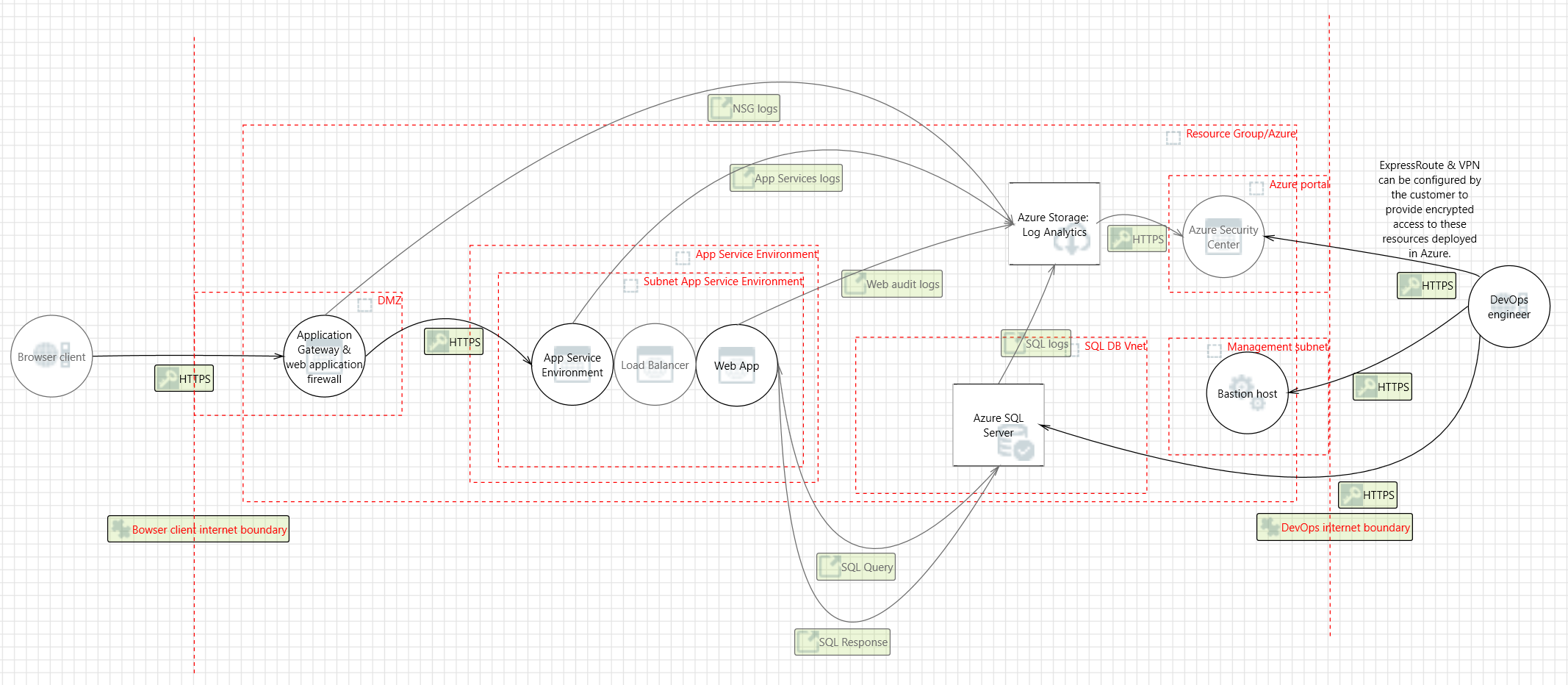

Model zagrożeń

Diagram przepływu danych dla tej architektury referencyjnej jest dostępny do pobrania lub można go znaleźć poniżej. Ten model może pomóc klientom zrozumieć punkty potencjalnego ryzyka w infrastrukturze systemu podczas wprowadzania modyfikacji.

Dokumentacja zgodności

Strategia zabezpieczeń i zgodności platformy Azure — PCI DSS Customer Responsibility Matrix zawiera listę obowiązków kontrolera i procesora dla wszystkich wymagań PCI DSS 3.2.

Strategia zabezpieczeń i zgodności platformy Azure — macierz implementacji aplikacji internetowej PCI DSS PaaS zawiera informacje na temat wymagań PCI DSS 3.2, które są rozwiązywane przez architekturę aplikacji internetowej PaaS, w tym szczegółowe opisy sposobu spełnienia wymagań każdego omówionego artykułu.

Wdrażanie tego rozwiązania

Ta automatyzacja strategii zabezpieczeń i zgodności platformy Azure składa się z plików konfiguracji JSON i skryptów programu PowerShell obsługiwanych przez usługę interfejsu API usługi Azure Resource Manager do wdrażania zasobów na platformie Azure. Szczegółowe instrukcje wdrażania są dostępne tutaj.

Szybki start

Sklonuj lub pobierz to repozytorium GitHub do lokalnej stacji roboczej.

Przejrzyj 0-Setup-AdministrativeAccountAndPermission.md i uruchom podane polecenia.

Wdrażanie rozwiązania testowego przy użyciu przykładowych danych firmy Contoso lub pilotażowego początkowego środowiska produkcyjnego.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Ten skrypt wdraża zasoby platformy Azure na potrzeby pokazu magazynu internetowego przy użyciu przykładowych danych firmy Contoso.

- 1-DeployAndConfigureAzureResources.ps1

- Ten skrypt wdraża zasoby platformy Azure potrzebne do obsługi środowiska produkcyjnego dla aplikacji internetowej należącej do klienta. To środowisko powinno być jeszcze bardziej dostosowane przez klienta na podstawie wymagań organizacyjnych.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Wskazówki i zalecenia

Sieć VPN i usługa ExpressRoute

Aby bezpiecznie nawiązać połączenie z zasobami wdrożonym w ramach tej architektury referencyjnej aplikacji internetowej PaaS, należy skonfigurować bezpieczny tunel sieci VPN lub usługę ExpressRoute . Odpowiednio konfigurując sieć VPN lub usługę ExpressRoute, klienci mogą dodać warstwę ochrony danych przesyłanych.

Zaimplementowanie bezpiecznego tunelu SIECI VPN za pomocą platformy Azure umożliwia utworzenie wirtualnego połączenia prywatnego między siecią lokalną a Virtual Network platformy Azure. To połączenie odbywa się za pośrednictwem Internetu i umożliwia klientom bezpieczne "tunel" informacje wewnątrz zaszyfrowanego połączenia między siecią klienta a platformą Azure. Sieć VPN typu lokacja-lokacja to bezpieczna, dojrzała technologia wdrożona przez przedsiębiorstwa o wszystkich rozmiarach od dziesięcioleci. Tryb tunelu IPsec jest używany w tej opcji jako mechanizm szyfrowania.

Ponieważ ruch w tunelu VPN przechodzi przez Internet za pomocą sieci VPN typu lokacja-lokacja, firma Microsoft oferuje kolejną, jeszcze bardziej bezpieczną opcję połączenia. Usługa Azure ExpressRoute to dedykowany link sieci WAN między platformą Azure a lokalizacją lokalną lub dostawcą hostingu programu Exchange. Ponieważ połączenia usługi ExpressRoute nie przechodzą przez Internet, te połączenia zapewniają większą niezawodność, szybkość, mniejsze opóźnienia i wyższe zabezpieczenia niż typowe połączenia przez Internet. Ponadto, ponieważ jest to bezpośrednie połączenie dostawcy telekomunikacyjnego klienta, dane nie są przesyłane przez Internet i dlatego nie są do niego narażone.

Najlepsze rozwiązania dotyczące implementowania bezpiecznej sieci hybrydowej, która rozszerza sieć lokalną na platformę Azure, są dostępne.

Disclaimer

- This document is for informational purposes only. FIRMA MICROSOFT NIE UDZIELA ŻADNYCH GWARANCJI, WYRAŹNYCH, DOMNIEMANYCH ANI USTAWOWYCH DOTYCZĄCYCH INFORMACJI W TYM DOKUMENCIE. Ten dokument jest dostarczany jako "as-is". Informacje i widoki wyrażone w tym dokumencie, w tym adres URL i inne odwołania do witryn internetowych, mogą ulec zmianie bez powiadomienia. Klienci czytający ten dokument ponoszą ryzyko korzystania z niego.

- Ten dokument nie zapewnia klientom żadnych praw do żadnej własności intelektualnej w żadnym produkcie lub rozwiązaniach firmy Microsoft.

- Klienci mogą kopiować i używać tego dokumentu do celów wewnętrznych.

- Niektóre zalecenia w tym dokumencie mogą spowodować zwiększenie użycia danych, sieci lub zasobów obliczeniowych na platformie Azure i zwiększenie kosztów licencji lub subskrypcji platformy Azure klienta.

- Ta architektura ma służyć jako podstawa dla klientów w celu dostosowania się do określonych wymagań i nie powinna być używana jako w środowisku produkcyjnym.

- Ten dokument został opracowany jako odwołanie i nie powinien być używany do definiowania wszystkich środków, za pomocą których klient może spełnić określone wymagania i przepisy dotyczące zgodności. Klienci powinni ubiegać się o pomoc prawną od swojej organizacji w zakresie zatwierdzonych implementacji klienta.