Konfigurowanie kontroli dostępu do danych dla podzielonego obszaru roboczego eksperymentowania (wersja zapoznawcza)

Dzielenie eksperymentów w usłudze Azure App Configuration (wersja zapoznawcza) używa firmy Microsoft Entra do autoryzowania żądań dotyczących zasobów obszaru roboczego podzielonego eksperymentowania. Firma Microsoft Entra umożliwia również używanie ról niestandardowych do udzielania uprawnień podmiotom zabezpieczeń.

Omówienie kontroli dostępu do danych

Wszystkie żądania wysyłane do podzielonego obszaru roboczego eksperymentowania muszą być autoryzowane. Aby skonfigurować zasady kontroli dostępu, utwórz nową rejestrację aplikacji Firmy Microsoft Entra lub użyj istniejącej. Zarejestrowana aplikacja udostępnia zasady uwierzytelniania, zasady zabezpieczeń, definicje ról itp., aby umożliwić dostęp do podzielonego obszaru roboczego eksperymentowania.

Opcjonalnie pojedyncza aplikacja firmy Microsoft Entra Enterprise może służyć do kontrolowania dostępu do wielu podzielonych obszarów roboczych eksperymentowania.

Aby skonfigurować zasady kontroli dostępu dla podzielonego obszaru roboczego eksperymentowania, wymagana jest operacja płaszczyzny sterowania. Eksperymentacja dzielona wymaga tylko identyfikatora aplikacji do skonfigurowania zasad dostępu. Powiedział, że aplikacja Entra jest własnością i w pełni kontrolowana przez klienta. Aplikacja musi znajdować się w tej samej dzierżawie Microsoft Entra, w której zasób Split Experimentation Workspace jest udostępniony lub uznawany za udostępniony.

W przypadku firmy Microsoft Entra dostęp do zasobu jest konfigurowany w procesie dwuetapowym:

- Tożsamość podmiotu zabezpieczeń jest uwierzytelniana, a token OAuth 2.0 jest wystawiany. Nazwa zasobu wykorzystywana do żądania tokenu to

https://login.microsoftonline.com/<tenantID>, gdzie<tenantID>jest zgodna z identyfikatorem dzierżawy firmy Microsoft Entra, do którego należy jednostka usługi. Upewnij się, że zakres jestapi://{Entra application ID>/.default, gdzie<Entra application ID>jest zgodny z identyfikatorem aplikacji połączonym jako zasadami dostępu do zasobu Split Experimentation Workspace (Podział obszaru roboczego eksperymentowania). - Token jest przekazywany w ramach żądania do usługi App Configuration w celu autoryzowania dostępu do określonego zasobu.

Rejestrowanie aplikacji

Zarejestruj nową aplikację lub użyj istniejącej rejestracji aplikacji Firmy Microsoft Entra, aby uruchomić eksperymenty.

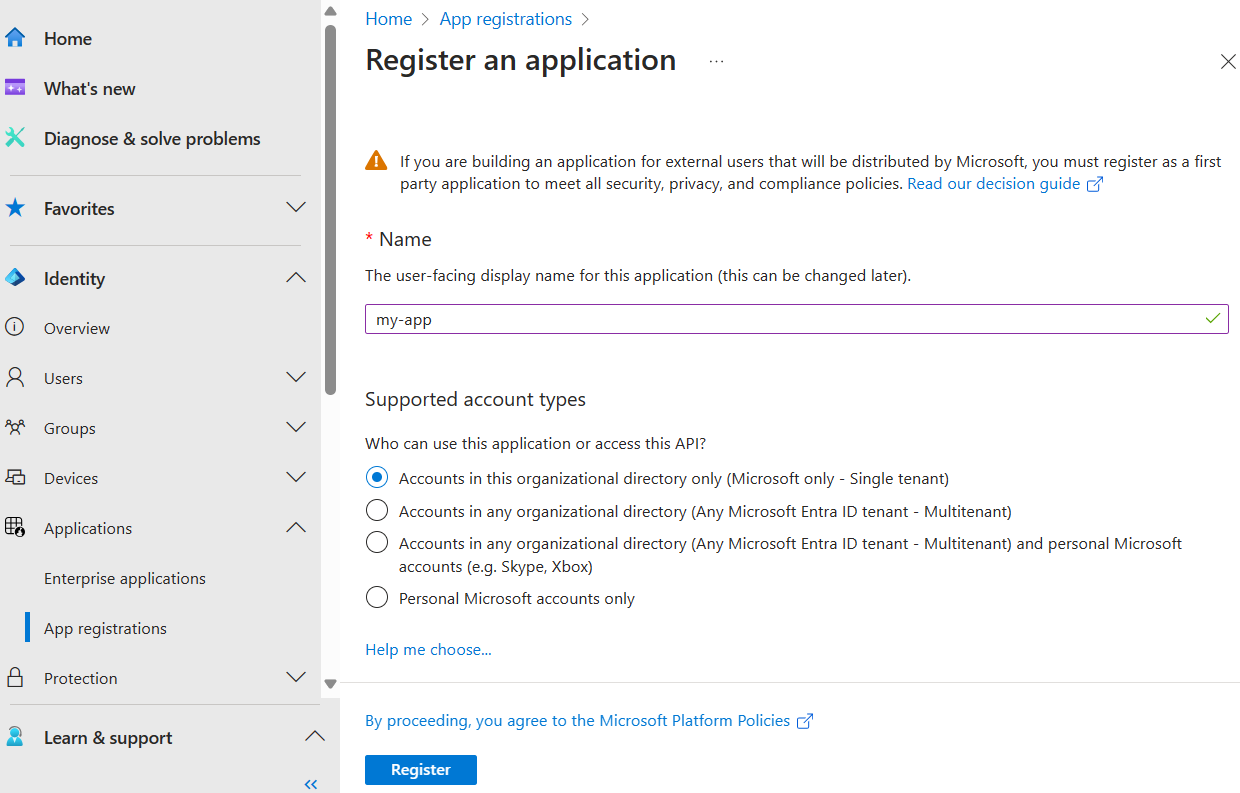

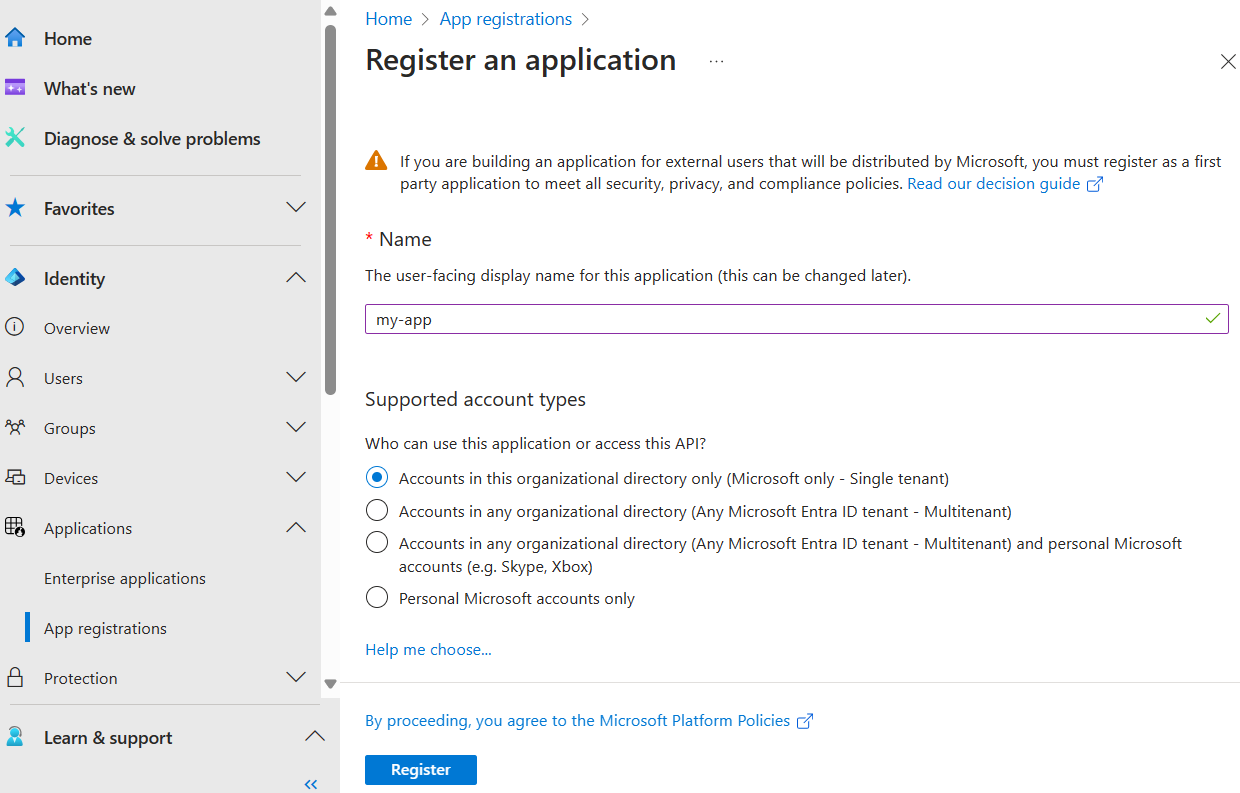

Aby zarejestrować nową aplikację:

W centrum administracyjnym firmy Microsoft przejdź do Identity>Applications>App registrations.

Wprowadź nazwę dla swojej aplikacji, a w sekcji Obsługiwane typy kontwybierz Konta tylko w tym katalogu organizacyjnym.

Notatka

Aplikacja musi znajdować się w tej samej dzierżawie Microsoft Entra, w której obszar roboczy Split Experimentation jest aprowizowany lub uważany za taki. W tym momencie potrzebna jest tylko rejestracja podstawowa. Przeczytaj więcej na ten temat w Zarejestruj aplikację.

Włącz aplikację Entra do użycia jako odbiorcy

Skonfiguruj identyfikator URI aplikacji, aby umożliwić użycie aplikacji Entra jako globalnego odbiorcy/zakresu podczas żądania tokenu uwierzytelniania.

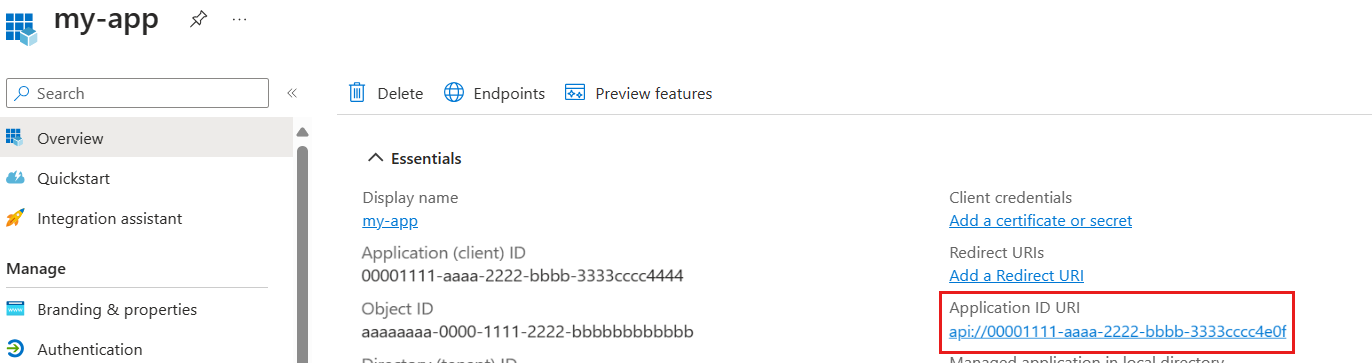

W centrum administracyjnym Microsoft Entra, w sekcji Identity>Applications>App registrations, otwórz swoją aplikację, wybierając jej Nazwę wyświetlania. W otwartym okienku, w obszarze Przegląd, skopiuj URI identyfikatora aplikacji . Jeśli zamiast identyfikatora URI aplikacji zobaczysz Dodaj identyfikator URI aplikacji, wybierz tę opcję, a następnie wybierz Dodaj i Zapisz.

Następnie wybierz pozycję Udostępnij API w menu po lewej stronie aplikacji. Upewnij się, że wartość identyfikatora URI identyfikatora aplikacji

to: gdzie musi być tym samym identyfikatorem aplikacji Firmy Microsoft Entra.

Zezwalaj użytkownikom na żądanie dostępu do dzielenia eksperymentów z witryny Azure Portal

Interfejs użytkownika witryny Azure Portal to efektywnie środowisko użytkownika dla obszaru roboczego podzielonego eksperymentowania. Współdziała ona z płaszczyzną danych Split Experimentation w celu skonfigurowania metryk, tworzenia/aktualizowania/archiwizowania/usuwania eksperymentów, uzyskiwania wyników eksperymentu itp.

Aby to osiągnąć, musisz wstępnie autoryzować interfejs Split UI portalu Azure.

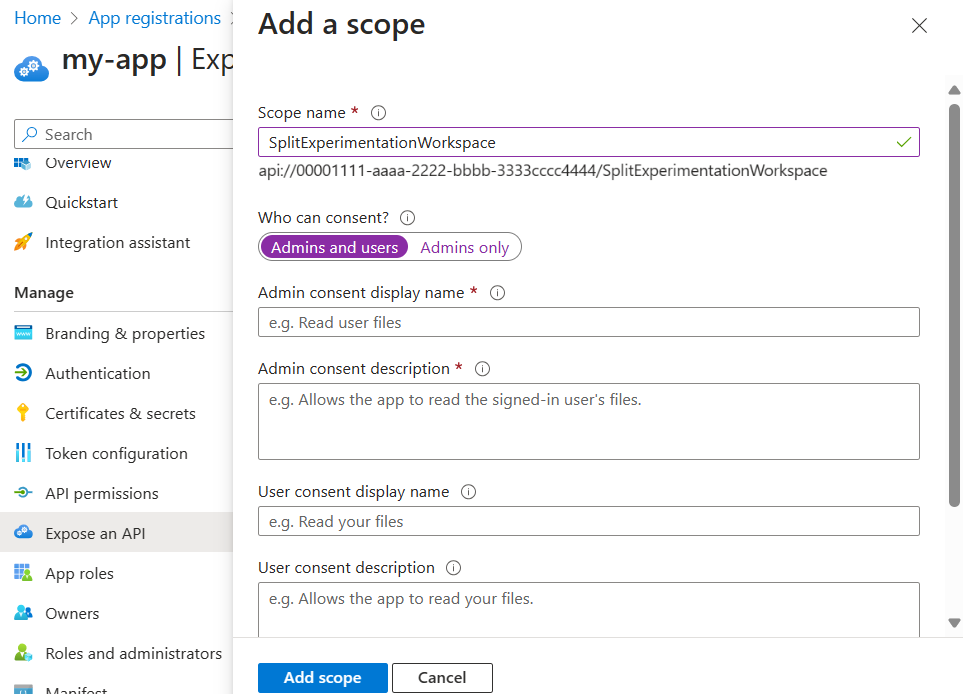

Dodawanie zakresu

W centrum administracyjnym firmy Microsoft Entra przejdź do aplikacji i otwórz Uwidocznij interfejs API menu po lewej stronie, a następnie wybierz pozycję Dodaj zakres.

- W sekcji Kto może wyrazić zgodę?wybierz Admini i użytkownicy.

- Wprowadź wyświetlaną nazwę zgody administratora i opis tej zgody .

Autoryzacja identyfikatora usługodawcy zasobów dla eksperymentacji podziałowej

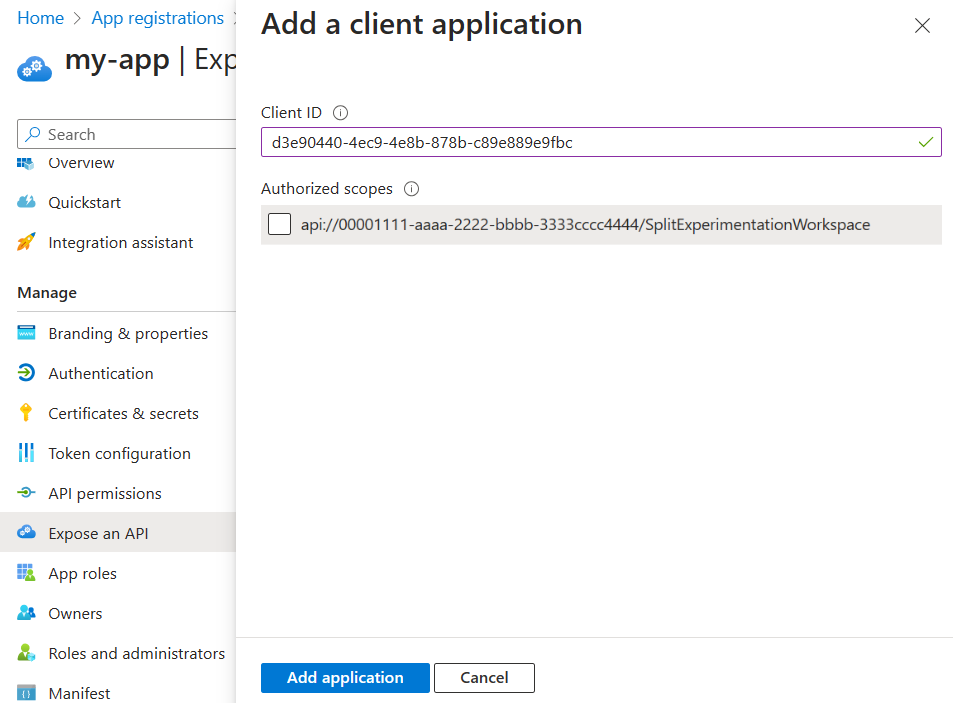

Pozostając w menu Eksponowanie interfejsu API, przewiń w dół do sekcji Autoryzowane aplikacje klienckie>i wybierz opcję Dodaj aplikację kliencką. Wprowadź identyfikator klienta odpowiadający identyfikatorowi Split Experimentation Resource Provider: d3e90440-4ec9-4e8b-878b-c89e889e9fbc.

Wybierz pozycję Dodaj aplikację.

Dodawanie ról autoryzacji

Obszar roboczy Split Experimentation obsługuje dobrze znane role do określania zakresu kontroli dostępu. Dodaj następujące role w aplikacji Entra.

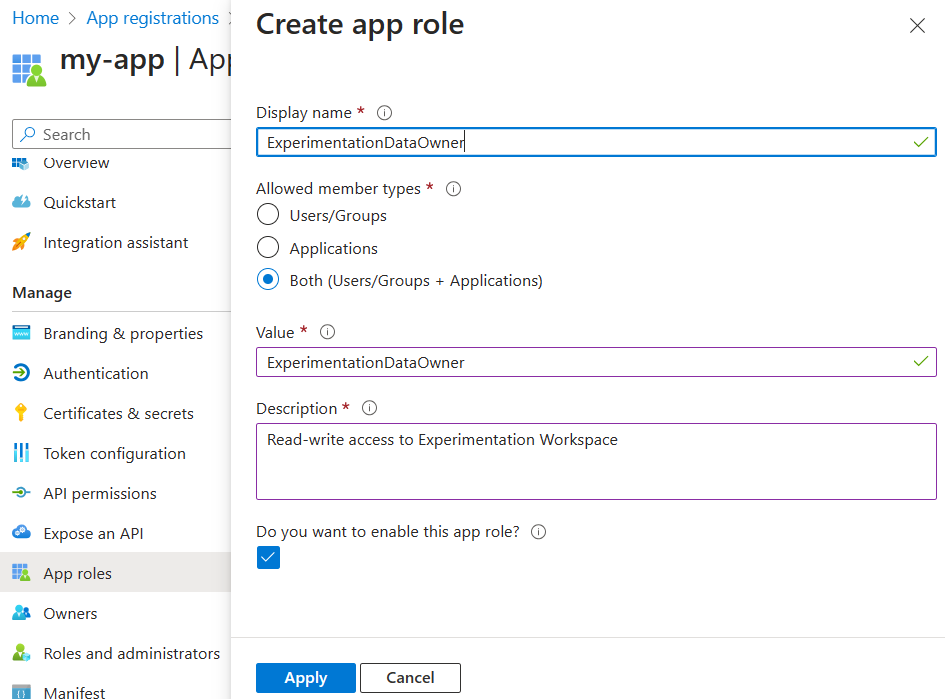

Przejdź do menu Role aplikacji aplikacji i wybierz pozycję Utwórz rolę aplikacji.

Wybierz lub wprowadź następujące informacje w okienku, które zostanie otwarte, aby utworzyć rolę ExperimentationDataOwner. Ta rola zapewnia aplikacji pełny dostęp do wykonywania wszystkich operacji na zasobie Split Experimentation.

- nazwa wyświetlana: wprowadź ExperimentationDataOwner

- Dozwolone typy członków: wybierz Oba (użytkownicy/grupy + aplikacje)

- wartość wprowadź ExperimentationDataOwner

- Opis: zapewnij dostęp do odczytu i zapisu w obszarze eksperymentalnym

- Czy chcesz włączyć tę rolę aplikacji?: zaznacz to pole wyboru.

Utwórz rolę ExperimentationDataReader. Ta rola zapewnia aplikacji dostęp do odczytu w zasobie Podział Eksperymentowania (Split Experimentation), ale nie zezwala na wprowadzanie żadnych zmian.

- Nazwa widoczna: wprowadź ExperimentationDataReader

- Dozwolone typy elementów członkowskich: wybierz Obie opcje (użytkownicy/grupy i aplikacje)

- wartość wprowadź ExperimentationDataReader

- Opis: wprowadź dostęp tylko do odczytu do obszaru roboczego eksperymentowania

- Czy chcesz włączyć tę rolę aplikacji?: zaznacz to pole wyboru.

Konfigurowanie przypisań użytkowników i ról

Wybierz opcję wymagania zadania

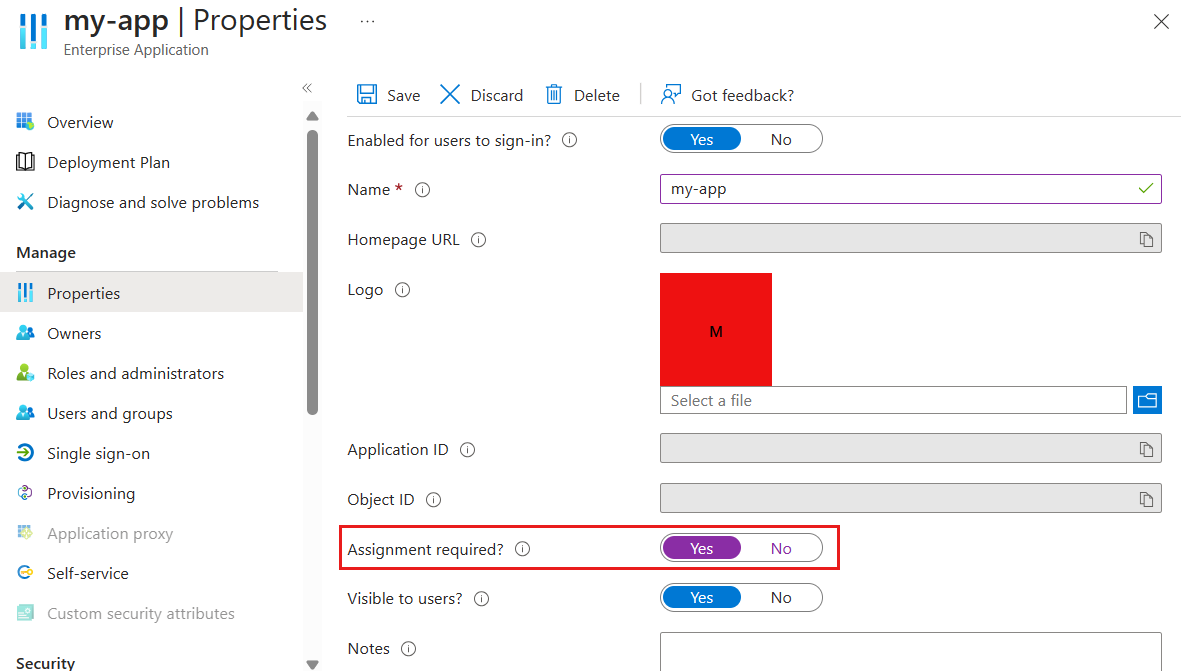

Przejdź do menu Przegląd swojej aplikacji i wybierz link w obszarze Aplikacja zarządzana w katalogu lokalnym. Spowoduje to otwarcie aplikacji w centrum administracyjnym firmy Microsoft Identity>Enterprise Application menu.

Otwórz

Zarządzaj właściwościami po lewej stronie i wybierz preferowaną opcję ustawienia wymaganego przypisania . - Tak: oznacza, że tylko pozycje jawnie zdefiniowane w obszarze Użytkownicy i grupy w aplikacji korporacyjnej mogą uzyskać token i uzyskać dzięki temu dostęp do skojarzonego obszaru roboczego Podzielone Eksperymentowanie. Jest to zalecana opcja.

- Nie: oznacza, że każdy w tej samej dzierżawie Entra może uzyskiwać tokeny i dlatego mogą być dopuszczeni, za pośrednictwem ustawienia opcji subskrypcji w płaszczyźnie sterowania Split Experimentation, do uzyskania dostępu do powiązanego obszaru roboczego Split Experimentation.

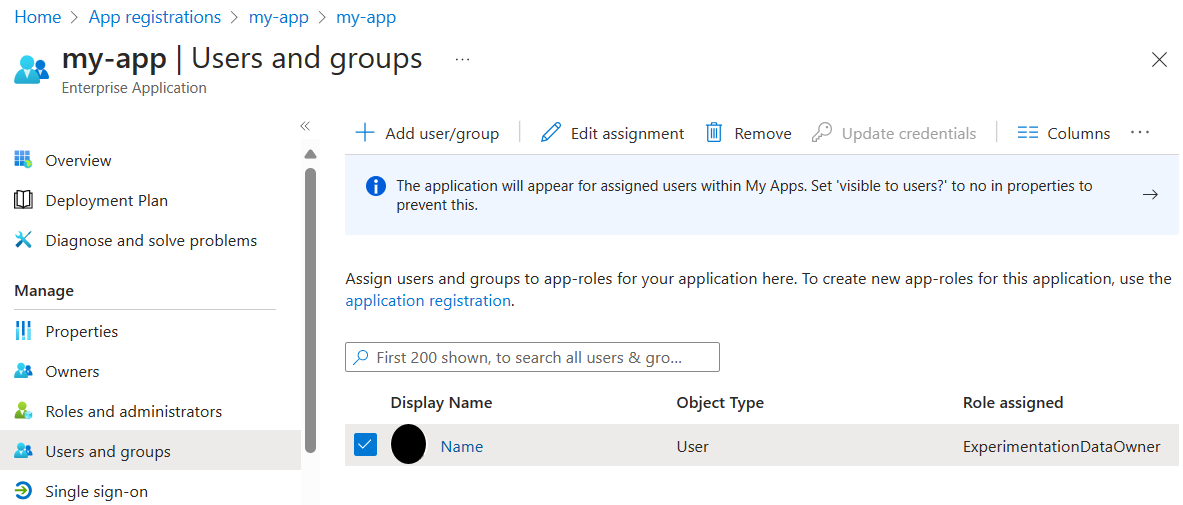

Przypisywanie użytkowników i grup

Wróć do menu Użytkownicy i grupy

i wybierz pozycję Dodaj użytkownika/grupę

Wybierz użytkownika lub grupę i wybierz jedną z ról utworzonych dla obszaru roboczego do podziału eksperymentów.

Powiązana zawartość

- Dowiedz się więcej na temat rozwiązywania problemów z obszarem roboczym podzielonego eksperymentowania.