Architektura magazynu OPC

Ważne

Chociaż aktualizujemy ten artykuł, zobacz Azure Industrial IoT ,aby uzyskać najbardziej aktualną zawartość.

Ten artykuł zawiera omówienie mikrousługi magazynu OPC oraz modułu IoT Edge magazynu OPC.

Aplikacje OPC UA używają certyfikatów wystąpień aplikacji w celu zapewnienia zabezpieczeń na poziomie aplikacji. Bezpieczne połączenie jest ustanawiane przy użyciu kryptografii asymetrycznej, dla której certyfikaty aplikacji zapewniają parę kluczy publicznych i prywatnych. Certyfikaty mogą być podpisane samodzielnie lub podpisane przez urząd certyfikacji.

Aplikacja OPC UA zawiera listę zaufanych certyfikatów, które reprezentują aplikacje, którym ufa. Te certyfikaty mogą być podpisane samodzielnie lub podpisane przez urząd certyfikacji lub może być sam główny urząd certyfikacji lub podsieci urzędu certyfikacji. Jeśli zaufany certyfikat jest częścią większego łańcucha certyfikatów, aplikacja ufa wszystkim certyfikatom, które tworzą łańcuch do certyfikatu na liście zaufania. Jest to prawdą, o ile można zweryfikować pełny łańcuch certyfikatów.

Główną różnicą między zaufaniem certyfikatów z podpisem własnym i zaufaniem certyfikatu urzędu certyfikacji jest nakład pracy instalacji wymagany do wdrożenia i utrzymania zaufania. Istnieje również dodatkowy wysiłek, aby hostować urząd certyfikacji specyficzny dla firmy.

Aby dystrybuować zaufanie dla certyfikatów z podpisem własnym dla wielu serwerów z jedną aplikacją kliencką, należy zainstalować wszystkie certyfikaty aplikacji serwera na liście zaufania aplikacji klienckich. Ponadto należy zainstalować certyfikat aplikacji klienckiej na wszystkich listach zaufania aplikacji serwera. Ten nakład pracy administracyjnej jest dość obciążony, a nawet zwiększa się, gdy trzeba rozważyć okres istnienia certyfikatów i odnowić certyfikaty.

Użycie urzędu certyfikacji specyficznego dla firmy może znacznie uprościć zarządzanie relacjami zaufania z wieloma serwerami i klientami. W takim przypadku administrator generuje certyfikat wystąpienia aplikacji podpisanego przez urząd certyfikacji raz dla każdego używanego klienta i serwera. Ponadto certyfikat urzędu certyfikacji jest instalowany na każdej liście zaufania aplikacji na wszystkich serwerach i klientach. Dzięki temu podejściu należy odnowić i zastąpić tylko wygasłe certyfikaty dla aplikacji, których dotyczy problem.

Azure Industrial IoT OPC OPC UA certificate management service ułatwia zarządzanie urzędem certyfikacji specyficznym dla firmy dla aplikacji OPC UA. Ta usługa jest oparta na mikrousłudze magazynu OPC. Magazyn OPC zapewnia mikrousługę do hostowania urzędu certyfikacji specyficznego dla firmy w bezpiecznej chmurze. To rozwiązanie jest obsługiwane przez usługi zabezpieczone przez usługę Azure Active Directory (Azure AD), usługę Azure Key Vault z sprzętowymi modułami zabezpieczeń (HSM), usługą Azure Cosmos DB i opcjonalnie IoT Hub jako magazyn aplikacji.

Mikrousługę usługi OPC Vault zaprojektowano tak, aby obsługiwała przepływ pracy oparty na rolach, w którym administratorzy zabezpieczeń i osoby zatwierdzające z uprawnieniami do logowania w usłudze Azure Key Vault zatwierdzać lub odrzucać żądania.

Aby zapewnić zgodność z istniejącymi rozwiązaniami OPC UA, usługi obejmują obsługę modułu brzegowego mikrousługi magazynu OPC Vault. Implementuje to globalny serwer odnajdywania OPC UA i interfejs zarządzania certyfikatami , aby dystrybuować certyfikaty i listy zaufania zgodnie z częścią 12 specyfikacji.

Architektura

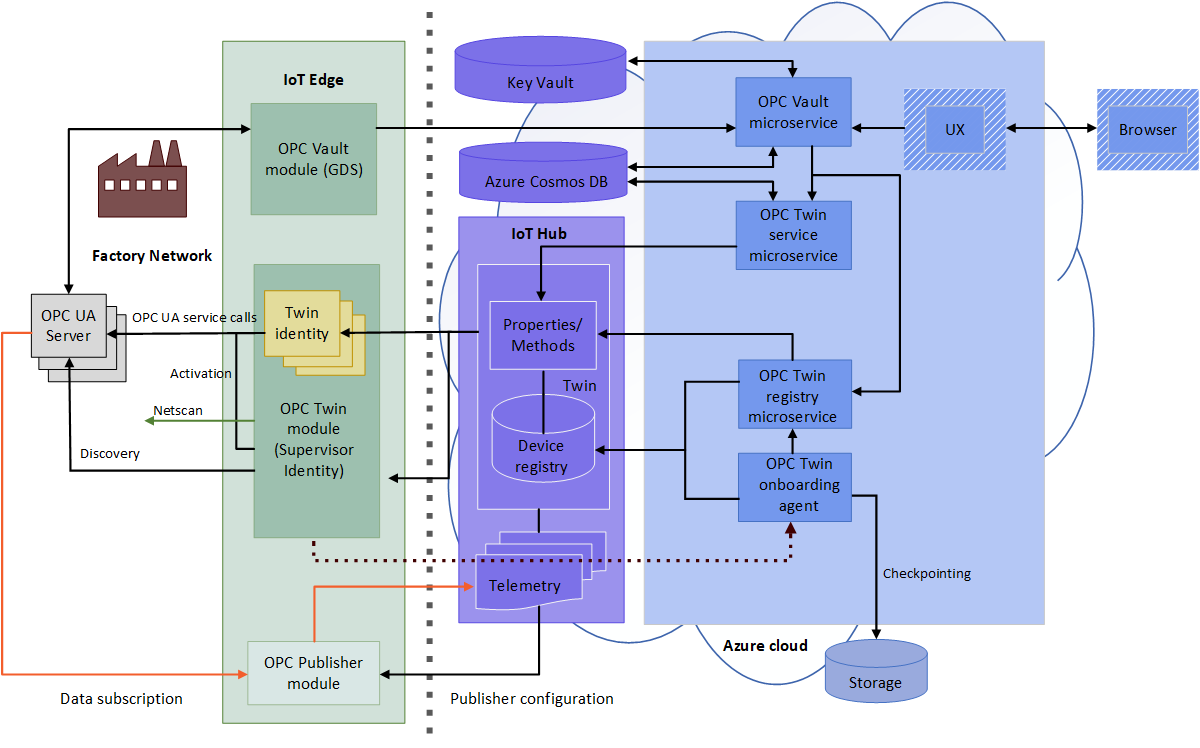

Architektura jest oparta na mikrousłudze magazynu OPC, z modułem OPC Vault IoT Edge dla sieci fabrycznej i internetowym przykładowym środowiskiem użytkownika do kontrolowania przepływu pracy:

Mikrousługę magazynu OPC

Mikrousługa magazynu OPC składa się z następujących interfejsów w celu zaimplementowania przepływu pracy w celu dystrybucji urzędu certyfikacji specyficznego dla firmy i zarządzania nim dla aplikacji OPC UA.

Aplikacja

- Aplikacja OPC UA może być serwerem lub klientem albo oba te elementy. Magazyn OPC służy w tym przypadku jako urząd rejestracji aplikacji.

- Oprócz podstawowych operacji rejestrowania, aktualizowania i wyrejestrowania aplikacji istnieją również interfejsy służące do znajdowania i wykonywania zapytań dotyczących aplikacji z wyrażeniami wyszukiwania.

- Żądania certyfikatów muszą odwoływać się do prawidłowej aplikacji, aby przetworzyć żądanie i wydać podpisany certyfikat ze wszystkimi rozszerzeniami specyficznymi dla OPC UA.

- Usługa aplikacji jest wspierana przez bazę danych w usłudze Azure Cosmos DB.

Grupa certyfikatów

- Grupa certyfikatów to jednostka, która przechowuje główny urząd certyfikacji lub certyfikat podrzędnego urzędu certyfikacji, w tym klucz prywatny do podpisywania certyfikatów.

- Długość klucza RSA, długość skrótu SHA-2 i okresy istnienia można konfigurować zarówno dla certyfikatów urzędu certyfikacji wystawcy, jak i podpisanych aplikacji.

- Certyfikaty urzędu certyfikacji są przechowywane w usłudze Azure Key Vault, wspierane za pomocą modułu HSM fiPS 140-2 poziomu 2. Klucz prywatny nigdy nie opuszcza bezpiecznego magazynu, ponieważ podpisywanie odbywa się za pomocą operacji Key Vault zabezpieczonej przez Azure AD.

- Certyfikaty urzędu certyfikacji można odnowić w czasie i zapewnić, że pozostają w bezpiecznym magazynie z powodu Key Vault historii.

- Lista odwołania dla każdego certyfikatu urzędu certyfikacji jest również przechowywana w Key Vault jako wpis tajny. Gdy aplikacja jest wyrejestrowana, certyfikat aplikacji jest również odwoływany na liście odwołania certyfikatów (CRL) przez administratora.

- Można odwołać pojedyncze certyfikaty, a także certyfikaty wsadowe.

Żądanie certyfikatu

Żądanie certyfikatu implementuje przepływ pracy w celu wygenerowania nowej pary kluczy lub podpisanego certyfikatu przy użyciu żądania podpisania certyfikatu (CSR) dla aplikacji OPC UA.

- Żądanie jest przechowywane w bazie danych z towarzyszącymi informacjami, takimi jak temat lub CSR, oraz odwołanie do aplikacji OPC UA.

- Logika biznesowa w usłudze weryfikuje żądanie względem informacji przechowywanych w bazie danych aplikacji. Na przykład identyfikator URI aplikacji w bazie danych musi być zgodny z identyfikatorem URI aplikacji w csr.

- Administrator zabezpieczeń z prawami podpisywania (czyli rolą Osoba zatwierdzająca) zatwierdza lub odrzuca żądanie. Jeśli żądanie zostanie zatwierdzone, zostanie wygenerowana nowa para kluczy lub podpisany certyfikat (lub oba). Nowy klucz prywatny jest bezpiecznie przechowywany w Key Vault, a nowy podpisany certyfikat publiczny jest przechowywany w bazie danych żądań certyfikatu.

- Żądający może sondować stan żądania, dopóki nie zostanie zatwierdzony lub odwołany. Jeśli żądanie zostało zatwierdzone, klucz prywatny i certyfikat można pobrać i zainstalować w magazynie certyfikatów aplikacji OPC UA.

- Obiekt żądającego może teraz zaakceptować żądanie usunięcia niepotrzebnych informacji z bazy danych żądań.

W okresie istnienia podpisanego certyfikatu aplikacja może zostać usunięta lub klucz może zostać naruszony. W takim przypadku menedżer urzędu certyfikacji może:

- Usuń aplikację, która usuwa również wszystkie oczekujące i zatwierdzone żądania certyfikatów aplikacji.

- Usuń tylko jedno żądanie certyfikatu, jeśli tylko klucz zostanie odnowiony lub naruszony.

Teraz zatwierdzone i zaakceptowane żądania certyfikatów zostały oznaczone jako usunięte.

Menedżer może regularnie odnawiać listę CRL urzędu certyfikacji wystawcy. W czasie odnawiania wszystkie usunięte żądania certyfikatów są odwoływalone, a numery seryjne certyfikatów są dodawane do listy odwołania listy CRL. Odwołane żądania certyfikatów są oznaczone jako odwołane. W pilnych przypadkach można też odwołać pojedyncze żądania certyfikatów.

Na koniec zaktualizowane listy CRL są dostępne do dystrybucji dla uczestniczących klientów I serwerów OPC UA.

Moduł IoT Edge magazynu OPC

Aby obsługiwać sieć fabryki Global Discovery Server, możesz wdrożyć moduł OPC Vault na brzegu. Uruchom ją jako lokalną aplikację platformy .NET Core lub uruchom ją w kontenerze platformy Docker. Należy pamiętać, że ze względu na brak obsługi uwierzytelniania Auth2 w bieżącym stosie OPC UA .NET Standard funkcjonalność modułu brzegowego magazynu OPC jest ograniczona do roli Czytelnik. Nie można personifikować użytkownika z modułu brzegowego do mikrousługi przy użyciu standardowego interfejsu OPC UA GDS.

Następne kroki

Teraz, gdy znasz już architekturę magazynu OPC, możesz: