Rekomendacje dotyczące odpowiedzi na zdarzenie zabezpieczeń

Dotyczy Power Platform zalecenia dotyczącego listy kontrolnej zabezpieczeń Well-Architected:

| SE:11 | Zdefiniuj i przetestuj efektywne procedury odpowiedzi na zdarzenia, które obejmują szerokie spektrum zdarzeń: od zlokalizowanych problemów po odzyskiwanie danych. Określ jasno, który zespół lub poszczególne osoby uruchamiają procedurę. |

|---|

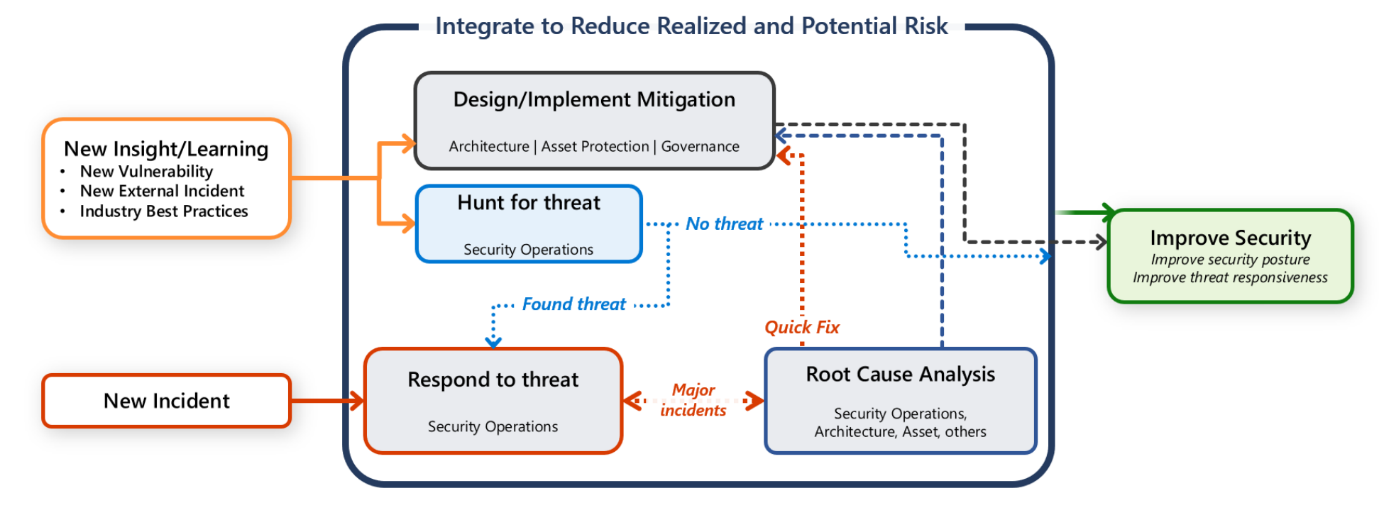

W tym przewodniku opisano rekomendacje dotyczące implementowania odpowiedzi na zdarzenie zabezpieczeń w obciążeniach. Jeśli istnieje zagrożenie dla bezpieczeństwa w systemie, systematyczne podejście do odpowiedzi na zdarzenie pomaga skrócić czas identyfikowania i zarządzania zdarzeniami zabezpieczeń oraz minimalizowania ich liczby. Zdarzenia te mogą powodować naruszenie poufności, integralności i dostępności systemów oprogramowania i danych.

W większości przedsiębiorstw jest dostępny główny zespół operacji zabezpieczeń (nazywany także Security Operations Center [SOC] lub SecOps). Zadaniem zespołu operacji zabezpieczeń jest szybkie wykrywanie, ustalanie priorytetów i klasyfikowanie potencjalnych ataków. Zespół monitoruje również dane telemetryczne związane z zabezpieczeniami i bada naruszenia zabezpieczeń.

Musisz jednak również chronić swoje obciążenie. Ważne jest, aby współpraca między zespołem ds. obciążeń a zespołem SecOps obejmowała wszelkie działania związane z komunikacją, badaniami i wyszukiwaniem zagrożeń.

Ten przewodnik zawiera zalecenia dla użytkownika i zespołu obsługi obciążenia, które pomogą błyskawicznie wykryć atak, a także przeprowadzić analizę ataków.

Definicje

| Termin | Definicja |

|---|---|

| Alert | Powiadomienie zawierające informacje o zdarzeniu. |

| Dokładność alertów | Dokładność danych, która określa alert. Alerty o wysokiej dokładności zawierają kontekst zabezpieczeń niezbędny do podjęcia natychmiastowych działań. Alerty o niskiej dokładności nie zawierają informacji lub zawierają zakłócenia. |

| Wyniki fałszywie dodatnie | Alert wskazujący, że to zdarzenie nie wystąpiło. |

| Zdarzenie | Zdarzenie wskazujące na nieautoryzowany dostęp do systemu. |

| Reagowanie na zdarzenia | Proces, który wykrywa i zmniejsza ryzyko wystąpienia zdarzeń oraz odpowiada na nie. |

| Klasyfikacja | Operacja odpowiedzi na zdarzenie, która analizuje problemy związane z zabezpieczeniami i ustalanie priorytetów ich migracji. |

Kluczowe strategie projektowania

Ty i Twój zespół wykonujecie operacje odpowiedzi na zdarzenie, gdy potencjalnym zdarzeniem jest bezpieczeństwo użytkownika lub alert. Alerty o wysokiej dokładności zawierają duży kontekst zabezpieczeń, który ułatwia analitykom podejmowanie decyzji. Alerty o wysokiej dokładności, powodują mają małą liczbę wyników fałszywie dodatnich. W tym podręczniku przyjęto założenie, że system alertów filtruje sygnały o niskiej jakości i jest ukierunkowany na alerty o wysokiej dokładności, które mogą wskazywać na prawdziwe zdarzenie.

Powiadomienie o przypisaniu zdarzeniu

Alerty zabezpieczeń muszą dotrzeć do odpowiednich osób w zespole i w organizacji. Ustanów wyznaczony punkt kontaktu w zespole obsługowym w celu otrzymywania powiadomień o zdarzeniach. Powiadomienia powinny zawierać jak najwięcej informacji o naruszonym zasobie i systemie. Alert musi zawierać następne kroki, aby umożliwić zespołowi akcje.

Zalecamy rejestrowanie powiadomień o zdarzeniach oraz zarządzanie nimi przy użyciu specjalistycznego narzędzia, które śledzi dziennik inspekcji. Korzystając ze standardowych narzędzi, można zachować dowód, który może być wymagany w przypadku potencjalnych konsekwencji prawnych. Poszukaj szans zaimplementowania automatyzacji, które wysyłają powiadomienia w oparciu o obowiązki odpowiedzialnych stron. Zachowaj jasny łańcuch komunikacji i raportowania podczas zdarzenia.

W tym celu można skorzystać z rozwiązań do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM) i rozwiązań do zautomatyzowanej odpowiedzi na orkiestrację zabezpieczeń (SOAR) dostarczanych przez organizację. Można także zawęzić narzędzia do zarządzania zdarzeniami i zachęcać swoją organizację do standaryzowania ich dla wszystkich zespołów w zakresie obciążenia.

Badania z zespołem ds. klasyfikacji

Członek zespołu, który otrzymuje powiadomienie o zdarzeniu, jest odpowiedzialny za skonfigurowanie procesu rozsyłania na podstawie dostępnych danych. Zespół ds. klasyfikacji, często nazywany zespołem pomostowym musi zgadzać się na tryb i proces komunikacji. Czy to zdarzenia wymaga rozmów asynchronicznych lub wywołań mostka? Jak zespół powinien śledzić postęp i powiadamiać o postępie badań? Gdzie zespół może uzyskać dostęp do zasobów zdarzeń?

Odpowiedź na zdarzenie ma istotne znaczenie dla aktualizacji dokumentacji, takiej jak układ architektury systemu, informacje na poziomie składnika, klasyfikacja prywatności lub zabezpieczeń, właściciele i kluczowe punkty kontaktu. Jeśli informacje są nieprawidłowe lub nieaktualne, zespół pomostowy traci czas, próbując zrozumieć sposób działania systemu, kto jest odpowiedzialny za każdy obszar i jaki może być efekt wydarzenia.

Aby uzyskać dalsze informacje, należy zaangażować odpowiednie osoby. Potencjalnie może być to menedżer zdarzeń, specjalista ds. zabezpieczeń lub liderzy skoncentrowani na obciążeniu. Aby zachować skupienie na klasyfikacji, należy wykluczyć osoby spoza zakresu problemu. Czasami oddzielne zespoły analizują zdarzenie. Może się okazać, że zespół na początku bada problem i próbuje wyeliminować zdarzenie, a także inny specjalny zespół, który może wykonać analizę w celu dokładnego zbadania szerokiego zakresu problemów. Można umieścić środowisko obciążenia w kwarantannie w celu umożliwienia zespołowi śledczemu przeprowadzanie badań. W niektórych przypadkach ten sam zespół może obsłużyć całe badanie.

Na etapie początkowym zespół ds. klasyfikacji jest odpowiedzialny za określenie potencjalnego związku i jego wpływu na poufność, integralność i dostępność (nazywane również CIA) systemu.

W kategoriach CIA przypisz początkowy poziom ważności, który wskazuje na głębię uszkodzeń i pilność działań naprawczych. Ten poziom będzie się zmieniać w czasie, gdy więcej informacji zostanie wykrytych na poziomie klasyfikacji.

Na etapie odnajdowania ważne jest określenie natychmiastowego przebiegu działania i planów komunikacji. Czy są jakieś zmiany dotyczące bieżącego stanu systemu? Jak można zatrzymać atak, aby uniemożliwić dalsze uszkodzenia? Czy zespół musi wysłać do nas komunikację wewnętrzną lub zewnętrzną, na przykład odpowiedzialne ujawnienie? Warto rozważyć czas wykrywania i odpowiedzi. Można prawnie zobowiązyć się do zgłaszania niektórych typów danych do urzędu certyfikacji w danym okresie, często w godzinach lub dniach.

Jeśli zdecydujesz się na wyłączenie systemu, następne kroki prowadzą do procesu odzyskiwania danych (DR) obciążenia.

Jeśli system nie zostanie wyłączony, określ sposób zmiany układu bez wpływu na funkcjonalność systemu.

Odzyskiwanie po zdarzeniu

Traktuj zdarzenie zabezpieczeń jak katastrofę. Jeśli działania naprawcze wymagają pełnego odzyskiwania, należy z punktu widzenia zabezpieczeń użyć odpowiednich mechanizmów odzyskiwania. Proces odzyskiwania musi zapobiec szansom powtarzania. W przeciwnym razie odzyskiwanie z uszkodzonej kopii zapasowej ponownie spowoduje problem. Ponowne wdrażanie systemu z tą samą luką w zabezpieczeniach prowadzi do tego samego zdarzenia. Zweryfikuj kroki i procesu trybu failover oraz pracy awaryjnej.

Jeśli system nadal działa, należy oceniać wpływ działania części systemu. Kontynuuj monitorowanie systemu, aby upewnić się, że przez implementację odpowiednich procesów cele zostaną spełnione lub ponownie dostosowane przez implementację odpowiednich procesów degradacji. Nie naruszaj prywatności z powodu ograniczania ryzyka.

Diagnoza to proces interaktywny do momentu zidentyfikowania potencjalnej poprawki i alternatywy. Po diagnozie zespół pracuje nad poprawą, która identyfikuje i stosuje wymaganą poprawkę w dopuszczalnym okresie.

Metryki odzyskiwania mierzą czas, jak długo potrwa rozwiązanie problemu. W przypadku zamknięcia systemu może wystąpić błąd dotyczący godzin ich wystąpienia. Stabilizacja systemu wymaga czasu na zastosowanie poprawek, plików i testów oraz wdrożenie aktualizacji. Należy określić strategie zapobiegania dalszemu uszkodzeniu i rozprzestrzeniania się zdarzenia. Należy opracować procedury usuwania zagrożenia ze środowiska.

Kompromis: Istnieje kompromis między celami niezawodności a czasem korygowania. Podczas zdarzenia użytkownik prawdopodobnie nie spełnia innych wymagań niefunkcjonalnych ani funkcjonalnych. Na przykład może być konieczne wyłączenie części systemu podczas analizy zdarzenia lub nawet ustawienie całego systemu w trybie offline do momentu określenia zakresu zdarzenia. Osoby, które podejmują decyzje biznesowe, muszą jawnie określić, jakie są dopuszczalne cele podczas zdarzenia. Należy dokładnie określić osobę, która jest odpowiedzialna za tę decyzję.

Uczenie się na podstawie zdarzenia

Zdarzenie odkrywają luki lub narażone na nie punkty w projekcie lub implementacji. Jest to szansa sprzedaży mająca na celu usprawnienie oparte na lekcjach z aspektów projektowania technicznego, automatyzacji, procesach projektowania produktów, w tym testowaniu, i skuteczności procesu odpowiedzi na zdarzenie. Prowadź szczegółowe rekordy zdarzeń, w tym wykonane działania, harmonogramy i ustalenia.

Zdecydowanie zaleca się przeprowadzenie strukturalnych przeglądów po zdarzeniu, takich jak analiza przyczyn głównych i retrospektywa. Śledź i ustalaj priorytety wyników tych przeglądów oraz rozważ użycie informacji, które można uzyskać w przyszłych projektach prac.

Plany ulepszeń powinny obejmować aktualizacje przejść do szczegółów zabezpieczeń i testowania, takich jak przechodzenie do szczegółów funkcji ciągłości biznesowej i odzyskiwania po awarii (BCDR). W tym celu należy użyć zabezpieczeń jako scenariusza wykonywania przechodzenia do szczegółów BCDR. Szczegółowe informacje mogą sprawdzić poprawność pracy udokumentowanych procesów. Nie należy używać wielu podręczników odpowiedzi na zdarzenie. Użyj pojedynczego źródła, które można dostosowywać na podstawie rozmiaru zdarzenia oraz sposobu, w jaki efekt rozszerza się lub został zlokalizowany. Przechodzenie do szczegółów jest oparte na sytuacjach hipotetycznych. Przeprowadź szczegółowe działania w środowisku niskiego ryzyka i dołącz do nich etap uczenia się.

Przeprowadź przeglądy po zdarzeniu lub analizy post mortem, aby zidentyfikować słabe strony procesu odpowiedzi i obszary do poprawy. W oparciu o wnioski ze zdarzenia należy zaktualizować plan odpowiedzi na zdarzenie (IRP) i kontrolę bezpieczeństwa.

Wyślij potrzebną komunikację

Należy wdrożyć plan komunikacji, aby powiadomić użytkowników o zakłóceniu oraz poinformować wewnętrznych interesariuszy o postępie i udoskonaleniu. Inne osoby w organizacji muszą zostać poinformowane o wszystkich zmianach w planie bazowym zabezpieczeń obciążenia, aby zapobiec przyszłym zdarzeniom.

Generuj raporty o zdarzeniach do użytku wewnętrznego i, w razie potrzeby, do zapewnienia zgodności z przepisami lub do celów prawnych. Ponadto należy użyć standardowego formatu raportu (szablonu dokumentu ze zdefiniowanymi sekcjami), którego zespół SOC używa do wszystkich zdarzeń. Przed zamknięciem zdarzenia należy się upewnić, że z każdym zdarzeniem jest skojarzony raport.

Ułatwienia Power Platform

W poniższych sekcjach przedstawiono mechanizmy, które można stosować w ramach procedur odpowiedzi na zdarzenia zabezpieczeń.

Microsoft Sentinel

Microsoft Rozwiązanie Sentinel umożliwia Microsoft Power Platform klientom wykrywanie różnych podejrzanych działań, w tym:

- Wykonanie Power Apps z nieautoryzowanych lokalizacji geograficznych

- Zniszczenie podejrzanych danych przez Power Apps

- Zbiorcze usuwanie w Power Apps

- Ataki wyłudzania informacji dokonywane za pośrednictwem Power Apps

- Działania przepływów Power Automate wykonywane przez odchodzących pracowników

- Łączniki Microsoft Power Platform dodawane do środowiska

- Aktualizacja lub usunięcie zasad ochrony przed utratą danych Microsoft Power Platform

Aby uzyskać więcej informacji, zobacz Microsoft Omówienie Microsoft Power Platform rozwiązaniaSentinel.

Microsoft Rejestrowanie działań programu Purview

Power Apps, Power Automate, Łączniki, ochrona przed utratą danych i Power Platform rejestrowanie działań administracyjnych są śledzone i wyświetlane z Microsoft portalu zgodności usługi Purview.

Aby uzyskać więcej informacji, zobacz:

- Power Apps Rejestrowanie aktywności

- Power Automate Rejestrowanie aktywności

- Copilot Studio Rejestrowanie aktywności

- Power Pages Rejestrowanie aktywności

- Power Platform Rejestrowanie aktywności łącznika

- Rejestrowanie działań związanych z ochroną przed utratą danych

- Power Platform Rejestrowanie działań administracyjnych

- Microsoft Dataverse i rejestrowanie aktywności aplikacji opartych na modelu

Skrytka klienta

Większość operacji, pomocy technicznej i rozwiązywania problemów wykonywanych przez Microsoft personel (w tym podwykonawców przetwarzania) nie wymaga dostępu do danych klientów. Skrytka Power Platform Microsoft klienta zapewnia interfejs dla klientów do przeglądania i zatwierdzania (lub odrzucania) żądań dostępu do danych w rzadkich przypadkach, gdy potrzebny jest dostęp do danych klienta. Jest on używany w przypadkach, gdy Microsoft inżynier musi uzyskać dostęp do danych klienta, czy to w odpowiedzi na zgłoszenie pomocy technicznej zainicjowane przez klienta, czy problem zidentyfikowany przez Microsoft. Aby uzyskać więcej informacji, zobacz Bezpieczny dostęp do danych klienta za pomocą skrytki klienta w Power Platform i Dynamics 365.

Aktualizacje zabezpieczeń

Zespoły Serwisu regularnie wykonują następujące czynności w celu zapewnienia bezpieczeństwa systemu:

- Skanowanie usługi w celu zidentyfikowania możliwych luk w zabezpieczeniach.

- Przeprowadzanie oceny usługi w celu zapewnienia skutecznego działania kluczowych zabezpieczeń.

- Oceny usługi w celu określenia narażenia na wszelkie luki w zabezpieczeniach zidentyfikowane przez Microsoft Centrum odpowiedź Bezpieczeństwa (MSRC), które regularnie monitoruje zewnętrzne witryny informujące o lukach w zabezpieczeniach.

Zespół Customer Engagement identyfikuje i śledzi wszelkie zidentyfikowane problemy, i gdy to konieczne podejmuje działania, aby ograniczyć ryzyko.

Jak uzyskać informacje o aktualizacjach zabezpieczeń?

Ponieważ zespół dokłada wszelkich starań, aby zajmować się usuwaniem zagrożeń w sposób, który nie wymaga przestojów, administratorzy zazwyczaj nie otrzymują powiadomień z Centrum powiadomień o aktualizacji zabezpieczeń. Jeśli aktualizacja zabezpieczeń wymaga wpływu na usługę, jest to planowana konserwacja i zostanie ona opublikowana wraz z szacowanym czasem trwania wpływu i oknem, w którym będzie on działać.

Aby uzyskać więcej informacji na temat zabezpieczeń, zobacz Microsoft Centrum zaufania.

Zarządzanie oknem obsługi

Microsoft Regularnie przeprowadza aktualizacje i konserwację w celu zapewnienia bezpieczeństwa, wydajności, dostępności oraz dostarczania nowych funkcji i funkcjonalności. Ten proces aktualizacji zapewnia cotygodniowe udoskonalenia zabezpieczeń i niewielkich usług, a każda aktualizacja jest wprowadzana dla poszczególnych regionów według bezpiecznego harmonogramu wdrażania zorganizowanego na stanowiskach. Informacje o domyślnym oknie konserwacji dla środowisk można znaleźć w zasadach i komunikacji dotyczącej zdarzeń serwisowych. Zobacz też: Zarządzanie oknem obsługi.

Upewnij się, że portal rejestracji Azure zawiera informacje kontaktowe administratora, aby można było powiadamiać operacje zabezpieczeń bezpośrednio za pośrednictwem wewnętrznego procesu. Aby uzyskać więcej informacji, zobacz Aktualizowanie ustawień powiadomień.

Dopasowanie organizacyjne

Cloud Adoption Framework dla Azure zawiera wskazówki dotyczące planowania odpowiedzi na zdarzenia i operacji zabezpieczeń. Więcej informacji zawiera temat Operacje zabezpieczeń.

Informacje pokrewne

- Microsoft Rozwiązanie Sentinel z omówieniem Microsoft Power Platform

- Automatyczne tworzenie zdarzeń na podstawie Microsoft alertów zabezpieczeń

- Przeprowadzanie kompleksowego wyszukiwania zagrożeń przy użyciu funkcji wyszukiwania

- Używanie wyszukiwania zagrożeń do przeprowadzania kompleksowych proaktywnych wyszukiwań zagrożeń w Microsoft usłudze Sentinel

- Omówienie odpowiedzi na incydenty

Lista kontrolna zabezpieczeń

Zapoznaj się z kompletną zestawem zaleceń.