Role zabezpieczeń i uprawnienia

Aby kontrolować, kto może uzyskać dostęp do zastrzeżonych lub poufnych danych i zasobów oraz co może z nimi zrobić, przypisz użytkowników do ról bezpieczeństwa. Ten artykuł zawiera przegląd ról zabezpieczeń i powiązanych z nimi uprawnień.

Role zabezpieczeń można przypisywać za pomocą nowego, nowoczesnego interfejsu użytkownika lub starsze UI.

Role zabezpieczeń a nowy, nowoczesny interfejs użytkownika

Role zabezpieczeń definiują sposób, w jaki różni użytkownicy uzyskują dostęp do różnych typów rekordów. Aby kontrolować dostęp do danych i zasobów, można tworzyć lub modyfikować role zabezpieczeń oraz zmieniać role zabezpieczeń przypisane do użytkowników.

Użytkownik może mieć wiele ról zabezpieczeń. Uprawnienia roli zabezpieczeń kumulują się. Użytkownicy otrzymują uprawnienia, które są dostępne w każdej przypisanej im roli.

Wyświetlanie listy ról zabezpieczeń w środowisku

Zaloguj się do centrum administracyjnego Power Platform, wybierz Środowiska w okienku nawigacji, a następnie wybierz środowisko.

Wybierz Ustawienia>Użytkownicy + Uprawnienia>Role zabezpieczeń.

Definiowanie uprawnień i właściwości roli zabezpieczeń

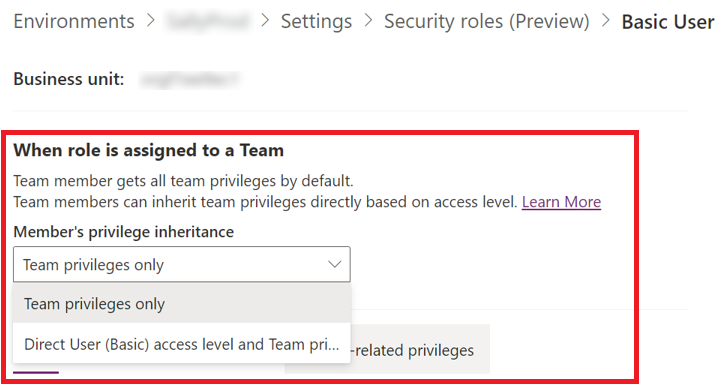

Po utworzeniu roli bezpieczeństwa lub podczas edycji, ustaw opcję Dziedziczenie uprawnień członka:

Tylko uprawnienia zespołu: Użytkownik otrzymuje te uprawnienia jako członek zespołu. Członkowie zespołu, którzy nie mają własnych uprawnień użytkownika, mogą tworzyć rekordy z zespołem jako właścicielem. Mogą uzyskać dostęp do rekordów, których właścicielem jest zespół, jeśli mają poziom dostępu Użytkownik dla uprawnień tworzenia i odczytu.

Poziom dostępu użytkownika bezpośredniego (podstawowy) i uprawnienia zespołu: użytkownik otrzymuje te uprawnienia bezpośrednio po przypisaniu roli zabezpieczeń. Użytkownicy mogą tworzyć rekordy ze sobą jako właścicielem. Mogą uzyskać dostęp do rekordów, które utworzyli lub których byli właścicielami, gdy nadano im poziom dostępu Użytkownik dla uprawnień Tworzenie i Odczyt. Jest to ustawienie domyślne dla nowych ról zabezpieczeń.

Następnie należy skonfigurować uprawnienia powiązane z rolą zabezpieczeń.

Rola zabezpieczeń składa się z uprawnień na poziomie rekordu i uprawnień opartych na zadaniach następujących trzech typów:

Tabele: Uprawnienia do tabel określają, jakie zadania może wykonywać użytkownik z dostępem do rekordu tabeli, takie jak odczyt, tworzenie, usuwanie, zapis, przypisywanie, udostępnianie, dołączanie i dołączanie do. Dołączanie oznacza dołączenie do rekordu innego rekordu, takiego jak działanie lub notatka. Dołącz do środków, które mają być dołączone do rekordu. Ustawianie uprawnień do stołu.

Różne uprawnienia: Te uprawnienia oparte na zadaniach dają użytkownikowi uprawnienia do wykonywania określonych, różnych (nierekordowych) zadań, takich jak publikowanie artykułów lub aktywowanie reguł biznesowych. Dowiedz się więcej o różnych uprawnieniach.

Uprawnienia związane z prywatnością: Te uprawnienia dają użytkownikowi uprawnienie do wykonywania zadań związanych z danymi, które są integrowane, pobierane lub eksportowane poza obszar Dataverse, takich jak eksportowanie danych do Microsoft Excel lub drukowanie. Dowiedz się więcej o uprawnieniach związanych z prywatnością.

Każdy zestaw typów uprawnień ma własną kartę. Dla każdej karty można filtrować widok według wszystkich uprawnień, przypisanych uprawnień lub nieprzypisanych uprawnień dla wybranej roli zabezpieczeń.

Uprawnienia do tabeli

Zakładka Tabele zawiera listę tabel Dataverse w środowisku. W poniższej tabeli opisano atrybuty wyświetlane w edytorze ról zabezpieczeń, gdy opcja Widok siatki kompaktowej jest wyłączona.

| Właściwości | Podpis |

|---|---|

| Table | Nazwa tabeli usługi Dataverse |

| Nazwa/nazwisko | Logiczna nazwa tabeli Dataverse; pomocna dla deweloperów |

| Własność rekordu | Czy rekordy są własnością organizacji lub jednostki biznesowej, czy też mogą być własnością użytkownika lub zespołu |

| Ustawienia uprawnień | Który predefiniowany zestaw uprawnień jest używany przez tabelę lub uprawnienia niestandardowe |

Tabele są pogrupowane w następujące kategorie:

- Zarządzanie firmami

- Przepływy procesów biznesowych

- Rekordy podstawowe

- Tabele niestandardowe

- Dostosowywanie

- Brakujące tabele

- Sprzedaż

- Service

- Zarządzanie usługami

Aby szybko znaleźć określoną tabelę lub przywilej, wpisz jego nazwę w polu wyszukiwania w prawym górnym rogu strony, a następnie wybierz ikonę lupy lub naciśnij klawisz Enter. Aby wyczyścić wyszukiwanie, wybierz ikonę X.

Można edytować tylko jedną tabelę naraz, ale można kopiować ustawienia z jednej tabeli do wielu tabel w ramach jednej akcji.

Podczas konfigurowania roli zabezpieczeń należy określić uprawnienia, które powinna ona przyznać dla każdej tabeli związanej z aplikacją.

W poniższej tabeli opisano uprawnienia tabeli, które można przyznać w ramach roli zabezpieczeń. We wszystkich przypadkach to, do których rekordów odnosi się uprawnienie, zależy od poziomu dostępu uprawnienia zdefiniowanego w roli zabezpieczeń.

| Uprawnienie | Podpis |

|---|---|

| Utworzenie | Wymagane, aby utworzyć nowy rekord |

| Czytaj | Wymagane, aby otworzyć rekord i wyświetlić zawartość |

| Napisz | Wymagane, aby wprowadzić do rekordu zmiany |

| Delete | Wymagane, aby całkowicie usunąć rekord |

| Dołącz | Wymagane do powiązania bieżącego rekordu z innym rekordem; na przykład, jeśli użytkownicy mają uprawnienia do dołączania notatek, mogą dołączyć notatkę do szansy W przypadku relacji wiele-do-wielu, użytkownik musi posiadać uprawnienie Append dla obu powiązanych lub zdysocjowanych tabel. |

| Dołączanie do | Wymagane do powiązania rekordu z bieżącym rekordem; na przykład, jeśli użytkownicy mają uprawnienia Append To do szansy, mogą dodać notatkę do szansy |

| Przypisywanie | Wymagane, aby przypisać własność rekordu innemu użytkownikowi |

| Udostępnianie | Wymagane, aby przyznać dostęp do rekordu innemu użytkownikowi bez utraty własnych praw dostępu |

Poziomy dostępu

Każdy przywilej ma menu, które pozwala zdefiniować jego poziom dostępu. Poziomy dostępu określają, jak głęboko w hierarchii jednostki biznesowej użytkownik może wykonać dane uprawnienie.

Poniższa tabela opisuje poziomy dostępu. W przypadku tabel należących do organizacji różne uprawnienia i uprawnienia związane z prywatnością mają tylko poziomy dostępu Organizacja lub Brak.

| Type | Podpis |

|---|---|

| Organizacja | Użytkownicy mogą uzyskać dostęp do wszystkich rekordów w organizacji, niezależnie od poziomu hierarchii jednostki biznesowej, do której należą lub środowiska. Użytkownicy z dostępem do organizacji automatycznie mają również wszystkie inne rodzaje dostępu. Ponieważ ten poziom daje dostęp do informacji w całej organizacji, należy go ograniczyć tak, aby odpowiadał planowi zabezpieczeń danych organizacji. Ten poziom dostępu jest zazwyczaj zarezerwowany dla menedżerów zarządzających organizacją. |

| Nadrzędna: podrzędna jednostka biznesowa | Użytkownicy mają dostęp do rekordów w swojej jednostce biznesowej i wszystkich jednostkach biznesowych jej podległych. Użytkownicy z tym dostępem automatycznie mają dostęp do jednostki biznesowej i użytkownika. Ponieważ ten poziom daje dostęp do informacji w całej jednostce biznesowej i podległych jednostkach biznesowych, powinien być ograniczony, aby pasował do planu bezpieczeństwa danych organizacji. Ten poziom dostępu jest zazwyczaj zarezerwowany dla menedżerów zarządzających jednostkami biznesowymi. |

| Jednostka biznesowa | Użytkownicy mogą uzyskać dostęp do rekordów w swojej jednostce biznesowej. Użytkownicy z dostępem do jednostki biznesowej automatycznie mają dostęp użytkownika. Ponieważ ten poziom dostępu daje dostęp do informacji w całej jednostce biznesowej, należy go ograniczyć tak, aby odpowiadał planowi zabezpieczeń danych organizacji. Ten poziom dostępu jest zazwyczaj zarezerwowany dla menedżerów zarządzających jednostką biznesową. |

| Użytkownika | Użytkownicy mają dostęp do własnych rekordów, obiektów udostępnionych organizacji, obiektów udostępnionych im samym oraz obiektów udostępnionych zespołowi, którego są członkami. Jest to typowy poziom dostępu dla przedstawicieli handlowych i serwisowych. |

| None | Zakaz dostępu. |

Dla każdej tabeli wybierz odpowiedni typ dla każdego uprawnienia. Po zakończeniu wybierz Zapisz.

Kopiuj uprawnienia do tabeli

Ustawienie uprawnień dla każdej tabeli w aplikacji może być czasochłonne i żmudne. Aby to ułatwić, można skopiować uprawnienia z jednej tabeli do jednej lub kilku innych.

Wybierz tabelę pojazdy, którą chcesz zarządzać i wybierz Uprawnienia do kopiowania tabeli

Wyszukaj i wybierz tabelę lub tabele, do których chcesz skopiować uprawnienia.

Należy pamiętać, że nowa konfiguracja zastępuje wszystkie poprzednie ustawienia.

Wybierz pozycję Zapisz.

Przyjrzyjmy się bliżej, jak uprawnienia do kopiowania tabeli działają z uprawnieniami i poziomami dostępu.

Dla uprawnień, które istnieją zarówno w tabeli źródłowej, jak i docelowej:

Jeśli głębokość ustawień uprawnień źródłowych istnieje w obiekcie docelowym, kopiowanie zakończy się powodzeniem.

Jeśli głębokość ustawień uprawnień źródłowych nie istnieje w obiekcie docelowym, kopiowanie nie powiedzie się i zostanie wyświetlony komunikat o błędzie.

W przypadku uprawnień, które istnieją tylko w tabeli źródłowej lub docelowej:

Jeśli uprawnienie istnieje w źródle, ale nie w obiekcie docelowym, jest ono ignorowane w obiekcie docelowym. Kopiowanie pozostałych uprawnień powiodło się.

Jeśli uprawnienie nie istnieje w źródle, ale istnieje w obiekcie docelowym, wówczas głębokość uprawnienia jest zachowana w obiekcie docelowym. Kopiowanie pozostałych uprawnień powiodło się.

Ustawienia uprawnień

Innym sposobem na przyspieszenie konfiguracji uprawnień do tabel jest użycie predefiniowanych grup uprawnień i przypisanie ich do tabel.

W poniższej tabeli opisano grupy ustawień uprawnień, które można przypisać.

| Ustawienie uprawnień | Szczegóły |

|---|---|

| Brak dostępu | Żaden użytkownik nie ma dostępu do tabeli. |

| Pełny dostęp | Użytkownicy mogą wyświetlać i edytować wszystkie rekordy w tabeli. |

| Współpracuj | Użytkownicy mogą przeglądać wszystkie rekordy, ale mogą edytować tylko własne. |

| Prywatne | Użytkownicy mogą przeglądać i edytować tylko własne rekordy. |

| Referencje | Użytkownicy mogą tylko przeglądać rekordy, ale nie mogą ich edytować. |

| Okres niestandardowy | Wskazuje, że ustawienia uprawnień zmieniono z wartości domyślnej. |

Wybierz tabelę, a następnie wybierz Ustawienia uprawnień na pasku poleceń lub wybierz Więcej działań (...) >Ustawienia uprawnień.

Wybierz odpowiednie ustawienie.

Należy pamiętać, że nowa konfiguracja zastępuje wszystkie poprzednie ustawienia.

Wybierz pozycję Zapisz.

Role zabezpieczeń i starszy interfejs użytkownika

Role zabezpieczeń definiują sposób, w jaki różni użytkownicy uzyskują dostęp do różnych typów rekordów. Aby kontrolować dostęp do danych i zasobów, można tworzyć lub modyfikować role zabezpieczeń oraz zmieniać role zabezpieczeń przypisane do użytkowników.

Użytkownik może mieć wiele ról zabezpieczeń. Uprawnienia roli zabezpieczeń kumulują się. Użytkownicy otrzymują uprawnienia, które są dostępne w każdej przypisanej im roli.

Wyświetlanie listy ról zabezpieczeń w środowisku (starszy interfejs użytkownika)

Zaloguj się do centrum administracyjnego Power Platform, wybierz Środowiska w okienku nawigacji, a następnie wybierz środowisko.

Wybierz Ustawienia>Użytkownicy + Uprawnienia>Role zabezpieczeń.

Definiowanie uprawnień i właściwości roli zabezpieczeń (starszy interfejs użytkownika)

Po utworzeniu roli bezpieczeństwa lub podczas edycji jednej, ustaw uprawnienia z nią związane.

Rola zabezpieczeń jest złożona z uprawnień na poziomie rekordu i uprawnień opartych na zadaniach.

Uprawnienia na poziomie rekordu określają, które zadania może wykonywać użytkownik z dostępem do rekordu, takie jak odczyt, tworzenie, usuwanie, zapis, przypisywanie, udostępnianie, dołączanie i dołączanie do. Dołączanie oznacza dołączenie do rekordu innego rekordu, takiego jak działanie lub notatka. Dołącz do środków, które mają być dołączone do rekordu. Dowiedz się więcej o uprawnieniach na poziomie rekordu.

Uprawnienia różne lub uprawnienia oparte na zadaniach dają użytkownikowi uprawnienie do wykonywania określonych, różnych (nierekordowych) zadań, takich jak publikowanie artykułów lub aktywowanie reguł biznesowych. Dowiedz się więcej o różnych uprawnieniach.

Kolorowe kółka na stronie ustawień roli zabezpieczeń identyfikują poziom dostępu przypisany do każdego uprawnienia. Poziomy dostępu określają, jak głęboko w hierarchii jednostki biznesowej użytkownik może wykonać dane uprawnienie.

Poniższa tabela opisuje poziomy dostępu.

| Icon | opis |

|---|---|

|

Globalny. Użytkownicy mogą uzyskać dostęp do wszystkich rekordów w organizacji, niezależnie od poziomu hierarchii jednostki biznesowej, do której należą lub środowiska. Użytkownicy z dostępem globalnym automatycznie mają dostęp głęboki, lokalny i podstawowy. Ponieważ ten poziom daje dostęp do informacji w całej organizacji, należy go ograniczyć tak, aby odpowiadał planowi zabezpieczeń danych organizacji. Ten poziom dostępu jest zazwyczaj zarezerwowany dla menedżerów zarządzających organizacją. W aplikacji ten poziom dostępu jest określany jako Organizacja. |

|

Głęboko. Użytkownicy mają dostęp do rekordów w swojej jednostce biznesowej i wszystkich jednostkach biznesowych jej podległych. Użytkownicy, którzy mają głęboki dostęp, automatycznie mają dostęp lokalny i podstawowy. Ponieważ ten poziom daje dostęp do informacji w całej jednostce biznesowej i podległych jednostkach biznesowych, powinien być ograniczony, aby pasował do planu bezpieczeństwa danych organizacji. Ten poziom dostępu jest zazwyczaj zarezerwowany dla menedżerów zarządzających jednostkami biznesowymi. W aplikacji ten poziom dostępu jest określany jako Obiekt nadrzędny: podrzędne jednostki biznesowe. |

|

Lokalny. Użytkownicy mają dostęp do rekordów w jednostce biznesowej użytkownika. Użytkownicy z dostępem do lokalizacji automatycznie mają dostęp podstawowy. Ponieważ ten poziom dostępu daje dostęp do informacji w całej jednostce biznesowej, należy go ograniczyć tak, aby odpowiadał planowi zabezpieczeń danych organizacji. Ten poziom dostępu jest zazwyczaj zarezerwowany dla menedżerów zarządzających jednostką biznesową. W aplikacji ten poziom dostępu jest określany jako Jednostka biznesowa. |

|

Podstawowy. Użytkownicy mają dostęp do własnych rekordów, obiektów udostępnionych organizacji, obiektów udostępnionych im samym oraz obiektów udostępnionych zespołowi, którego są członkami. Jest to typowy poziom dostępu dla przedstawicieli handlowych i serwisowych. W aplikacji ten poziom dostępu jest określany jako Użytkownik. |

|

Żaden. Zakaz dostępu. |

Ważne

Aby upewnić się, że użytkownicy mogą przeglądać i uzyskiwać dostęp do wszystkich obszarów aplikacji internetowej, takich jak formularze tabel, pasek nawigacji i pasek poleceń, wszystkie role zabezpieczeń w organizacji muszą zawierać uprawnienie Odczyt w tabeli Web Resource. Na przykład, bez uprawnień do odczytu, użytkownik nie może otworzyć formularza zawierającego zasób sieciowy i widzi komunikat o błędzie, taki jak ten: "Brak uprawnienia prvReadWebResource". Dowiedz się więcej o tworzeniu lub edytowaniu roli zabezpieczeń.

Uprawnienia na poziomie rekordu

Power Apps i aplikacje Dynamics 365 Customer Engagement wykorzystują uprawnienia na poziomie rekordu do określenia poziomu dostępu użytkownika do określonego rekordu lub typu rekordu.

Poniższa tabela opisuje uprawnienia na poziomie rekordów, które można przyznać w ramach roli zabezpieczeń. We wszystkich przypadkach to, do których rekordów odnosi się uprawnienie, zależy od poziomu dostępu uprawnienia zdefiniowanego w roli zabezpieczeń.

| Uprawnienie | opis |

|---|---|

| Utworzenie | Wymagane, aby utworzyć nowy rekord |

| Czytaj | Wymagane, aby otworzyć rekord i wyświetlić zawartość |

| Napisz | Wymagane, aby wprowadzić do rekordu zmiany |

| Delete | Wymagane, aby całkowicie usunąć rekord |

| Dołącz | Wymagane do powiązania bieżącego rekordu z innym rekordem; na przykład, jeśli użytkownicy mają uprawnienia do dołączania notatek, mogą dołączyć notatkę do szansy W przypadku relacji wiele-do-wielu, użytkownik musi posiadać uprawnienie Append dla obu powiązanych lub zdysocjowanych tabel. |

| Dołączanie do | Wymagane do powiązania rekordu z bieżącym rekordem; na przykład, jeśli użytkownicy mają uprawnienia Append To do szansy, mogą dodać notatkę do szansy |

| Przypisywanie | Wymagane, aby przypisać własność rekordu innemu użytkownikowi |

| Udostępnij* | Wymagane, aby przyznać dostęp do rekordu innemu użytkownikowi bez utraty własnych praw dostępu |

*Właściciel rekordu lub osoba posiadająca uprawnienie do udostępniania rekordu może udostępniać go innym użytkownikom lub zespołom. Udostępnianie może powodować dodanie uprawnień Odczyt, Zapis, Usuwanie, Dołączanie, Przypisywanie i Udostępnianie dla konkretnych rekordów. Zespoły są używane głównie do udostępniania rekordów, do których członkowie zespołu zwykle nie mają dostępu. Dowiedz się więcej o zabezpieczeniach, użytkownikach i zespołach.

Nie ma możliwości odebrania dostępu do konkretnego rekordu. Każda zmiana uprawnienia roli zabezpieczeń ma zastosowanie do wszystkich rekordów tego typu.

Dziedziczenie uprawnień członków zespołu

Możesz określić, w jaki sposób uprawnienia są dziedziczone, gdy użytkownik otrzymuje je jako członek zespołu lub bezpośrednio, jako osoba fizyczna.

Uprawnienia użytkownika: Użytkownik otrzymuje te uprawnienia bezpośrednio po przypisaniu roli zabezpieczeń. Użytkownicy mogą tworzyć rekordy ze sobą jako właścicielem. Mogą uzyskać dostęp do rekordów, które utworzyli lub których byli właścicielami, gdy przyznano im podstawowy poziom dostępu do tworzenia i odczytu. Jest to ustawienie domyślne dla nowych ról zabezpieczeń.

Uprawnienia zespołu: Użytkownik otrzymuje te uprawnienia jako członek zespołu. Członkowie zespołu, którzy nie mają własnych uprawnień użytkownika, mogą tworzyć rekordy z zespołem jako właścicielem. Mogą oni uzyskiwać dostęp do rekordów, których właścicielem jest zespół, jeśli nadano im podstawowy poziom dostępu do tworzenia i odczytu.

Uwaga

Przed wydaniem funkcji dziedziczenia uprawnień członka zespołu w maju 2019 r. role zabezpieczeń zachowywały się jak uprawnienia zespołu. Role zabezpieczeń utworzone przed tym wydaniem są ustawione jako uprawnienia zespołu, a role zabezpieczeń utworzone po nim są domyślnie ustawione jako uprawnienia użytkownika.

Można ustawić rolę zabezpieczeń, aby zapewnić członkom zespołu bezpośrednie uprawnienia dostępu na poziomie podstawowym. Kiedy rola zabezpieczeń dziedziczenia uprawnień jest przypisana do użytkownika, użytkownik otrzymuje wszystkie uprawnienia bezpośrednio, podobnie jak rola zabezpieczeń bez dziedziczenia uprawnień. Członkowie zespołu mogą tworzyć rekordy ze sobą jako właścicielem i rekordy z zespołem jako właścicielem, gdy zostanie im nadany podstawowy poziom dostępu do tworzenia. Gdy zostanie im przyznany podstawowy poziom dostępu do odczytu, mogą uzyskać dostęp do rekordów, które są własnością zarówno ich samych, jak i zespołu. Ta rola dziedziczenia uprawnień ma zastosowanie do Właściciela i grupy zespołu Microsoft Entra ID.

Zaloguj się do centrum administracyjnego Power Platform, wybierz Środowiska w okienku nawigacji, a następnie wybierz środowisko.

Wybierz Ustawienia>Użytkownicy + uprawnienia>Role zabezpieczeń.

Wybierz Nowy.

Wprowadź nazwę nowej roli zabezpieczeń.

Wybierz listę Dziedziczenie uprawnień członka, a następnie wybierz Poziom dostępu użytkownika bezpośredniego/podstawowy i uprawnienia zespołu.

Przejdź do każdej karty i ustaw odpowiednie uprawnienia dla każdej tabeli.

Aby zmienić poziom dostępu dla uprawnienia, wybieraj symbol poziomu dostępu, aż zobaczysz ten, który chcesz. Dostępne poziomy dostępu zależą od tego, czy rekord jest typu należącego do organizacji, czy należącego do użytkownika.

Użytkownik może wybierać tylko podstawowe uprawnienia w zakresie dziedziczenia uprawnień użytkownika. Jeśli musisz zapewnić dostęp do podrzędnej jednostki biznesowej, podnieś uprawnienia do poziomu głęboki. Na przykład musisz przypisać rolę zabezpieczeń do zespołu Grupy i chcesz, aby członkowie grupy mogli dołączać do konta. Skonfiguruj rolę zabezpieczeń z dziedziczeniem uprawnień członka na poziomie podstawowym. Ustaw uprawnienia Append to Account na głęboki. Wynika to z faktu, że uprawnienia podstawowe mają zastosowanie tylko do jednostki biznesowej użytkownika.

Notatka

Od lipca 2024 r. atrybut dziedziczenia uprawnień członka zespołu roli nie jest już właściwością zarządzaną. Podczas importowania rozwiązania, które ma role zabezpieczeń, ten atrybut nie jest uwzględniany.