Konfigurowanie Serwer raportów usługi Power BI za pomocą serwera proxy aplikacji Firmy Microsoft Entra

W tym artykule omówiono sposób używania serwera proxy aplikacji Firmy Microsoft Entra do nawiązywania połączenia z usługami Serwer raportów usługi Power BI i SQL Server Reporting Services (SSRS) 2016 i nowszymi wersjami. Dzięki tej integracji użytkownicy, którzy są z dala od sieci firmowej, mogą uzyskiwać dostęp do raportów Serwer raportów usługi Power BI i Reporting Services z przeglądarek klienckich i być chronieni przez identyfikator Firmy Microsoft Entra. Dowiedz się więcej o zdalnym dostępie do aplikacji lokalnych za pośrednictwem serwera proxy aplikacji Firmy Microsoft Entra.

Szczegóły środowiska

W utworzonym przykładzie użyliśmy tych wartości.

- Domena: umacontoso.com

- Serwer raportów usługi Power BI: PBIRSAZUREAPP.umacontoso.com

- Źródło danych programu SQL Server: SQLSERVERAZURE.umacontoso.com

Konfigurowanie Serwer raportów usługi Power BI

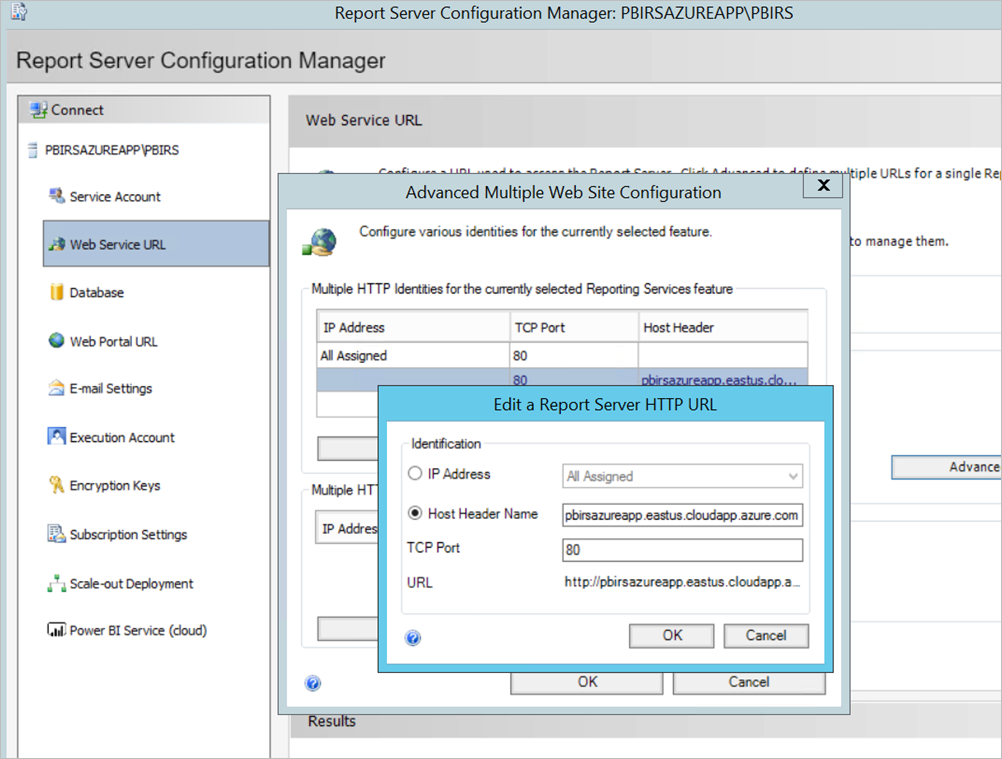

Po zainstalowaniu Serwer raportów usługi Power BI (przy założeniu na maszynie wirtualnej platformy Azure) skonfiguruj Serwer raportów usługi Power BI adresy URL usługi internetowej i portalu internetowego, wykonując następujące czynności:

Utwórz reguły ruchu przychodzącego i wychodzącego w zaporze maszyny wirtualnej dla portu 80 (port 443, jeśli skonfigurowano adresy URL https). Ponadto utwórz reguły ruchu przychodzącego i wychodzącego dla maszyny wirtualnej platformy Azure z witryny Azure Portal dla protokołu TCP — port 80.

Nazwa DNS skonfigurowana dla maszyny wirtualnej w naszym środowisku to

pbirsazureapp.eastus.cloudapp.azure.com.Skonfiguruj Serwer raportów usługi Power BI zewnętrzny adres URL usługi internetowej i portalu internetowego, wybierając kartę> Zaawansowane przycisk Dodaj przycisk >Wybierz nazwę nagłówka hosta i dodając nazwę hosta (nazwę DNS), jak pokazano tutaj.

Wykonaliśmy poprzedni krok dla sekcji Usługi sieci Web i portalu sieci Web, a adresy URL zostały zarejestrowane w programie Configuration Manager serwera raportów:

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerhttps://pbirsazureapp.eastus.cloudapp.azure.com/Reports

W witrynie Azure Portal zobaczymy dwa adresy IP maszyny wirtualnej w sekcji sieci

- Publiczny adres IP.

- Prywatny adres IP.

Publiczny adres IP jest używany do uzyskiwania dostępu spoza maszyny wirtualnej.

W związku z tym dodaliśmy wpis pliku hosta na maszynie wirtualnej (Serwer raportów usługi Power BI), aby uwzględnić publiczny adres IP i nazwę

pbirsazureapp.eastus.cloudapp.azure.comhosta .Pamiętaj, że po ponownym uruchomieniu maszyny wirtualnej dynamiczny adres IP może ulec zmianie i może być konieczne ponowne dodanie odpowiedniego adresu IP w pliku hosta. Aby tego uniknąć, możesz ustawić publiczny adres IP na statyczny w witrynie Azure Portal.

Adresy URL usługi sieci Web i portalu sieci Web powinny być pomyślnie dostępne po wprowadzeniu powyższych zmian.

Podczas uzyskiwania dostępu do adresu URL

https://pbirsazureapp.eastus.cloudapp.azure.com/ReportServerna serwerze zostanie wyświetlony trzy razy monit o podanie poświadczeń i wyświetlenie pustego ekranu.Dodaj następujący wpis rejestru:

HKEY\_LOCAL\_MACHINE \SYSTEM\CurrentControlset\Control \Lsa\ MSV1\_0klucz rejestruDodaj nową wartość

BackConnectionHostNames, wartość wielociągową i podaj nazwępbirsazureapp.eastus.cloudapp.azure.comhosta .

Następnie można uzyskać dostęp do adresów URL na serwerze.

Konfigurowanie Serwer raportów usługi Power BI do pracy z kerberos

1. Konfigurowanie typu uwierzytelniania

Musimy skonfigurować typ uwierzytelniania dla serwera raportów, aby zezwolić na ograniczone delegowanie Protokołu Kerberos. To konfigurowanie odbywa się w pliku rsreportserver.config .

W pliku rsreportserver.config znajdź sekcję Authentication/AuthenticationTypes .

Chcemy upewnić się, że element RSWindowsNegotiate znajduje się na liście i znajduje się na liście typów uwierzytelniania. Zawartość powinna wyglądać mniej więcej tak.

<AuthenticationTypes>

<RSWindowsNegotiate/>

</AuthenticationTypes>

Jeśli musisz zmienić plik konfiguracji, zatrzymaj i uruchom ponownie usługę serwera raportów z Programu Configuration Manager serwera raportów, aby upewnić się, że zmiany zostaną wprowadzone.

2. Rejestrowanie głównych nazw usługi (SPN)

Otwórz wiersz polecenia jako administrator i wykonaj następujące kroki.

Zarejestruj następujące nazwy SPN na koncie Serwer raportów usługi Power BI konta usługi, korzystając z następujących poleceń

setspn -s http/ Netbios name\_of\_Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

setspn -s http/ FQDN\_of Power BI Report Server\_server<space> Power BI Report Server\_ServiceAccount

Zarejestruj następujące nazwy SPN na koncie usługi programu SQL Server przy użyciu następujących poleceń (dla domyślnego wystąpienia programu SQL Server):

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server: 1433 (PortNumber) <SQL service service account>

setspn -s MSSQLSVC/FQDN\_of\_SQL\_Server<SQL service service account>

3. Konfigurowanie ustawień delegowania

Musimy skonfigurować ustawienia delegowania na koncie usługi serwera raportów.

Otwórz narzędzie Użytkownicy i komputery usługi Active Directory.

Otwórz właściwości konta usługi serwera raportów w Użytkownicy i komputery usługi Active Directory.

Chcemy skonfigurować ograniczone delegowanie z tranzytem protokołu. W przypadku ograniczonego delegowania musimy być jawnie na temat usług, do których chcemy delegować.

Kliknij prawym przyciskiem myszy konto usługi serwera raportów i wybierz pozycję Właściwości.

Wybierz kartę Delegowanie .

Wybierz pozycję Ufaj temu użytkownikowi w delegowaniu tylko do określonych usług.

Wybierz pozycję Użyj dowolnego protokołu uwierzytelniania.

W obszarze Usługi, do których to konto może prezentować delegowane poświadczenia : wybierz pozycję Dodaj.

W nowym oknie dialogowym wybierz pozycję Użytkownicy lub komputery.

Wprowadź konto usługi dla usługi SQL Server i wybierz przycisk OK.

Zaczyna się od MSSQLSVC.

Dodaj nazwy SPN.

Wybierz przycisk OK. Nazwa SPN powinna być teraz widoczna na liście.

Te kroki pomagają skonfigurować Serwer raportów usługi Power BI do pracy z mechanizmem uwierzytelniania Kerberos i uzyskać połączenie testowe ze źródłem danych pracującym na komputerze lokalnym.

Konfigurowanie łącznika serwera proxy aplikacji Entra firmy Microsoft

Zapoznaj się z artykułem dotyczącym konfiguracji związanej z łącznikiem serwera proxy aplikacji

Na Serwer raportów usługi Power BI zainstalowano łącznik serwera proxy aplikacji, ale można go skonfigurować na osobnym serwerze i upewnić się, że delegowanie zostało skonfigurowane prawidłowo.

Upewnij się, że łącznik jest zaufany do delegowania

Upewnij się, że łącznik jest zaufany do delegowania do nazwy SPN dodanej do konta puli aplikacji serwera raportów.

Skonfiguruj ograniczone delegowanie protokołu Kerberos (KCD), aby usługa proxy aplikacji Entra firmy Microsoft mogła delegować tożsamości użytkowników do konta puli aplikacji serwera raportów. Skonfiguruj usługę KCD, włączając łącznik serwera proxy aplikacji w celu pobrania biletów Protokołu Kerberos dla użytkowników, którzy zostali uwierzytelnieni w identyfikatorze Entra firmy Microsoft. Następnie serwer przekazuje kontekst do aplikacji docelowej lub Serwer raportów usługi Power BI w tym przypadku.

Aby skonfigurować KCD, powtórz następujące kroki dla każdej maszyny łącznika.

- Zaloguj się do kontrolera domeny jako administrator domeny, a następnie otwórz Użytkownicy i komputery usługi Active Directory.

- Znajdź komputer, na którym działa łącznik.

- Kliknij dwukrotnie komputer, a następnie wybierz kartę Delegowanie .

- Ustaw ustawienia delegowania na Ufaj temu komputerowi dla delegowania tylko do określonych usług. Następnie wybierz pozycję Użyj dowolnego protokołu uwierzytelniania.

- Wybierz pozycję Dodaj, a następnie wybierz pozycję Użytkownicy lub komputery.

- Wprowadź konto usługi, którego używasz dla Serwer raportów usługi Power BI. To konto jest tym, do którego dodano nazwę SPN w ramach konfiguracji serwera raportów.

- Kliknij przycisk OK.

- Aby zapisać zmiany, kliknij ponownie przycisk OK .

Publikowanie za pośrednictwem serwera proxy aplikacji Entra firmy Microsoft

Teraz możesz przystąpić do konfigurowania serwera proxy aplikacji Microsoft Entra.

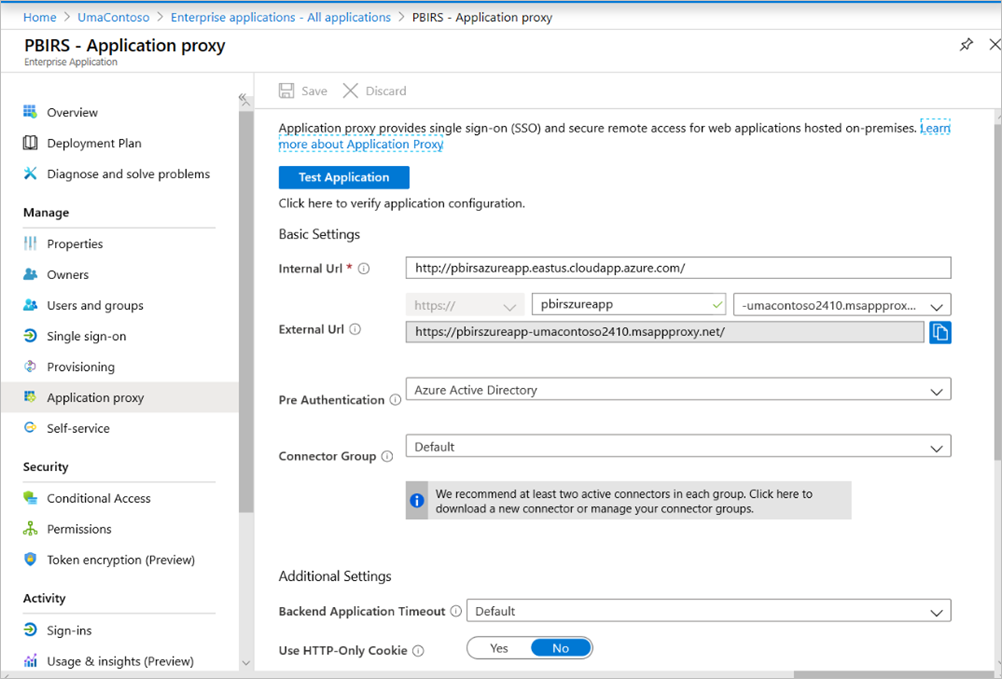

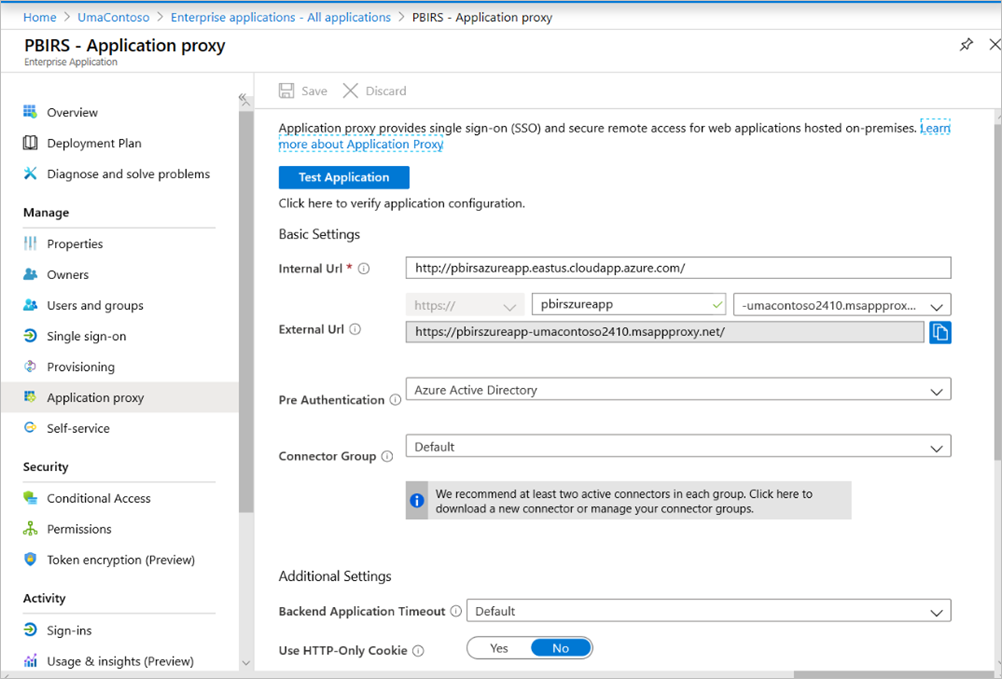

Opublikuj Serwer raportów usługi Power BI za pośrednictwem serwera proxy aplikacji przy użyciu następujących ustawień. Aby uzyskać instrukcje krok po kroku dotyczące publikowania aplikacji za pośrednictwem serwera proxy aplikacji, zobacz Dodawanie aplikacji lokalnej do identyfikatora Entra firmy Microsoft.

Wewnętrzny adres URL : wprowadź adres URL serwera raportów, z którym łącznik może nawiązać połączenie w sieci firmowej. Upewnij się, że ten adres URL jest dostępny z serwera, na którym jest zainstalowany łącznik. Najlepszym rozwiązaniem jest użycie domeny najwyższego poziomu, takiej jak

https://servername/unikanie problemów ze ścieżkami podrzędnymi opublikowanymi za pośrednictwem serwera proxy aplikacji. Na przykład użyj poleceniahttps://servername/, a niehttps://servername/reports/lubhttps://servername/reportserver/. Skonfigurowaliśmy nasze środowisko za pomocą poleceniahttps://pbirsazureapp.eastus.cloudapp.azure.com/.Uwaga

Zalecamy używanie bezpiecznego połączenia HTTPS z serwerem raportów. Aby uzyskać informacje, zobacz Konfigurowanie połączeń SSL na serwerze raportów trybu natywnego.

Zewnętrzny adres URL: wprowadź publiczny adres URL , z którym zostanie nawiązana aplikacja mobilna Power BI. Na przykład może to wyglądać,

https://reports.contoso.comjeśli jest używana domena niestandardowa. Aby użyć domeny niestandardowej, przekaż certyfikat dla domeny i wskaż rekord DNS do domyślnej domeny msappproxy.net dla aplikacji. Aby uzyskać szczegółowe instrukcje, zobacz Praca z domenami niestandardowymi na serwerze proxy aplikacji Firmy Microsoft Entra.

Skonfigurowaliśmy zewnętrzny adres URL, aby był https://pbirsazureapp-umacontoso2410.msappproxy.net/ przeznaczony dla naszego środowiska.

- Metoda uwierzytelniania wstępnego: Microsoft Entra ID.

- Grupa łączników: ustawienie domyślne.

Nie wprowadziliśmy żadnych zmian w sekcji Ustawienia dodatkowe. Jest ona skonfigurowana do pracy z opcjami domyślnymi.

Ważne

Podczas konfigurowania serwera proxy aplikacji należy pamiętać, że właściwość Limit czasu aplikacji zaplecza jest ustawiona na Wartość domyślna (85 sekund). Jeśli masz raporty, które trwa dłużej niż 85 sekund do wykonania, ustaw tę właściwość na Long (180 sekund), która jest największą możliwą wartością limitu czasu. Po skonfigurowaniu funkcji Long wszystkie raporty muszą być ukończone w ciągu 180 sekund lub przekraczają limit czasu i powodują wystąpienie błędu.

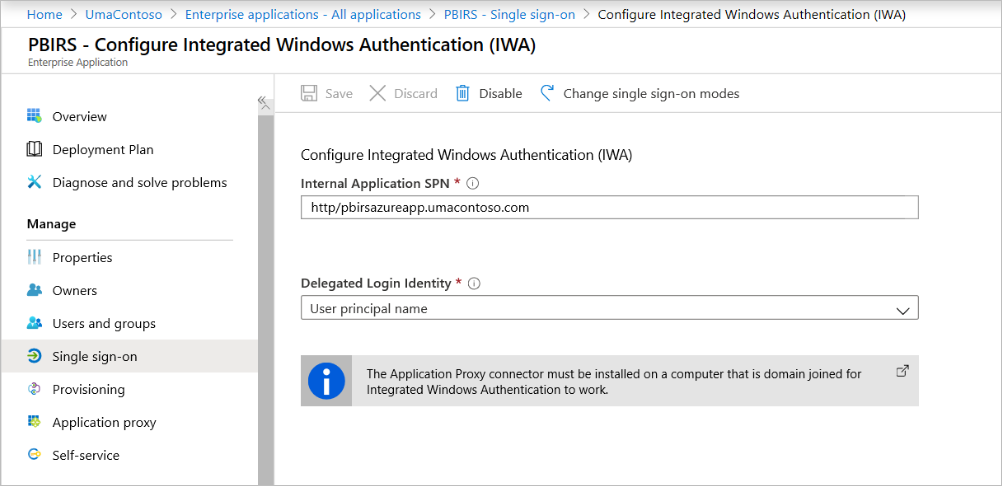

Konfigurowanie logowania jednokrotnego

Po opublikowaniu aplikacji skonfiguruj ustawienia logowania jednokrotnego, wykonując następujące czynności:

Na stronie aplikacji w portalu wybierz pozycję Logowanie jednokrotne.

W obszarze Tryb logowania jednokrotnego wybierz pozycję Zintegrowane uwierzytelnianie systemu Windows.

Ustaw nazwę SPN aplikacji wewnętrznej na wartość ustawioną wcześniej. Tę wartość można zidentyfikować, wykonując następujące kroki:

- Spróbuj uruchomić raport lub wykonać połączenie testowe ze źródłem danych, aby utworzyć bilet protokołu Kerberos.

- Po pomyślnym wykonaniu raportu/testu połączenia otwórz wiersz polecenia i uruchom polecenie:

klist. W sekcji wyników powinien zostać wyświetlony bilet zhttp/nazwą SPN. Jeśli jest taka sama jak nazwa SPN skonfigurowana przy użyciu Serwer raportów usługi Power BI, użyj tej nazwy SPN w tej sekcji.

Wybierz tożsamość logowania delegowanego dla łącznika, który ma być używany w imieniu użytkowników. Aby uzyskać więcej informacji, zobacz Praca z różnymi tożsamościami lokalnymi i w chmurze.

Zalecamy używanie głównej nazwy użytkownika. W naszym przykładzie skonfigurowaliśmy ją tak, aby działała z opcją Główna nazwa użytkownika:

Kliknij przycisk Zapisz, aby zapisać zmiany.

Kończenie konfigurowania aplikacji

Aby zakończyć konfigurowanie aplikacji, przejdź do sekcji Użytkownicy i grupy i przypisz użytkowników, aby uzyskać dostęp do tej aplikacji.

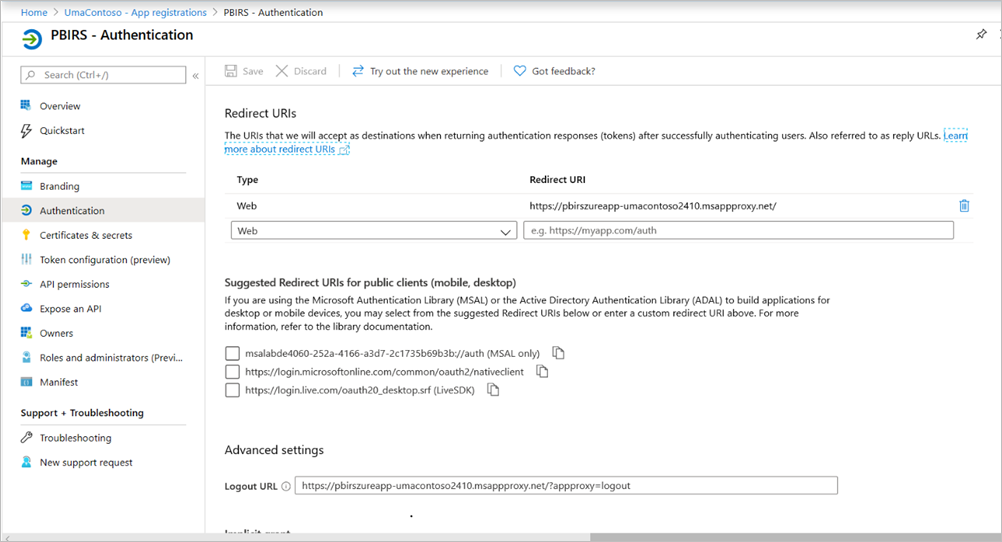

Skonfiguruj sekcję Uwierzytelnianie rejestracji aplikacji dla aplikacji Serwer raportów usługi Power BI w następujący sposób w obszarze Adresy URL przekierowania i Ustawienia zaawansowane:

- Utwórz nowy adres URL przekierowania i skonfiguruj go przy użyciu typu = Sieć Web i identyfikator URI przekierowania =

https://pbirsazureapp-umacontoso2410.msappproxy.net/ - W sekcji Ustawienia zaawansowane skonfiguruj adres URL wylogowywania na

https://pbirsazureapp-umacontoso2410.msappproxy.net/?Appproxy=logout

- Utwórz nowy adres URL przekierowania i skonfiguruj go przy użyciu typu = Sieć Web i identyfikator URI przekierowania =

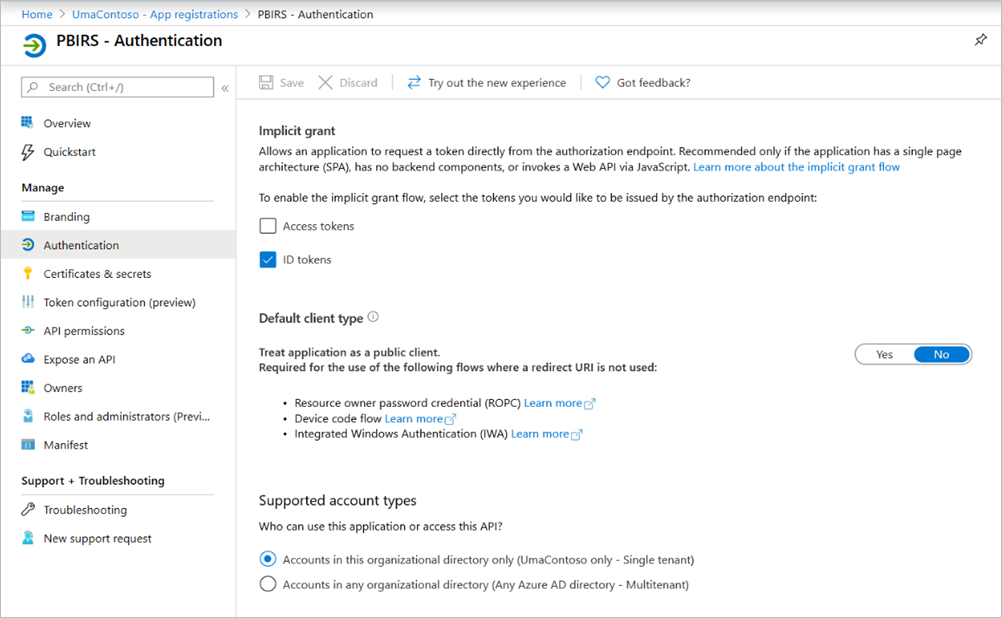

Kontynuuj konfigurowanie sekcji Uwierzytelnianie rejestracji aplikacji dla aplikacji Serwer raportów usługi Power BI w następujący sposób dla typów kont niejawnych, Domyślny typ klienta i Obsługiwane konta:

- Ustaw niejawne udzielanie na tokeny identyfikatorów.

- Ustaw domyślny typ klienta na Nie.

- Ustaw wartość Obsługiwane typy kont na Konta tylko w tym katalogu organizacyjnym (tylko UmaContoso — pojedyncza dzierżawa).

Po skonfigurowaniu logowania jednokrotnego i uruchomieniu adresu URL

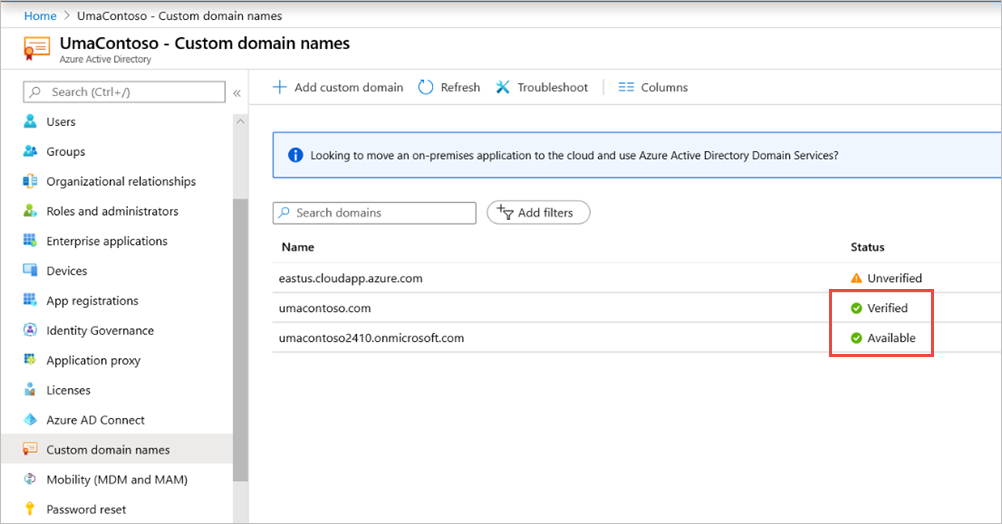

https://pbirsazureapp-umacontoso2410.msappproxy.netmusimy upewnić się, że konto, z którym się logujemy, jest synchronizowane z kontem, do którego podano uprawnienia w Serwer raportów usługi Power BI.Najpierw musimy skonfigurować domenę niestandardową, którą planujemy użyć podczas logowania, a następnie upewnij się, że została zweryfikowana

W tym przypadku zakupiliśmy domenę o nazwie umacontoso.com i skonfigurowaliśmy strefę DNS z wpisami. Możesz również spróbować użyć

onmicrosoft.comdomeny i zsynchronizować ją z lokalną usługą AD.Po pomyślnym zweryfikowaniu wpisu DNS dla domeny niestandardowej powinien być widoczny stan Zweryfikowany odpowiadający domenie z portalu.

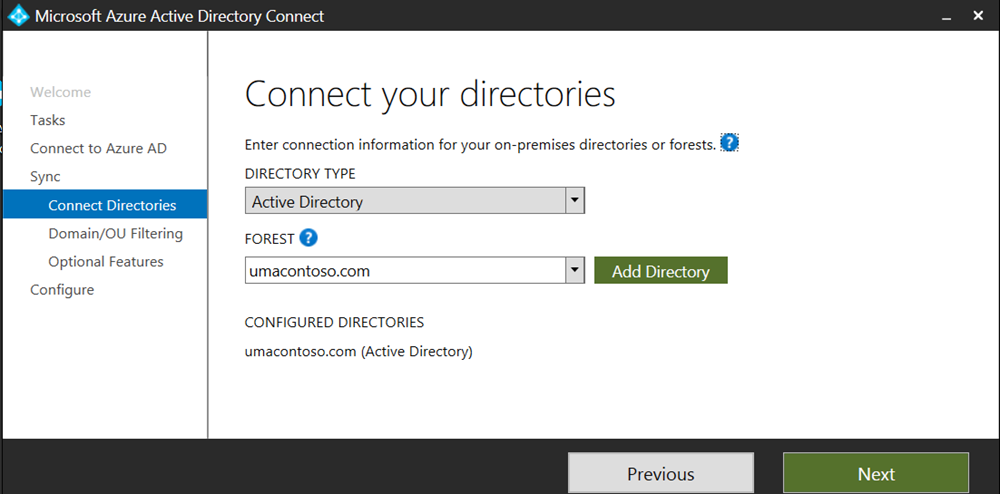

Zainstaluj program Microsoft Entra Connect na serwerze kontrolera domeny i skonfiguruj go do synchronizacji z identyfikatorem Entra firmy Microsoft.

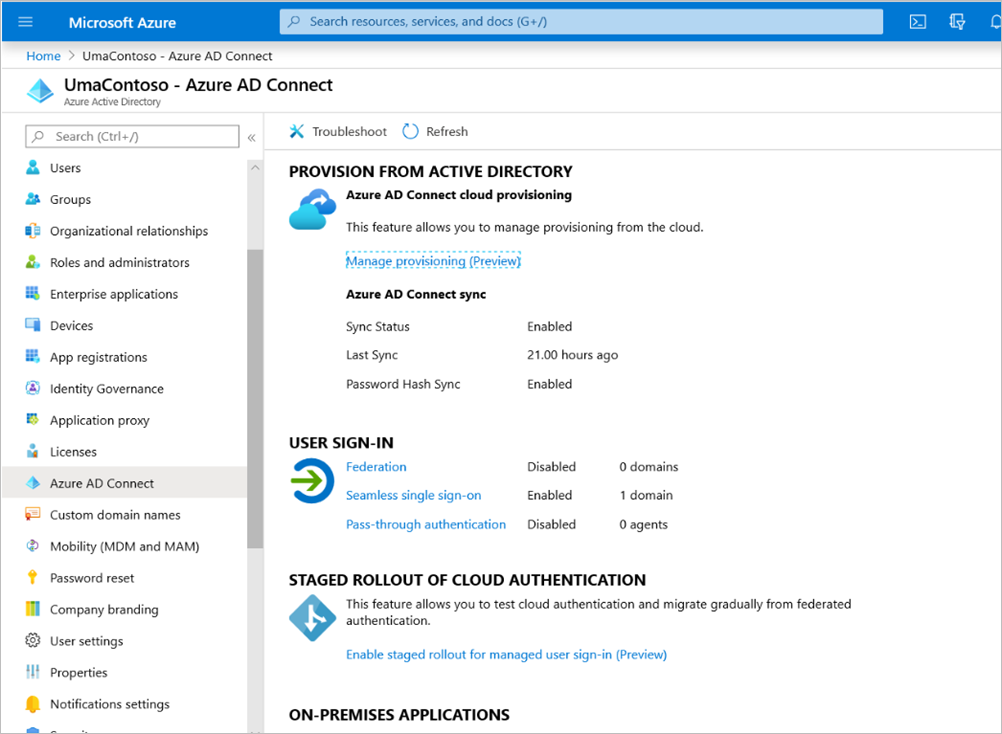

Po zsynchronizowaniu identyfikatora entra firmy Microsoft z lokalną usługą AD zobaczymy następujący stan w witrynie Azure Portal:

Ponadto po pomyślnym zakończeniu synchronizacji otwórz domeny i relacje zaufania usługi AD na kontrolerze domeny. Kliknij prawym przyciskiem myszy domena usługi Active Directory i właściwości zaufania > i dodaj nazwę UPN. W naszym środowisku

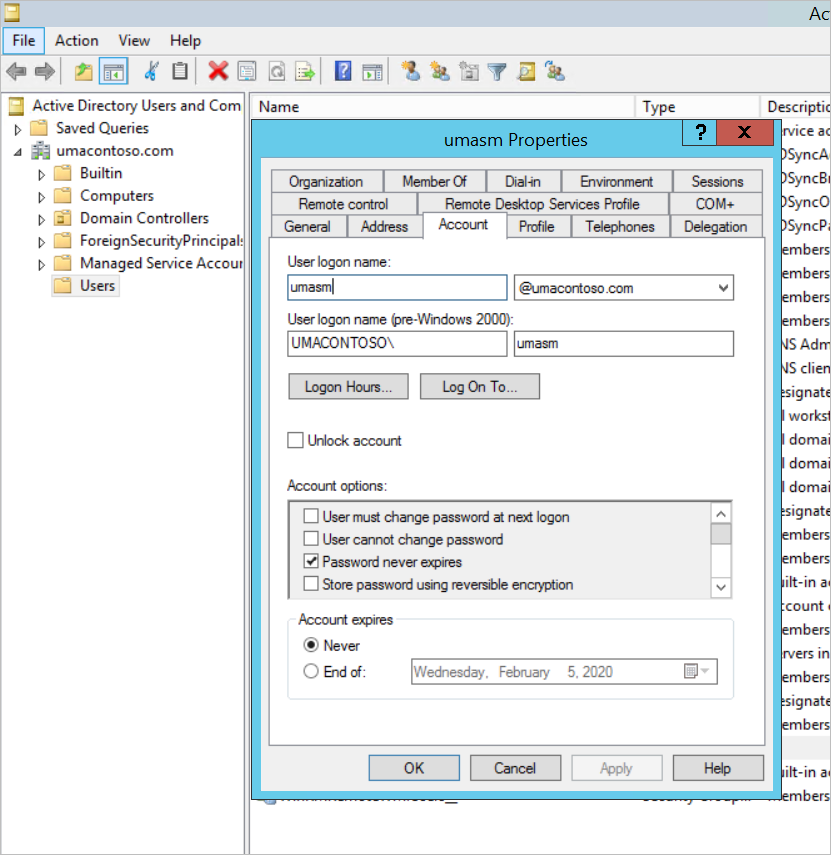

umacontoso.comjest zakupiona domena niestandardowa.Po dodaniu nazwy UPN powinno być możliwe skonfigurowanie kont użytkowników przy użyciu nazwy UPN, tak aby konto Microsoft Entra i lokalne konto usługi AD zostały połączone i że token jest rozpoznawany podczas uwierzytelniania.

Nazwa domeny usługi AD zostanie wyświetlona na liście rozwijanej sekcji Nazwa logowania użytkownika po wykonaniu poprzedniego kroku. Skonfiguruj nazwę użytkownika i wybierz domenę z listy rozwijanej w sekcji Nazwa logowania użytkownika właściwości użytkownika usługi AD.

Po pomyślnym zakończeniu synchronizacji usługi AD w witrynie Azure Portal w sekcji Użytkownicy i grupy aplikacji zostanie wyświetlone lokalne konto usługi AD. Źródłem konta jest usługa AD systemu Windows Server.

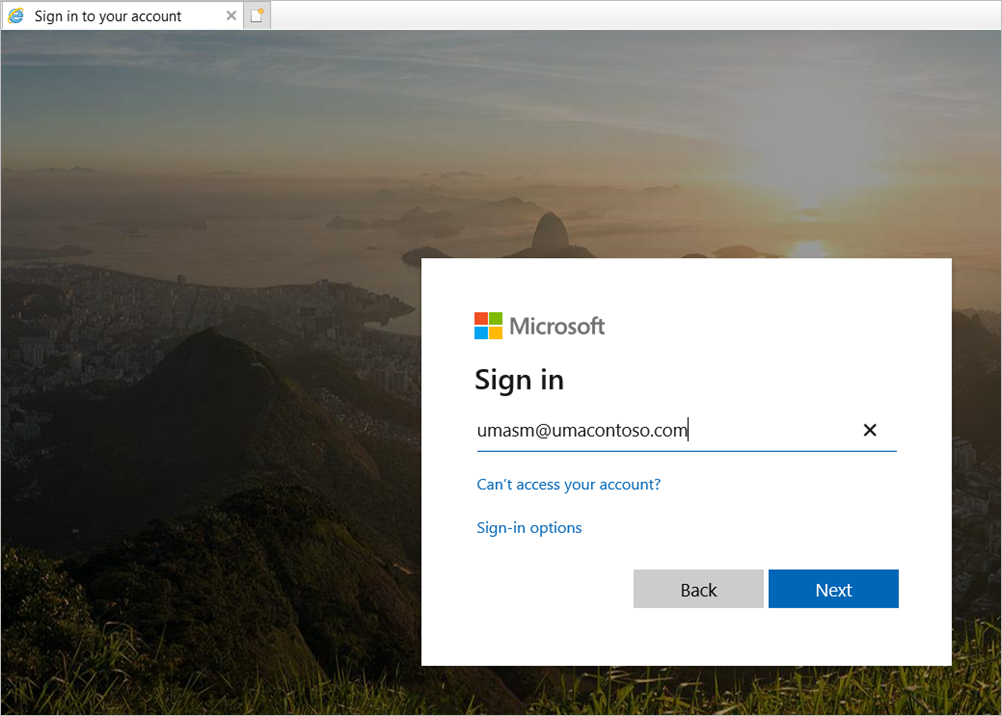

Logowanie za

umasm@umacontoso.compomocą polecenia będzie równoważne użyciu poświadczeńUmacontoso\umasmsystemu Windows.Te poprzednie kroki mają zastosowanie, jeśli masz skonfigurowaną lokalną usługę AD i planujesz zsynchronizować ją z identyfikatorem Entra firmy Microsoft.

Pomyślne logowanie po zaimplementowaniu powyższych kroków:

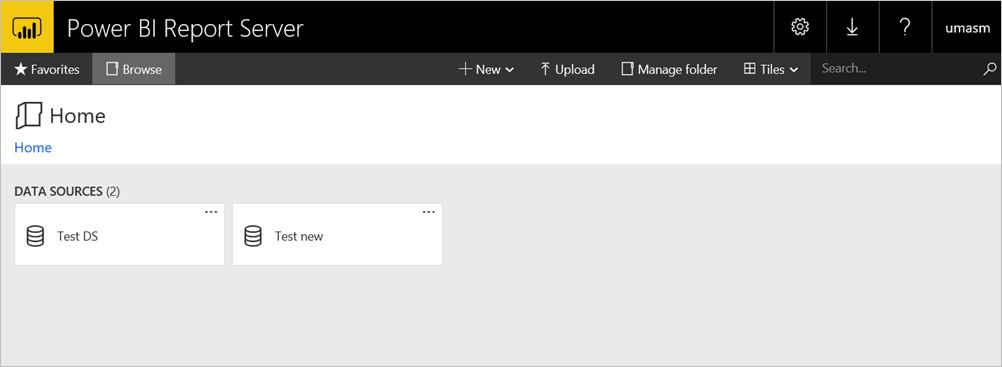

Następuje wyświetlenie portalu internetowego:

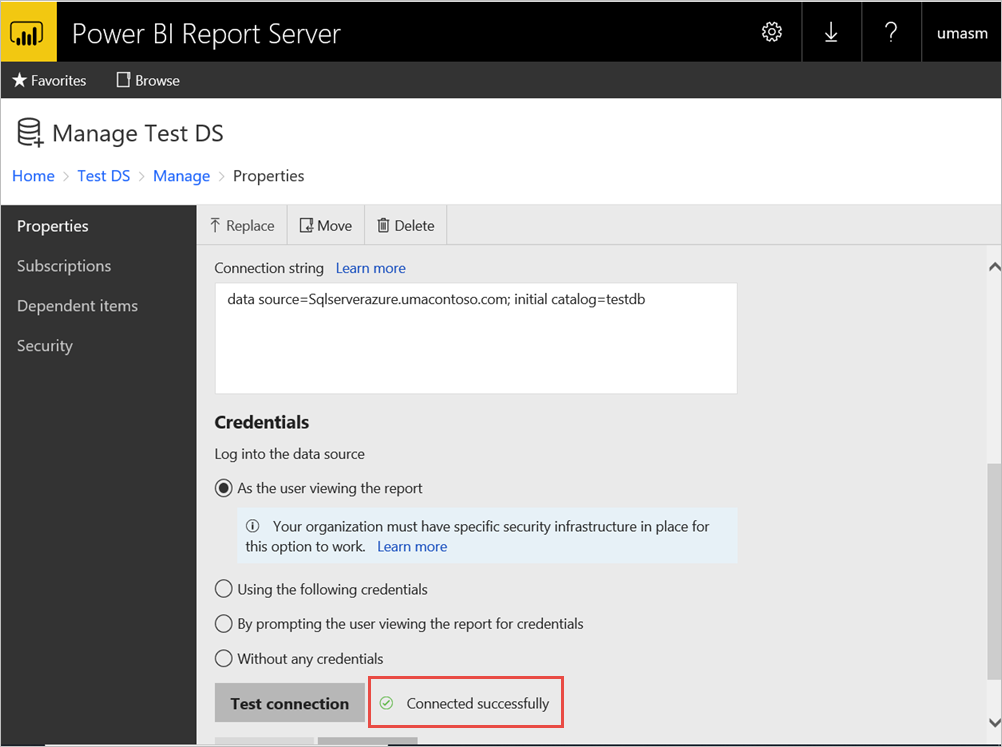

Po pomyślnym przetestowaniu połączenia ze źródłem danych przy użyciu protokołu Kerberos jako uwierzytelniania:

Dostęp z aplikacji mobilnych Power BI

Konfigurowanie rejestracji aplikacji

Zanim aplikacja mobilna Power BI będzie mogła nawiązać połączenie i uzyskać dostęp do Serwer raportów usługi Power BI, musisz skonfigurować rejestrację aplikacji, która została automatycznie utworzona w artykule Publikowanie za pośrednictwem serwera proxy aplikacji Entra firmy Microsoft wcześniej w tym artykule.

Uwaga

Jeśli używasz zasad dostępu warunkowego, które wymagają, aby aplikacja mobilna Power BI została zatwierdzona, nie możesz użyć serwera proxy aplikacji Microsoft Entra w celu połączenia aplikacji mobilnej Power BI z Serwer raportów usługi Power BI.

Na stronie Przegląd identyfikatora entra firmy Microsoft wybierz pozycję Rejestracje aplikacji.

Na karcie Wszystkie aplikacje wyszukaj aplikację utworzoną dla Serwer raportów usługi Power BI.

Wybierz aplikację, a następnie wybierz pozycję Uwierzytelnianie.

Dodaj następujące identyfikatory URI przekierowania na podstawie używanej platformy.

Podczas konfigurowania aplikacji dla systemu Power BI dla urządzeń przenośnych iOS dodaj następujące identyfikatory URI przekierowania typu Klient publiczny (urządzenia przenośne i stacjonarne):

msauth://code/mspbi-adal%3a%2f%2fcom.microsoft.powerbimobilemsauth://code/mspbi-adalms%3a%2f%2fcom.microsoft.powerbimobilemsmspbi-adal://com.microsoft.powerbimobilemspbi-adalms://com.microsoft.powerbimobilems

Podczas konfigurowania aplikacji dla systemu Power BI dla urządzeń przenośnych Android dodaj następujące identyfikatory URI przekierowania typu Klient publiczny (dla urządzeń przenośnych i komputerów):

urn:ietf:wg:oauth:2.0:oobmspbi-adal://com.microsoft.powerbimobilemsauth://com.microsoft.powerbim/g79ekQEgXBL5foHfTlO2TPawrbI%3Dmsauth://com.microsoft.powerbim/izba1HXNWrSmQ7ZvMXgqeZPtNEU%3D

Podczas konfigurowania aplikacji dla systemów Power BI dla urządzeń przenośnych iOS i Android dodaj następujący identyfikator URI przekierowania typu Klient publiczny (mobilny i klasyczny) do listy identyfikatorów URI przekierowania skonfigurowanych dla systemu iOS:

urn:ietf:wg:oauth:2.0:oob

Ważne

Aby aplikacja działała prawidłowo, należy dodać identyfikatory URI przekierowania.

Nawiązywanie połączenia z aplikacji mobilnych usługi Power BI

- W aplikacji mobilnej Power BI połącz się z wystąpieniem serwera raportów. Aby nawiązać połączenie, wprowadź zewnętrzny adres URL aplikacji opublikowanej za pośrednictwem serwer proxy aplikacji.

- Wybierz pozycję Połącz. Nastąpi przekierowanie do strony logowania microsoft Entra.

- Wprowadź prawidłowe poświadczenia użytkownika i wybierz pozycję Zaloguj. Zobaczysz elementy z serwera raportów.

Powiązana zawartość

- Nawiązywanie połączenia z serwerem raportów i usługami SSRS z aplikacji mobilnych usługi Power BI

- Włączanie dostępu zdalnego do usługi Power BI dla urządzeń przenośnych przy użyciu serwera proxy aplikacji usługi Microsoft Entra

Masz więcej pytań? Spróbuj zadać Społeczność usługi Power BI