Zabezpieczenia usługi Power BI

Aby uzyskać szczegółowe informacje na temat zabezpieczeń usługi Power BI, zobacz oficjalny dokument Dotyczący zabezpieczeń usługi Power BI.

Aby zaplanować zabezpieczenia usługi Power BI, zobacz serię artykułów dotyczących planowania zabezpieczeń implementacji usługi Power BI. Rozszerza ona zawartość w białej księdze zabezpieczeń usługi Power BI. Chociaż oficjalny dokument dotyczący zabezpieczeń usługi Power BI koncentruje się na kluczowych tematach technicznych, takich jak uwierzytelnianie, rezydencja danych i izolacja sieci, głównym celem serii jest zapewnienie zagadnień i decyzji, które pomogą Ci zaplanować bezpieczeństwo i prywatność.

Usługa Power BI jest oparta na platformie Azure, infrastrukturze i platformie przetwarzania w chmurze firmy Microsoft. Architektura usługa Power BI jest oparta na dwóch klastrach:

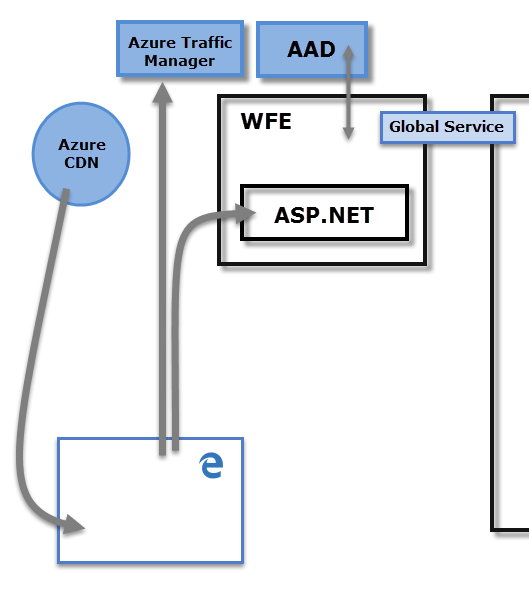

- Klaster frontonu sieci Web (WFE). Klaster WFE zarządza początkowym połączeniem i uwierzytelnianiem z usługa Power BI.

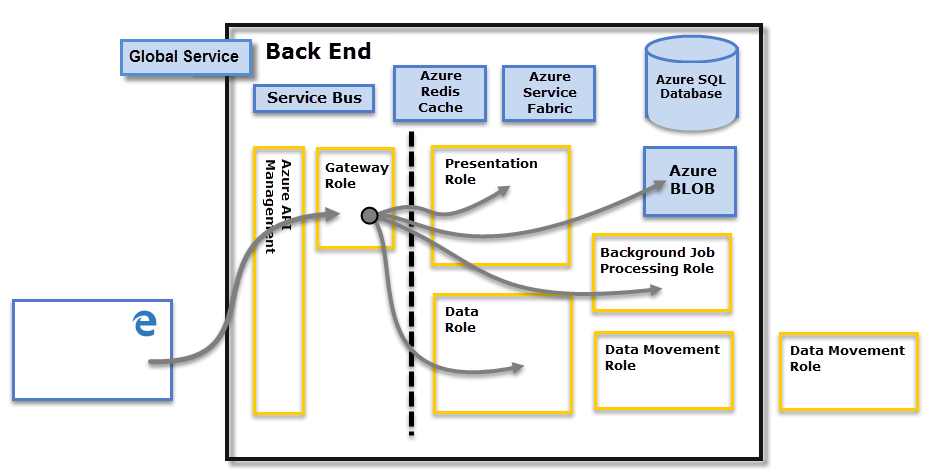

- Klaster zaplecza. Po uwierzytelnieniu zaplecze obsługuje wszystkie kolejne interakcje użytkowników. Usługa Power BI używa identyfikatora Entra firmy Microsoft do przechowywania tożsamości użytkowników i zarządzania nimi. Microsoft Entra ID zarządza również magazynem danych i metadanymi przy użyciu odpowiednio usług Azure BLOB i Azure SQL Database.

Architektura usługi Power BI

Klaster WFE używa identyfikatora Entra firmy Microsoft do uwierzytelniania klientów i udostępnia tokeny dla kolejnych połączeń klientów z usługa Power BI. Usługa Power BI używa usługi Azure Traffic Manager (Traffic Manager ) do kierowania ruchu użytkowników do najbliższego centrum danych. Usługa Traffic Manager kieruje żądania przy użyciu rekordu DNS klienta próbującego nawiązać połączenie, uwierzytelnić i pobrać zawartość statyczną i pliki. Usługa Power BI używa usługi Azure Content Delivery Network (CDN) do wydajnego dystrybuowania niezbędnej zawartości statycznej i plików do użytkowników na podstawie ustawień regionalnych geograficznych.

Klaster zaplecza określa sposób interakcji uwierzytelnionych klientów z usługa Power BI. Klaster zaplecza zarządza wizualizacjami, pulpitami nawigacyjnymi użytkowników, semantycznymi modelami, raportami, magazynem danych, połączeniami danych, odświeżaniem danych i innymi aspektami interakcji z usługa Power BI. Rola bramy działa jako brama między żądaniami użytkownika a usługa Power BI. Użytkownicy nie wchodzą w interakcje bezpośrednio z żadnymi rolami innymi niż rola bramy. Usługa Azure API Management ostatecznie obsługuje rolę bramy.

Ważne

Tylko role usługi Azure API Management i bramy są dostępne za pośrednictwem publicznego Internetu. Zapewniają one uwierzytelnianie, autoryzację, ochronę przed atakami DDoS, ograniczanie przepustowości, równoważenie obciążenia, routing i inne możliwości.

Zabezpieczenia magazynu danych

Usługa Power BI używa dwóch repozytoriów podstawowych do przechowywania danych i zarządzania nimi:

- Dane przekazywane od użytkowników są zwykle wysyłane do usługi Azure Blob Storage.

- Wszystkie metadane, w tym elementy samego systemu, są przechowywane w usłudze Azure SQL Database.

Linia kropkowana pokazana na diagramie klastra zaplecza wyjaśnia granicę między dwoma składnikami, które są dostępne dla użytkowników widocznych po lewej stronie linii kropkowanej. Role, które są dostępne tylko przez system, są wyświetlane po prawej stronie. Gdy uwierzytelniony użytkownik łączy się z usługą Power BI, połączenie i wszelkie żądania klienta są akceptowane i zarządzane przez rolę bramy, która następnie wchodzi w interakcję w imieniu użytkownika z pozostałą częścią usługi Power BI. Na przykład gdy klient próbuje wyświetlić pulpit nawigacyjny, rola bramy akceptuje to żądanie, a następnie oddzielnie wysyła żądanie do roli prezentacji, aby pobrać dane wymagane przez przeglądarkę do wyświetlenia pulpitu nawigacyjnego. Ostatecznie połączenia i żądania klientów są obsługiwane przez usługę Azure API Management.

Uwierzytelnianie użytkowników

Usługa Power BI używa identyfikatora Entra firmy Microsoft do uwierzytelniania użytkowników logujących się do usługa Power BI. Poświadczenia logowania są wymagane za każdym razem, gdy użytkownik próbuje uzyskać dostęp do bezpiecznych zasobów. Użytkownicy logują się do usługa Power BI przy użyciu adresu e-mail, za pomocą którego utworzyli swoje konto usługi Power BI. Usługa Power BI używa tych samych poświadczeń co obowiązująca nazwa użytkownika i przekazuje je do zasobów za każdym razem, gdy użytkownik próbuje nawiązać połączenie z danymi. Obowiązująca nazwa użytkownika jest następnie mapowana na główną nazwę użytkownika i jest rozpoznawana jako skojarzone konto domeny systemu Windows, względem którego jest stosowane uwierzytelnianie.

W przypadku organizacji, które używały służbowych adresów e-mail na potrzeby logowania w usłudze Power BI, na przykład david@contoso.comskuteczne mapowanie nazwy użytkownika na nazwę UPN jest proste. W przypadku organizacji, które nie używały służbowych adresów e-mail, na przykład david@contoso.onmicrosoft.com mapowania między identyfikatorem Entra firmy Microsoft i poświadczeniami lokalnymi wymagają poprawnej synchronizacji katalogów.

Zabezpieczenia platformy dla usługi Power BI obejmują również zabezpieczenia środowiska wielodostępnego, zabezpieczenia sieci i możliwość dodawania innych środków zabezpieczeń opartych na identyfikatorach Firmy Microsoft.

Zabezpieczenia danych i usług

Aby uzyskać więcej informacji, zobacz Centrum zaufania Microsoft, produkty i usługi, które działają na zaufaniu.

Zgodnie z wcześniejszym opisem lokalne serwery usługi AD używają logowania usługi Power BI do mapowania na nazwę UPN na potrzeby poświadczeń. Jednak użytkownicy muszą zrozumieć wrażliwość udostępnianych danych. Po bezpiecznym nawiązaniu połączenia ze źródłem danych, a następnie udostępnieniu raportów, pulpitów nawigacyjnych lub modeli semantycznych innym adresatom udzielono dostępu do raportu. Adresaci nie muszą logować się do źródła danych.

Wyjątkiem jest nawiązywanie połączenia z usługami SQL Server Analysis Services przy użyciu lokalnej bramy danych. Pulpity nawigacyjne są buforowane w usłudze Power BI, ale dostęp do bazowych raportów lub modeli semantycznych inicjuje uwierzytelnianie dla każdego użytkownika, który próbuje uzyskać dostęp do raportu lub modelu semantycznego. Dostęp zostanie udzielony tylko wtedy, gdy użytkownik ma wystarczające poświadczenia dostępu do danych. Aby uzyskać więcej informacji, zobacz Szczegółowe informacje dotyczące lokalnej bramy danych.

Wymuszanie użycia wersji protokołu TLS

Administratorzy sieci i IT mogą wymusić wymaganie korzystania z bieżącego protokołu Transport Layer Security (TLS) dla dowolnej zabezpieczonej komunikacji w sieci. System Windows zapewnia obsługę wersji protokołu TLS przez dostawcę Schannel firmy Microsoft, aby uzyskać więcej informacji, zobacz Protokoły w dostawcy SSP PROTOKOŁU TLS/SSL (Schannel SSP).

To wymuszanie jest implementowane przez administracyjne ustawianie kluczy rejestru. Aby uzyskać szczegółowe informacje na temat wymuszania, zobacz Zarządzanie protokołami SSL/TLS i zestawami szyfrowania dla usług AD FS.

Program Power BI Desktop wymaga protokołu TLS (Transport Layer Security) w wersji 1.2 (lub nowszej) w celu zabezpieczenia punktów końcowych. Przeglądarki internetowe i inne aplikacje klienckie korzystające z protokołu TLS w wersjach wcześniejszych niż TLS 1.2 nie będą mogły nawiązać połączenia. Jeśli wymagane są nowsze wersje protokołu TLS, program Power BI Desktop uwzględnia ustawienia klucza rejestru opisane w tych artykułach i tworzy połączenia spełniające wymagania dotyczące wersji protokołu TLS dozwolone na podstawie tych ustawień rejestru, gdy są obecne.

Aby uzyskać więcej informacji na temat ustawiania tych kluczy rejestru, zobacz Transport Layer Security (TLS) ustawienia rejestru.