Konfigurowanie dostawcy OpenID Connect dla portali

Uwaga

12 października 2022 r. funkcja Portale usługi Power Apps została przekształcona w usługę Power Pages. Więcej informacji: Usługa Microsoft Power Pages jest teraz ogólnie dostępna (blog)

Wkrótce zmigrujemy i scalimy dokumentację funkcji Portale usługi Power Apps z dokumentacją usługi Power Pages.

Dostawcy zewnętrznych tożsamości OpenID Connect to usługi, które są zgodne ze specyfikacją Open ID Connect. OpenID Connect wprowadza pojęcie tokenu ID, czyli tokenu bezpieczeństwa, który umożliwia klientowi weryfikację tożsamości użytkownika. Token ID pobiera również podstawowe informacje o profilu użytkownika — znane również jako oświadczenia.

W tym artykule wyjaśniono, w jaki sposób dostawca tożsamości obsługujący OpenID Connect może być integrowany z portalami Power Apps. Niektóre przykłady dostawców OpenID Connect dla portali: Azure Active Directory (Azure AD) B2C, Azure AD, Azure AD z wieloma dzierżawcami.

Obsługiwane i nieobsługiwane przepływy uwierzytelnienia w portalach

- Niejawne udzielenie

- Ten przepływ jest domyślną metodą uwierzytelniania używaną w portalach.

- Kod autoryzacji

- Portale używają metody client_secret_post do komunikacji z punktem końcowym tokenu serwera tożsamości.

- Użycie metody private_key_jwt uwierzytelniania przy użyciu punktu końcowego tokenu nie jest obsługiwane.

- Wersja hybrydowa (obsługa ograniczona)

- Portal wymaga, aby w odpowiedzi był obecny element id_token, więc posiadanie wartości response_type jako tokenu kodu nie jest obsługiwane.

- Przepływ hybrydowy w portalach przebiega podobnie, jak przepływ niejawnego udzielania, a id_token jest używany do bezpośredniego logowania się użytkowników.

- Portale nie obsługują technik opartych na PKCE (klucz dowodowy dla wymiany kodu), aby uwierzytelniać użytkowników.

Uwaga

Odzwierciedlenie zmian w ustawieniach uwierzytelniania może potrwać kilka minut w portalu. W celu natychmiastowego odzwierciedlenia zmian należy ponownie uruchomić portal, korzystając z akcji portalu.

Konfigurowanie dostawcy protokołu OpenID Connect

Podobnie jak w przypadku wszystkich innych dostawców, należy zalogować się do Power Apps, aby skonfigurować dostawcę łączenia przy OpenID Connect.

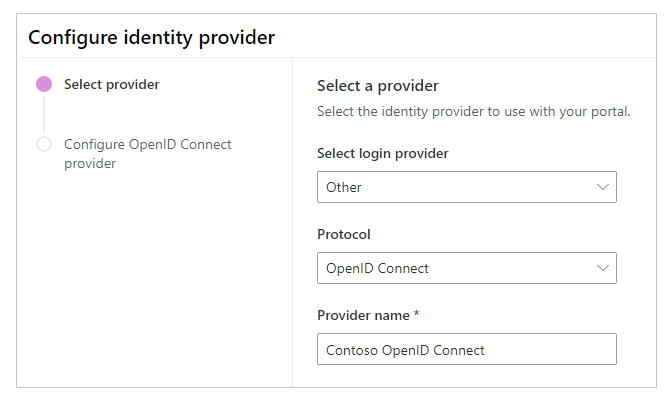

Wybierz pozycję Dodaj dostawcę dla portalu.

W obszarze Dostawca logowania wybierz Inny.

W obszarze Protokół wybierz pozycję OpenID Connect.

Wprowadź nazwę dostawcy.

Wybierz Dalej.

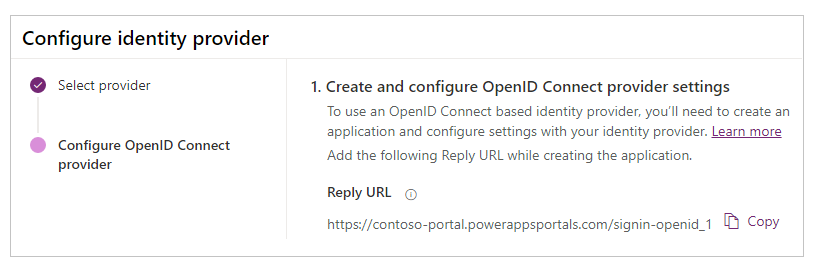

Utwórz aplikację i skonfiguruj ustawienia u dostawcy tożsamości.

Uwaga

Adres URL odpowiedzi jest używany przez aplikację do przekierowywania użytkowników do portalu, kiedy uwierzytelnienie powiedzie się. Jeśli w portalu jest używana nazwa domeny niestandardowej, może to oznaczać, że adres URL jest inny niż podany tutaj.

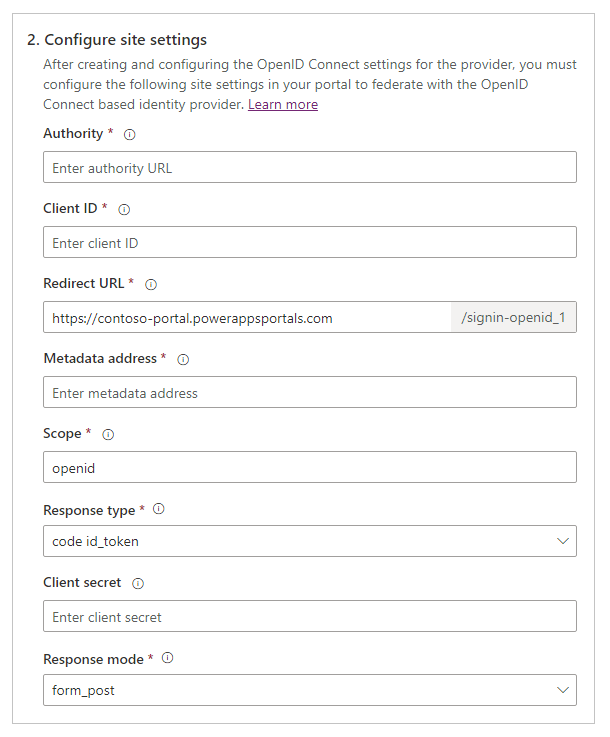

Wprowadź następujące ustawienia witryny, aby skonfigurować portal.

Uwaga

Pamiętaj o przejrzeniu — i w razie potrzeby zmianie — wartości domyślnych.

Nazwa/nazwisko Opis Urząd Adres URL urzędu (lub wystawcy) skojarzony z dostawcą tożsamości.

Przykład (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Identyfikator klienta Identyfikator aplikacji utworzonej za pomocą dostawcy tożsamości i przeznaczonej do użycia w portalu. Adres URL przekierowania Lokalizacja, do której dostawca tożsamości będzie wysyłać odpowiedź na wezwanie do uwierzytelnienia.

Przykład:https://contoso-portal.powerappsportals.com/signin-openid_1

Uwaga: jeśli korzystasz z domyślnego adresu URL portalu, skopiuj i wklej Adres URL odpowiedzi w sposób przedstawiony w kroku Tworzenie i konfigurowanie ustawień dostawcy OpenID Connect. Jeśli używasz niestandardowej nazwy domeny, wprowadź adres URL ręcznie. Upewnij się, że wartość wprowadzona tutaj jest dokładnie taka sama, jak wartość Identyfikator URI przekierowania dla aplikacji w konfiguracji dostawcy tożsamości (na przykład w witrynie Azure Portal).Adres metadanych Punkt końcowy odnajdowania dla uzyskania metadanych. Popularny format: [Authority URL]/.well-known/openid-configuration.

Przykład (Azure AD) :https://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/v2.0/.well-known/openid-configurationScope Lista rozdzielanych spacjami zakresów do zażądania za pośrednictwem parametru zakresu protokołu OpenID Connect.

Wartość domyślna:openid

Przykład (Azure AD) :openid profile email

Więcej informacji: Konfigurowanie dodatkowych oświadczeń podczas używania programu OpenID Connect dla portali z Azure ADTyp odpowiedzi Wartość parametru response_type protokołu OpenID Connect.

Możliwe wartości to:-

code -

code id_token -

id_token -

id_token token -

code id_token token

Wartość domyślna:code id_tokenWpis tajny klienta Wartość klucza klienta z aplikacji dostawcy. Może być ona również określana jako wpis tajny aplikacji lub wpis tajny klienta. To ustawienie jest wymagane, jeśli wybranym typem odpowiedzi jest code.Tryb odpowiedzi Wartość parametru OpenID Connect response_mode. Wartością powinna być query, jeśli wybrany typ odpowiedzi tocode. Wartość domyślna:form_post.-

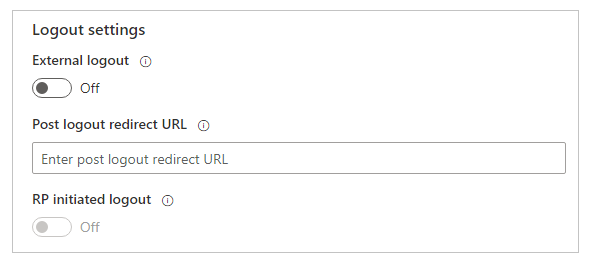

Skonfiguruj ustawienia dotyczące wylogowywania użytkowników.

Nazwa/nazwisko Opis Logowanie zewnętrzne Włącza lub wyłącza wylogowanie z konta zewnętrznego. Gdy ta opcja jest włączona, użytkownicy są przekierowywani do środowiska użytkownika z wylogowaniem zewnętrznym, gdy wylogowują się z portalu. W przypadku wyłączenia użytkownicy są wylogowywani tylko z portalu. Adres URL przekierowania po wylogowaniu Lokalizacja, do której dostawca tożsamości będzie przekierowywać użytkownika po wylogowaniu zewnętrznym. Tę lokalizację należy odpowiednio ustawić w konfiguracji dostawcy tożsamości. Wylogowanie zainicjowane przez jednostkę uzależnioną Włącza lub wyłącza wylogowanie inicjowane przez jednostkę uzależnioną. Aby użyć tego ustawienia, należy najpierw włączyć wylogowywanie zewnętrzne. (Opcjonalnie) Skonfiguruj dodatkowe ustawienia.

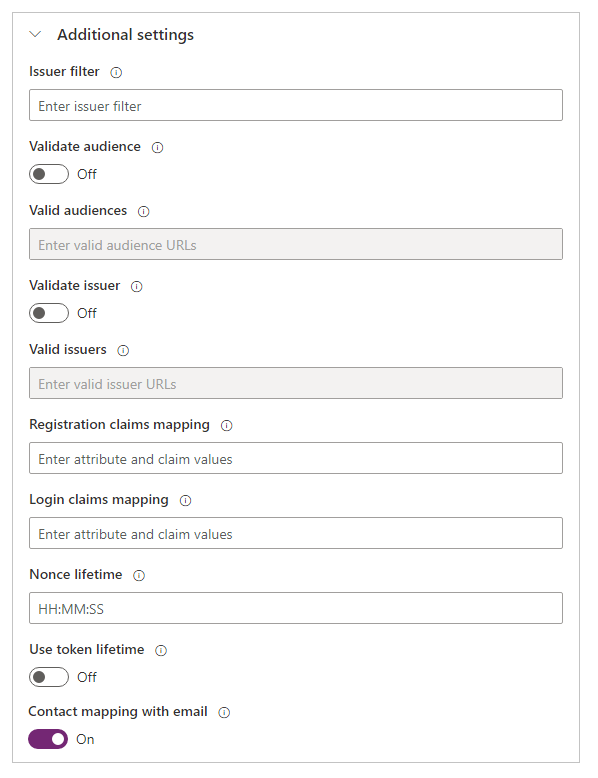

Nazwa/nazwisko Opis Filtr wystawców Filtr na podstawie symbolu wieloznacznego pasuje do wszystkich wystawców wszystkich podmiotów.

Przykład:https://sts.windows.net/*/Weryfikuj odbiorcę Jeśli to ustawienie jest włączone, odbiorcy będą weryfikowani podczas walidacji tokenu. Prawidłowi odbiorcy Lista rozdzielanych przecinkami adresów URL odbiorców. Weryfikuj wystawców Jeśli to ustawienie jest włączone, wystawca jest weryfikowany podczas walidacji tokenu. Prawidłowi wystawcy Lista rozdzielanych przecinkami adresów URL wystawców. Mapowanie oświadczeń dotyczących rejestracji Lista logicznych par nazwa-oświadczenie do mapowania wartości oświadczeń zwracanych przez dostawcę podczas rejestracji w atrybutach rekordu kontaktu.

Format:field_logical_name=jwt_attribute_namegdziefield_logical_namejest logiczną nazwą pola w portalach ijwt_attribute_namejest atrybutem wartości zwracanej przez dostawcę tożsamości.

Przykład:firstname=given_name,lastname=family_namew przypadku używania Zakresu jakoprofiledla Azure AD. W tym przykładziefirstnameilastnamesą logicznymi nazwami pól profilu w portalach, agiven_nameifamily_namesą atrybutami z wartościami zwracanymi przez dostawcę tożsamości dla odpowiednich pól.Mapowanie oświadczeń dotyczących logowania Lista logicznych par nazwa-roszczenie, które mapują wartości roszczeń zwracane przez dostawcę podczas każdego logowania do atrybutów rekordu kontaktu.

Format:field_logical_name=jwt_attribute_namegdziefield_logical_namejest logiczną nazwą pola w portalach ijwt_attribute_namejest atrybutem wartości zwracanej przez dostawcę tożsamości.

Przykład:firstname=given_name,lastname=family_namew przypadku używania Zakresu jakoprofiledla Azure AD. W tym przykładziefirstnameilastnamesą logicznymi nazwami pól profilu w portalach, agiven_nameifamily_namesą atrybutami z wartościami zwracanymi przez dostawcę tożsamości dla odpowiednich pól.Okres istnienia identyfikatora jednorazowego Okres istnienia identyfikatora jednorazowego (w minutach). Wartość domyślna: 10 minut. Użyj okresu istnienia tokenu Wskazuje, że okres istnienia sesji uwierzytelniania (np. pliki cookie) musi być zgodny z tokenem uwierzytelniania. Jeśli ta opcja zostanie wybrana, ta wartość spowoduje zastąpienie pliku cookie aplikacji wygaśnięcia wartości TimeSpan w ustawieniach witryny Authentication/ApplicationCookie/ExpireTimeSpan. Mapowanie kontaktów za pomocą adresów e-mail Określ, czy kontakty są mapowane do odpowiednich adresów e-mail.

Po ustawieniu na Wł unikatowy rekord kontaktu jest powiązany z pasującym adresem e-mail, przypisując zewnętrznego dostawcę tożsamości do kontaktu po pomyślnym zalogowaniu użytkownika.Uwaga

UI_Locales żądania uwierzytelnienia zostaną teraz wysłane automatycznie w żądaniu uwierzytelnienia i zostanie ustawiony język wybrany w portalu.

Edytowanie dostawcy protokołu OpenID Connect

Aby przeprowadzić edycję skonfigurowanego usługodawcy OpenID Connecting, zobacz Edycja dostawcy.

Zobacz też

Konfigurowanie dostawcy OpenID Connect dla portali przy użyciu usługi Azure AD

Często zadawane pytania dotyczące korzystania z programu OpenID Connect w portalach

Uwaga

Czy możesz poinformować nas o preferencjach dotyczących języka dokumentacji? Wypełnij krótką ankietę. (zauważ, że ta ankieta jest po angielsku)

Ankieta zajmie około siedmiu minut. Nie są zbierane żadne dane osobowe (oświadczenie o ochronie prywatności).