Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Zarządzanie dostępem uprzywilejowanym programu MIM (PAM) to rozwiązanie, które pomaga organizacjom ograniczyć uprzywilejowany dostęp w istniejącym i izolowanym środowisku usługi Active Directory.

Usługa Privileged Access Management realizuje dwa cele:

- Przywróć kontrolę nad naruszonym środowiskiem Active Directory przez utrzymanie oddzielnego, niezależnego środowiska bastionu, które jest znane jako niezainfekowane przez złośliwe ataki.

- Izolowanie korzystania z kont uprzywilejowanych w celu zmniejszenia ryzyka kradzieży tych poświadczeń.

Uwaga

Podejście PAM zapewniane przez usługę PAM programu MIM nie jest zalecane w przypadku nowych wdrożeń w środowiskach połączonych z Internetem. MIM PAM ma być używany w niestandardowej architekturze dla izolowanych środowisk AD, gdzie nie ma dostępu do Internetu, gdzie ta konfiguracja jest wymagana przez regulację lub w środowiskach izolowanych, takich jak offline laboratoria badawcze oraz odłączone technologie operacyjne, w tym systemy nadzoru i akwizycji danych. Usługa MIM PAM różni się od usługi Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM to usługa, która umożliwia zarządzanie, kontrolowanie i monitorowanie dostępu do zasobów w usłudze Microsoft Entra ID, Azure i innych usługach online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune. Aby uzyskać wskazówki dotyczące lokalnych środowisk połączonych z Internetem i środowisk hybrydowych, zobacz zabezpieczanie uprzywilejowanego dostępu, aby uzyskać dodatkowe informacje.

Jakie problemy rozwiązuje system MIM PAM?

W dzisiejszych czasach atakującym zbyt łatwo jest uzyskać poświadczenia konta Administratorów Domeny, a trudno jest wykryć te ataki po fakcie. Celem usługi PAM jest zmniejszenie możliwości uzyskania dostępu przez złośliwych użytkowników przy jednoczesnym zwiększeniu kontroli i świadomości środowiska.

Usługa PAM utrudnia atakującym przeniknięcie przez sieć i uzyskanie dostępu uprzywilejowanego konta. Usługa PAM dodaje ochronę dla uprzywilejowanych grup, które kontrolują dostęp do różnorodnych komputerów i aplikacji przyłączonych do domeny na tych komputerach. Dodaje również więcej monitorowania, większą widoczność i bardziej szczegółowe kontrolki. Dzięki temu organizacje mogą zobaczyć, kim są ich uprzywilejowani administratorzy i co robią. Usługa PAM zapewnia organizacjom lepszy wgląd w sposób użycia kont administracyjnych w środowisku.

Podejście PAM zapewniane przez program MIM ma być stosowane w niestandardowej architekturze dla izolowanych środowisk bez dostępu do Internetu, gdzie taka konfiguracja jest wymagana przez przepisy, lub w środowiskach o wysokim wpływie, takich jak offline laboratoria badawcze oraz odłączone technologie operacyjne i środowiska kontroli nadzorczej oraz pozyskiwania danych. Jeśli Twoja usługa Active Directory jest częścią środowiska połączonego z Internetem, zobacz zabezpieczanie uprzywilejowanego dostępu, aby uzyskać więcej informacji o tym, od czego zacząć.

Konfigurowanie usługi PAM programu MIM

Usługa PAM opiera się na zasadzie administracji "just-in-time", która odnosi się do "just enough administration" (JEA). JEA to zestaw narzędzi programu Windows PowerShell, który definiuje zestaw poleceń do wykonywania działań uprzywilejowanych. Jest to punkt końcowy, w którym administratorzy mogą uzyskać autoryzację do uruchamiania poleceń. W usłudze JEA administrator decyduje, że użytkownicy z określonymi uprawnieniami mogą wykonać określone zadanie. Za każdym razem, gdy uprawniony użytkownik musi wykonać to zadanie, włączy to uprawnienie. Uprawnienia wygasają po upływie określonego czasu, aby złośliwy użytkownik nie mógł ukraść dostępu.

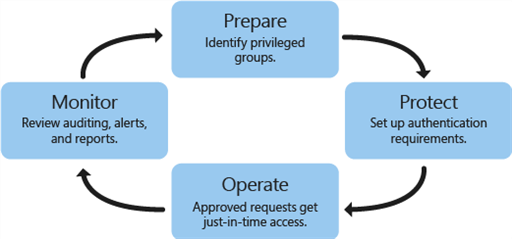

Konfiguracja i operacja usługi PAM ma cztery kroki.

- Przygotowanie: zidentyfikuj, które grupy w istniejącym lesie mają znaczące uprawnienia. Utwórz ponownie te grupy bez członków w lesie bastionu.

- Ochrona: skonfiguruj ochronę cyklu życia i uwierzytelniania, gdy użytkownicy żądają administrowania just in time.

- Obsługa: po spełnieniu wymagań uwierzytelniania i zatwierdzeniu żądania konto użytkownika zostanie tymczasowo dodane do uprzywilejowanej grupy w lesie bastionu. Przez określony czas administrator ma wszystkie uprawnienia i prawa dostępu przypisane do tej grupy. Po tym czasie konto zostanie usunięte z grupy.

- Monitorowanie: usługa PAM dodaje inspekcję, alerty i raporty dotyczące uprzywilejowanych żądań dostępu. Możesz przejrzeć historię uprzywilejowanego dostępu i sprawdzić, kto wykonał działanie. Możesz zdecydować, czy działanie jest prawidłowe, czy nie, i łatwo zidentyfikować nieautoryzowane działanie, takie jak próba dodania użytkownika bezpośrednio do uprzywilejowanej grupy w oryginalnym lesie. Ten krok jest ważny nie tylko do identyfikowania złośliwego oprogramowania, ale także do śledzenia "wewnątrz" osób atakujących.

Jak działa MIM PAM?

Usługa PAM jest oparta na nowych funkcjach w usługach AD DS, szczególnie w przypadku uwierzytelniania i autoryzacji konta domeny oraz nowych możliwości w programie Microsoft Identity Manager. Usługa PAM oddziela uprzywilejowane konta od istniejącego środowiska usługi Active Directory. Jeśli należy użyć uprzywilejowanego konta, najpierw należy zażądać, a następnie zatwierdzić. Po zatwierdzeniu uprzywilejowane konto otrzymuje uprawnienia poprzez grupę podmiotu zewnętrznego w nowej domenie bastionu, a nie w obecnej domenie użytkownika lub aplikacji. Użycie sieci bastionowej zapewnia organizacji większą kontrolę, na przykład wtedy, gdy użytkownik może być członkiem grupy uprzywilejowanej, oraz sposób, w jaki użytkownik musi się uwierzytelnić.

Usługi Active Directory, usługi MIM i innych części tego rozwiązania można również wdrożyć w konfiguracji wysokiej dostępności.

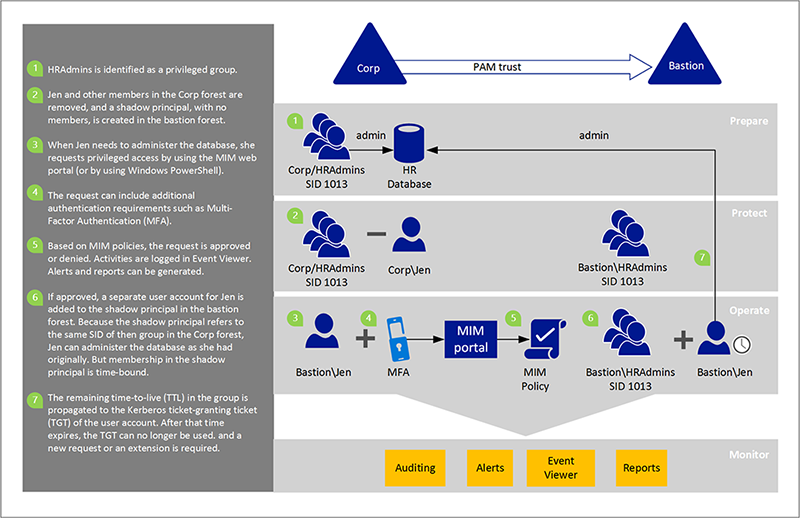

W poniższym przykładzie pokazano, jak działa usługa PIM bardziej szczegółowo.

Las bastionu przyznaje ograniczone czasowo członkostwa grupowe, co z kolei prowadzi do wygenerowania biletów przyznawania dostępu z limitem czasu (TGT). Aplikacje lub usługi oparte na protokole Kerberos mogą honorować i wymuszać te TGT, jeśli aplikacje i usługi istnieją w lasach, które ufają lasowi bastionowemu.

Codzienne konta użytkowników nie muszą przechodzić do nowego lasu. To samo dotyczy komputerów, aplikacji i ich grup. Pozostają tam, gdzie znajdują się dzisiaj w istniejącym lesie. Rozważmy przykład organizacji, która jest obecnie zaniepokojona tymi problemami cyberbezpieczeństwa, ale nie ma natychmiastowych planów uaktualnienia infrastruktury serwera do następnej wersji systemu Windows Server. Ta organizacja nadal może korzystać z tego połączonego rozwiązania, przy użyciu MIM i nowego bastionowego lasu, dzięki czemu może lepiej kontrolować dostęp do istniejących zasobów.

Usługa PAM oferuje następujące korzyści:

Izolacja/określanie zakresu uprawnień: użytkownicy nie posiadają uprawnień na kontach, które są również używane w przypadku zadań nieuprzywilejowanych, takich jak sprawdzanie poczty e-mail lub przeglądanie Internetu. Użytkownicy muszą żądać uprawnień. Żądania są zatwierdzane lub odrzucane na podstawie zasad programu MIM zdefiniowanych przez administratora usługi PAM. Dopóki żądanie nie zostanie zatwierdzone, dostęp uprzywilejowany nie jest dostępny.

Dodatkowe poziomy autoryzacji i weryfikacji: są to nowe wyzwania związane z uwierzytelnianiem i autoryzacją, które ułatwiają zarządzanie cyklem życia oddzielnych kont administracyjnych. Użytkownik może zażądać podniesienia uprawnień konta administracyjnego, a żądanie przechodzi przez przepływy pracy programu MIM.

Dodatkowe rejestrowanie: wraz z wbudowanymi przepływami pracy programu MIM istnieje dodatkowe rejestrowanie dla usługi PAM, które identyfikuje żądanie, sposób autoryzacji i wszelkie zdarzenia występujące po zatwierdzeniu.

Dostosowywalny przepływ pracy: przepływy pracy programu MIM można skonfigurować dla różnych scenariuszy, a można używać wielu przepływów pracy na podstawie parametrów żądającego użytkownika lub żądanych ról.

Jak użytkownicy żądają uprzywilejowanego dostępu?

Istnieje wiele sposobów, na które użytkownik może przesłać żądanie, w tym:

- Interfejs API dla usług internetowych MIM

- Punkt końcowy REST

- Windows PowerShell (

New-PAMRequest)

Uzyskaj szczegółowe informacje o cmdletach Privileged Access Management.

Jakie przepływy pracy i opcje monitorowania są dostępne?

Załóżmy na przykład, że użytkownik był członkiem grupy administracyjnej przed skonfigurowaniem usługi PAM. W ramach konfiguracji usługi PAM użytkownik jest usuwany z grupy administracyjnej, a zasady są tworzone w programie MIM. Zasady określają, że jeśli ten użytkownik żąda uprawnień administracyjnych, żądanie zostanie zatwierdzone, a oddzielne konto użytkownika zostanie dodane do grupy uprzywilejowanej w lesie bastionu.

Zakładając, że żądanie zostanie zatwierdzone, przepływ pracy Action komunikuje się bezpośrednio z lasem Active Directory bastionu, aby umieścić użytkownika w grupie. Na przykład, gdy Jen żąda administrowania bazą danych HR, konto administracyjne Jen zostaje dodane do uprzywilejowanej grupy w lesie bastionowym w ciągu kilku sekund. Członkostwo jej konta administracyjnego w tej grupie wygaśnie po upływie limitu czasu. W systemie Windows Server 2016 lub nowszym członkostwo jest skojarzone z usługą Active Directory z limitem czasu.

Uwaga

Po dodaniu nowego członka do grupy zmiana musi zostać zreplikowana do innych kontrolerów domeny w lesie bastionowym. Opóźnienie replikacji może mieć wpływ na możliwość uzyskiwania dostępu do zasobów przez użytkowników. Aby uzyskać więcej informacji na temat opóźnienia replikacji, zobacz How Active Directory Replication Topology Works (Jak działa topologia replikacji usługi Active Directory).

Natomiast wygasły link jest oceniany w czasie rzeczywistym przez Menedżera kont zabezpieczeń (SAM). Mimo że dodanie członka grupy musi być replikowane przez kontroler domeny, który odbiera żądanie dostępu, usunięcie członka grupy jest przetwarzane natychmiast na każdym kontrolerze domeny.

Ten przepływ pracy jest przeznaczony specjalnie dla tych kont administracyjnych. Administratorzy (a nawet skrypty), którzy potrzebują tylko okazjonalnego dostępu dla uprzywilejowanych grup, mogą dokładnie zażądać tego dostępu. Program MIM rejestruje żądanie i zmiany w usłudze Active Directory. Można je wyświetlić w Podglądzie zdarzeń lub wysłać dane do rozwiązań do monitorowania przedsiębiorstwa, takich jak System Center 2012 — Operations Manager Audit Collection Services (ACS) lub innych narzędzi innych firm.