Microsoft Entra współpracy biznesowej (B2B) z Microsoft Identity Manager (MIM) 2016 SP1 z serwerem proxy aplikacja systemu Azure

Początkowy scenariusz to zewnętrzne zarządzanie cyklem życia konta usługi AD użytkownika. W tym scenariuszu organizacja zaprosiła gości do katalogu Microsoft Entra i chce dać tym gościom dostęp do lokalnych Windows-Integrated uwierzytelniania lub aplikacji opartych na protokole Kerberos za pośrednictwem serwera proxy aplikacji Microsoft Entra lub innych mechanizmów bramy. Serwer proxy aplikacji Microsoft Entra wymaga, aby każdy użytkownik miał własne konto usług AD DS do celów identyfikacji i delegowania.

wskazówki dotyczące Scenario-Specific

Kilka założeń wprowadzonych w konfiguracji B2B przy użyciu programu MIM i Microsoft Entra identyfikatora serwer proxy aplikacji:

Wdrożono już lokalną usługę AD, a Microsoft Identity Manager jest zainstalowana i podstawowa konfiguracja usługi MIM, portalu PROGRAMU MIM, agenta zarządzania usługą Active Directory (AD MA) i agenta zarządzania programu FIM (FIM MA). Aby uzyskać więcej informacji, zobacz Deploy Microsoft Identity Manager 2016 SP2 (Wdrażanie Microsoft Identity Manager 2016 SP2).

Postępuj zgodnie z instrukcjami w artykule dotyczącym pobierania i instalowania łącznika programu Graph.

Skonfigurowano Microsoft Entra Connect do synchronizowania użytkowników i grup w celu Microsoft Entra identyfikatora.

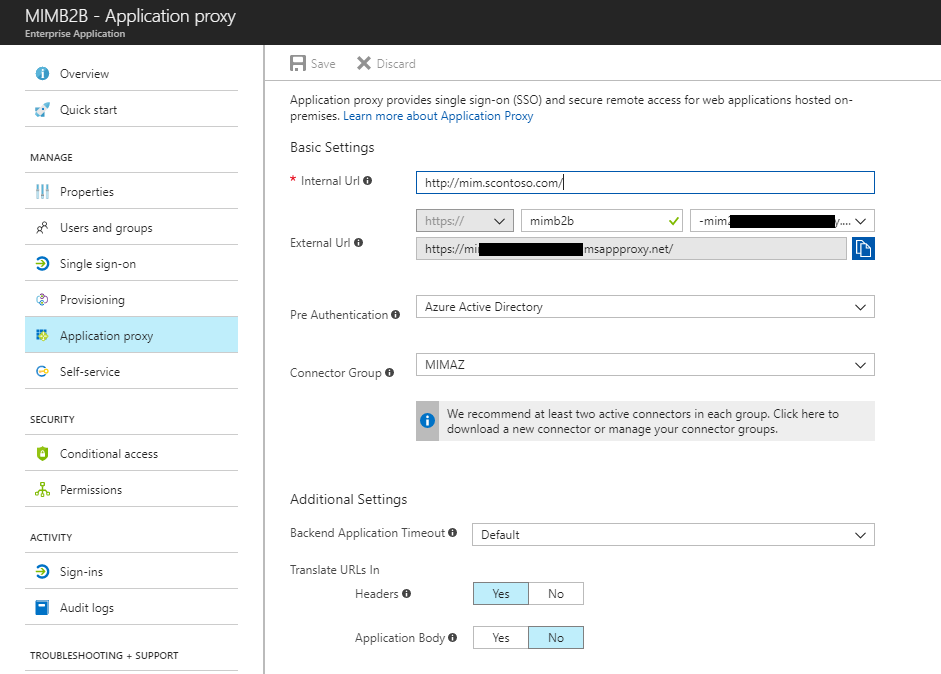

Masz już skonfigurowane serwer proxy aplikacji łączniki i grupy łączników. Jeśli nie, zobacz Samouczek: dodawanie aplikacji lokalnej na potrzeby dostępu zdalnego za pośrednictwem serwer proxy aplikacji w identyfikatorze Microsoft Entra w celu zainstalowania i skonfigurowania.

Opublikowano już co najmniej jedną aplikację, która polega na zintegrowanym uwierzytelnianiu systemu Windows lub poszczególnych kontach usługi AD za pośrednictwem serwera proxy aplikacji Microsoft Entra.

Zaproszono cię lub zaprosiłeś co najmniej jednego gościa, który spowodował utworzenie co najmniej jednego użytkownika w identyfikatorze Microsoft Entra. Aby uzyskać więcej informacji, zobacz Samoobsługa rejestracji Microsoft Entra współpracy B2B.

Przykładowy scenariusz kompleksowego wdrażania B2B

Ten przewodnik opiera się na następującym scenariuszu:

Contoso Pharmaceuticals współpracuje z Trey Research Inc w ramach ich R&D Department. Pracownicy firmy Trey Research muszą uzyskać dostęp do aplikacji do raportowania badań dostarczonej przez firmę Contoso Pharmaceuticals.

Firma Contoso Pharmaceuticals jest w swojej dzierżawie, aby skonfigurować domenę niestandardową.

Ktoś zaprosił użytkownika zewnętrznego do dzierżawy Contoso Pharmaceuticals. Ten użytkownik zaakceptował zaproszenie i może uzyskiwać dostęp do udostępnionych zasobów.

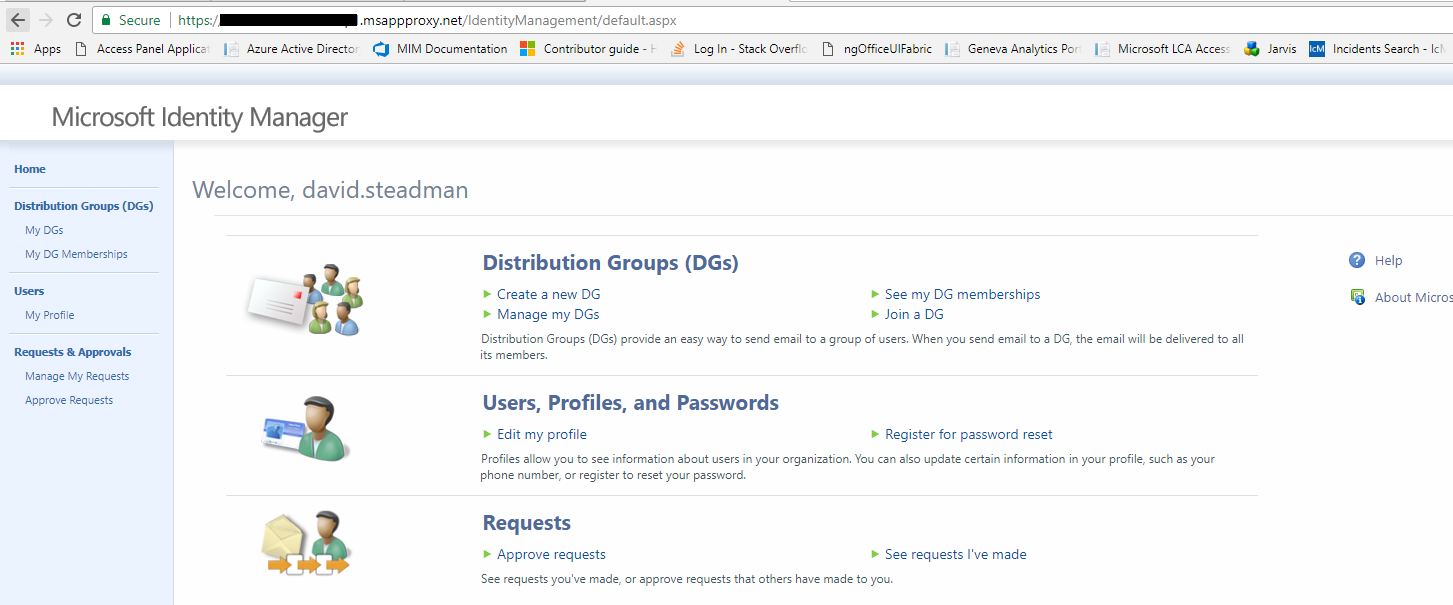

Firma Contoso Pharmaceuticals opublikowała aplikację za pośrednictwem serwera proxy aplikacji. W tym scenariuszu przykładowa aplikacja to portal programu MIM. Umożliwiłoby to użytkownikowi-gościom uczestnictwo w procesach programu MIM, na przykład w scenariuszach pomocy technicznej lub zażądanie dostępu do grup w programie MIM.

Konfigurowanie usługi AD i Microsoft Entra Connect w celu wykluczenia użytkowników dodanych z identyfikatora Microsoft Entra

Domyślnie Microsoft Entra Connect zakłada, że użytkownicy niebędący administratorami w usłudze Active Directory muszą być synchronizowani z identyfikatorem Microsoft Entra. Jeśli Microsoft Entra Connect znajdzie istniejącego użytkownika w identyfikatorze Microsoft Entra zgodnym z użytkownikiem z lokalnej usługi AD, Microsoft Entra Connect będzie zgodna z dwoma kontami i zakłada, że jest to wcześniejsza synchronizacja użytkownika i utwórz autorytatywny lokalny program AD. Jednak to domyślne zachowanie nie jest odpowiednie dla przepływu B2B, gdzie konto użytkownika pochodzi z identyfikatora Microsoft Entra.

W związku z tym użytkownicy wprowadzoni do usług AD DS przez program MIM z identyfikatora Microsoft Entra muszą być przechowywane w taki sposób, aby identyfikator Microsoft Entra nie próbował zsynchronizować tych użytkowników z powrotem do identyfikatora Microsoft Entra. Jednym ze sposobów wykonania tej czynności jest utworzenie nowej jednostki organizacyjnej w usługach AD DS i skonfigurowanie Microsoft Entra Connect w celu wykluczenia tej jednostki organizacyjnej.

Aby uzyskać więcej informacji, zobacz Microsoft Entra Connect Sync: Konfigurowanie filtrowania.

Tworzenie aplikacji Microsoft Entra

Uwaga: Przed utworzeniem w programie MIM Sync agent zarządzania dla łącznika grafu zapoznaj się z przewodnikiem wdrażania łącznika programu Graph i utworzono aplikację z identyfikatorem klienta i wpisem tajnym.

Upewnij się, że aplikacja została autoryzowana dla co najmniej jednego z następujących uprawnień: User.Read.All, lub Directory.Read.AllUser.ReadWrite.AllDirectory.ReadWrite.All.

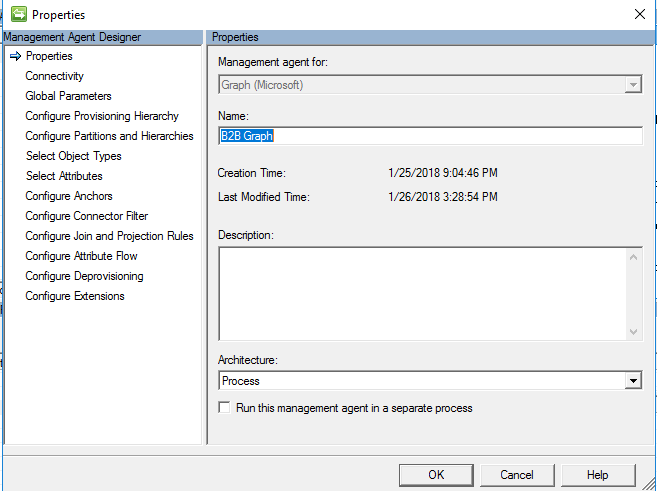

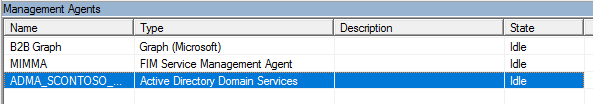

Tworzenie nowego agenta zarządzania

W interfejsie użytkownika synchronizacji Service Manager wybierz pozycję Łączniki i Utwórz. Wybierz pozycję Graph (Microsoft) i nadaj jej opisową nazwę.

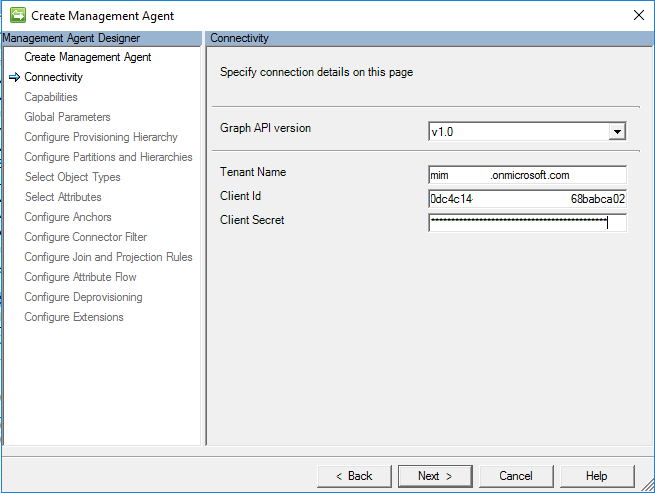

Łączność

Na stronie Łączność należy określić interfejs Graph API Wersja. Rozwiązanie PAI gotowe do produkcji to wersja 1.0, a nieprodukcyjny to wersja beta.

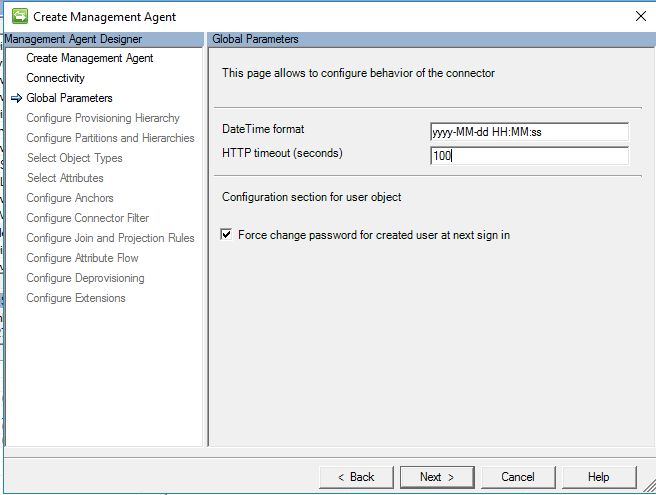

Parametry globalne

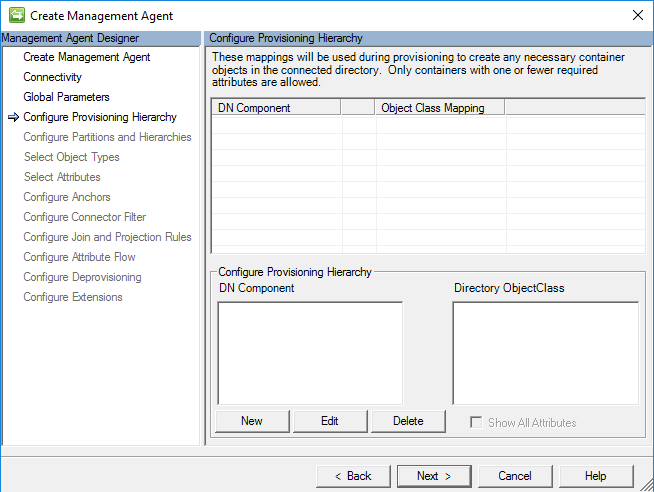

Konfigurowanie hierarchii aprowizacji

Ta strona służy do mapowania składnika DN, na przykład jednostki organizacyjnej, do typu obiektu, który powinien być aprowizowany, na przykład organizacjiUnit. Nie jest to wymagane w tym scenariuszu, więc pozostaw to jako domyślne i kliknij przycisk dalej.

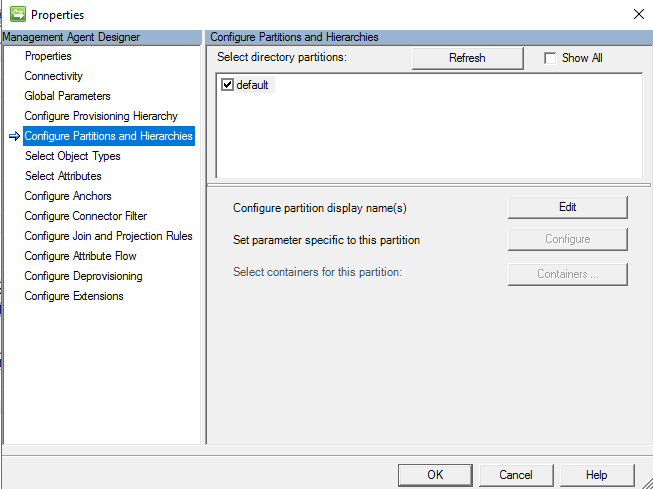

Konfiguruj partycje i hierarchie

Na stronie Partycje i hierarchie wybierz wszystkie przestrzenie nazw z obiektami, które mają być importowane i eksportowane.

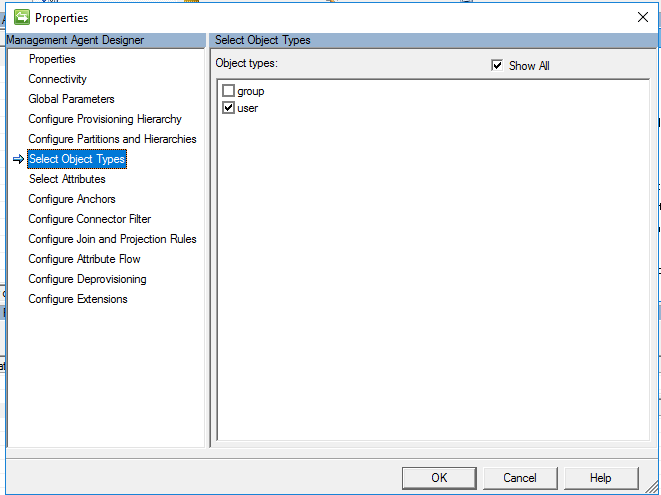

Wybierz typy obiektów

Na stronie typy obiektów wybierz typy obiektów, które planujesz zaimportować. Musisz wybrać co najmniej pozycję "Użytkownik".

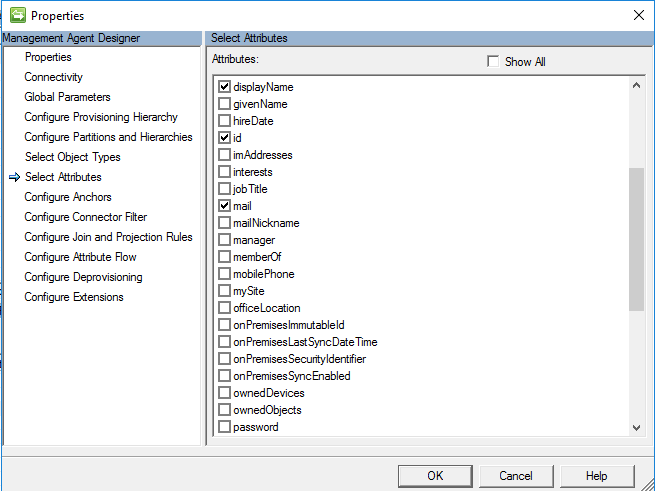

Wybierz atrybuty

Na ekranie Wybieranie atrybutów wybierz atrybuty z Microsoft Entra, które będą potrzebne do zarządzania użytkownikami B2B w usłudze AD. Atrybut "ID" jest wymagany. Atrybuty userPrincipalName i userType będą używane w dalszej części tej konfiguracji. Inne atrybuty są opcjonalne, w tym

displayNamemailgivenNamesurnameuserPrincipalNameuserType

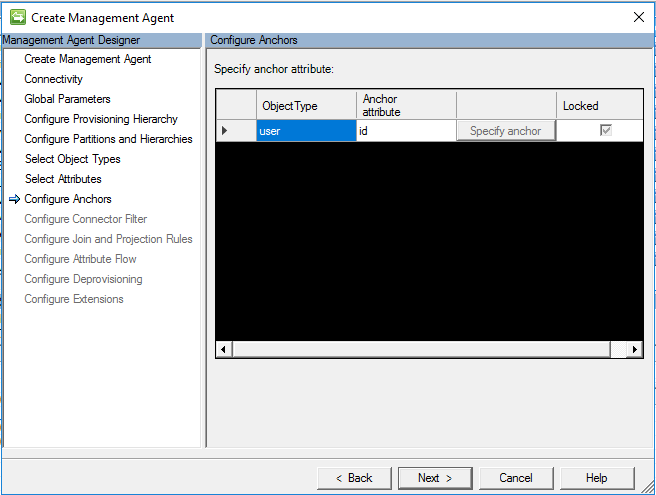

Konfiguruj zakotwiczenia

Na ekranie Konfigurowanie kotwicy konfigurowanie atrybutu kotwicy jest wymaganym krokiem. Domyślnie użyj atrybutu ID do mapowania użytkownika.

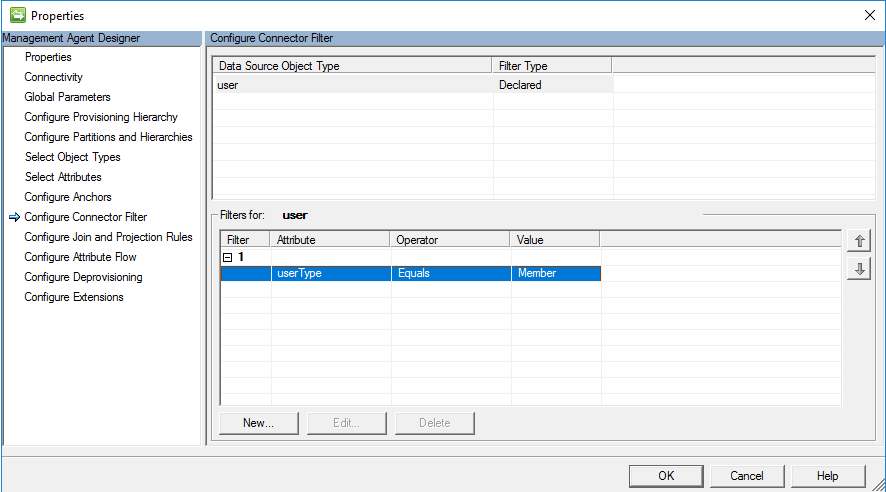

Konfiguruj filtr łącznika

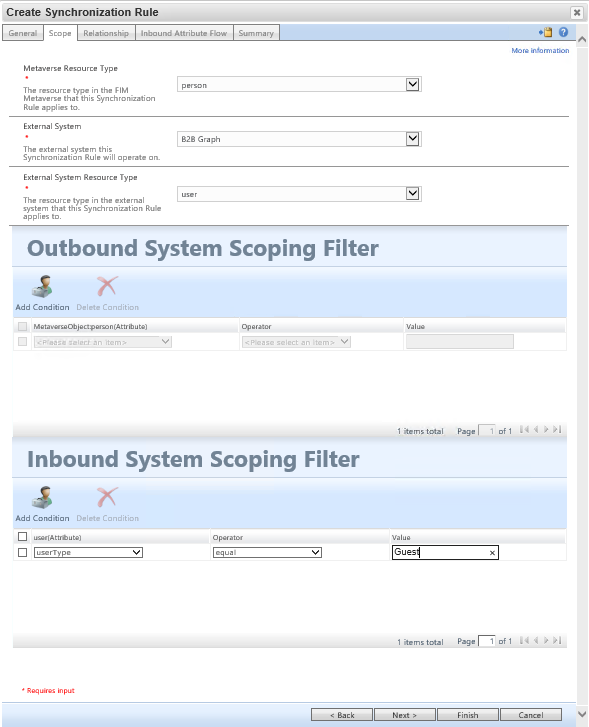

Na stronie Konfigurowanie filtru łącznika program MIM umożliwia filtrowanie obiektów na podstawie filtru atrybutów. W tym scenariuszu dla usługi B2B celem jest wprowadzenie tylko pozycji Użytkownicy z wartością atrybutu równego userType , a nie użytkownikom z atrybutem userType równym member.Guest

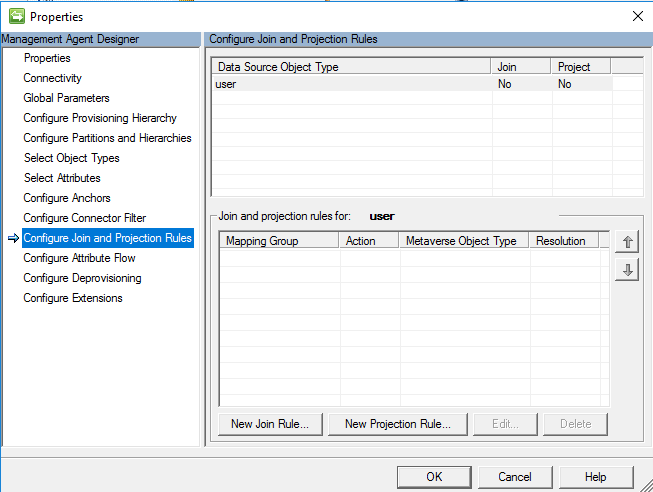

Konfiguruj reguły dołączania i projekcji

W tym przewodniku założono, że tworzysz regułę synchronizacji. Ponieważ konfigurowanie reguł sprzężenia i projekcji jest obsługiwane przez regułę synchronizacji, nie jest konieczne zidentyfikowanie sprzężenia i projekcji samego łącznika. Pozostaw wartość domyślną i kliknij przycisk OK.

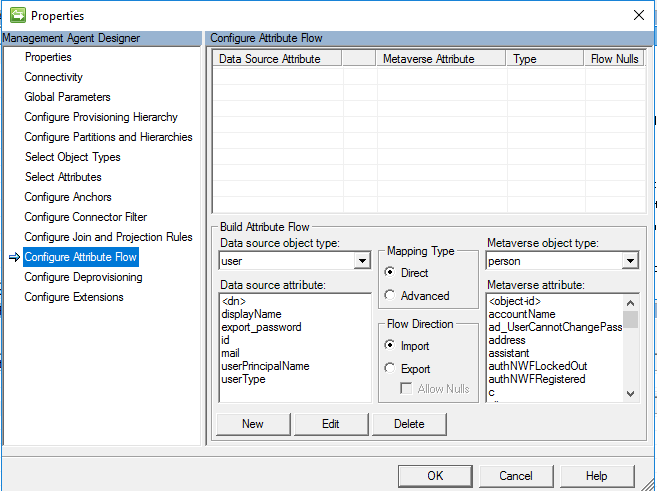

Konfiguruj przepływ atrybutów

W tym przewodniku założono, że tworzysz regułę synchronizacji. Projekcja nie jest wymagana do zdefiniowania przepływu atrybutów w synchronizacji programu MIM, ponieważ jest ona obsługiwana przez regułę synchronizacji, która zostanie utworzona później. Pozostaw wartość domyślną i kliknij przycisk OK.

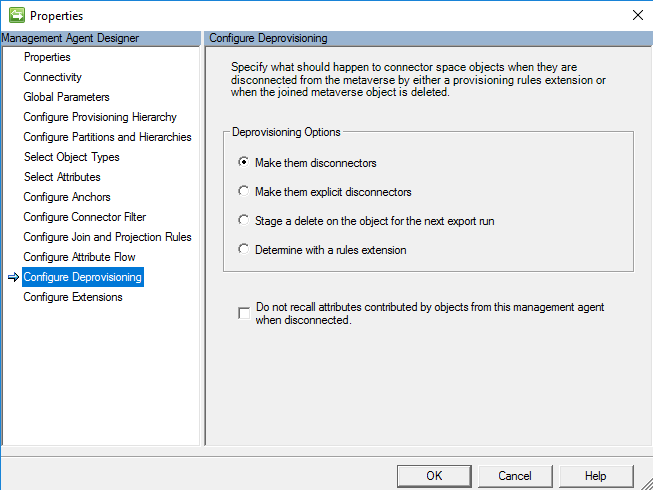

Konfigurowanie anulowania aprowizacji

Ustawienie konfigurowania anulowania aprowizacji umożliwia skonfigurowanie synchronizacji programu MIM w celu usunięcia obiektu, jeśli obiekt metaverse zostanie usunięty. W tym scenariuszu rozłączamy je, ponieważ celem jest pozostawienie ich w identyfikatorze Microsoft Entra. W tym scenariuszu nie eksportujemy żadnych elementów do identyfikatora Microsoft Entra, a łącznik jest skonfigurowany tylko do importowania.

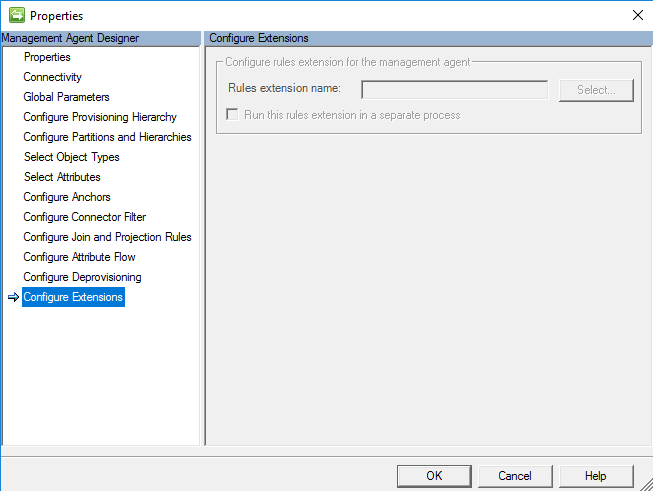

Konfigurowanie rozszerzeń

Konfigurowanie rozszerzeń na tym agencie zarządzania jest opcją, ale nie jest wymagana, ponieważ używamy reguły synchronizacji. Jeśli zdecydujemy się użyć zaawansowanej reguły we wcześniejszym przepływie atrybutów, będzie dostępna opcja definiowania rozszerzenia reguł.

Rozszerzanie schematu metaverse

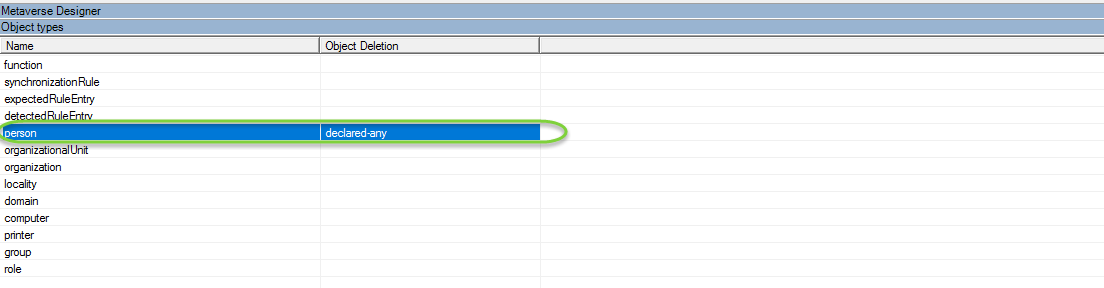

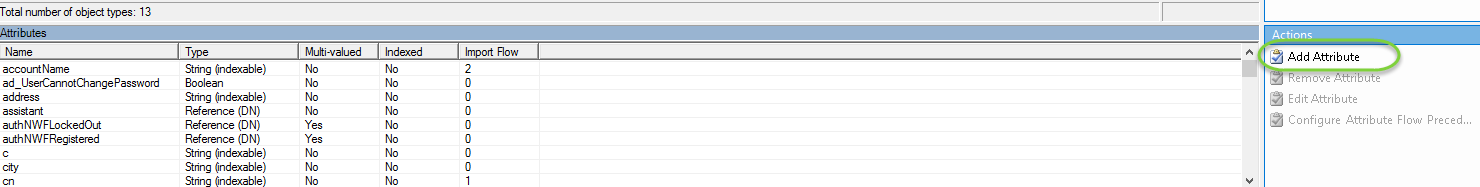

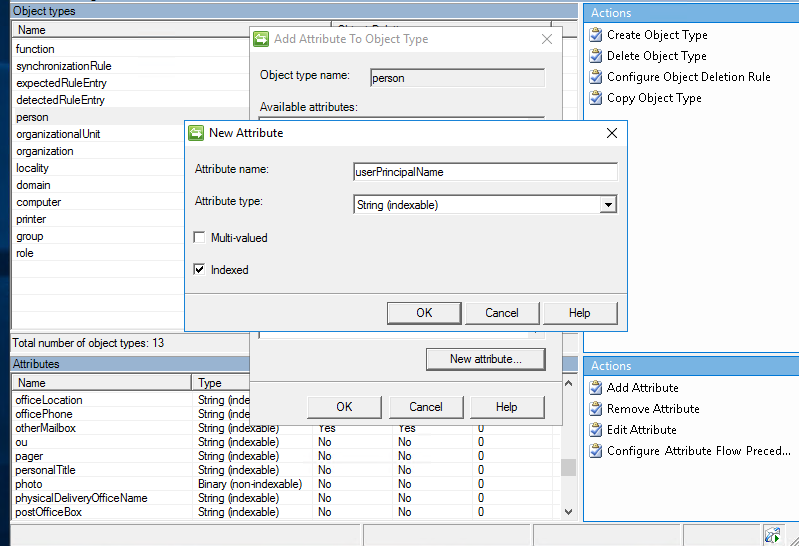

Przed utworzeniem reguły synchronizacji musimy utworzyć atrybut o nazwie userPrincipalName powiązany z obiektem osoby przy użyciu Projektant MV.

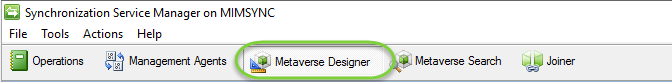

W kliencie synchronizacji wybierz pozycję Metaverse Projektant

Następnie wybierz typ obiektu Person

Następnie w obszarze akcji kliknij pozycję Dodaj atrybut

Następnie wypełnij poniższe szczegóły

Nazwa atrybutu: userPrincipalName

Typ atrybutu: Ciąg (indeksowalny)

Indeksowany = true

Tworzenie reguł synchronizacji usług programu MIM

W poniższych krokach rozpoczniemy mapowanie konta gościa B2B i przepływu atrybutów. Oto kilka założeń: że masz już skonfigurowaną usługę Active Directory MA i program FIM MA skonfigurowany do obsługi użytkowników w usłudze MIM i portalu.

Następne kroki będą wymagać dodania minimalnej konfiguracji do programu FIM MA i usługi AD MA.

Więcej szczegółów można znaleźć tutaj, aby zapoznać się z konfiguracją https://technet.microsoft.com/library/ff686263(v=ws.10).aspx — Jak aprowizować użytkowników w usługach AD DS

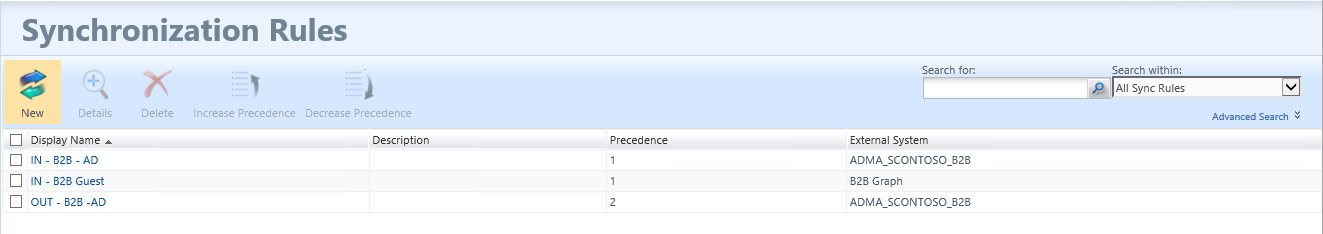

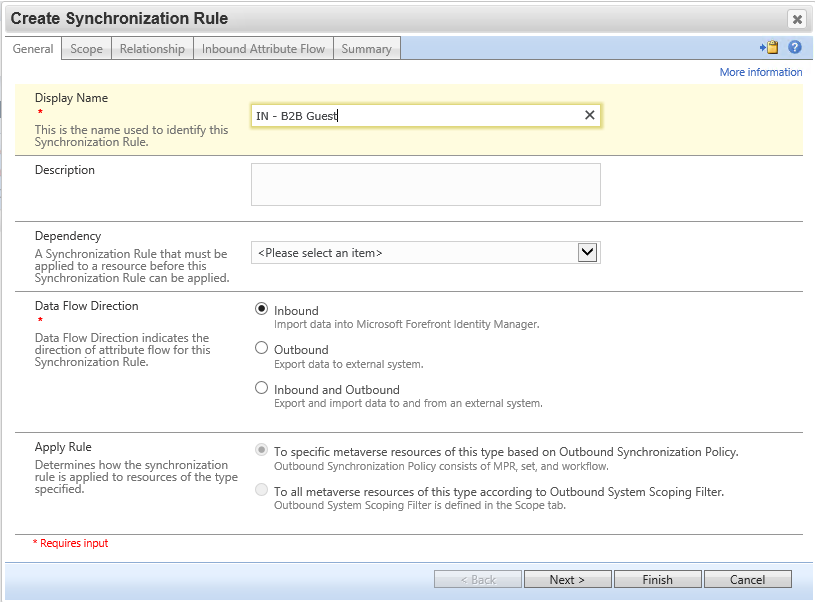

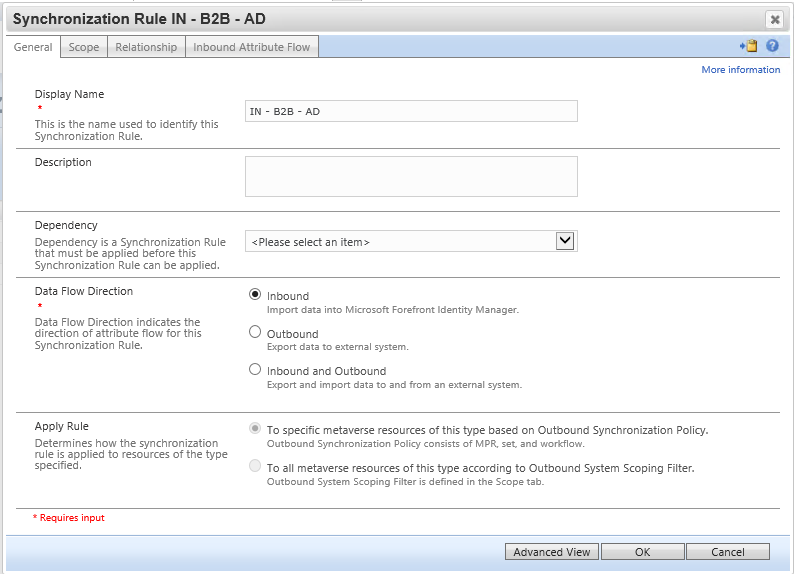

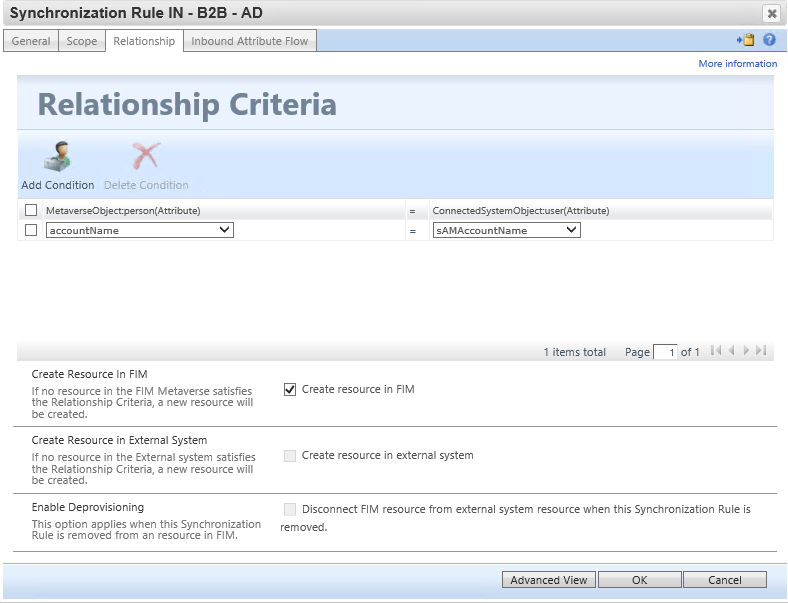

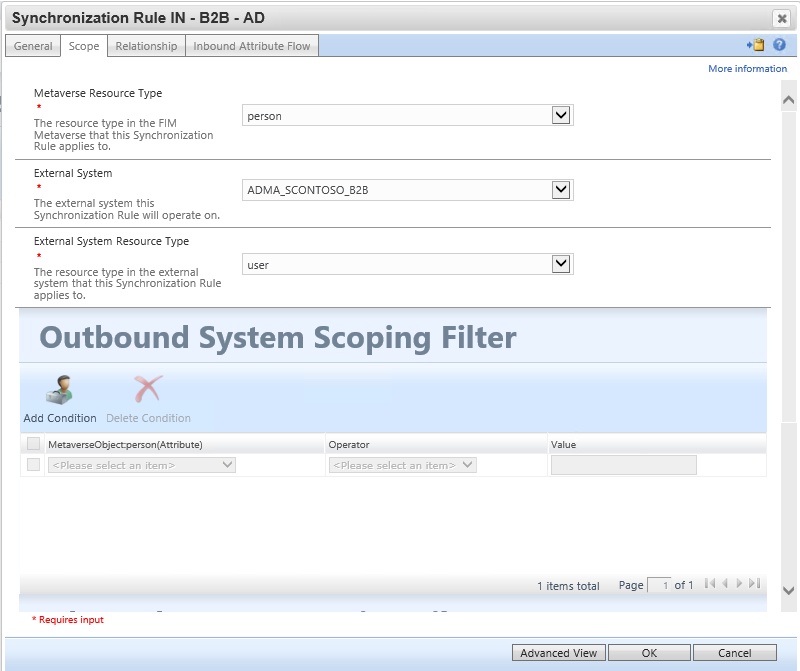

Reguła synchronizacji: importowanie użytkownika-gościa do mv do metaverse usługi synchronizacji z identyfikatora Microsoft Entra

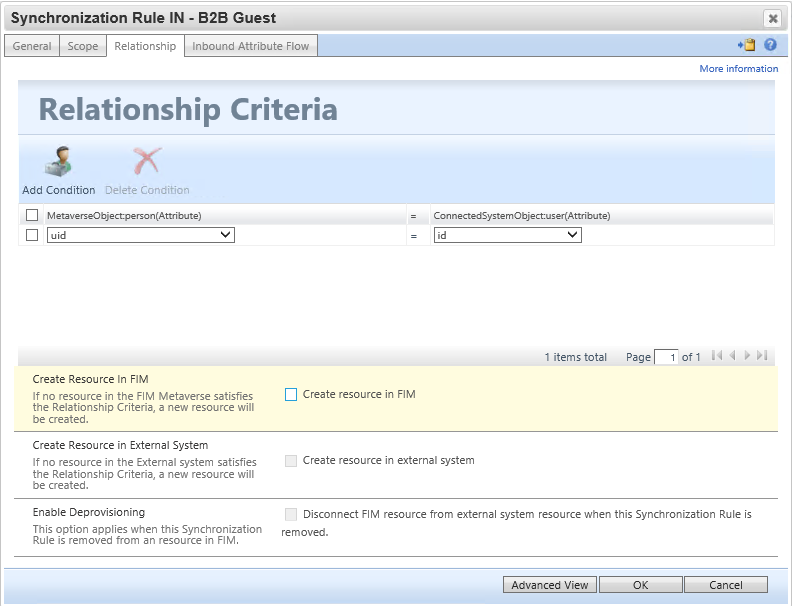

Przejdź do portalu programu MIM, wybierz pozycję Reguły synchronizacji, a następnie kliknij przycisk nowy. Utwórz regułę synchronizacji ruchu przychodzącego dla przepływu B2B za pośrednictwem łącznika grafu.

W kroku kryteriów relacji wybierz pozycję "Utwórz zasób w programie FIM".

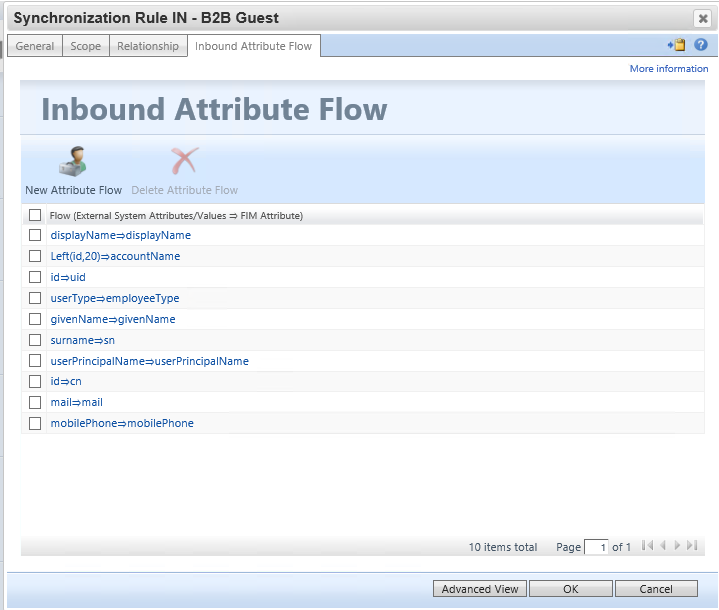

Skonfiguruj następujące reguły przepływu atrybutów dla ruchu przychodzącego. Pamiętaj, aby wypełnić accountNameatrybuty iuid, userPrincipalName ponieważ będą one używane w dalszej części tego scenariusza:

| Tylko początkowy przepływ | Użyj jako testu istnienia | Flow (wartość źródłowa ⇒ atrybut FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

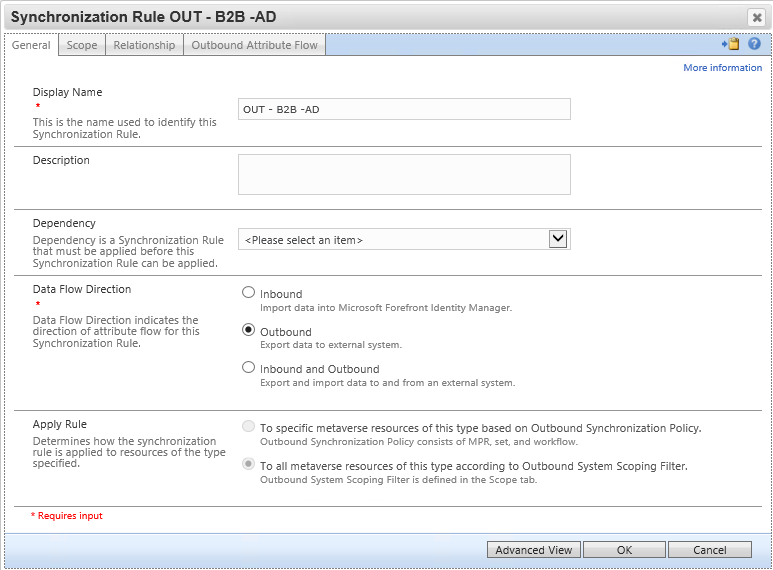

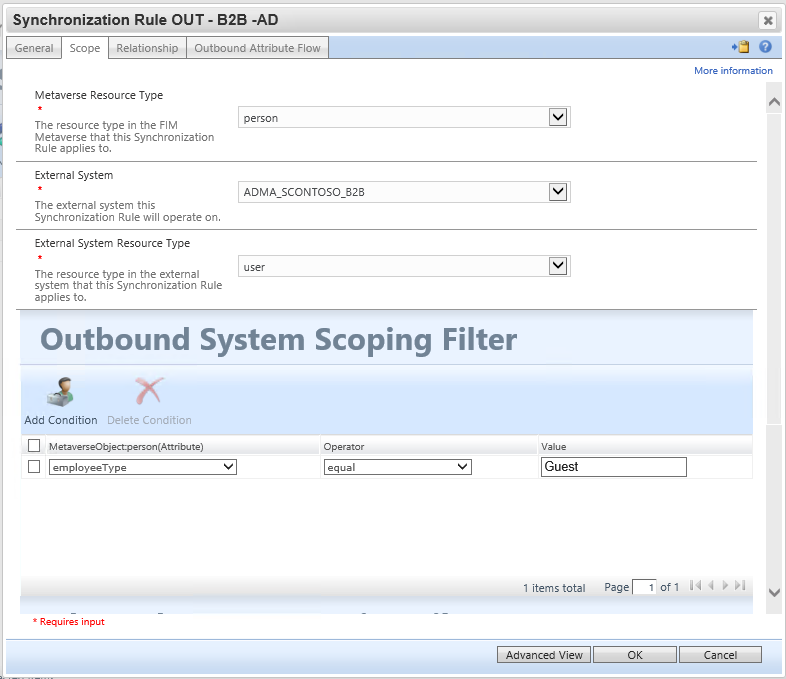

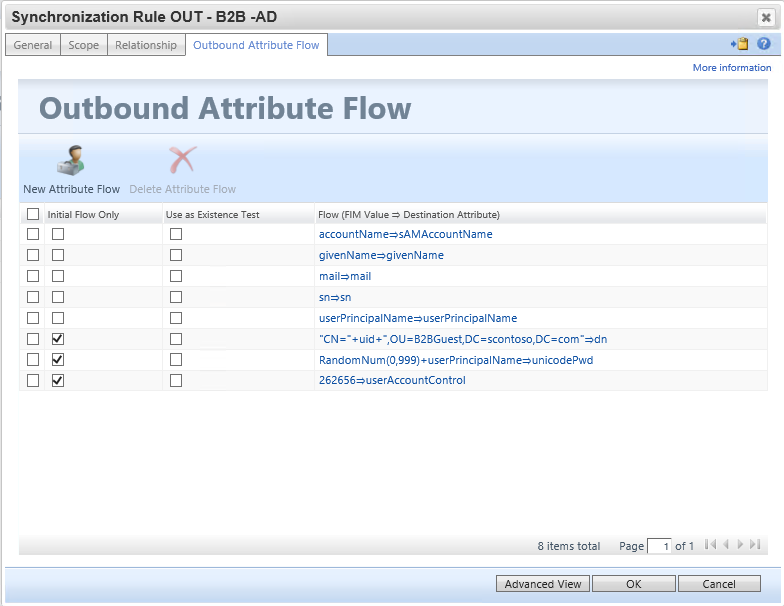

Reguła synchronizacji: tworzenie konta użytkownika-gościa w usłudze Active Directory

Ta reguła synchronizacji tworzy użytkownika w usłudze Active Directory. Upewnij się, że przepływ dn musi umieścić użytkownika w jednostce organizacyjnej, która została wykluczona z programu Microsoft Entra Connect. Ponadto zaktualizuj przepływ, unicodePwd aby spełniał zasady haseł usługi AD — użytkownik nie będzie musiał znać hasła. Zanotuj 262656 wartość dla userAccountControl kodujących flagi SMARTCARD_REQUIRED i NORMAL_ACCOUNT.

Reguły przepływu:

| Tylko początkowy przepływ | Użyj jako testu istnienia | Flow (wartość FIM ⇒ atrybutu docelowego) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| Y | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| Y | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| Y | [262656⇒userAccountControl](javascript:void(0);) |

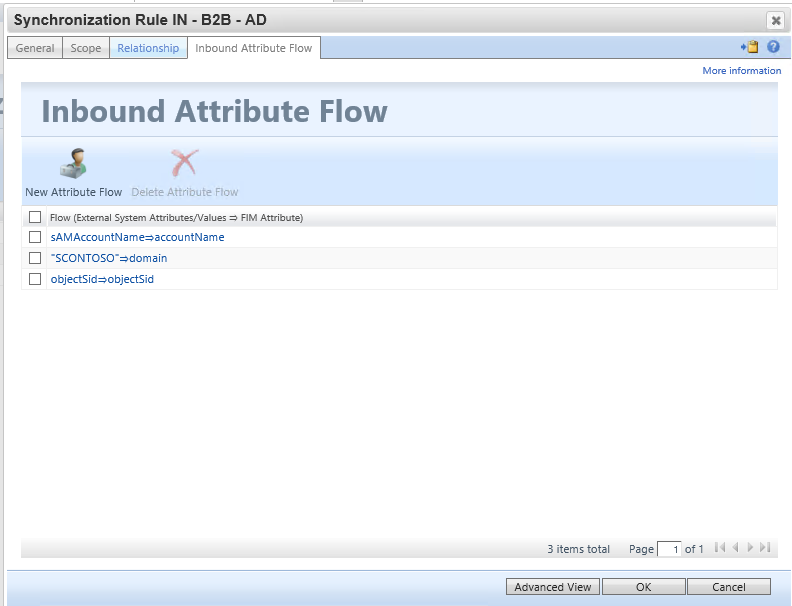

Opcjonalna reguła synchronizacji: importowanie identyfikatorów SID obiektów użytkownika-gościa B2B w celu umożliwienia logowania do programu MIM

Ta reguła synchronizacji ruchu przychodzącego powoduje przywrócenie atrybutu SID użytkownika z usługi Active Directory do programu MIM, dzięki czemu użytkownik może uzyskać dostęp do portalu programu MIM. Portal programu MIM wymaga, aby użytkownik miał atrybuty samAccountNamei domainobjectSid wypełnił je w bazie danych usługi MIM.

Skonfiguruj źródłowy system zewnętrzny jako ADMAelement , ponieważ objectSid atrybut zostanie automatycznie ustawiony przez usługę AD podczas tworzenia użytkownika przez program MIM.

Pamiętaj, że jeśli skonfigurujesz użytkowników do utworzenia w usłudze MIM, upewnij się, że nie są one w zakresie żadnych zestawów przeznaczonych dla reguł zasad zarządzania samoobsługowym resetowaniem hasła dla pracowników. Może być konieczne zmianę definicji zestawu, aby wykluczyć użytkowników, którzy zostali utworzeni przez przepływ B2B.

| Tylko początkowy przepływ | Użyj jako testu istnienia | Flow (wartość źródłowa ⇒ atrybut FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Uruchamianie reguł synchronizacji

Następnie zapraszamy użytkownika, a następnie uruchomimy reguły synchronizacji agenta zarządzania w następującej kolejności:

Pełna synchronizacja i importowanie agenta

MIMMAzarządzania. Dzięki temu synchronizacja programu MIM ma skonfigurowane najnowsze reguły synchronizacji.Pełna synchronizacja i importowanie agenta

ADMAzarządzania. Zapewnia to spójność programu MIM i usługi Active Directory. W tym momencie nie będzie jeszcze żadnych oczekujących eksportów dla gości.Pełne importowanie i synchronizacja na agencie zarządzania grafu B2B. Spowoduje to przejście użytkowników-gości do metaverse. W tym momencie co najmniej jedno konto będzie czekać na eksport dla

ADMAprogramu . Jeśli nie ma oczekujących eksportów, sprawdź, czy użytkownicy-goście zostali zaimportowani do obszaru łącznika i czy reguły zostały skonfigurowane dla nich jako konta usługi AD.Eksportowanie, importowanie delty i synchronizacja na agencie

ADMAzarządzania. Jeśli eksporty nie powiodły się, sprawdź konfigurację reguły i ustal, czy wystąpiły jakiekolwiek brakujące wymagania dotyczące schematu.Eksportowanie, importowanie delty i synchronizacja na agencie

MIMMAzarządzania. Po zakończeniu tego procesu nie powinno już istnieć żadne oczekujące eksporty.

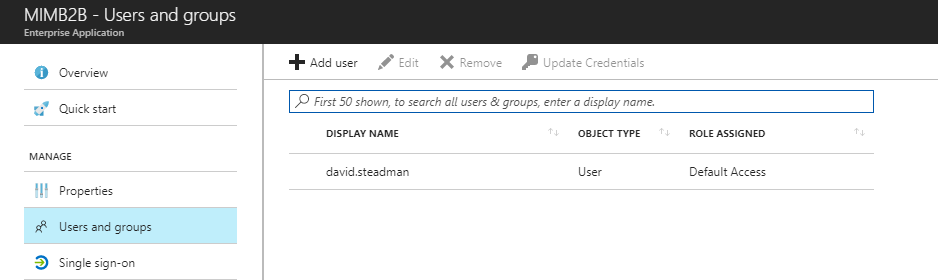

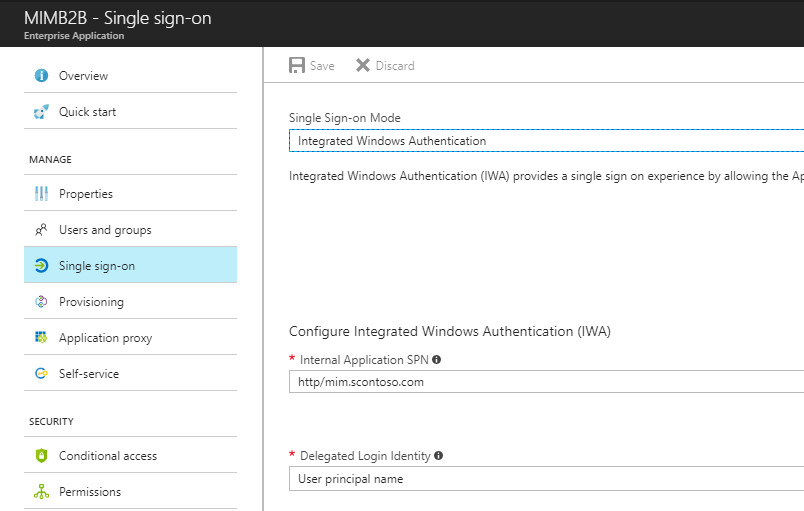

Opcjonalnie: serwer proxy aplikacji dla gości B2B logując się do portalu programu MIM

Teraz, po utworzeniu reguł synchronizacji w programie MIM. W konfiguracji serwera proxy aplikacji zdefiniuj użycie jednostki chmury, aby zezwolić na KCD na serwerze proxy aplikacji. Ponadto użytkownik dodał użytkownika ręcznie do zarządzania użytkownikami i grupami. Opcje nie są wyświetlane użytkownikowi do momentu utworzenia w programie MIM w celu dodania gościa do grupy biur po aprowizacji wymaga nieco większej konfiguracji, która nie została omówiona w tym dokumencie.

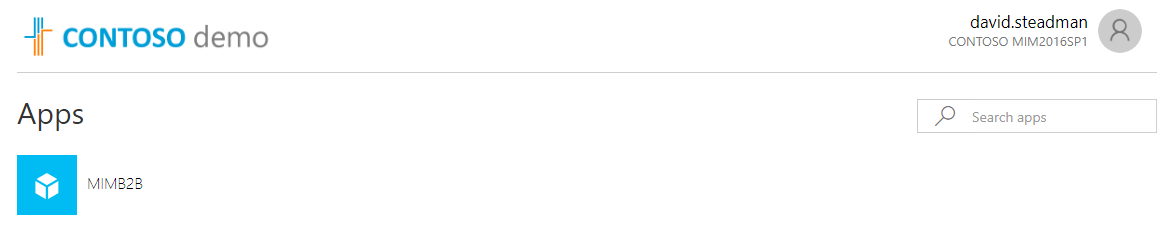

Po skonfigurowaniu wszystkich elementów należy zalogować użytkownika B2B i wyświetlić aplikację.

Następne kroki

Jak aprowizować użytkowników do usług AD DS

Dokumentacja funkcji programu FIM 2010

Jak zapewnić bezpieczny, zdalny dostęp do aplikacji lokalnych

Pobieranie łącznika Microsoft Identity Manager dla programu Microsoft Graph