Konfigurowanie funkcji uwierzytelniania użytkowników za pomocą Tożsamości Microsoft Entra

Dodanie uwierzytelniania do agenta umożliwia użytkownikom logowanie się, dając agentowi dostęp do ograniczonych zasobów lub informacji.

W tym artykule opisano sposób konfigurowania Tożsamości Microsoft Entra jako dostawcy usług. Aby dowiedzieć się więcej o innych dostawcach usług i uwierzytelniania użytkowników ogólnych, zobacz Konfigurowanie uwierzytelniania użytkownika w Copilot Studio.

Jeśli masz uprawnienia administracyjne dzierżawcy, możesz skonfigurować uprawnienia interfejsu API. W przeciwnym razie należy poprosić administratora dzierżawy o wykonanie tego za użytkownika.

Wymagania wstępne

Dowiedz się, jak dodać uwierzytelnianie użytkownika do tematu

Wykonaj kilka pierwszych kroków w portalu Azure i wykonaj ostatnie dwa kroki w Copilot Studio.

Tworzenie rejestracji aplikacji

Zaloguj się do portalu Azure przy użyciu konta administratora w tej samej dzierżawie, co Twój agent.

Przejdź do Rejestracja aplikacji.

Wybierz pozycję Nazwa rejestracji i wprowadź nazwę rejestracji. Nie zmieniaj istniejących rejestracji aplikacji.

W tym przypadku może być pomocne użycie nazwy agenta. Jeśli na przykład agent nazywa się „Pomoc sprzedaży Contoso”, możesz nazwać rejestrację aplikacji "ContosoSalesReg" lub coś podobnego.

W Obsługiwane typy kont wybierz pozycję Konta w dowolnej dzierżawie organizacyjnej (dowolny katalog usługi Tożsamość Microsoft Entra — wielodostępny) i osobiste konta Microsoft (np. Skype, Xbox).

Na razie pozostaw sekcję Identyfikator URI przekierowywania pustą. Te informacje należy wprowadzić w następnych krokach.

Wybierz pozycję Zarejestruj.

Po zakończeniu rejestracji zobacz Omówienie.

Skopiuj identyfikator aplikacji (klienta) i wklej go w pliku tymczasowym. Będzie potrzebne w kolejnych krokach.

Dodaj URL przekierowania

W sekcji Zarządzanie wybierz Uwierzytelnianie.

W obszarze Konfiguracje platformy wybierz pozycje Dodaj platformę i Internet.

W sekcji Przekierowanie URI wprowadź

https://token.botframework.com/.auth/web/redirecti wybierz Konfiguracja.Ta czynność powoduje powrót do strony Konfiguracje platformy.

W sekcji Przekierowanie URI dla platformy Sieć wybierz Dodaj URI.

Wprowadź

https://europe.token.botframework.com/.auth/web/redirecti zapisz.Uwaga

W okienku konfiguracji uwierzytelniania w Copilot Studio może być pokazywany następujący adres URL przekierowywania:

https://unitedstates.token.botframework.com/.auth/web/redirect. Użycie tego adresu URL powoduje niepowodzenie uwierzytelniania, w zamian należy użyć URI.W sekcji Przyznanie niejawne i przepływy hybrydowe wybierz zarówno tokeny Dostępu (używane dla przepływów niejawnych), jak i tokeny ID (używane dla przepływów niejawnych i hybrydowych).

Wybierz pozycję Zapisz.

Generowanie klucza tajnego klienta

W sekcji Zarządzaj wybierz pozycję Certyfikaty i sekrety.

W sekcji Klucze tajne klienta wybierz pozycję Nowy klucz tajny klienta.

(Opcjonalnie) Wprowadź opis. Jeden jest dostarczany, jeśli pozostawiono puste.

Wybierz okres wygaśnięcia. Wybierz najkrótszy okres, który będzie odpowiedni dla okresu życia agenta.

Aby utworzyć wpis tajny, wybierz pozycję Dodaj.

Przechowuj Wartość klucza tajnego w zabezpieczonym pliku tymczasowym. Będzie potrzebne podczas konfigurowania uwierzytelniania agenta.

Wskazówka

Nie opuszczaj strony przed skopiowaniem wartości klucza tajnego klienta. Jeśli to zrobisz, ta wartość jest zamaskowana i trzeba wygenerować nowy klucz tajny klienta.

Konfiguruj ręczne uwierzytelnianie

W Copilot Studio przejdź do Ustawień dla swojego agenta i wybierz Zabezpieczenia.

Wybierz Uwierzytelnianie.

Wybierz Ręczne uwierzytelnianie.

Pozostaw włączone Wymagaj logowania użytkowników.

Wprowadź następujące wartości dla właściwości:

Dostawca usług Wybierz Azure Active Directory v2.

Identyfikator klienta: Wprowadź identyfikator aplikacji (klienta), który został skopiowany wcześniej z portalu Azure.

Klient systemu: wprowadź dane klienta wygenerowane wcześniej z portalu Azure.

Zakresy: Wprowadź

profile openid.

Wybierz Zapisz, aby zakończyć konfigurację.

Konfiguracja uprawnień API

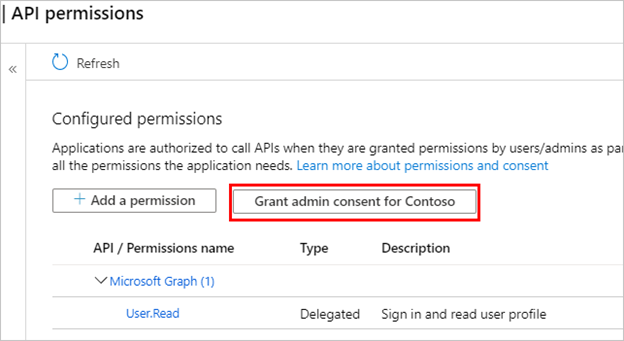

Przejdź do obszaru Uprawnienia interfejsu API.

Wybierz opcję Przyznawanie zgody administratora <Nazwa dzierżawy>, a następnie wybierz Tak. Jeśli przycisk jest niedostępny, może być konieczne poproszenie administratora dzierżawy o wprowadzenie go za Ciebie.

Ważne

Aby użytkownicy nie musieli wyrażać zgody na każdą aplikację, administrator globalny, administrator aplikacji lub administrator aplikacji w chmurze może udzielić zgody całej dzierżawie na rejestracje aplikacji.

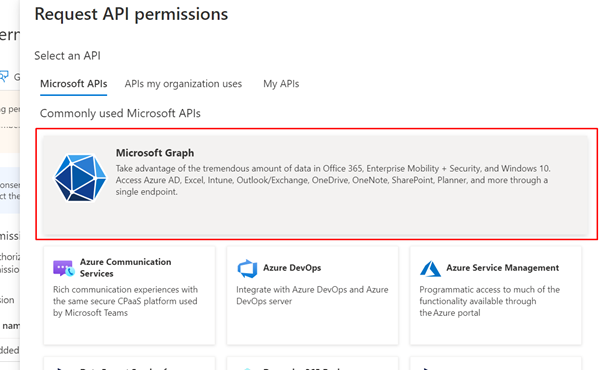

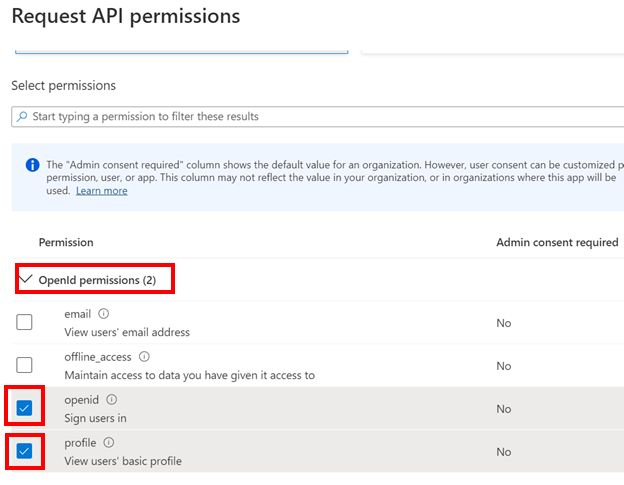

Wybierz opcję Dodaj uprawnienie, a następnie wybierz Microsoft Graph.

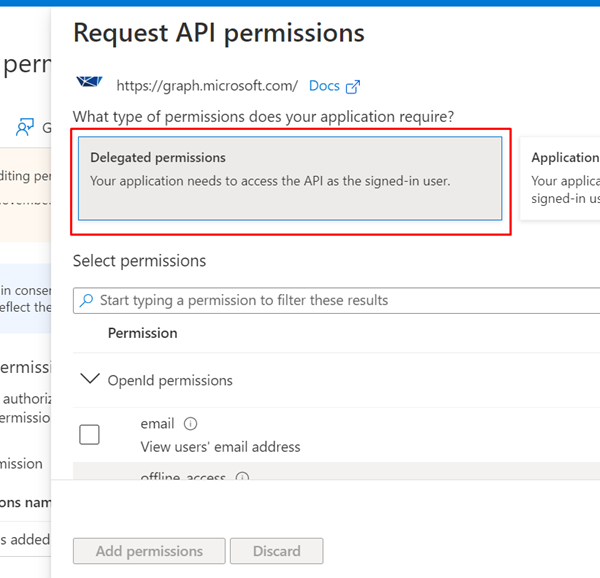

Wybieranie delegowanych uprawnień.

Rozwiń uprawnienia OpenId i włącz openid i profile.

Wybierz Przyznaj uprawnienia.

Określanie zakresu niestandardoweego dla agenta

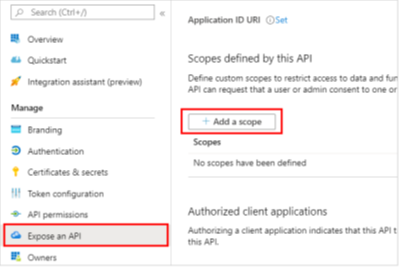

Zakresy umożliwiają określenie ról użytkowników i administratorów oraz praw dostępu. Tworzysz niestandardowy zakres dla rejestracji aplikacji kanwy, która zostanie utworzona w późniejszym kroku.

Wybierz opcję Uwidacznianie interfejsu API i następnie wybierz Dodaj zakres.

Określ następujące właściwości. Pozostałe właściwości można pozostawić puste.

Właściwości Wartość Nazwa zakresu Wprowadź nazwę, która ma sens w Twoim środowisku, na przykład Test.ReadKto może wyrazić zgodę? Wybierz Administratorzy i użytkownicy Zgodę administratora wyświetlana nazwa Wprowadź nazwę, która ma sens w Twoim środowisku, na przykład Test.ReadOpis zgody administratora Wprowadź Allows the app to sign the user in.Stan Wybierz opcję Włącz Wybierz Dodaj zakres.

Konfiguruj uwierzytelnianie w Copilot Studio

W Copilot Studio, w sekcji Ustawienia wybierz Bezpieczeństwo>Uwierzytelnianie.

Wybierz Ręczne uwierzytelnianie.

Pozostaw włączone Wymagaj logowania użytkowników.

Wybierz Dostawcę usług i podaj wymagane wartości. Zobacz Konfigurowanie ręczne uwierzytelniania użytkownika w usłudze Copilot Studio.

Wybierz pozycję Zapisz.

Porada

Adres URL wymiany tokenu jest używany do wymiany tokenu W imieniu (OBO) dla żądanego tokenu dostępu. Aby uzyskać dalsze informacje, zobacz Konfigurowanie informacji dotyczących logowania jednokrotnego w usłudze Microsoft Entra ID.

Uwaga

Zakresy powinny zawierać profile openid i następujące, w zależności od przypadku użycia:

-

Sites.Read.All Files.Read.Alldla SharePoint - Adres URL programu

ExternalItem.Read.Alldla połączenia Graph -

https://[OrgURL]/user_impersonationdla danych strukturalnych Dataverse

Na przykład dane struktury Dataverse powinny mieć następujące zakresy: profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

Przetestuj swojego agenta

Opublikuj agenta.

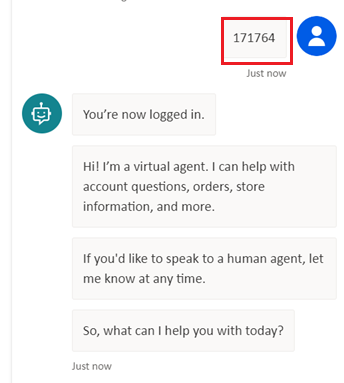

W panelu Przetestuj agenta wyślij wiadomość do swojego agenta.

Gdy agent odpowie, wybierz pozycję Zaloguj.

Otworzy się nowa karta przeglądarki, która poprosi Cię o zalogowanie.

Zaloguj się, a następnie skopiuj wyświetlany kod sprawdzania poprawności.

Wklej kod na czacie agenta, aby zakończyć proces logowania.